Beschreiben, was Ihr Gerät über Sie weiß

Geräte sind ein wichtiger Bestandteil des täglichen Lebens, und wir sind für bei vielen Dingen von ihnen abhängig. Um ihre Arbeit effizient erledigen zu können, müssen Geräte alle möglichen vertraulichen Informationen über uns erfassen, speichern und freigeben. Wir erkennen möglicherweise nicht das Ausmaß, in dem einige Geräte verwendet werden. Sie sind für uns fast unsichtbar geworden. Um die vertraulichen Informationen zu schützen, auf die unsere Geräte Zugriff haben, müssen wir uns bewusst sein, wie wir sie verwenden, sei es wissentlich oder unwissentlich.

Was sind Geräte?

Was fällt Ihnen als Erstes ein, wenn Sie den Begriff „Gerät“ hören? Wahrscheinlich denken Sie an etwas, mit dem Sie vertraut sind, z. B. Ihr Smartphone, einen Laptop oder ein Tablet. Geräte sind jedoch viel mehr Geräte als das. Beispiel:

- USB-Laufwerke.

- Jedes Gerät, das mit Ihrem Heimnetzwerk verbunden ist, z. B. immer eingeschaltete Heimassistenzgeräte, Drucker, Fernseher, Haushaltsgeräte, Türkameras, usw.

- Armaturenbrett im Auto, einschließlich Navigationssystem und Sprachsteuerung.

- WLAN-Hotspots.

Von unserer Wohnung bis zu unseren Büros und überall dazwischen kommen wir mit Geräten in Berührung.

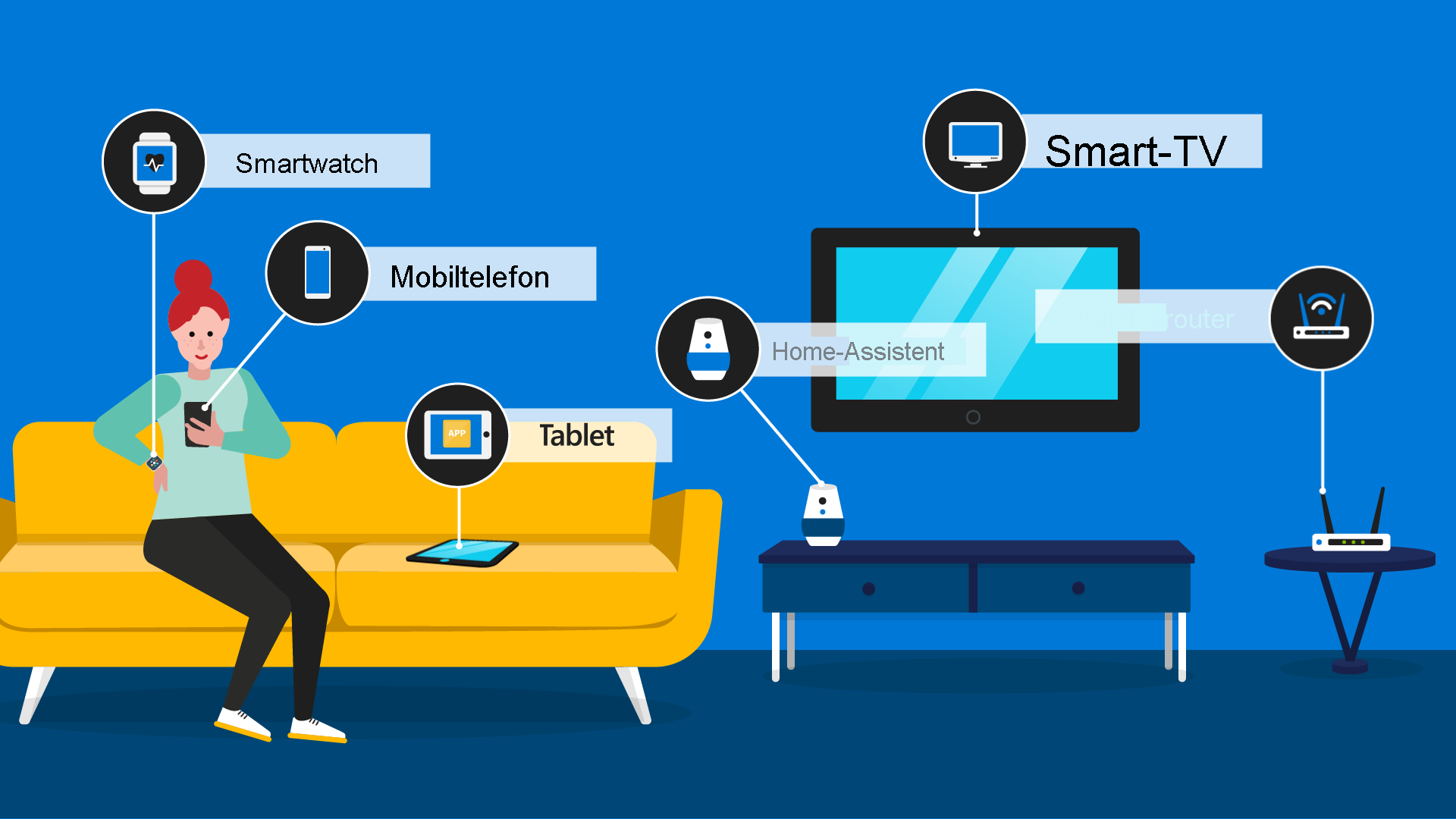

Sehen wir uns nun Kayla an. Zu Hause ist sie umgeben von Geräten wie ihrem Smartphone, dem immer eingeschalteten Heimassistenten, Tablet, Smartwatch, WLAN-Router und mehr.

Kayla nutzt ihr Auto, um zur Arbeit zu fahren. Das Auto verfügt über integrierte Geräte, die sie während der Fahrt verwenden kann, z. B. das Navigationssystem und der WLAN-Zugriffspunkt, der ihr Auto zu einem mobilen Hotspot macht.

Bei der Arbeit werden das Mobiltelefon und der Computer von Kayla über WLAN mit dem Netzwerk ihrer Organisation verbunden, damit sie auf Unternehmensressourcen zugreifen kann, z. B. auf einen Drucker. Sie verwendet außerdem ein USB-Laufwerk, um bestimmte Dateien und Präsentationen zu speichern.

Im Kontext der Cybersicherheit wird alles, was Sie berühren oder bedienen können und was ebenfalls eine Verbindung mit etwas anderem herstellen kann, als Gerät betrachtet. Sie können ein Gerät wissentlich verwenden, z. B. wenn Sie Ihr Smartphone verwenden oder ein USB-Laufwerk an Ihren Laptop anschließen. Möglicherweise merken Sie aber gar nicht, dass Sie ein Gerät verwenden, weil eine Verbindung automatisch hergestellt wird, z. B. wenn Ihr Smartphone eine Verbindung mit einem WLAN-Hotspot herstellt, oder weil Sie ein Gerät einmal eingerichtet und dann vergessen haben, z. B. den Router in Ihrem Heimnetzwerk.

Der Kernpunkt hierbei ist, dass es viel mehr Geräte gibt, als wir denken. Diese Erkenntnis ist wichtig, da alle Geräte im Kontext der Cybersicherheit als Bedrohungsvektoren betrachtet werden können, d. h. als Ziele für Cyberkriminelle, die Schaden anrichten möchten.

Geräte und Daten

Warum sind Geräte ein wesentlicher Bestandteil unseres Lebens? Dies liegt zu einem großen Teil daran, dass sie Informationen sammeln und speichern und uns mit anderen Geräten und Diensten verbinden.

Denken Sie an den praktischen Empfang von Verkehrsinformationen in Echtzeit auf Ihrem Mobiltelefon oder an die Belästigung durch Werbung, die basierend auf Ihrem Internetsuchverlauf an Ihr Gerät übermittelt wird. Derartige zielgerichtete Inhalte werden gesendet, da unsere Geräte über ihre Anwendungen riesige Mengen von Informationen über uns sammeln. Dies schließt Standortinformationen, besuchte Websites, Verweildauer auf einer Website und vieles mehr ein.

Verbundene Geräte ermöglichen uns auch den einfachen Zugriff auf sowie die gemeinsame Nutzung von Informationen. Wahrscheinlich haben Sie Ihr Mobiltelefon schon mal verwendet, um Familienfotos mit Ihren Freunden zu teilen, auf ein Arbeitsdokument zuzugreifen oder etwas in einem Geschäft zu bezahlen.

Unabhängig davon, ob Sie das Gerät für geschäftliche oder private Angelegenheiten oder für beides verwenden, sind die zugänglichen Informationen häufig vertraulich und privat. Cyberkriminelle wissen dies und versuchen, Geräte als Mittel zu missbrauchen, um an Daten zu gelangen.