Beschreiben von Verschlüsselung und ihrer Verwendung in der Cybersicherheit

In der vorherigen Lerneinheit haben Sie erfahren, dass es sich bei Kryptografie um die Technik handelt, die die Bedeutung einer Nachricht für alle außer die vorgesehenen Empfänger*innen verbirgt. Dies erfordert, dass die Klartextnachricht in Chiffretext umgewandelt wird. Der Mechanismus, der dies ermöglicht, wird als Verschlüsselung bezeichnet.

Die Methoden zum Verschlüsseln einer Nachricht haben sich über Tausende von Jahren weiterentwickelt – vom Austausch eines Buchstabens gegen einen anderen zu komplexeren mechanischen Geräten wie der Schlüsselmaschine „Enigma“.

Verschlüsselung findet jetzt in der digitalen Welt statt. Dabei werden Computer und Mathematik genutzt, um große, zufällige Primzahlen zu kombinieren, um Schlüssel zu erstellen, die sowohl in symmetrischer als auch asymmetrischer Verschlüsselung verwendet werden.

Was ist Verschlüsselung?

Die Verschlüsselung ist der Mechanismus, mit dem Klartextnachrichten in unlesbaren Chiffretext umgewandelt werden. Die Verwendung von Verschlüsselung erhöht die Vertraulichkeit der Daten, die mit Ihren Empfänger*innen geteilt werden, unabhängig davon, ob es sich um Freund*innen, Arbeitskolleg*innen oder ein anderes Unternehmen handelt.

Die Entschlüsselung ist der Mechanismus, mit dem die Empfänger*innen einer Chiffretextnachricht diese wieder in lesbaren Klartext umwandeln können.

Verwenden Sie einen geheimen Verschlüsselungsschlüssel, um den Verschlüsselungs- und Entschlüsselungsprozess zu vereinfachen. Dieser Schlüssel ähnelt vom Prinzip her einem Auto- oder Haustürschlüssel. Verschlüsselungsschlüssel gibt es in zwei Varianten:

- Symmetrische Schlüssel

- Asymmetrische Schlüssel

Symmetrische Schlüssel

Die Verschlüsselung mit symmetrischen Schlüsseln basiert auf dem Prinzip, dass derselbe Kryptografieschlüssel sowohl für die Verschlüsselung der Klartextnachricht als auch für die Entschlüsselung der Chiffretextnachricht verwendet wird. Diese Verschlüsselungsmethode ist schnell und bietet ein gewisses Maß an Vertraulichkeit hinsichtlich der Sicherheit des Chiffretexts.

Bei dieser Verschlüsselungsmethode wird der Kryptografieschlüssel als gemeinsames Geheimnis zwischen zwei oder mehr Parteien angesehen. Das Geheimnis muss sorgfältig geschützt werden, damit es nicht von einer Person mit böswilligen Absichten gefunden wird. Alle Parteien müssen über denselben Kryptografieschlüssel verfügen, bevor sichere Nachrichten gesendet werden können. Die Verteilung des Schlüssels stellt eine der Herausforderungen der symmetrischen Verschlüsselung dar.

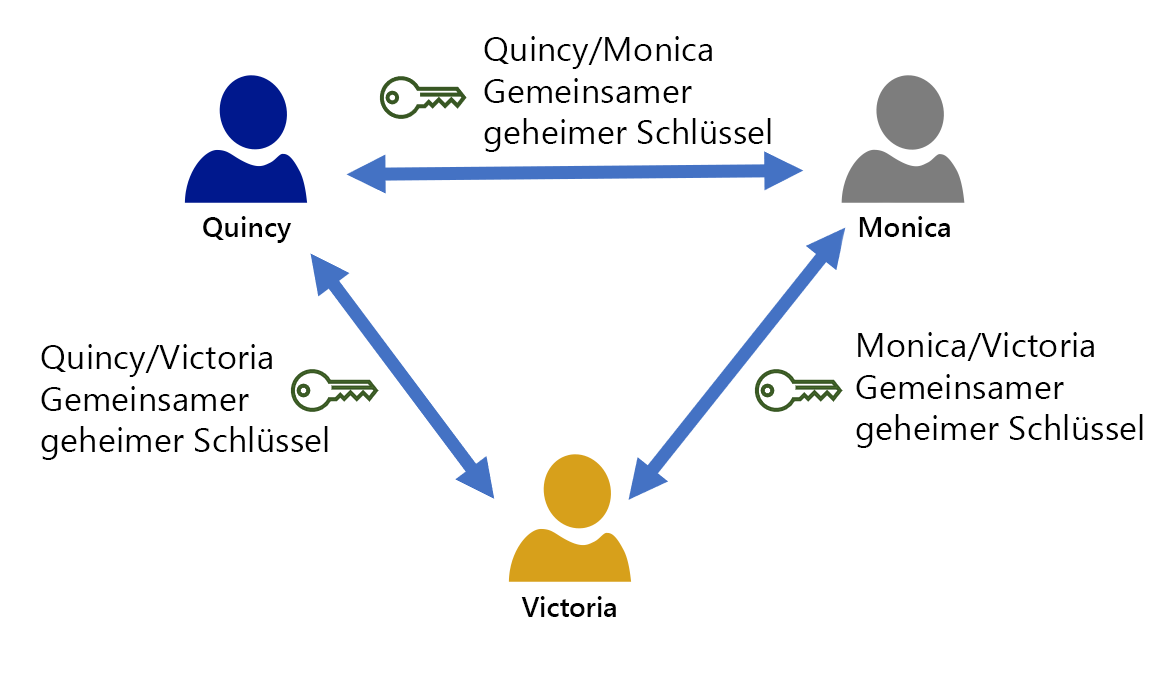

Stellen Sie sich eine Gruppe oder Organisation vor, in der es für jede Person möglich sein muss, mit jeder anderen Person sicher zu kommunizieren. Wenn die Gruppe aus drei Personen besteht, benötigen Sie nur drei Schlüssel.

Stellen Sie sich nun eine Organisation mit nur 100 Mitarbeitern vor, in der jede Person sicher mit allen anderen kommunizieren muss. In diesem Fall müssen 4.950 Schlüssel erstellt und sicher geteilt und verwaltet werden. Stellen Sie sich schließlich eine behördenbasierte Organisation mit 1.000 Mitarbeitern vor, in der jede Person sicher kommunizieren muss. Die Anzahl der erforderlichen Schlüssel beträgt 499500. Dieses Wachstum kann mit einer Formel ausgedrückt werden: p x (p-1) /2, wobei p die Anzahl der Personen ist, die kommunizieren müssen.

Mit zunehmender Anzahl an Personen in der Organisation nimmt auch die Anzahl der Schlüssel deutlich zu. Dies führt dazu, dass die sichere Verwaltung und Verteilung geheimer Schlüssel, die in der symmetrischen Verschlüsselung verwendet werden, schwierig und teuer wird.

Asymmetrische Verschlüsselung oder Verschlüsselung mit öffentlichem Schlüssel

Die asymmetrische Verschlüsselung wurde in den 1970er-Jahren entwickelt. Sie befasst sich mit der sicheren Verteilung von Schlüsseln, die zur symmetrischen Verschlüsselung gehören.

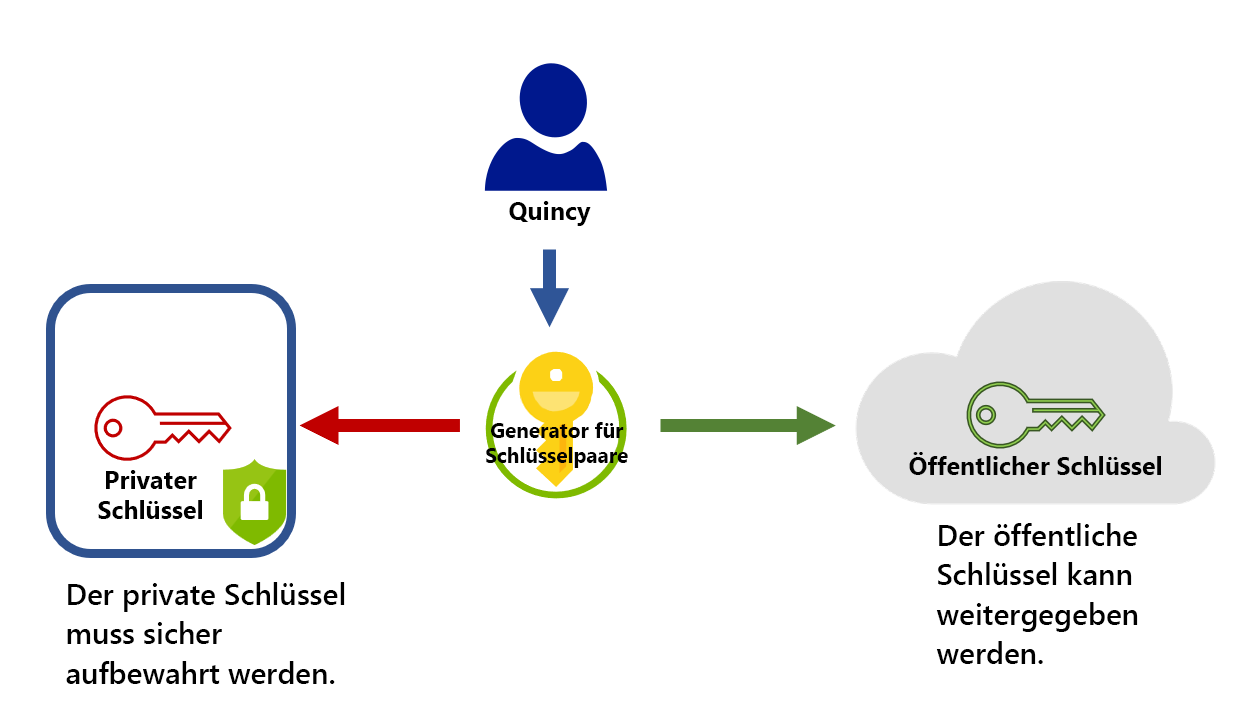

Die asymmetrische Verschlüsselung hat die Art geändert, wie Kryptografieschlüssel geteilt werden. Ein asymmetrischer Schlüssel besteht nicht aus einem Verschlüsselungsschlüssel, sondern aus zwei Elementen: einem privaten Schlüssel und einem öffentlichen Schlüssel, die ein Schlüsselpaar bilden. Der öffentliche Schlüssel kann, wie der Name schon sagt, mit jedem geteilt werden, sodass sich Einzelpersonen und Organisationen keine Gedanken über die sichere Verteilung machen müssen.

Der private Schlüssel muss sicher verwahrt sein. Er wird nur von der Person überwacht, die das Schlüsselpaar generiert hat, und wird mit niemandem geteilt. Benutzer*innen, die eine Nachricht verschlüsseln müssen, verwenden den öffentlichen Schlüssel, und nur die Person, die den privaten Schlüssel besitzt, kann diese entschlüsseln.

Die asymmetrische Verschlüsselung nimmt durch die Verwendung von öffentlichen und privaten Schlüsseln die Belastung, die Schlüssel sicher zu verteilen. Dieses Konzept befasst sich auch mit der Verbreitung von Schlüsseln, die wir bei der symmetrischen Verschlüsselung gesehen haben. Stellen Sie sich das Beispiel der behördenbasierten Organisation mit 1.000 Mitarbeitern vor, in der jede Person sicher kommunizieren können muss. Bei der asymmetrischen Verschlüsselung generiert jede Person ein Schlüsselpaar, was 2.000 Schlüssel ergibt. Für eine symmetrische Verschlüsselung wären hierfür 450.000 Schlüssel erforderlich gewesen.

Funktionsweise der asymmetrischen Verschlüsselung

Obwohl die Algorithmen und die Mathematik, die der asymmetrischen Verschlüsselung zugrunde liegen, komplex sind, ist die Funktionsweise relativ einfach.

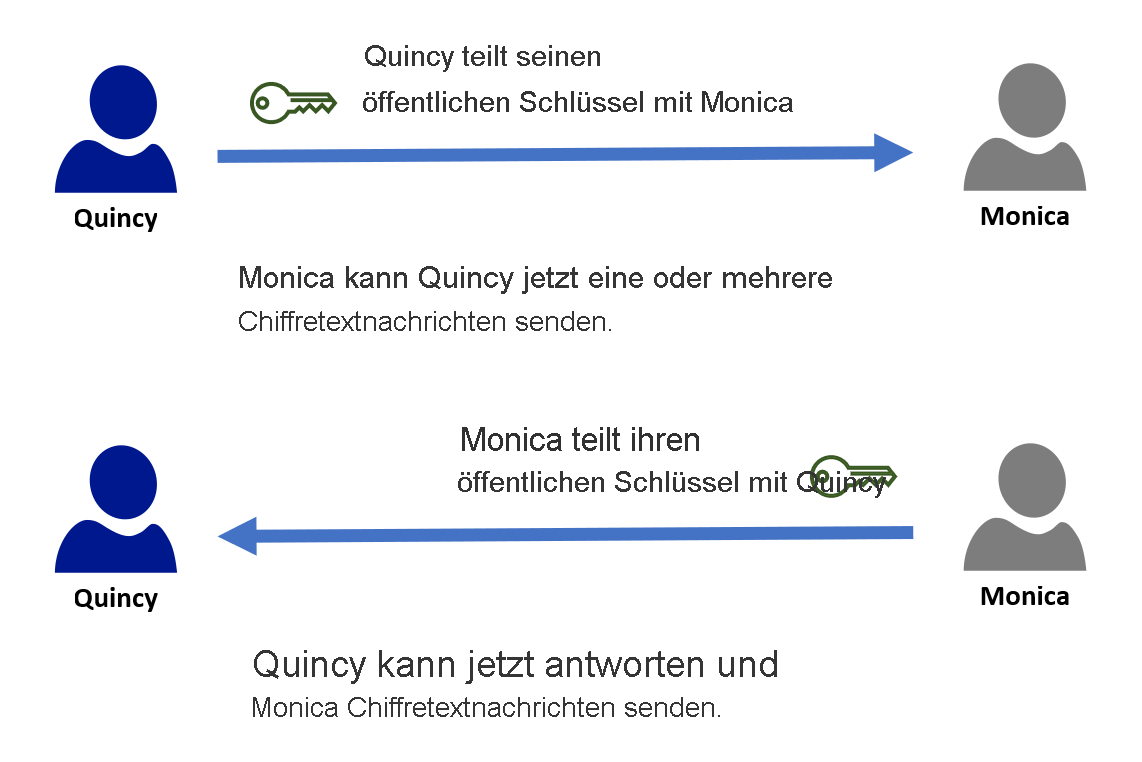

Angenommen, wir haben zwei Personen, Quincy und Monica, die sicher und privat kommunizieren müssen. Mithilfe der leicht erhältlichen Softwaretools erstellen Quincy und Monica jeweils ein eigenes Schlüsselpaar.

Zuerst teilen Quincy und Monica ihre öffentlichen Schlüssel miteinander. Da öffentliche Schlüssel nicht geheim sind, können sie diese per E-Mail austauschen.

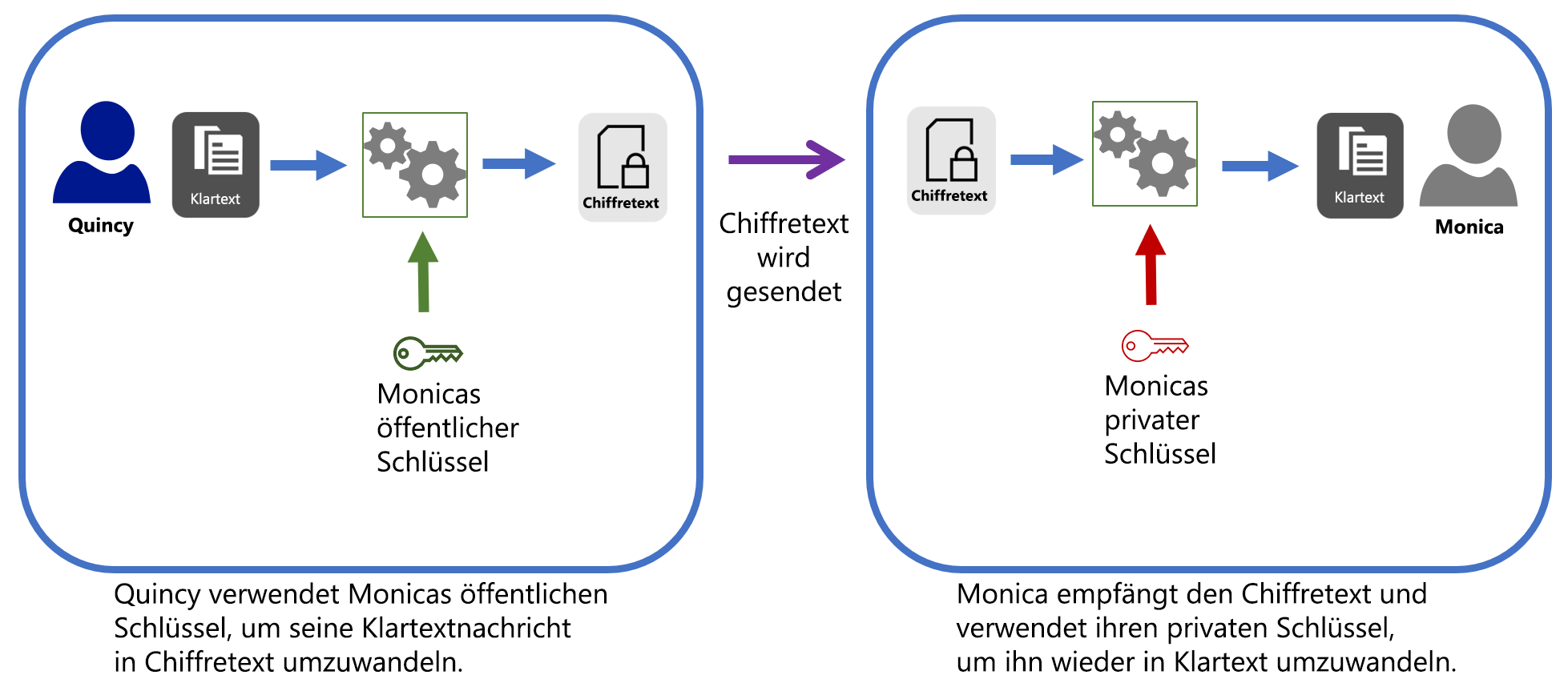

Wenn Quincy eine sichere Nachricht an Monica senden möchte, verwendet er ihren öffentlichen Schlüssel, um den Klartext zu verschlüsseln und den Chiffretext zu erstellen. Anschließend sendet Quincy den Chiffretext auf dem von ihm gewünschten Weg (z. B. per E-Mail) an Monica. Wenn Monica den Chiffretext empfängt, verwendet sie ihren privaten Schlüssel, um ihn zu entschlüsseln und wieder in Klartext umzuwandeln.

Wenn Monica antworten möchte, verwendet sie Quincys öffentlichen Schlüssel, um die Nachricht zu verschlüsseln, bevor sie gesendet wird. Quincy verwendet dann seinen privaten Schlüssel, um sie zu entschlüsseln.

Angenommen, Eve möchte wissen, über was sich Quincy und Monica unterhalten. Sie fängt eine Chiffretextnachricht ab, die von Quincy an Monica gesendet wurde. Außerdem kennt Eve Monicas öffentlichen Schlüssel.

Da Eve Monicas privaten Schlüssel nicht kennt, hat sie keine Möglichkeit, den Chiffretext zu entschlüsseln. Wenn Eve versucht, den Chiffretext mit Monicas öffentlichem Schlüssel zu entschlüsseln, wird ihr Kauderwelsch angezeigt.

Aufgrund des Aufbaus der asymmetrischen Verschlüsselung ist es selbst dann nicht möglich, den privaten Schlüssel zu finden, wenn Sie den öffentlichen Schlüssel kennen.

In diesem zweiminütigen Video wird veranschaulicht, wie die symmetrische und die asymmetrische Verschlüsselung funktioniert und wie sie Ihre Dokumente schützen, sodass unbefugte Personen sie nicht lesen können.

Verschiedene Verschlüsselungsarten

Es gibt verschiedene Arten von symmetrischer und asymmetrischer Verschlüsselung, und es werden immer neue Versionen entwickelt. Hier sind einige Beispiele, auf die Sie möglicherweise stoßen:

- Datenverschlüsselungsstandard (DES) und Dreifach-DES. Dies war einer der ersten verwendeten symmetrischen Verschlüsselungsstandards.

- Advanced Encryption Standard (AES). AES hat DES und Dreifach-DES ersetzt und wird auch heute noch häufig verwendet.

- RSA. Dies war einer der ersten asymmetrischen Verschlüsselungsstandards, und Variationen davon werden noch heute verwendet.

Wo wird Verschlüsselung verwendet?

Verschlüsselung wird weltweit für fast jeden Aspekt unseres Lebens genutzt: von einem Anruf mit Ihrem Smartphone bis hin zur Verwendung Ihrer Kreditkarte für einen Einkauf in einem Geschäft. Verschlüsselung wird noch häufiger verwendet, wenn Sie im Web browsen.

Webbrowsen: Sie wissen es vielleicht nicht, aber jedes Mal, wenn Sie zu einer Website wechseln, deren Adresse mit HTTPS beginnt, oder wenn ein Vorhängeschlosssymbol angezeigt wird, wird Verschlüsselung verwendet. Ihnen wird in der Adressleiste dieser Webseite auffallen, dass sie mit „https://“ beginnt. Wenn Sie über das Internet auf Ihre Bank zugreifen oder einen Onlinekauf tätigen, bei dem Sie sensible Daten wie z. B. Ihre Kreditkartennummer angeben, sollten Sie genauso sicherstellen, dass „https://“ in der Adressleiste steht.

Geräteverschlüsselung: Viele Betriebssysteme bieten Tools zur Verschlüsselung von Festplatten und tragbaren Geräten an. Beispielsweise ermöglicht Windows BitLocker, ein Feature des Windows-Betriebssystems, die Verschlüsselung für Ihre PC-Festplatte oder tragbarer Laufwerke, die über USB verbunden werden können.

Messaginganwendungen: Einige allgemein bekannte und verfügbare Messaginganwendungen verschlüsseln Nachrichten.

Mobile Kommunikation: Unabhängig davon, ob Sie ein Smartphone oder ein anderes mobiles Kommunikationsgerät verwenden, wird Verschlüsselung verwendet, damit Sie sich sicher beim nächstgelegenen Mobilfunkmasten einwählen können. Dadurch wird sichergestellt, dass Sie immer über die beste Signalstärke verfügen.