Beschreiben von Azure Key Vault

Azure Key Vault ist ein Clouddienst zum sicheren Speichern und Zugreifen auf Geheimnisse. Als Geheimnis wird alles bezeichnet, für das Sie den Zugriff streng kontrollieren möchten, z. B. API-Schlüssel, Kennwörter, Zertifikate oder kryptografische Schlüssel.

Mit Azure Key Vault lassen sich folgende Probleme lösen:

- Geheimnisverwaltung: Sie können Key Vault verwenden, um Token, Kennwörter, Zertifikate, API-Schlüssel (Application Programming Interface, Anwendungsprogrammierschnittstelle) und andere Geheimnisse sicher zu speichern und den Zugriff darauf genau zu steuern.

- Schlüsselverwaltung: Key Vault kann auch als Verwaltungslösung für Schlüssel verwendet werden. Key Vault vereinfacht das Erstellen und Verwalten der Verschlüsselungsschlüssel, die zum Verschlüsseln Ihrer Daten verwendet werden.

- Zertifikatverwaltung: Mit Key Vault können Sie die öffentlichen und privaten SSL-/TLS-Zertifikate (Secure Sockets Layer/Transport Layer Security) für die Verwendung mit Ihren Azure-Ressourcen und intern verbundenen Ressourcen bereitstellen und verwalten.

Azure Key Vault verfügt über zwei Dienstebenen: die Ebene „Standard“, die mit einem Softwareschlüssel verschlüsselt wird, und die Ebene „Premium“, die HSM-geschützte Schlüssel (Hardwaresicherheitsmodul) enthält.

Warum sollten Sie Key Vault verwenden?

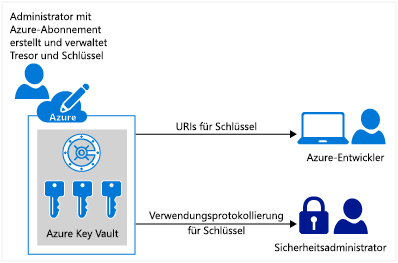

Zentralisieren von Anwendungsgeheimnissen. Die Zentralisierung des Speichers für Anwendungsgeheimnisse in Azure Key Vault ermöglicht Ihnen die Kontrolle der Geheimnisverteilung und reduziert die Gefahr, dass Geheimnisse versehentlich preisgegeben werden, erheblich. Wenn Anwendungsentwickler*innen Key Vault verwenden, müssen sie keine Sicherheitsinformationen mehr als Teil des Codes in ihrer Anwendung speichern. Stattdessen kann die Anwendung sicher auf die benötigten Informationen zugreifen, indem ein Key Vault-Objektbezeichner verwendet wird, der das Objekt innerhalb der Key Vault-Instanz eindeutig identifiziert. Key Vault-Objektbezeichner sind URLs, die es der Anwendung ermöglichen, bestimmte Versionen eines Geheimnisses abzurufen. Sie müssen keinerlei benutzerdefinierten Code schreiben, um die geheimen Informationen zu schützen, die in Key Vault gespeichert sind.

Hier einige Beispiele für das URL-Format für einen Azure Key Vault-Objektbezeichner der Dienstebene „Standard“ und das verwaltete HSM der Ebene „Premium“:

Für Key Vault-Instanzen der Ebene „Standard“: https://{vault-name}.vault.azure.net/{object-type}/{object-name}/{object-version}

Für verwaltete HSMs: https://{hsm-name}.managedhsm.azure.net/{object-type}/{object-name}/{object-version}

Sicheres Speichern von Geheimnissen und Schlüsseln. Ein Aufrufer (Benutzer oder Anwendung) kann erst nach ordnungsgemäßer Authentifizierung und Autorisierung auf einen Schlüsseltresor zugreifen. Bei der Authentifizierung wird die Identität des Aufrufers festgestellt, während bei der Autorisierung die Vorgänge bestimmt werden, welche die Aufrufer ausführen dürfen.

Die Authentifizierung erfolgt über Microsoft Entra. Für die Autorisierung kann die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) oder eine Key Vault-Zugriffsrichtlinie verwendet werden.

Azure Key Vault ist so konzipiert, dass Ihre Daten für Microsoft nicht sichtbar sind und von Microsoft nicht extrahiert werden können.

Überwachung von Zugriff und Verwendung: Nachdem Sie einige Key Vault-Instanzen erstellt haben, können Sie die Aktivität überwachen, indem Sie die Protokollierung für diese Instanzen aktivieren. Sie haben die Kontrolle über Ihre Protokolle: Sie können den Zugriff auf Protokolle einschränken, um sie zu schützen, und Sie können nicht mehr benötigte Protokolle löschen.

Einfachere Verwaltung von Anwendungsgeheimnissen: Azure Key Vault vereinfacht die Verwaltung, die normalerweise erforderlich wäre, um Ihre Anwendungsgeheimnisse zu schützen, einschließlich Folgendem:

- Replikation des Inhalts Ihrer Key Vault-Instanz innerhalb einer Region und in einer sekundären Region. Die Datenreplikation gewährleistet die Hochverfügbarkeit der Informationen, und ein Failover kann ganz ohne Eingriff des Administrators ausgelöst werden.

- Bereitstellung standardmäßiger Azure-Verwaltungsoptionen über das Portal, die Azure-Befehlszeilenschnittstelle und PowerShell

- Bestimmte Aufgaben für Zertifikate, die Sie von öffentlichen Zertifizierungsstellen (Certificate Authorities, CAs) erwerben, werden automatisiert – beispielsweise die Registrierung und die Verlängerung.

Darüber hinaus können Azure Key Vault-Instanzen auch zur Isolierung von Anwendungsgeheimnissen verwendet werden. Anwendungen können nur auf den Tresor zugreifen, für den sie eine Zugriffsberechtigung haben, und sie können darauf beschränkt werden, nur bestimmte Vorgänge auszuführen. Sie können eine Azure Key Vault-Instanz pro Anwendung erstellen und die in einer Key Vault-Instanz gespeicherten Geheimnisse auf eine bestimmte Anwendung und ein bestimmtes Entwicklerteam beschränken.