Beschreiben von Azure Firewall

Eine Firewall ist ein Sicherheitsgerät (Hardware, Software oder eine Kombination aus beiden), das eingehenden und ausgehenden Netzwerkdatenverkehr basierend auf vordefinierten Sicherheitsregeln überwacht und steuert. Der Hauptzweck besteht darin, eine Barriere zwischen einem vertrauenswürdigen internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken wie dem Internet einzurichten, um das interne Netzwerk vor böswilligen Angriffen zu schützen.

Azure Firewall ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst, der Bedrohungsschutz für Ihre in Azure ausgeführten Cloudworkloads und Ressourcen bietet.

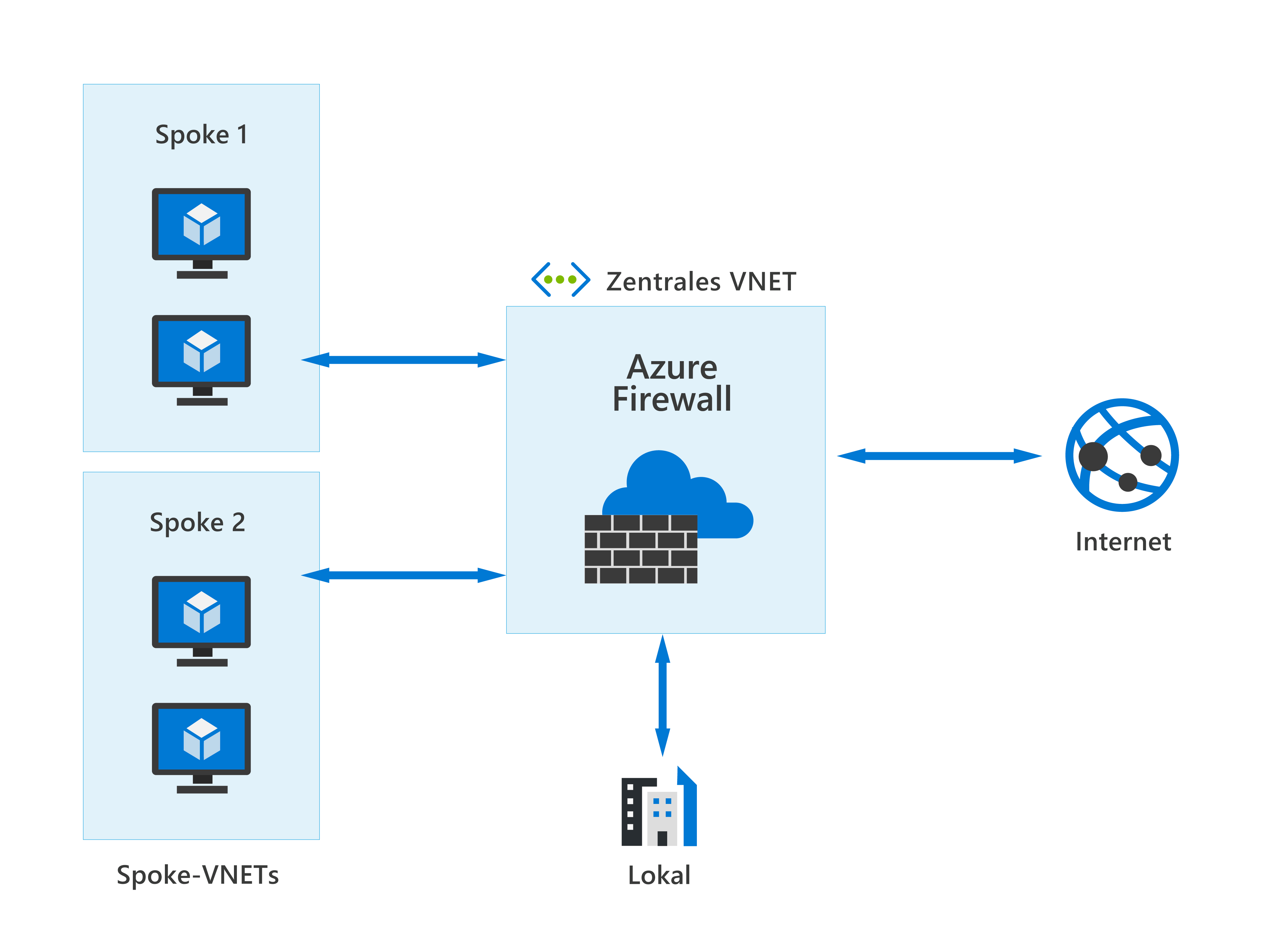

Sie können Azure Firewall in jedem virtuellen Netzwerk bereitstellen, am besten eignet sich jedoch ein zentralisiertes virtuelles Netzwerk. Alle Ihre anderen virtuellen und lokalen Netzwerke werden dann über dieses Netzwerk weitergeleitet. Der Vorteil dieses Modells besteht in der Möglichkeit, Netzwerkdatenverkehr zentral in allen Ihren VNets für verschiedene Abonnements zu steuern.

Mit Azure Firewall können Sie den Verbrauch hochskalieren, um sich ändernde Netzwerkdatenverkehrsflüsse zu berücksichtigen. Spitzendatenverkehr muss in der Planung also nicht berücksichtigt werden. Wenn Netzwerkdatenverkehr zur Firewall als Standardgateway eines Subnetzes weitergeleitet wird, gelten die konfigurierten Firewallregeln.

Wichtige Features von Azure Firewall

Die folgende Liste enthält eine kurze Beschreibung einiger grundlegender Funktionen von Azure Firewall.

Zustandsbehaftete Firewall: Azure Firewall ist eine zustandsbehaftete Firewall, was bedeutet, dass sie den Status der aktiven Verbindungen nachverfolgen und Entscheidungen basierend auf dem Kontext des Datenverkehrs treffen kann.

Integrierte Hochverfügbarkeit und Verfügbarkeitszonen: Azure Firewall verfügt über integrierte Hochverfügbarkeit. Das bedeutet, dass sie entwickelt wurde, um kontinuierlichen Betrieb und minimale Downtime zu gewährleisten, auch bei Fehlern oder hohen Datenverkehrslasten. Azure Firewall kann konfiguriert werden, um mehrere Verfügbarkeitszonen abzudecken. Dabei besteht jede Verfügbarkeitszone aus mindestens einem Rechenzentrum, dessen Stromversorgung, Kühlung und Netzwerkbetrieb unabhängig funktionieren. Die Unterstützung von Azure Firewall für Verfügbarkeitszonen stellt eine höhere Verfügbarkeit und Resilienz sicher, indem Ressourcen über diese separaten Zonen verteilt werden.

Filterung auf Netzwerk- und Anwendungsebene: Mit Azure Firewall können Sie Filterregeln für den Netzwerkdatenverkehr sowohl für eingehenden als auch für ausgehenden Datenverkehr erstellen und erzwingen. Sie können Regeln basierend auf IP-Adressen, Ports und Protokollen definieren. Azure Firewall kann Datenverkehr basierend auf den Anwendungsschichtprotokollen wie HTTP/S filtern. Dies bedeutet, dass Sie den Zugriff auf vollqualifizierte Domänennamen (Fully Qualified Domain Names, FQDNs) steuern können.

Quell- und Ziel-Netzwerkadressenübersetzung (Network Address Translation, NAT): Die Netzwerkadressenübersetzung ist eine Methode für die Neuzuordnung einer IP-Adresse zu einer anderen IP-Adresse zum Verwalten und Schützen des Netzwerkdatenverkehrs. Azure Firewall unterstützt SNAT (Source Network Address Translation, Quell-Netzwerkadressenübersetzung). SNAT übersetzt die private IP-Adresse einer Netzwerkressource (Quelle) in eine öffentliche Azure-IP-Adresse. Dadurch wird Datenverkehr ermittelt und zugelassen, der aus dem virtuellen Netzwerk stammt und an Internetziele gerichtet ist. In ähnlicher Weise unterstützt Azure Firewall DNAT (Destination Network Address Translation, Ziel-Netzwerkadressenübersetzung). Mit DNAT wird die öffentliche IP-Adresse, die für den Zugriff auf bestimmte Dienste in Ihrem Netzwerk verwendet wird, in die privaten IP-Adressen der Ressource im virtuellen Netzwerk (Ziel) übersetzt und gefiltert. Auf diese Weise kann Datenverkehr aus dem Internet auf Ihre privaten Ressourcen zugreifen.

Threat Intelligence: Azure Firewall ist in den Threat Intelligence-Feed von Microsoft integriert, um Sie über bekannte bösartige IP-Adressen und Domänen zu informieren und so Ihr Netzwerk vor Bedrohungen zu schützen. Das Filtern auf Basis von Threat Intelligence kann für Ihre Firewall aktiviert werden, damit diese Sie bei Datenverkehr von und zu bekannten schädlichen IP-Adressen oder Domänen warnt und diesen verweigert.

Protokollierung und Überwachung: Azure Firewall bietet Protokollierungs- und Überwachungsfunktionen, die Ihnen helfen, Firewallaktivitäten nachzuverfolgen und Probleme zu diagnostizieren. Protokolle können zur weiteren Analyse an Azure Monitor, Log Analytics oder Event Hubs gesendet werden.

Integration mit Azure-Diensten: Eine nahtlose Integration in andere Azure-Dienste, z. B. Azure Virtual Networks, Azure Policy und Azure Security Center, wird ermöglicht. So erhalten Sie eine einheitliche Sicherheitslösung für Ihre Cloudinfrastruktur.

Azure Firewall wird in drei SKUs angeboten: Standard, Premium und Basic. Ausführliche Informationen zu den Features, die für die einzelnen verfügbaren SKUs (Standard, Premium und Basic) enthalten sind, finden Sie im Abschnitt „Weitere Informationen“ in der Einheit „Zusammenfassung und Ressourcen“.

Integration in Security Copilot

Azure Firewall ist in Microsoft Security Copilot integriert.

In Organisationen, die in Microsoft Security Copilot integriert sind, können Benutzer die Copilot-Integration über die eigenständige Erfahrung erleben.

Die Azure Firewall-Integration hilft Analysten bei der detaillierten Untersuchung des bösartigen Datenverkehrs, der vom System zur Erkennung und Verhinderung von Netzwerkangriffen (verfügbar in den Azure Firewall-SKUs „Standard“ und „Premium“) und/oder von den Threat Intelligence-Features abgefangen wird. Dabei kommen Fragen in natürlicher Sprache in der eigenständigen Security Copilot-Erfahrung zum Einsatz.

So verwenden Sie die Azure Firewall-Integration mit Copilot

- Die Azure Firewall-Instanzen, die mit Security Copilot verwendet werden sollen, müssen mit ressourcenspezifischen, strukturierten Protokollen für das IDPS konfiguriert werden, und diese Protokolle müssen an einen Log Analytics-Arbeitsbereich gesendet werden.

- Die Benutzer müssen Rollenberechtigungen haben, um Microsoft Security Copilot zu verwenden, und müssen über die entsprechenden Azure RBAC-Rollen (rollenbasierte Zugriffssteuerung) verfügen, um auf die Firewall und den zugehörigen Log Analytics-Arbeitsbereich zuzugreifen.

- Das Azure Firewall-Plug-In in Security Copilot muss aktiviert sein.

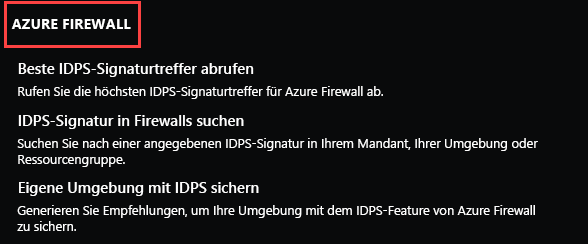

Azure Firewall-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Die Zusammenfassung und Ressourceneinheit dieses Moduls enthält einen Link zu ausführlicheren Informationen zur Azure Firewall-Integration in Microsoft Security Copilot.