Beschreiben des Zero-Trust-Modells

Zero Trust ist ein Sicherheitsmodell, bei dem vom schlimmsten Fall ausgegangen wird und die Ressourcen entsprechend geschützt werden. Beim Zero Trust-Modell wird von einer Sicherheitsverletzung ausgegangen, und jede Anforderung wird dann so überprüft, als stamme sie von einem nicht kontrollierten Netzwerk.

Organisationen benötigen heutzutage ein neues Sicherheitsmodell, das sich effektiv an die Komplexität der modernen Umgebung anpassen lässt, mobile Mitarbeiter*innen einbezieht und ortsunabhängigen Schutz für Personen, Geräte, Anwendungen und Daten bietet.

Um dieser neuen Welt der Datenverarbeitung gerecht zu werden, empfiehlt Microsoft dringend das Zero Trust-Sicherheitsmodell, das auf diesen Leitprinzipien basiert:

- Führen Sie eine explizite Verifizierung durch: Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran.

- Verwenden Sie den Zugriff mit den geringsten Rechten: Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz.

- Gehen Sie von einer Sicherheitsverletzung aus: Minimieren Sie Auswirkungsradius und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung. Nutzen Sie Analysen, um Transparenz zu erlangen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern.

Anpassen an Zero Trust

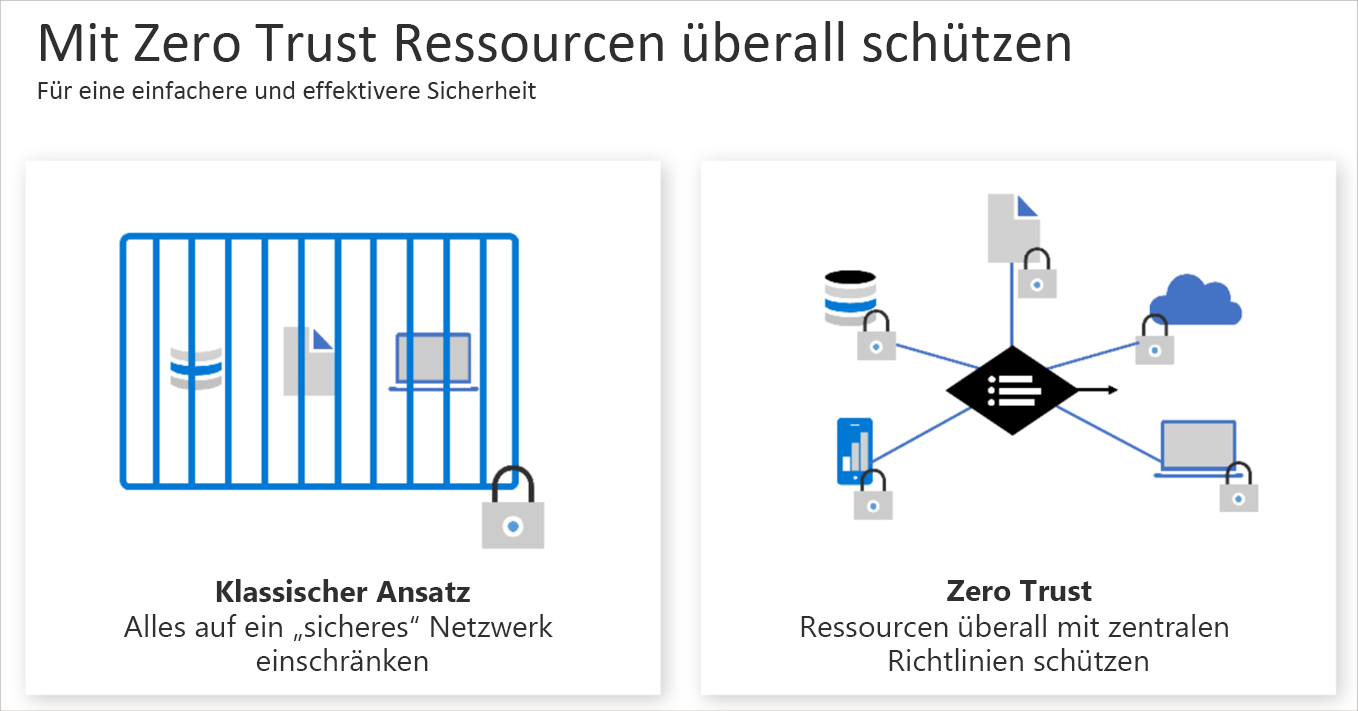

Unternehmensnetzwerke wurden bisher eingeschränkt, geschützt und im Allgemeinen für sicher gehalten. Nur verwaltete Computer konnten dem Netzwerk beitreten, VPN-Zugriff wurde streng kontrolliert, und persönliche Geräte wurden häufig eingeschränkt oder blockiert.

Das Zero-Trust-Modell geht von einem anderen Szenario aus. Anstatt davon auszugehen, dass ein Gerät sicher ist, weil es sich innerhalb des Unternehmensnetzwerks befindet, muss sich jede*r authentifizieren. Dann wird basierend auf der Authentifizierung anstelle des Speicherorts Zugriff gewährt.