Weitere Überlegungen zur Baselinesicherheit

Es gibt einige weitere Sicherheitsempfehlungen, die Sie befolgen sollten, um allgemeine Sicherheits- und Betriebskontrollen für Ihr Azure-Abonnement festzulegen.

Weitere Sicherheitsempfehlungen

Die folgenden Abschnitten enthalten weitere Empfehlungen gemäß dem CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Bei den Empfehlungen sind jeweils auch die grundlegenden Schritte angegeben, die im Azure-Portal ausgeführt werden müssen. Führen Sie diese Schritte für Ihr eigenes Abonnement aus, und verwenden Sie Ihre eigenen Ressourcen, um die einzelnen Sicherheitsempfehlungen zu überprüfen. Beachten Sie, dass Ebene 2-Optionen einige Funktionen oder Aktivitäten einschränken können, deshalb überlegen Sie sorgfältig, welche Sicherheitsoptionen Sie durchsetzen möchten.

Festlegen eines Ablaufdatums für alle Schlüssel in Azure Key Vault – Ebene 1

Zusätzlich zum Schlüssel können folgende Attribute für einen Schlüssel in Azure Key Vault angegeben werden. In einer JSON-Anforderung sind das Schlüsselwort des Attributs sowie Klammern ({ }) auch dann erforderlich, wenn kein Attribut angegeben wird. Der Standardwert für das optionale Attribut IntDate lautet beispielsweise forever. Das Attribut exp (Ablaufzeit) gibt die Ablaufzeit an, nach deren Verstreichen der Schlüssel nicht mehr für kryptografische Vorgänge verwendet werden darf (mit Ausnahme bestimmter Vorgangstypen unter besonderen Bedingungen). Die Verarbeitung des Attributs exp erfordert, dass das aktuelle Datum und die aktuelle Uhrzeit vor dem im Wert exp festgelegten Ablaufdatum und der in diesem Wert festgelegten Uhrzeit liegen.

Es empfiehlt sich, die Schlüssel in Ihrem Schlüsseltresor zu rotieren und für jeden Schlüssel eine explizite Ablaufzeit festzulegen. Dadurch wird sichergestellt, dass Schlüssel nicht über die ihnen zugewiesene Lebensdauer hinaus verwendet werden können. Key Vault speichert und verwaltet Geheimnisse als so genannte Oktette (Sequenzen von 8-Bit-Bytes) mit einer maximalen Größe von jeweils 25 KB pro Schlüssel. Bei hochvertraulichen Daten sollten zusätzliche Schutzebenen für Daten eingerichtet werden. Ein Beispiel ist die Verschlüsselung von Daten mithilfe eines separaten Schutzschlüssels vor der Speicherung in Key Vault. Führen Sie die folgenden Schritte für alle Schlüssel in jedem Ihrer Schlüsseltresore aus:

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Schlüsseltresore, und wählen Sie diese Option aus.

Wählen Sie einen Schlüsseltresor aus.

Wählen Sie im linken Menü unter Objekte die Option Schlüssel aus.

Stellen Sie im Bereich Schlüssel für den Schlüsseltresor sicher, dass für jeden Schlüssel im Tresor ein geeignetes Ablaufdatum festgelegt ist.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

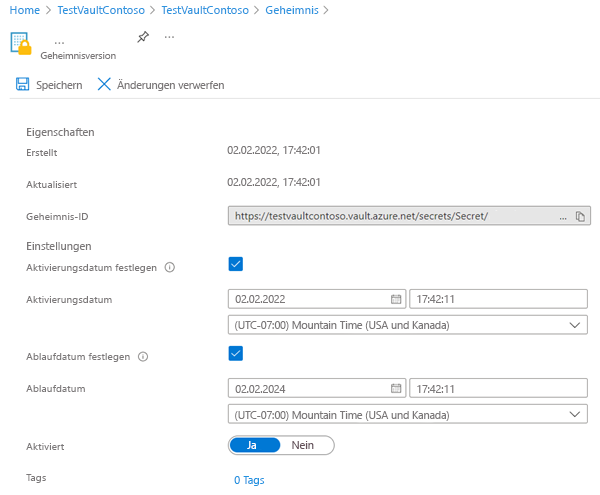

Festlegen eines Ablaufdatums für alle Geheimnisse in Azure Key Vault – Ebene 1

Sichere Speicherung und präzise Steuerung des Zugriffs auf Token, Kennwörter, Zertifikate, API-Schlüssel und andere Geheimnisse. Stellen Sie sicher, dass für alle Geheimnisse in Azure Key Vault eine Ablaufzeit festgelegt ist. Führen Sie die folgenden Schritte für alle Geheimnisse in jedem Ihrer Schlüsseltresore aus:

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Schlüsseltresore, und wählen Sie diese Option aus.

Wählen Sie im linken Menü unter Objekte die Option Geheimnisse aus.

Stellen Sie im Bereich Geheimnisse für den Schlüsseltresor sicher, dass für jedes Geheimnis im Tresor ein geeignetes Ablaufdatum festgelegt ist.

Der folgende Screenshot zeigt, wie Sie ein Ablaufdatum für ein Kennwort festlegen:

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

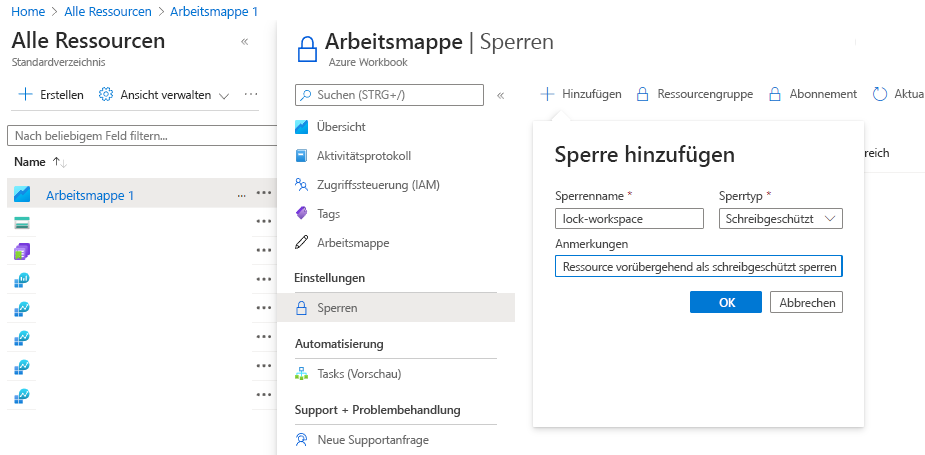

Festlegen von Ressourcensperren für unternehmenskritische Azure-Ressourcen – Ebene 2

Als Administrator möchten Sie möglicherweise ein Abonnement, eine Ressourcengruppe oder eine Ressource sperren, um zu verhindern, dass andere Benutzer versehentlich eine wichtige Ressource löschen oder ändern. Im Azure-Portal stehen die Sperrebenen Schreibgeschützt und Löschen zur Verfügung. Im Gegensatz zur rollenbasierten Zugriffssteuerung werden Verwaltungssperren verwendet, um eine Einschränkung auf alle Benutzer und Rollen anzuwenden. Azure Resource Manager-Sperren gelten nur für Vorgänge auf Verwaltungsebene (also für Vorgänge, die an https://management.azure.com gesendet werden). Die Ausführung ressourceneigener Funktionen wird durch die Sperren nicht eingeschränkt. Die Ressourcenänderungen sind eingeschränkt, die Ressourcenvorgänge jedoch nicht.

Tipp

Eine Sperre vom Typ Read-only für eine Azure SQL-Datenbank-Instanz sorgt beispielsweise dafür, dass die Datenbank nicht gelöscht oder geändert werden kann. Dadurch wird nicht verhindert, dass Sie Daten in der Datenbank erstellen, aktualisieren oder löschen. Datentransaktionen sind zulässig, da diese Vorgänge nicht an https://management.azure.com gesendet werden.

Führen Sie die folgenden Schritte für alle unternehmenskritischen Ressourcen in Ihrem Azure-Abonnement aus:

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Alle Ressourcen, und wählen Sie diese Option aus.

Wählen Sie eine Ressource, eine Ressourcengruppe oder ein Abonnement aus, die bzw. das Sie sperren möchten.

Wählen Sie im Menü unter Einstellungen die Option Sperren aus.

Wählen Sie im Bereich Sperren auf der Menüleiste die Option Hinzufügen aus.

Geben Sie im Bereich Sperre hinzufügen einen Namen für die Sperre ein, und wählen Sie eine Sperrebene aus. Optional können Sie Notizen hinzufügen, die die Sperre beschreiben.

Wählen Sie OK aus.