Erstellen einer Azure-VM-Baseline

Azure Policy ist ein Azure-Dienst, mit dem Sie Richtlinien erstellen, zuweisen und verwalten können. Mit den von Ihnen erstellten Richtlinien können Sie verschiedene Regeln und Auswirkungen auf Ihre Ressourcen durchsetzen, so dass diese Ressourcen mit Ihren Unternehmensstandards und Vereinbarungen zum Servicelevel konform bleiben. Azure Policy erfüllt diese Anforderung, indem Ihre Ressourcen auf die Nichteinhaltung der zugewiesenen Richtlinien überprüft werden. So können Sie z.B. eine Richtlinie erstellen, die nur eine bestimmte SKU-Größe von VM in Ihrer Umgebung zulässt. Nachdem diese Richtlinie implementiert wurde, wird die Konformität der neuen und vorhandenen Ressourcen ausgewertet. Mit dem richtigen Richtlinientyp kann für vorhandene Ressourcen Konformität erzielt werden.

Azure VM-Sicherheitsempfehlungen

Die folgenden Abschnitte beschreiben die Azure VM-Sicherheitsempfehlungen im CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Bei den Empfehlungen sind jeweils auch die grundlegenden Schritte angegeben, die im Azure-Portal ausgeführt werden müssen. Führen Sie diese Schritte für Ihr eigenes Abonnement aus, und verwenden Sie Ihre eigenen Ressourcen, um die einzelnen Sicherheitsempfehlungen zu überprüfen. Beachten Sie, dass Ebene 2-Optionen einige Funktionen oder Aktivitäten einschränken können, deshalb überlegen Sie sorgfältig, welche Sicherheitsoptionen Sie durchsetzen möchten.

Sicherstellen, dass die Betriebssystemdatenträger verschlüsselt sind – Ebene 1

Azure Disk Encryption unterstützt Sie beim Schutz Ihrer Daten gemäß den Sicherheits- und Complianceanforderungen Ihrer Organisation. Azure Disk Encryption:

- Hierfür wird das BitLocker-Feature von Windows und das DM-Crypt-Feature von Linux verwendet, um Volumeverschlüsselung für das Betriebssystem und die Datenträger von Azure-VMs bereitzustellen.

- Lässt sich mit Azure Key Vault integrieren, um Ihnen die Kontrolle und Verwaltung von Datenträgerverschlüsselungsschlüsseln und -geheimnissen zu erleichtern.

- Stellt sicher, dass alle Daten auf den Festplatten der VM im Ruhezustand verschlüsselt sind, wenn sie sich im Azure-Speicher befinden.

Azure Disk Encryption für virtuelle Windows- und Linux-Computer befindet sich in allen öffentlichen Azure-Regionen und Azure Government-Regionen für virtuelle Standardcomputer und virtuelle Computer mit Azure Storage Premium in der Phase „Allgemeine Verfügbarkeit“.

Wenn Sie Microsoft Defender für Cloud verwenden (empfohlen), werden Sie benachrichtigt, wenn Sie über VMs verfügen, die nicht verschlüsselt sind. Führen Sie die folgenden Schritte für jede VM in Ihrem Azure-Abonnement aus.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Virtuelle Computer, und wählen Sie diese Option aus.

Wählen Sie einen virtuellen Computer aus.

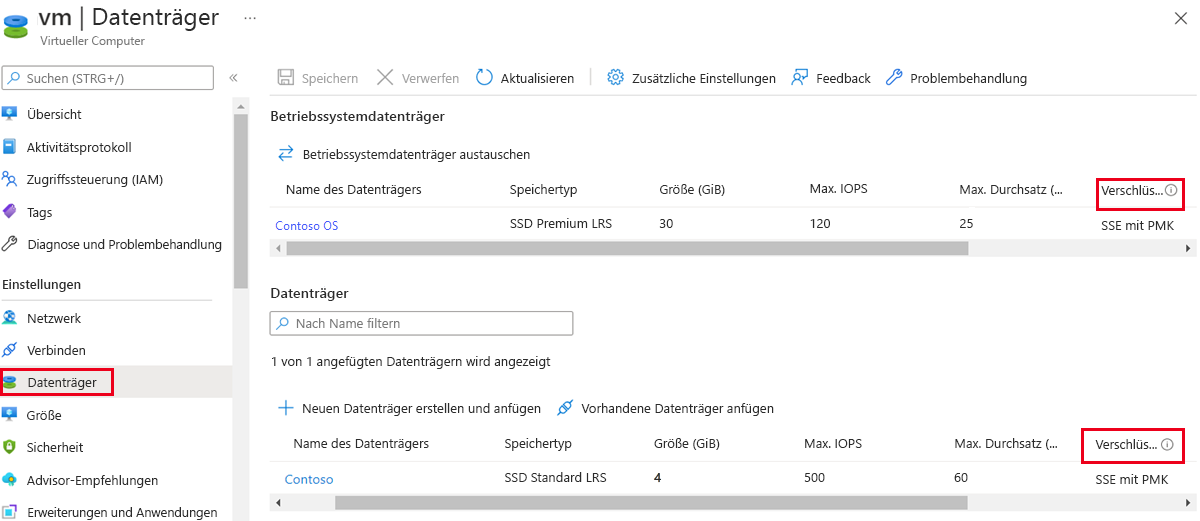

Wählen Sie im Menü links unter Einstellungendie Option Datenträger aus.

Unter Betriebssystemdatenträger stellen Sie sicher, dass für den Betriebssystemdatenträger ein Verschlüsselungstyp eingestellt ist.

Stellen Sie unter Datenträger sicher, dass für jeden Datenträger ein Verschlüsselungstyp eingestellt ist.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

Stellen Sie sicher, dass nur zugelassene VM-Erweiterungen installiert werden - Ebene 1

Azure-VM-Erweiterungen sind kleine Anwendungen, die Konfigurations- und Automatisierungsaufgaben auf Azure-VMs nach der Bereitstellung ermöglichen. Wenn beispielsweise eine VM eine Softwareinstallation oder einen Virenschutz benötigt oder wenn die VM ein Skript ausführen muss, können Sie eine VM-Erweiterung verwenden. Sie können eine Azure VM-Erweiterung über die Azure CLI, PowerShell, eine Azure Resource Manager-Vorlage oder das Azure-Portal ausführen. Erweiterungen können mit einer neu bereitgestellten VM gebündelt oder für ein bestehendes System ausgeführt werden. Um mit dem Azure-Portal sicherzustellen, dass nur genehmigte Erweiterungen auf Ihren VMs installiert werden, führen Sie die folgenden Schritte für jede VM in Ihrem Azure-Abonnement aus.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Virtuelle Computer, und wählen Sie diese Option aus.

Wählen Sie einen virtuellen Computer aus.

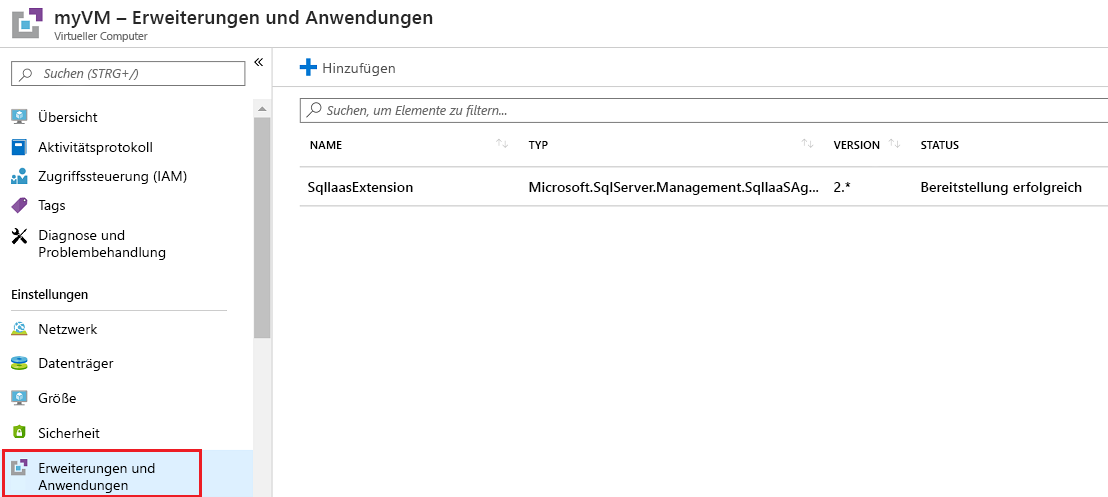

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Erweiterungen und Anwendungen aus.

Stellen Sie im Bereich Erweiterungen und Anwendungen sicher, dass die aufgelisteten Erweiterungen für die Verwendung zugelassen sind.

Sicherstellen, dass Betriebssystempatches für die VMs installiert sind – Ebene 1

Microsoft Defender for Cloud überprüft Windows- und Linux-VMs und -Computer täglich auf fehlende Betriebssystemupdates. Defender für Cloud ruft eine Liste verfügbarer Sicherheits- und kritischer Updates aus Windows Update oder Windows Server Update Services (WSUS) ab. Die Updates, die Sie erhalten, hängen davon ab, welchen Dienst Sie auf dem Windows-Computer konfigurieren. Defender für Cloud sucht auch nach den neuesten Updates für Linux-Systeme. Falls auf Ihrem virtuellen oder physischen Computer ein Systemupdate fehlt, empfiehlt Defender für Cloud das Anwenden von Systemupdates.

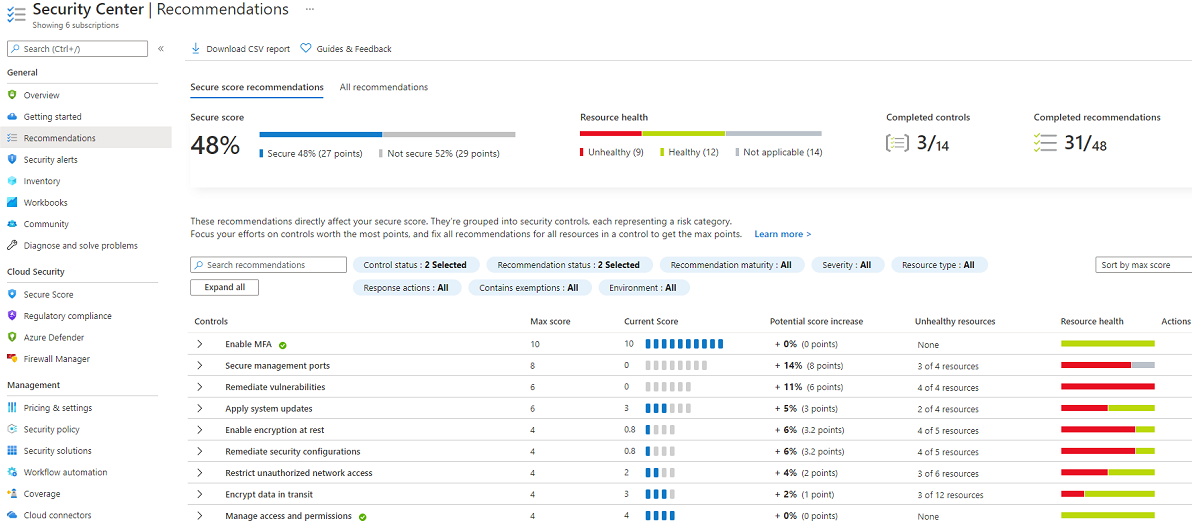

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im linken Menü unter Allgemein die Option Empfehlungen aus.

Vergewissern Sie sich unter Empfehlungen, dass es keine Empfehlungen für Systemaktualisierungen anwenden gibt.

Stellen Sie sicher, dass auf VMs eine Endpunktschutzlösung installiert ist und läuft - Stufe 1

Microsoft Defender für Cloud überwacht den Status der Antischadsoftware. Er meldet diesen Status im Bereich Endpunktschutzprobleme. Defender für Cloud hebt Probleme wie erkannte Bedrohungen und unzureichenden Schutz hervor, die Ihre VMs und physischen Computer anfällig für Bedrohungen durch Antischadsoftware machen. Anhand der Informationen im Bereich Endpunktschutzprobleme können Sie damit beginnen, einen Plan zur Behebung der festgestellten Probleme zu erstellen.

Verwenden Sie das gleiche Verfahren wie in der vorangegangenen Empfehlung beschrieben.