Erstellen einer Netzwerkbaseline

Die Azure-Netzwerkdienste sind so konzipiert, dass sie Flexibilität, Verfügbarkeit, Ausfallsicherheit, Sicherheit und Integrität maximieren. Netzwerkkonnektivität ist zwischen Ressourcen, die sich in Azure befinden, zwischen lokalen und in Azure gehosteten Ressourcen sowie zwischen dem Internet und Azure möglich.

Empfehlungen für die Azure-Netzwerksicherheit

Die folgenden Abschnitte beschreiben die Azure-Netzwerkempfehlungen im CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Bei den Empfehlungen sind jeweils auch die grundlegenden Schritte angegeben, die im Azure-Portal ausgeführt werden müssen. Führen Sie diese Schritte für Ihr eigenes Abonnement aus, und verwenden Sie Ihre eigenen Ressourcen, um die einzelnen Sicherheitsempfehlungen zu überprüfen. Beachten Sie, dass Ebene 2-Optionen einige Funktionen oder Aktivitäten einschränken können, deshalb überlegen Sie sorgfältig, welche Sicherheitsoptionen Sie durchsetzen möchten.

Einschränken des RDP-und SSH-Zugriff über das Internet – Ebene 1

Sie können Azure VMs über das Remotedesktopprotokoll (RDP) und das Secure Shell-Protokoll (SSH) erreichen. Sie können diese Protokolle verwenden, um VMs von entfernten Standorten aus zu verwalten. Die Protokolle sind Standard im Rechenzentrum.

Das potenzielle Sicherheitsproblem bei der Verwendung von RDP und SSH über das Internet besteht darin, dass Angreifer Brute-Force-Verfahren einsetzen können, um Zugriff auf Azure-VMs zu erhalten. Nachdem sich die Angreifer Zugang verschafft haben, können sie Ihre VM als Ausgangspunkt nutzen, um andere Maschinen in Ihrem virtuellen Netzwerk zu kompromittieren oder sogar vernetzte Geräte außerhalb von Azure anzugreifen.

Wir empfehlen Ihnen, den direkten RDP- und SSH-Zugang aus dem Internet für Ihre Azure-VMs zu deaktivieren. Führen Sie die folgenden Schritte für jede VM in Ihrem Azure-Abonnement aus.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Virtuelle Computer, und wählen Sie diese Option aus.

Wählen Sie einen virtuellen Computer aus.

Wählen Sie unter Netzwerk die Option Netzwerkeinstellungen aus.

Vergewissern Sie sich, dass im Abschnitt Portregeln für eingehenden Datenverkehr keine Regel für RDP angezeigt wird (z. B.

port=3389, protocol = TCP, Source = Any or Internet). Mit dem Symbol Löschen können Sie die Regel entfernen.Vergewissern Sie sich, dass im Abschnitt Portregeln für eingehenden Datenverkehr keine Regel für SSH angezeigt wird (z. B.

port=22, protocol = TCP, Source = Any or Internet). Mit dem Symbol Löschen können Sie die Regel entfernen.

Wenn der direkte RDP- und SSH-Zugriff aus dem Internet deaktiviert ist, haben Sie andere Möglichkeiten, um auf diese VMs für die Fernverwaltung zuzugreifen:

- Point-to-Site-VPN-Verbindung

- Site-to-Site-VPN-Verbindung

- Azure ExpressRoute

- Azure Bastion Host

Einschränken des SQL Server-Zugriffs aus dem Internet - Level 1

Durch Firewallsysteme kann der nicht autorisierte Zugriff auf Computerressourcen verhindert werden. Wenn eine Firewall aktiviert, jedoch nicht ordnungsgemäß konfiguriert ist, können Versuche, eine Verbindung mit SQL Server herzustellen, blockiert werden.

Wenn Sie durch eine Firewall auf eine Instanz von SQL Server zugreifen möchten, müssen Sie die Firewall auf dem Computer, auf dem SQL Server ausgeführt wird, entsprechend konfigurieren. Das Zulassen von eingehendem Datenverkehr für den IP-Bereich 0.0.0.0/0 (Start-IP von 0.0.0.0 und End-IP von 0.0.0.0) ermöglicht einen offenen Zugang zu jeglichem Datenverkehr, wodurch die SQL Server-Datenbank potenziell anfällig für Angriffe wird. Stellen Sie sicher, dass keine SQL Server-Datenbanken den Zugriff aus dem Internet zulassen. Führen Sie die folgenden Schritte für jede SQL Server-Instanz durch.

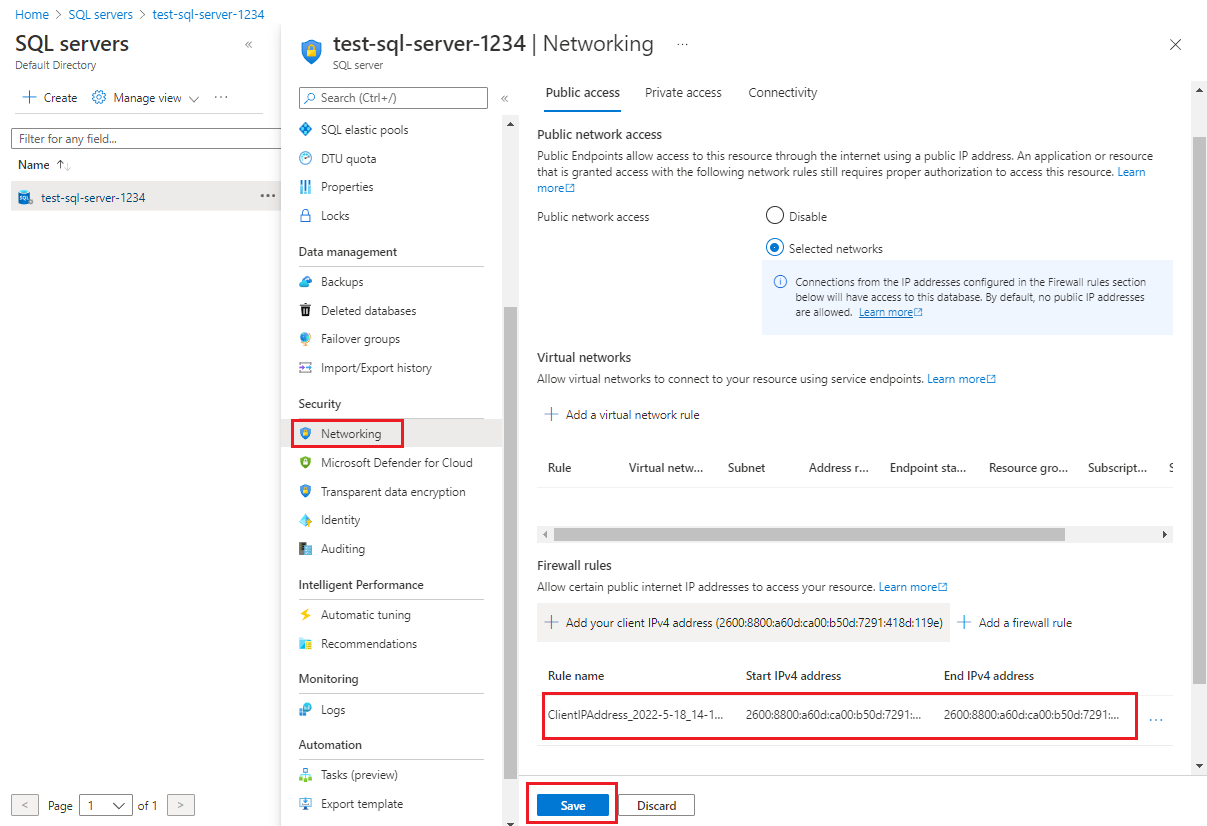

Melden Sie sich beim Azure-Portal an. Suchen Sie nach SQL-Server, und wählen Sie die entsprechende Option aus.

Wählen Sie im Menübereich unter Sicherheit die Option Netzwerk.

Vergewissern Sie sich im Bereich Netzwerk auf der Registerkarte Öffentlicher Zugriff, dass eine Firewallregel vorhanden ist. Stellen Sie sicher, dass keine Regel eine Start-IP von

0.0.0.0und eine End-IP von0.0.0.0oder eine andere Kombination hat, die den Zugriff auf weitere öffentliche IP-Adressbereiche erlaubt.Wenn Sie Einstellungen ändern, wählen Sie Speichern aus.

Aktivieren von Network Watcher – Ebene 1

NSG-Datenflussprotokolle sind eine Funktion von Azure Network Watcher, die Ihnen Informationen über den IP-Eingangs- und -Ausgangsverkehr durch einen NSG liefert. Datenflussprotokolle werden im JSON-Format geschrieben und enthalten Folgendes:

- Aus- und eingehende Datenflüsse auf Regelbasis

- Die Netzwerkschnittstelle (NIC), für die der Flow gilt.

- 5-Tupel-Informationen über den Flow: Quell- und Ziel-IP-Adressen, Quell- und Ziel-Ports und das verwendete Protokoll.

- Ob es sich um zulässigen oder verweigerten Datenverkehr handelte.

- In Version 2 werden Durchsatzinformationen wie Bytes und Pakete angezeigt.

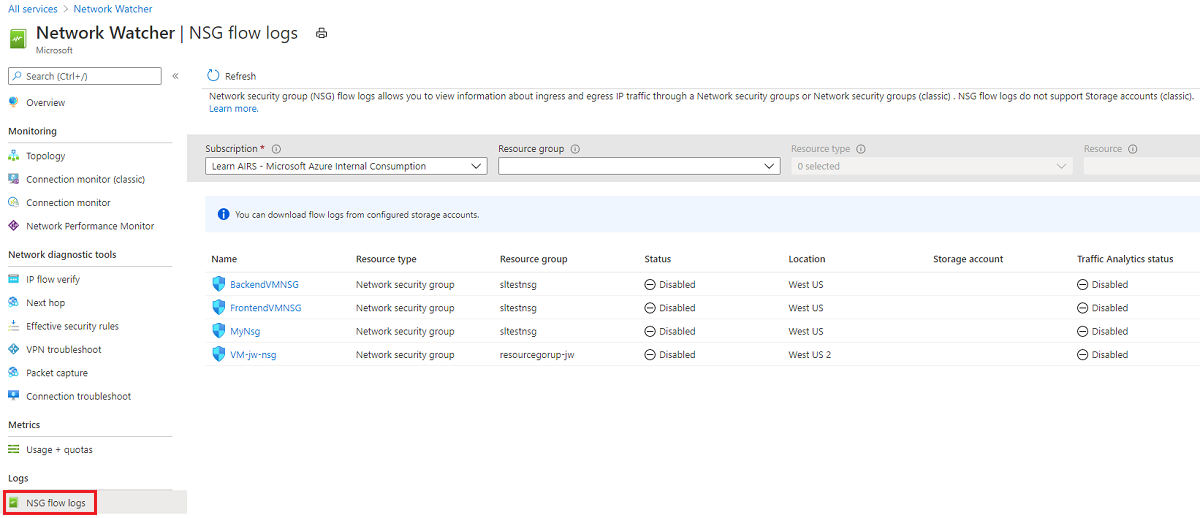

Melden Sie sich beim Azure-Portal an. Suchen Sie nach der Option Network Watcher, und wählen Sie sie aus.

Wählen Sie Network Watcher für Ihr Abonnement und Ihren Standort aus.

Wenn für Ihr Abonnement keine NSG-Datenflussprotokolle existieren, erstellen Sie ein NSG-Datenflussprotokoll.

Setzen Sie den Aufbewahrungszeitraum für NSG-Datenflussprotokolle auf mehr als 90 Tage - Stufe 2

Wenn Sie ein virtuelles Netzwerk in Ihrem Abonnement erstellen oder aktualisieren, wird Network Watcher automatisch in der Region Ihres virtuellen Netzwerks aktiviert. Ihre Ressourcen sind nicht betroffen und es fallen keine Kosten an, wenn Network Watcher automatisch aktiviert ist.

Sie können NSG-Datenflussprotokolle verwenden, um nach Anomalien zu suchen und Einblicke in vermutete Verstöße zu erhalten.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach der Option Network Watcher, und wählen Sie sie aus.

Wählen Sie im linken Menü unter Protokolle die Option NSG-Datenflussprotokolle aus.

Wählen Sie ein NSG-Datenflussprotokoll aus.

Stellen Sie sicher, dass die Aufbewahrung (Tage) größer als 90 Tage ist.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.