Erstellen einer Microsoft Defender für Cloud-Baseline

Microsoft Defender für Cloud bietet eine einheitliche Sicherheitsverwaltung und erweiterten Bedrohungsschutz für Workloads, die in Azure, lokal und in anderen Clouds ausgeführt werden. Wenn die folgenden Empfehlungen für Defender für Cloud befolgt werden, werden verschiedene Sicherheitsrichtlinien für ein Azure-Abonnement festgelegt. Diese Richtlinien definieren die Menge von Kontrollen, die für Ihre Ressourcen mit einem Azure-Abonnement empfohlen werden.

Sicherheitsempfehlungen für Microsoft Defender für Cloud

In den folgenden Abschnitten werden in CIS Microsoft Azure Foundations Security Benchmark v 1.3.0 dokumentierte Empfehlungen für Microsoft Defender für Cloud beschrieben. Bei den Empfehlungen sind jeweils auch die grundlegenden Schritte angegeben, die im Azure-Portal ausgeführt werden müssen. Führen Sie diese Schritte für Ihr eigenes Abonnement aus, und verwenden Sie Ihre eigenen Ressourcen, um die einzelnen Sicherheitsempfehlungen zu überprüfen. Beachten Sie, dass Ebene 2-Optionen einige Funktionen oder Aktivitäten einschränken können, deshalb überlegen Sie sorgfältig, welche Sicherheitsoptionen Sie durchsetzen möchten.

Anzeigen von in Microsoft Defender für Cloud integrierten Sicherheitsrichtlinien

So zeigen Sie die Microsoft Defender für Cloud-Sicherheitsrichtlinien für Ihr Azure-Abonnement an

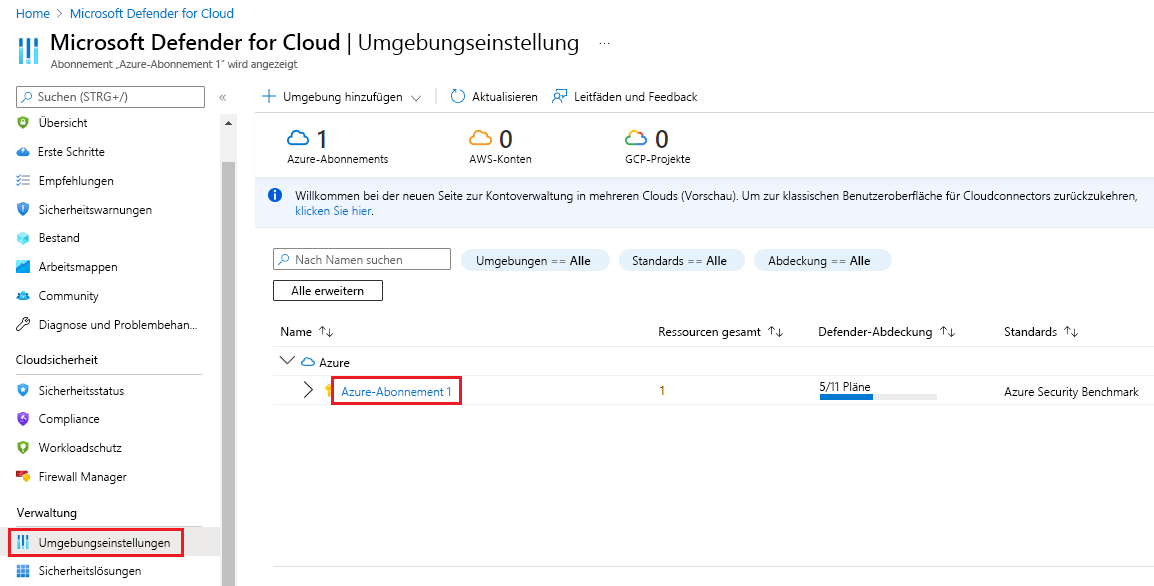

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Klicken Sie im linken Menü unter Verwaltung auf Umgebungseinstellungen.

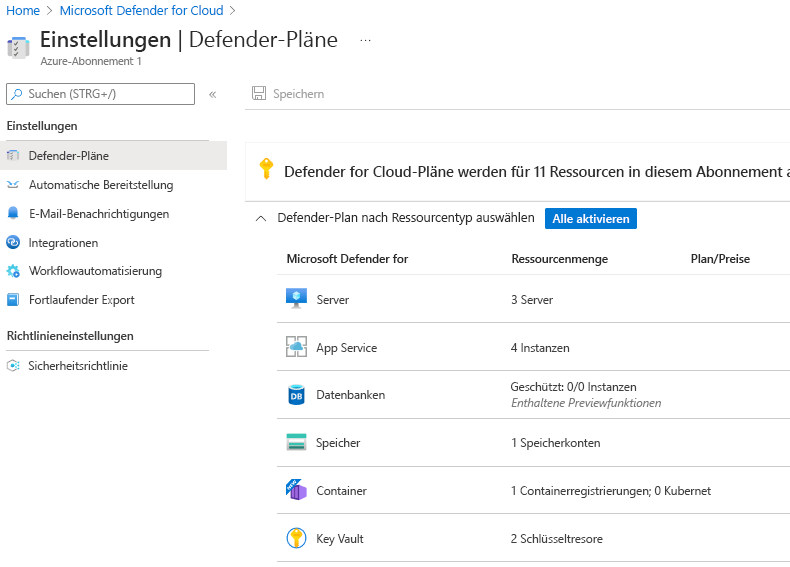

Wählen Sie das Abonnement aus, um den Bereich Richtlinieneinstellungen zu öffnen.

Die aktivierten Richtlinien bestimmen die Microsoft Defender für Cloud-Empfehlungen, wie im folgenden Beispiel gezeigt:

Aktivieren der Systemupdates – Ebene 1

Microsoft Defender für Cloud überprüft Windows- und Linux-VMs und -Computer täglich auf fehlende Betriebssystemupdates. Defender für Cloud ruft eine Liste verfügbarer Sicherheits- und kritischer Updates aus Windows Update oder Windows Server Update Services (WSUS) ab. Die in der Liste enthaltenen Updates hängen davon ab, welchen Dienst Sie auf einem Windows-Computer konfigurieren. Defender für Cloud sucht auch nach den neuesten Updates für Linux-Systeme. Falls auf Ihrem virtuellen oder physischen Computer ein Systemupdate fehlt, empfiehlt Defender für Cloud das Anwenden von Systemupdates.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Klicken Sie im linken Menü unter Verwaltung auf Umgebungseinstellungen.

Wählen Sie das Abonnement aus.

Wählen Sie im linken Menü Sicherheitsrichtlinie aus.

Wählen Sie unter Standardinitiative ein Abonnement oder eine Verwaltungsgruppe aus.

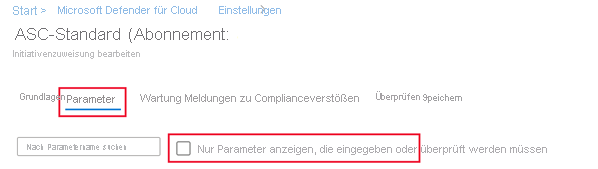

Wählen Sie die Registerkarte Parameter aus.

Stellen Sie sicher, dass das Kontrollkästchen Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen deaktiviert ist.

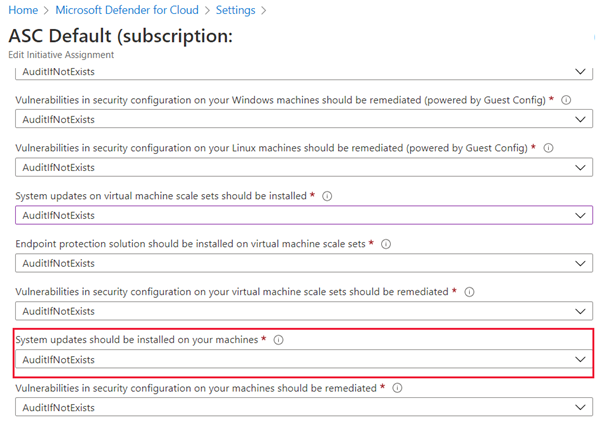

Stellen Sie sicher, dass Systemupdates müssen auf Ihren Computern installiert werden eine der aufgeführten Richtlinien ist.

Im folgenden Beispiel wurde der Microsoft Defender für Cloud-Agent nicht auf einer VM oder einem physischen Computer bereitgestellt, sodass die Meldung AuditIfNotExists angezeigt wird. AuditIfNotExists aktiviert die Überwachung von Ressourcen, die der if-Bedingung entsprechen. Wenn die Ressource nicht bereitgestellt ist, wird NotExists angezeigt.

Wenn Systemupdates müssen auf Ihren Computern installiert werden aktiviert ist, wird Überwachung angezeigt. Wenn die Ressource bereitgestellt wird, aber deaktiviert ist, wird Deaktiviert angezeigt.

Wenn Sie Einstellungen ändern, wählen Sie die Registerkarte Überprüfen und speichern und dann Speichern aus.

Aktivieren der Sicherheitskonfigurationen – Ebene 1

Microsoft Defender für Cloud überwacht Sicherheitskonfigurationen, indem eine Gruppe von über 150 empfohlenen Regeln zur Härtung des Betriebssystems zur Anwendung kommt. Diese Regeln beziehen sich auf Firewalls, Überwachung, Kennwortrichtlinien und vieles mehr. Wenn auf einem Computer eine angreifbare Konfiguration ermittelt wird, generiert Defender für Cloud eine Sicherheitsempfehlung.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Klicken Sie im linken Menü unter Verwaltung auf Umgebungseinstellungen.

Wählen Sie das Abonnement aus.

Wählen Sie im linken Menü Sicherheitsrichtlinie aus.

Wählen Sie unter Standardinitiative ein Abonnement oder eine Verwaltungsgruppe aus.

Wählen Sie die Registerkarte Parameter aus.

Stellen Sie sicher, ob Sicherheitsrisiken in der Sicherheitskonfiguration Ihrer VM-Skalierungsgruppen müssen entschärft werden eine der Richtlinien ist.

Wenn Sie Einstellungen ändern, wählen Sie die Registerkarte Überprüfen und speichern und dann Speichern aus.

Hinweis

Alle der folgenden Richtlinienkategorien, die ein (*) im Titel haben, befinden sich auf der Registerkarte Parameter. In einigen Fällen gibt es in jeder Kategorie mehrere Optionen.

Aktivieren von Endpoint Protection (*): Ebene 1

Endpoint Protection wird für alle VMs empfohlen.

Aktivieren der Datenträgerverschlüsselung (*): Ebene 1

Microsoft Defender für Cloud empfiehlt Azure Disk Encryption, wenn Sie über Windows oder- Linux-VM-Datenträger verfügen. Mithilfe der Datenträgerverschlüsselung können Sie Ihre Windows- und Linux-IaaS-VM-Datenträger (Infrastructure-as-a-Service) verschlüsseln. Verschlüsselung wird sowohl für die Betriebssystem- als auch Datenvolumes Ihrer VM empfohlen.

Aktivieren von Netzwerksicherheitsgruppen (*): Ebene 1

Microsoft Defender für Cloud empfiehlt, eine Netzwerksicherheitsgruppe (NSG) zu aktivieren. Netzwerksicherheitsgruppen enthalten eine Liste von ACL-Regeln (Access Control List, Zugriffssteuerungsliste), mit denen Sie den Netzwerkdatenverkehr für Ihre VM-Instanzen in einem virtuellen Netzwerk zulassen oder verweigern können. Netzwerksicherheitsgruppen (NSGs) können Subnetzen oder einzelnen VM-Instanzen innerhalb des jeweiligen Subnetzes zugeordnet werden. Wenn eine Netzwerksicherheitsgruppe einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz. Darüber hinaus kann Datenverkehr zu einer einzelnen VM weiter eingeschränkt werden, indem eine NSG direkt diesem virtuellen Computer zugewiesen wird.

Aktivieren einer Web Application Firewall-Instanz (*): Ebene 1

Microsoft Defender für Cloud empfiehlt möglicherweise, eine Web Application Firewall (WAF) eines Microsoft-Partners hinzuzufügen, um Ihre Webanwendungen zu schützen.

Aktivieren der Sicherheitsrisikobewertung (*): Ebene 1

Die Sicherheitsrisikobewertung in Microsoft Defender für Cloud ist Teil der VM-Empfehlungen von Defender für Cloud. Falls Defender für Cloud auf Ihrem virtuellen Computer keine installierte Lösung zur Sicherheitsrisikobewertung findet, wird eine Installationsempfehlung angezeigt. Nach der Bereitstellung beginnt ein Partner-Agent damit, Daten zu Sicherheitsrisiken an die Verwaltungsplattform des Partners zu melden. Im Gegenzug stellt die Verwaltungsplattform des Partners Überwachungsdaten zu Sicherheitsrisiken und zur Integrität für Defender für Cloud bereit.

Aktivieren der Speicherverschlüsselung (*): Ebene 1

Wenn die Speicherverschlüsselung aktiviert ist, werden alle neuen Daten in Azure Blob Storage und Azure Files verschlüsselt.

Aktivieren des JIT-Netzwerkzugriffs (*): Ebene 1

Über den Just-in-Time-Zugriff (JIT) kann eingehender Datenverkehr zu Ihren Azure-VMs gesperrt werden. Der JIT-Netzwerkzugriff verringert die Anfälligkeit für Angriffe und bietet gleichzeitig einfachen Zugriff, um sich bei Bedarf mit VMs zu verbinden.

Aktivieren der adaptiven Anwendungssteuerung (*): Ebene 1

Die adaptive Anwendungssteuerung ist eine umfassende, intelligente und automatisierte Lösung für die Auflistung genehmigter Anwendungen von Microsoft Defender für Cloud. Damit können Sie steuern, welche Anwendungen auf Ihren Azure-VMs und anderen VMs (Windows und Linux) ausgeführt werden können, wodurch unter anderem Ihre VMs gegen Schadsoftware abgesichert werden können. Defender für Cloud analysiert durch maschinelles Lernen die Anwendungen, die auf Ihren VMs ausgeführt werden. Das Tool unterstützt Sie bei der Umsetzung spezifischer Genehmigungsregeln durch den Einsatz intelligenter adaptiver Anwendungssteuerung. Dadurch können Sie Richtlinien für genehmigte Anwendungen deutlich einfacher konfigurieren und verwalten.

Aktivieren der SQL-Überwachung und -Bedrohungserkennung (*): Ebene 1

Microsoft Defender für Cloud empfiehlt, die Überwachung und Bedrohungserkennung für alle Datenbanken auf Ihren Servern mit ausgeführtem Azure SQL zu aktivieren. Überwachung und Bedrohungserkennung können Ihnen helfen, gesetzliche Bestimmungen einzuhalten, die Datenbankaktivität zu verstehen und sich Einblicke in Abweichungen und Anomalien zu verschaffen, die auf geschäftliche Probleme oder mutmaßliche Sicherheitsverstöße hindeuten können.

Aktivieren der SQL-Verschlüsselung (*): Ebene 1

Microsoft Defender für Cloud empfiehlt, Transparent Data Encryption (TDE) für in Azure ausgeführte SQL-Datenbanken zu aktivieren. TDE schützt Ihre Daten und hilft Ihnen beim Erfüllen von Complianceanforderungen, indem Ihre Datenbank, zugehörige Sicherungen und ruhende Transaktionsprotokolldateien verschlüsselt werden. Das Aktivieren von TDE erfordert keine Änderungen an Ihren Anwendungen.

Festlegen der E-Mail-Adresse und Telefonnummer eines Sicherheitskontakts: Ebene 1

Microsoft Defender für Cloud empfiehlt die Angabe von Sicherheitskontaktinformationen für Ihr Azure-Abonnement. Microsoft kontaktiert Sie mithilfe dieser Informationen, wenn Microsoft Security Response Center feststellt, dass unbefugte Dritte auf Ihre Kundendaten zugegriffen haben. Das Microsoft Security Response Center führt eine selektive Sicherheitsüberwachung im Azure-Netzwerk und in der Infrastruktur durch und empfängt Threat Intelligence-Daten und Missbrauchsmeldungen von Drittanbietern.

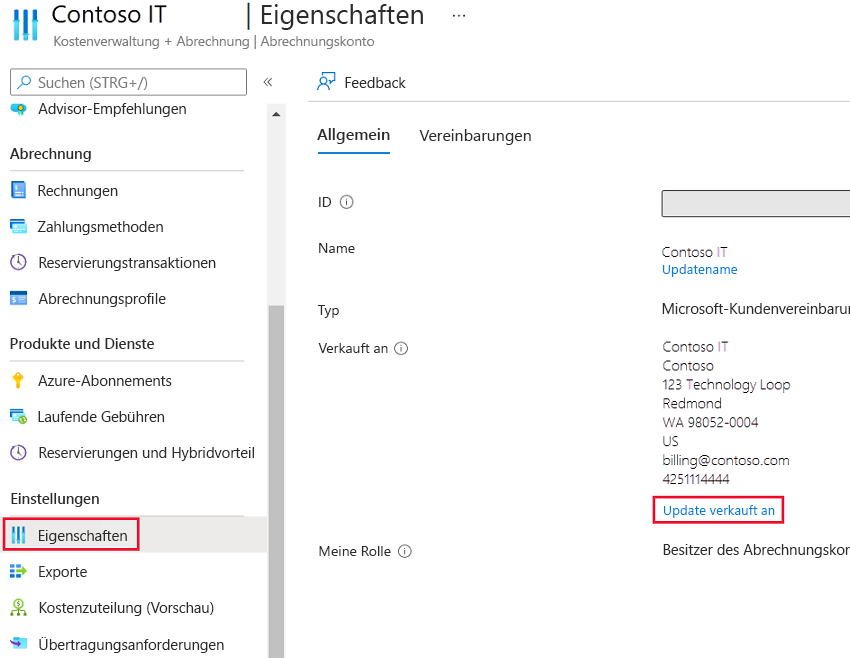

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Kostenverwaltung und Abrechnung, und wählen Sie diese Option aus. Abhängig von Ihren Abonnements sehen Sie entweder den Bereich Übersicht oder Abrechnungsbereiche.

- Wenn der Bereich Übersicht angezeigt wird, fahren Sie mit dem nächsten Schritt fort.

- Wenn der Bereich Abrechnungsbereiche angezeigt wird, wählen Sie Ihr Abonnement aus, um zum Bereich Übersicht zu wechseln.

Wählen Sie im Bereich Übersicht im linken Menü unter Einstellungen die Option Eigenschaften aus.

Überprüfen Sie die angezeigten Kontaktinformationen. Wenn Sie die Kontaktinformationen aktualisieren müssen, wählen Sie den Link Käufer aktualisieren aus, und geben Sie die neuen Informationen ein.

Wenn Sie Einstellungen ändern, wählen Sie Speichern aus.

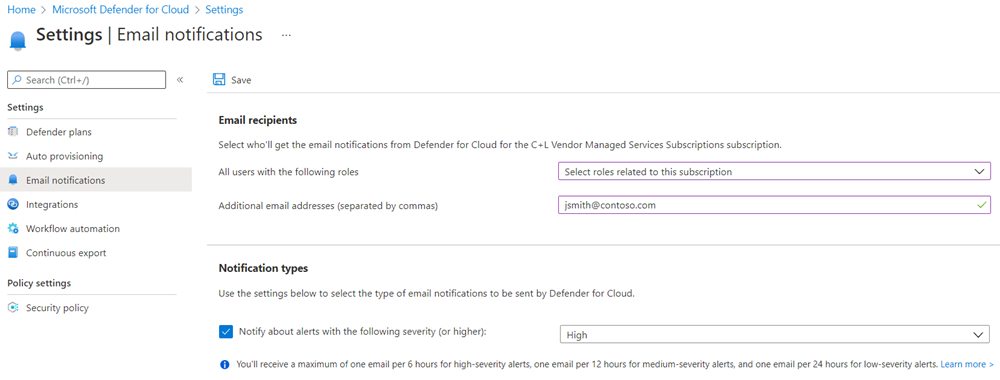

Aktivieren von E-Mail-Warnbenachrichtigungen – Ebene 1

Microsoft Defender für Cloud empfiehlt die Angabe von Sicherheitskontaktinformationen für Ihr Azure-Abonnement.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Klicken Sie im linken Menü unter Verwaltung auf Umgebungseinstellungen.

Wählen Sie das Abonnement aus.

Wählen Sie im linken Menü unter Einstellungen die Option E-Mail-Benachrichtigungen aus.

Wählen Sie in der Dropdownliste Alle Benutzer mit den folgenden Rollen Ihre Rolle aus, oder geben Sie in Weitere E-Mail-Adressen (durch Kommas getrennt) Ihre E-Mail-Adresse ein.

Aktivieren Sie das Kontrollkästchen Benachrichtigung bei Warnungen mit dem folgenden Schweregrad. Wählen Sie einen Schweregrad der Warnung und dann Speichern aus.

Aktivieren des E-Mail-Versands auch an Abonnementbesitzer – Ebene 1

Microsoft Defender für Cloud empfiehlt die Angabe von Sicherheitskontaktinformationen für Ihr Azure-Abonnement.

Im vorherigen Abschnitt beschriebenen Bereich E-Mail-Benachrichtigungen können Sie weitere durch Kommas getrennte E-Mail-Adressen hinzufügen.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.