Erstellen einer Identity & Access Management-Baseline

Identity & Access Management (IAM) spielt beim Gewähren von Zugriff und für die verbesserte Sicherheit von Unternehmensressourcen eine wichtige Rolle. Zum Sichern und Steuern Ihrer cloudbasierten Ressourcen müssen Sie die Identität und den Zugriff für Ihre Azure-Administratoren, Anwendungsentwickler und Anwendungsbenutzer verwalten.

Sicherheitsempfehlungen für IAM

Die folgenden Abschnitte beschreiben die IAM-Empfehlungen im CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Bei den Empfehlungen sind jeweils auch die grundlegenden Schritte angegeben, die im Azure-Portal ausgeführt werden müssen. Führen Sie diese Schritte für Ihr eigenes Abonnement aus, und verwenden Sie Ihre eigenen Ressourcen, um die einzelnen Sicherheitsempfehlungen zu überprüfen. Beachten Sie, dass Optionen der Ebene 2 einige Funktionen oder Aktivitäten einschränken können. Überlegen Sie deshalb sorgfältig, welche Sicherheitsoptionen Sie durchsetzen möchten.

Wichtig

Sie müssen ein Administrator für die Microsoft Entra-Instanz sein, um einige dieser Schritte auszuführen.

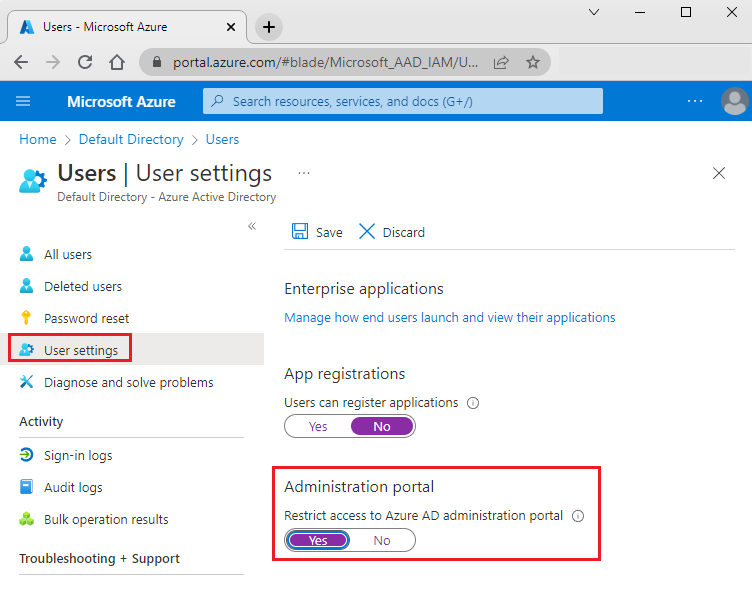

Einschränken des Zugriffs auf das Microsoft Entra-Verwaltungsportal – Ebene 1

Benutzer, die keine Administratoren sind, dürfen keinen Zugriff auf das Microsoft Entra-Verwaltungsportal haben, da die Daten vertraulich sind und den Regeln der geringsten Berechtigung unterliegen.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

Wählen Sie im linken Menü Benutzereinstellungen aus.

Stellen Sie in den Benutzereinstellungen unter Admin Center sicher, dass die Option Zugriff auf Microsoft Entra-Admin Center einschränken auf Ja festgelegt ist. Wenn Sie diesen Wert auf Ja festlegen, können ausschließlich Administratoren auf Daten im Microsoft Entra-Verwaltungsportal zuzugreifen. Die Einstellung schränkt den Zugriff auf PowerShell oder einen anderen Client, wie z. B. Visual Studio, nicht ein.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

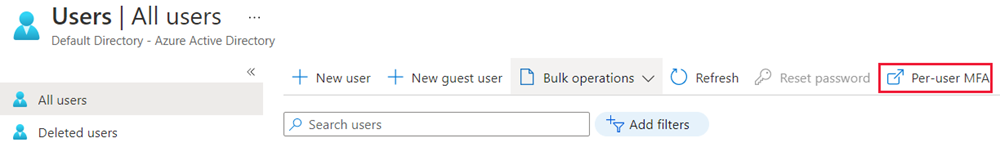

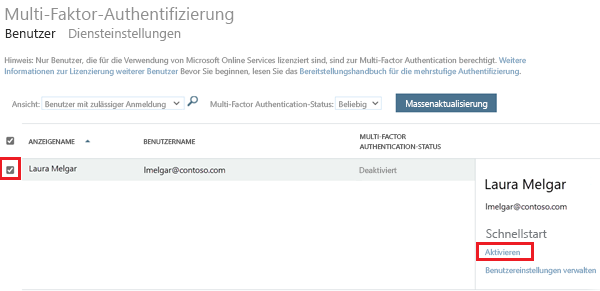

Aktivieren der Multi-Faktor-Authentifizierung für Microsoft Entra-Benutzer

- Aktivieren der Multi-Faktor-Authentifizierung für privilegierte Microsoft Entra ID-Benutzer – Stufe 1

- Aktivieren der Multi-Faktor-Authentifizierung für nicht berechtigte Microsoft Entra-Benutzer – Ebene 2

Aktivieren Sie die Multi-Faktor-Authentifizierung für alle Microsoft Entra-Benutzer.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

Wählen Sie auf der Menüleiste Alle Benutzer die Option MFA pro Benutzer aus.

Aktivieren Sie im Fenster Multi-Faktor-Authentifizierung pro Benutzer das Kontrollkästchen für alle Benutzer, und aktivieren Sie dann MFA aktivieren.

Multi-Faktor-Authentifizierung auf vertrauenswürdigem Gerät nicht speichern: Ebene 2

Das Feature „Multi-Factor Authentication speichern“ für Geräte und Browser, die Benutzer als vertrauenswürdig einstufen, ist ein kostenloses Feature für alle Benutzer von Multi-Faktor-Authentifizierung. Benutzer können nachfolgende Überprüfungen für eine angegebene Anzahl von Tagen umgehen, nachdem sie sich mithilfe von Multi-Faktor-Authentifizierung erfolgreich bei einem Gerät angemeldet haben.

Wenn ein Konto oder Gerät gefährdet ist, kann das Speichern von Multi-Faktor-Authentifizierung für vertrauenswürdige Geräte die Sicherheit negativ beeinträchtigen. Eine Sicherheitsempfehlung besteht darin, Multi-Faktor-Authentifizierung für vertrauenswürdige Geräte zu deaktivieren.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

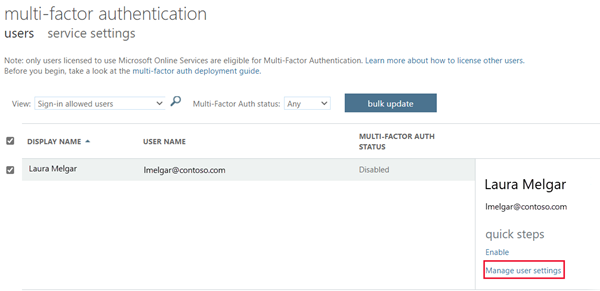

Wählen Sie auf der Menüleiste Alle Benutzer die Option MFA pro Benutzer aus.

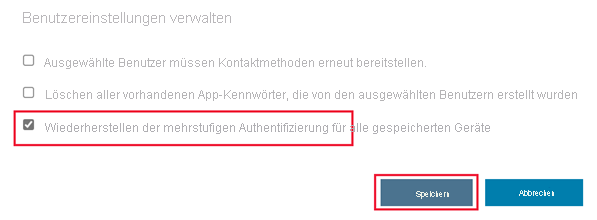

Wählen Sie im Fenster Multi-Faktor-Authentifizierung pro Benutzer einen Benutzer aus. Wählen Sie die Schaltfläche Benutzer-MFA-Einstellungen aus.

Aktivieren Sie das Kontrollkästchen Multi-Faktor-Authentifizierung für alle gespeicherten Geräte wiederherstellen, und wählen Sie dann Speichern aus.

Gastbenutzer müssen monatlich überprüft werden – Ebene 1

Stellen Sie sicher, dass keine Gastbenutzer vorhanden sind, oder, falls das Unternehmen Gastbenutzer benötigt, sorgen Sie dafür, dass Berechtigungen für Gastbenutzer eingeschränkt sind.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

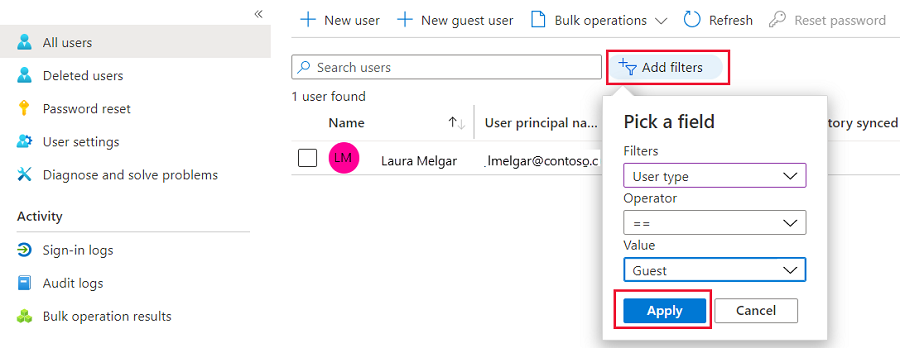

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

Wählen Sie die Schaltfläche Filter hinzufügen aus.

Wählen Sie für Filter die Option Benutzertyp aus. Wählen Sie für Wert die Option Gast aus. Wählen Sie Übernehmen aus, um sicherzustellen, dass keine Gastbenutzer vorhanden sind.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

Kennwortoptionen

- Benutzer über Kennwortzurücksetzungen benachrichtigen – Ebene 1

- Alle Administratoren benachrichtigen, wenn andere Administratoren ihr Kennwort zurücksetzen – Ebene 2

- Zwei Methoden zum Zurücksetzen von Kennwörtern sind erforderlich – Ebene 1

Bei aktivierter Multi-Faktor-Authentifizierung muss ein Angreifer beide Formen der Authentifizierung der Identität kompromittieren, ehe er das Kennwort eines Benutzers auf schädliche Weise zurücksetzen kann. Stellen Sie sicher, dass das Zurücksetzen des Kennworts zwei Formen der Identitätsauthentifizierung erfordert.

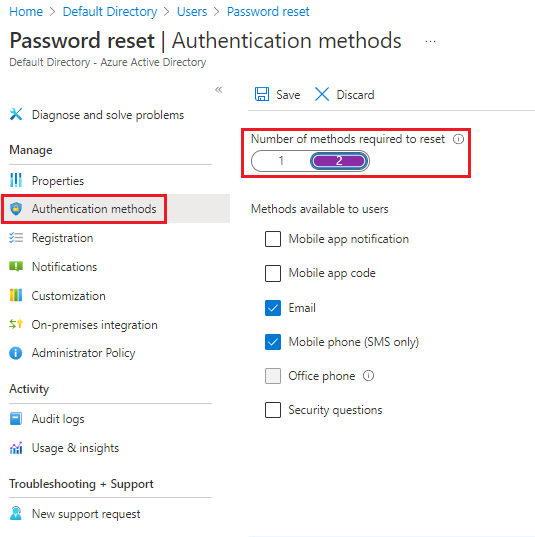

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie es aus.

Wählen Sie im linken Menü unter Verwalten die Option Kennwortzurücksetzung aus.

Wählen Sie im linken Menü unter Verwalten die Option Authentifizierungsmethoden aus.

Legen Sie die Option Anzahl von Methoden, die zurückgesetzt werden müssen auf 2 fest.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

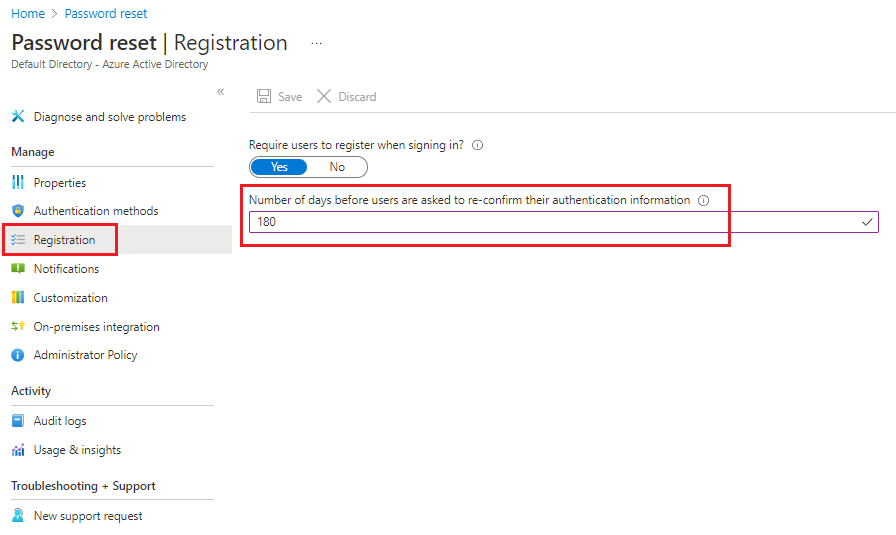

Festlegung eines Intervalls für die erneute Bestätigung von Benutzerauthentifizierungsmethoden – Ebene 1

Wenn die erneute Bestätigung der Authentifizierung deaktiviert ist, werden registrierte Benutzer nicht aufgefordert, ihre Authentifizierungsinformationen erneut zu bestätigen. Die sicherere Option besteht darin, die erneute Bestätigung der Authentifizierung für ein festgelegtes Intervall zu aktivieren.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie es aus.

Wählen Sie im linken Menü unter Verwalten die Option Kennwortzurücksetzung aus.

Wählen Sie im linken Menü unter Verwalten die Option Registrierung aus.

Stellen Sie sicher, dass Anzahl der Tage, bevor Benutzer aufgefordert werden, ihre Authentifizierungsinformationen erneut zu bestätigennicht auf 0 festgelegt ist. Der Standardwert ist 180 Tage.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

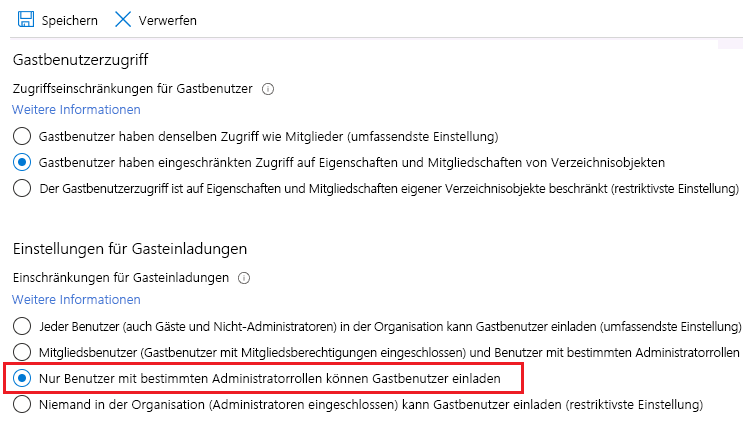

Einstellungen für Gasteinladungen: Ebene 2

Nur Administratoren sollten Gastbenutzer einladen können. Durch Beschränken von Einladungen auf Administratoren wird sichergestellt, dass nur autorisierte Konten Zugriff auf Azure-Ressourcen haben.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

Wählen Sie im linken Menü Benutzereinstellungen aus.

Wählen Sie im Bereich Benutzereinstellungen unter Externe Benutzer die Option Einstellungen für externe Zusammenarbeit verwalten aus.

Wählen Sie in Einstellungen für externe Zusammenarbeit unter Einstellungen für Gasteinladungen die Option Nur Benutzer mit bestimmten Administratorrollen können Gastbenutzer einladen aus.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

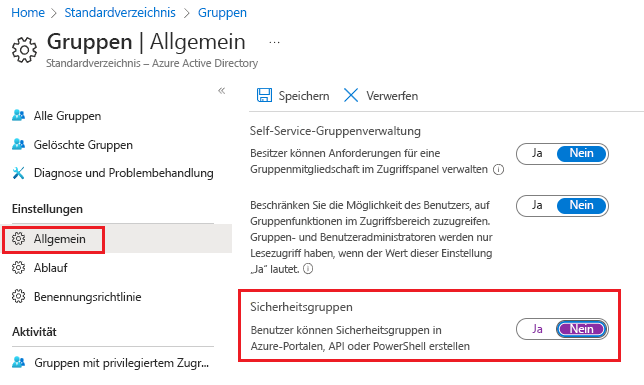

Benutzer kann Sicherheitsgruppen erstellen und verwalten: Ebene 2

Wenn dieses Feature aktiviert ist, können alle Benutzer in Microsoft Entra ID neue Sicherheitsgruppen erstellen. Die Erstellung von Sicherheitsgruppen sollte auf Administratoren beschränkt sein.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im Menü auf der linken Seite unter Verwalten die Option Gruppen aus.

Wählen Sie im Bereich Alle Gruppen im linken Menü unter Einstellungen die Option Allgemein aus.

Stellen Sie unter Sicherheitsgruppen sicher, dass Benutzer können Sicherheitsgruppen in Azure-Portalen, API oder PowerShell erstellen auf Nein festgelegt ist.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

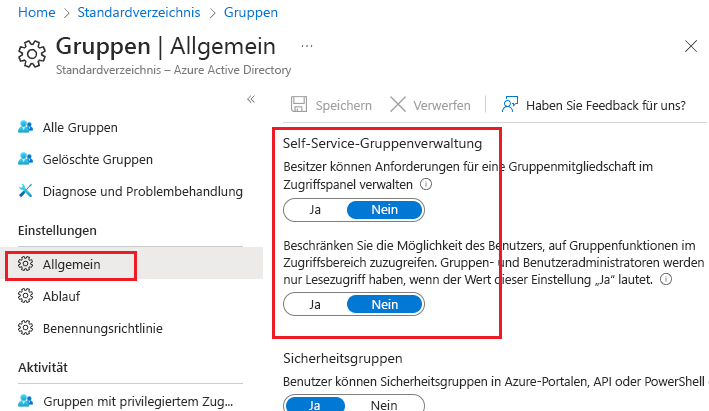

Self-Service-Gruppenverwaltung aktiviert – Ebene 2

Sofern in Ihrem Unternehmen nicht verlangt wird, die Verwaltung von Self-Service-Gruppen an verschiedene Benutzer zu delegieren, sollten Sie dieses Feature aus Sicherheitsgründen deaktivieren.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im Menü auf der linken Seite unter Verwalten die Option Gruppen aus.

Wählen Sie im Bereich Alle Gruppen im linken Menü unter Einstellungen die Option Allgemein aus.

Stellen Sie sicher, dass unter Self-Service-Gruppenverwaltung alle Optionen auf Nein festgelegt sind.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.

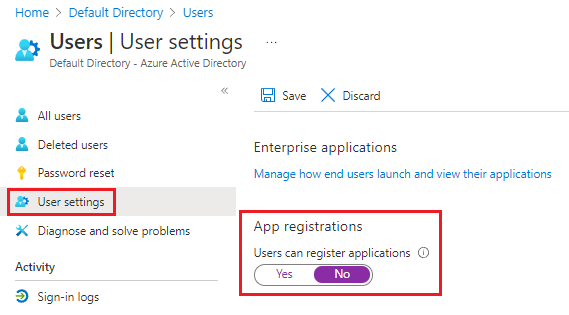

Anwendungsoptionen: Benutzern ermöglichen, Apps zu registrieren – Ebene 2

Die Optionen erfordern, dass Administratoren benutzerdefinierte Anwendungen registrieren.

Melden Sie sich beim Azure-Portal an. Suchen Sie nach Microsoft Entra ID, und wählen Sie diese Lösung aus.

Wählen Sie im linken Menü unter Verwalten die Option Benutzer aus.

Wählen Sie im linken Menü Benutzereinstellungen aus.

Stellen Sie im Bereich Benutzereinstellungen sicher, dass App-Registrierungen auf Nein festgelegt ist.

Wenn Sie Einstellungen ändern, wählen Sie auf der Menüleiste Speichern aus.