Grundlegendes zur Sicherheitsbaseline für die Azure-Plattform

Die Cybersicherheitsgruppe von Microsoft und das Center for Internet Security (CIS) haben bewährte Methoden entwickelt, mit denen Sicherheitsbaselines für die Azure-Plattform etabliert werden können.

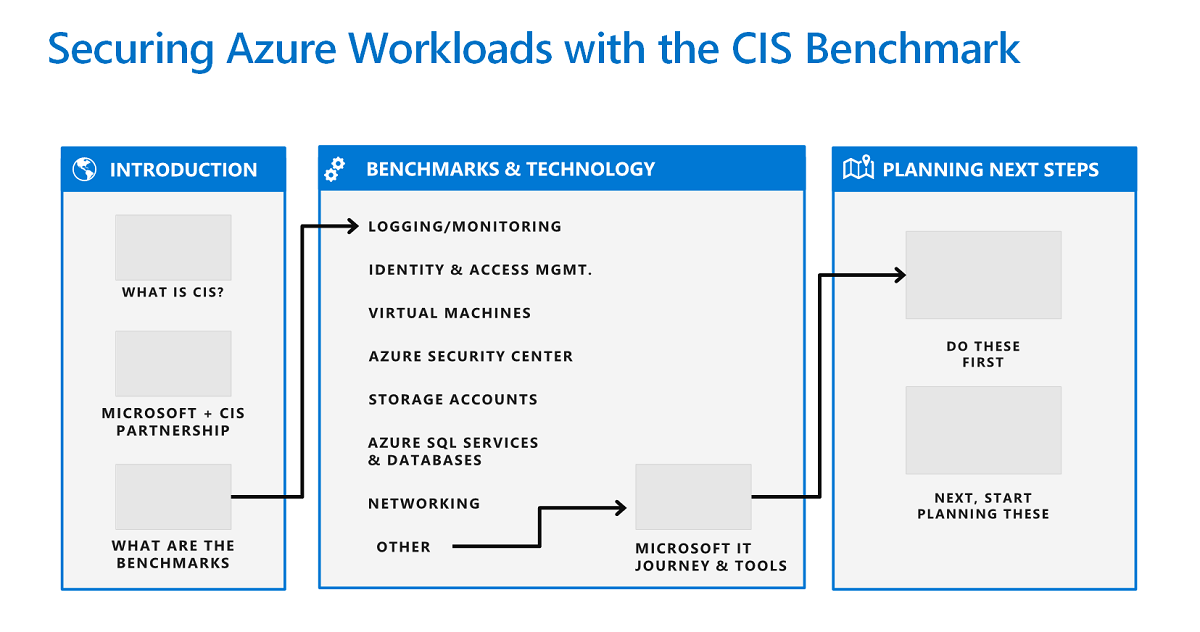

Microsoft hat anfänglich mit CIS zusammengearbeitet, um eine vorkonfigurierte gehärtete Azure-VM (virtual machine, virtueller Computer) zu entwickeln. Anschließend begann eine Initiative mit der Erstellung eines CIS-Benchmarks für Azure-Sicherheitsdienste und -tools. Hierbei handelt es sich um ein Dokument mit bewährten CIS-Methoden, um Sicherheit und Compliance für in Azure-Diensten ausgeführte Kundenanwendungen zu implementieren.

Tipp

Das CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 bietet Anleitungen zur Einrichtung einer sicheren Baselinekonfiguration für Azure. Dieser Leitfaden wurde ab September 2024 für die aufgeführten Azure-Dienste getestet. Diese Benchmarks dienen dazu, das grundlegende Sicherheitsniveau für alle Azure-Benutzer zu etablieren.

Erstellen einer Sicherheitsbaseline für eine Plattform

Verschiedene Sicherheitsstandards können Clouddienstkunden dabei helfen, Workloadsicherheit bei der Nutzung von Clouddiensten zu gewährleisten. Im Folgenden werden empfohlene Technologiegruppierungen zum Erstellen sicherer cloudfähiger Workloads beschrieben. Diese Empfehlungen stellen keine umfassende Liste aller möglichen Sicherheitskonfigurationen und Architekturen dar. Die Empfehlungen für die Sicherheitsbaseline sind vielmehr ein Ausgangspunkt.

CIS verfügt über zwei Implementierungsebenen sowie über mehrere Empfehlungskategorien:

Ebene 1: Empfohlene Mindestsicherheitseinstellungen

- Diese Einstellungen müssen auf allen Systemen konfiguriert werden.

- Diese Einstellungen sollten nur minimale oder keine Unterbrechungen von Diensten und auch keine eingeschränkte Funktionalität verursachen.

Ebene 2: Empfehlungen für Umgebungen mit hoher Sicherheit

- Diese Einstellungen können zu verringerter Funktionalität führen.

Die folgende Tabelle enthält die Kategorien und die Anzahl von Empfehlungen für die einzelnen Kategorien im CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0:

| Technologiegruppe | Beschreibung | Anzahl der Empfehlungen |

|---|---|---|

| Identitäts- und Zugriffsverwaltung (Identity & Access Management, IAM) | Empfehlungen im Zusammenhang mit IAM-Richtlinien | 30 |

| Microsoft Defender für Cloud | Empfehlungen im Zusammenhang mit der Konfiguration und Verwendung von Microsoft Defender für Cloud | 35 |

| Speicherkonten | Empfehlungen zum Festlegen von Speicherkontorichtlinien | 17 |

| Azure SQL-Datenbank | Empfehlungen zum Schutz von Azure SQL-Datenbank-Instanzen | 22 |

| Protokollierung und Überwachung | Empfehlungen zum Festlegen von Protokollierungs- und Überwachungsrichtlinien für Ihre Azure-Abonnements | 21 |

| Netzwerk | Empfehlungen für die sichere Konfiguration von Azure-Netzwerkeinstellungen und -Richtlinien | 7 |

| VMs | Empfehlungen für das Festlegen von Sicherheitsrichtlinien für Azure Compute Services (insbesondere für virtuelle Computer) | 11 |

| Andere | Empfehlungen zu allgemeinen Sicherheits- und Betriebskontrollen, einschließlich derjenigen im Zusammenhang mit Azure Key Vault und Ressourcensperren | 13 |

| Empfehlungen insgesamt | 156 |

Sehen wir uns die einzelnen Kategorien genauer an.