Übung: Testen Ihrer Frontdoor und WAF-Richtlinie

Der letzte Schritt besteht darin, die Front Door-Umgebung zu testen und zu überprüfen, ob Routingregeln ordnungsgemäß für die Weiterleitung von Webdatenverkehr konfiguriert sind. Wir wollen auch die Verfügbarkeit des Ursprungswebservers testen und überprüfen, ob weiterhin auf zwischengespeicherte Inhalte zugegriffen werden kann, wenn die Server ausfallen.

Testen der Verteilung des Datenverkehrs für die Fahrzeugregistrierungs-Web-App

Führen Sie in Cloud Shell den folgenden Befehl aus, um die URL für Ihren Front Door-Endpunkt zu generieren.

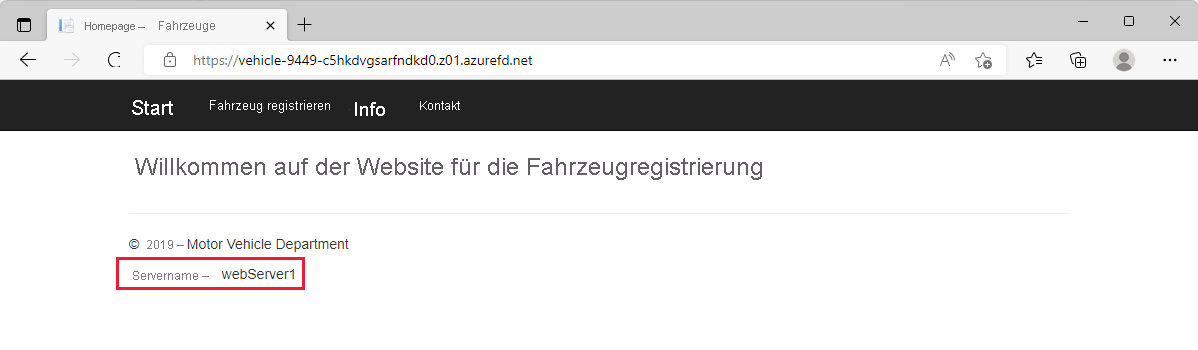

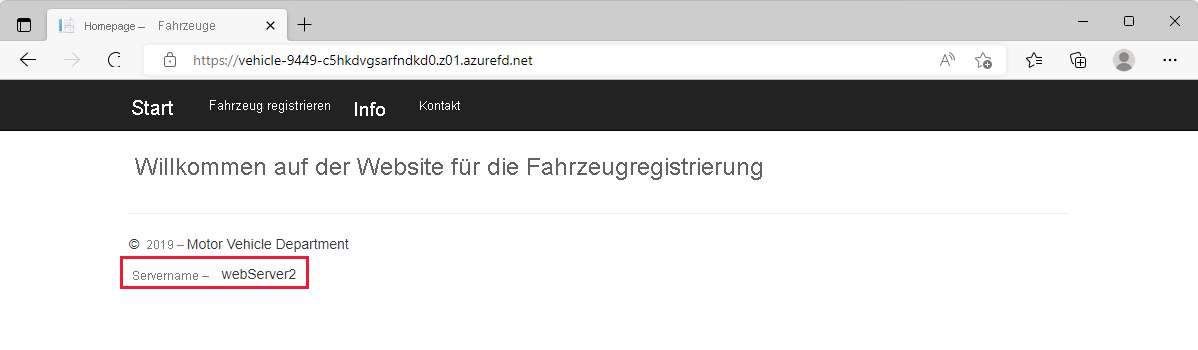

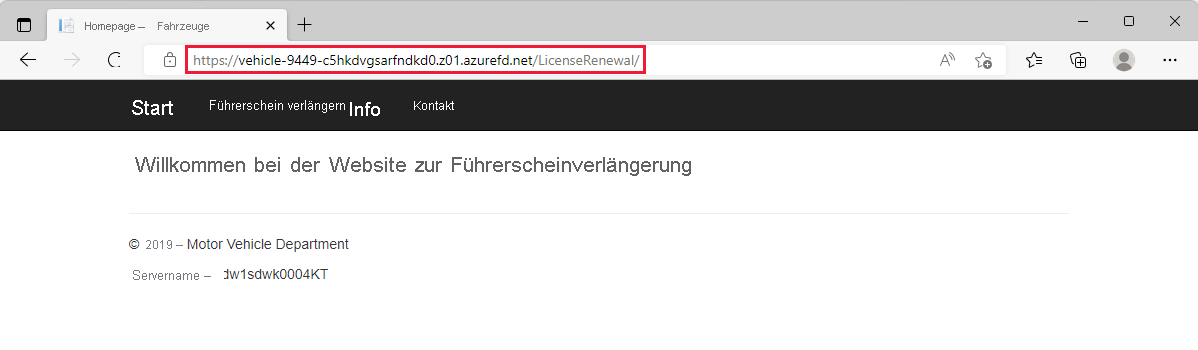

echo https://$(az afd endpoint show \ --profile-name vehicleFrontDoor \ --endpoint-name $endpoint \ --resource-group $RG \ --query hostName \ --output tsv)Navigieren Sie in einem Webbrowser zur Website unter der URL, die vom vorherigen Befehl zurückgegeben wurde. Diese URL ist die Adresse des Endpunkts, den Sie im Front Door-Profil erstellt haben. Überprüfen Sie, ob die Homepage der Web-App für die Fahrzeugregistrierung angezeigt wird. Beachten Sie, dass der Name der Webserver auf der Seite angezeigt wird, um Ihnen mitzuteilen, welche Instanz Ihre Anforderung verarbeitet.

Aktualisieren Sie den Browser, indem Sie mehrmals F5 auf der Tastatur drücken. Beachten Sie, dass der Name immer wieder in webServer1 bzw. webServer2 geändert wird. Beide Webserver befinden sich in derselben Region und weisen eine ähnliche Wartezeit auf. Daher haben beide Server die gleichen Chancen, Ihre Anforderungen zu verarbeiten.

Testen des Routings

Nun testen Sie das Routing der Routenkonfiguration an jede Website. Sie haben eine Route konfiguriert, die /VehicleRegistration/ und /VehicleRegistration/* abgleicht, um das Ergebnis an den privaten Endpunkt für die Webserver weiterzuleiten. Bei Anforderungen, die /LicenseRenewal/ und /LicenseRenewal/* abgleichen, haben Sie die Ergebnisse an den App-Dienst weitergeleitet. In diesem Lab ist die Kommunikation zwischen Ihrer Azure Front Door-Instanz und den Ursprungsressourcen privat, da Sie den Private Link-Dienst zum Herstellen der Verbindung verwenden.

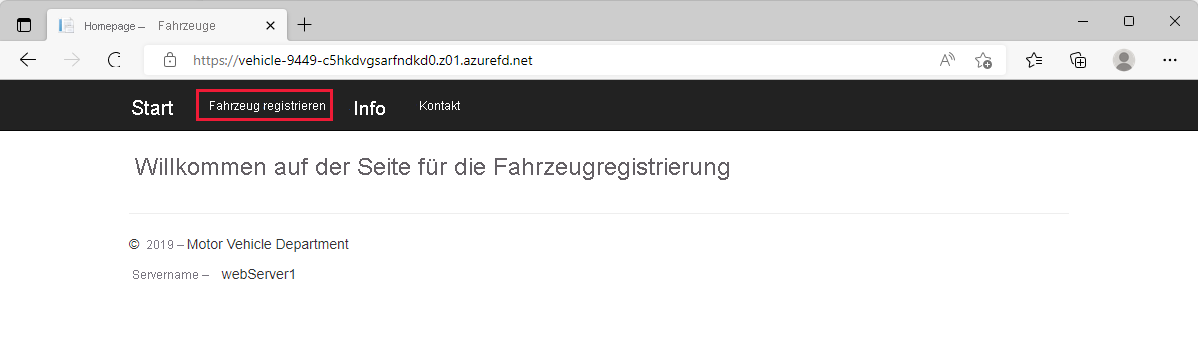

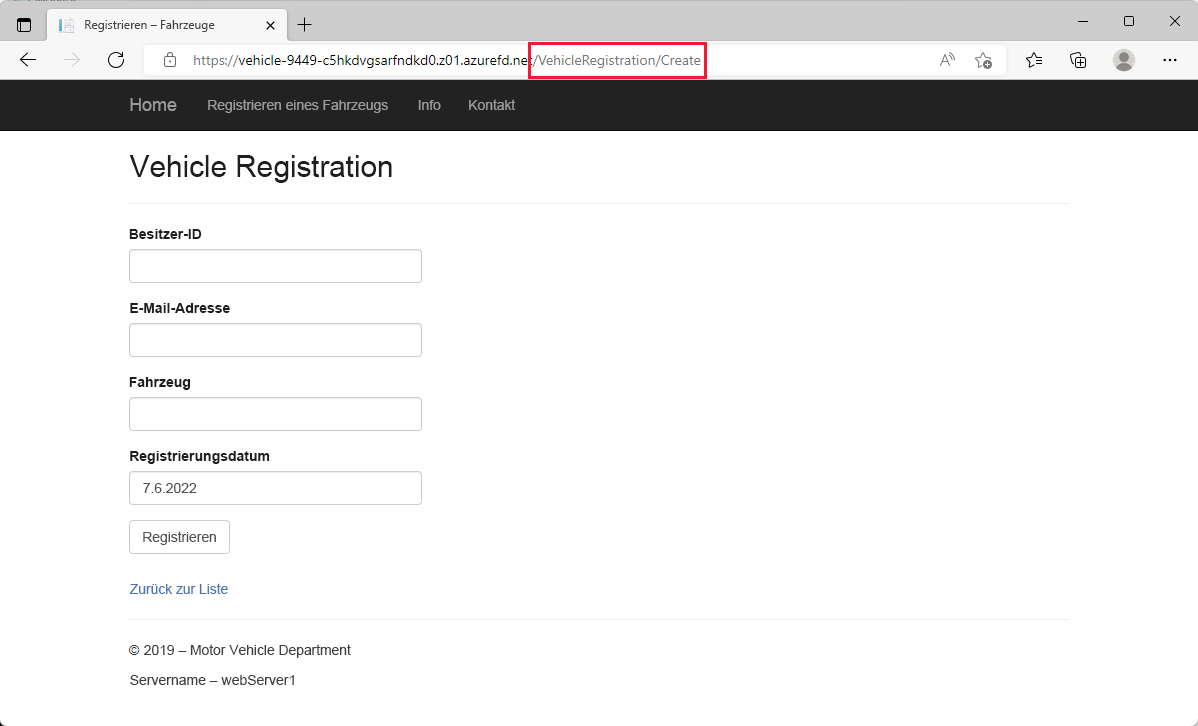

Klicken Sie auf Register a Vehicle (Fahrzeug registrieren), um das Routing an andere Seiten für die Fahrzeugregistrierungswebsite zu testen.

Beachten Sie, dass die URL geändert wurde, um den Pfad

/VehicleRegistration/Createzu enthalten. Die Sie über ein Muster für den Abgleich von/VehicleRegistration/*verfügen, gleicht der Platzhalter alles nach/ab, und die Ergebnisse werden an die Webserver weitergeleitet, die die Website für die Fahrzeugregistrierung hosten.

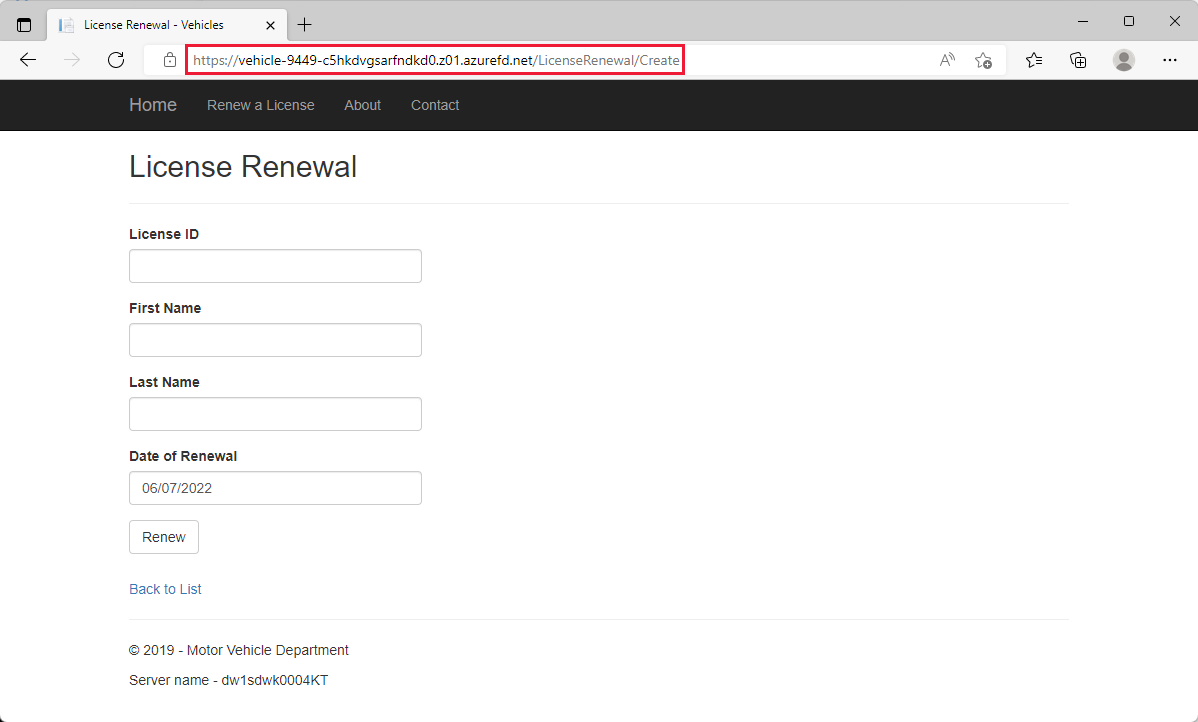

Als Nächstes testen Sie das Routing an eine Website für die Lizenzverlängerung. Ändern Sie den Pfad von

/VehicleRegistration/Createin/LicenseRenewal/. Dieser Pfad leitet Daten an den App-Dienstursprung weiter.

Klicken Sie auf Renew a License (Lizenz verlängern), um anzuzeigen, wie der Pfad in

/LicenseRenewal/Creategeändert wird. Genau wie bei der Route für die Fahrzeugregistrierung gibt es ein Muster für den Abgleich von/LicenseRenewal/*, das einen Platzhalter umfasst, der alles nach/abgleicht, und dieses Ergebnis wird an den App-Dienst weitergeleitet.

Mit dieser Konfiguration können Sie Ihre Benutzer über die Front Door an beide Websites weiterleiten. Sie können eine leicht einprägsame benutzerdefinierte Domäne einrichten, die Benutzer*innen and die richtige Seite weiterleitet. Mit Front Door können Sie mehrere Websites hosten, die Zwischenspeicherung zur Verbesserung der Leistung statischer Ressourcen ermöglichen und eine hochgradig skalierbare und hochverfügbare Webanwendung bereitstellen.

Testen der Sicherheitsrichtlinie

Laden Sie Go für Windows herunter, und installieren Sie die Sprache. Verwenden Sie bei der Installation die Standardeinstellungen. Sie benötigen Go, um die Anwendung GoTestWAF auszuführen.

Laden Sie Git für Windows herunter, und installieren Sie die Software. Verwenden Sie bei der Installation die Standardeinstellungen. Sie benötigen Git, um das Repository gotestwaf auf Ihren lokalen Computer zu klonen.

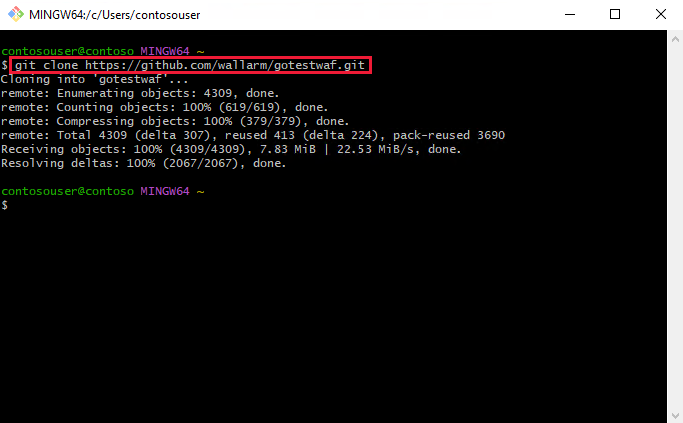

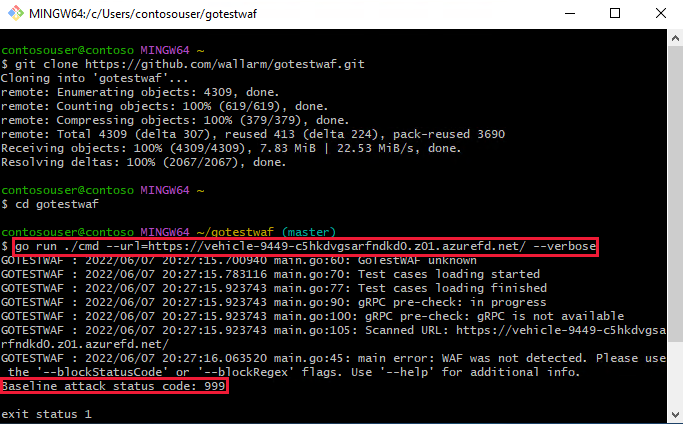

Nachdem Sie Go und Git für Windows installiert haben, öffnen Sie Git Bash, und führen Sie

git clone https://github.com/wallarm/gotestwaf.gitaus, um die GoTestWAF-Dateien auf Ihren lokalen Computer herunterzuladen.

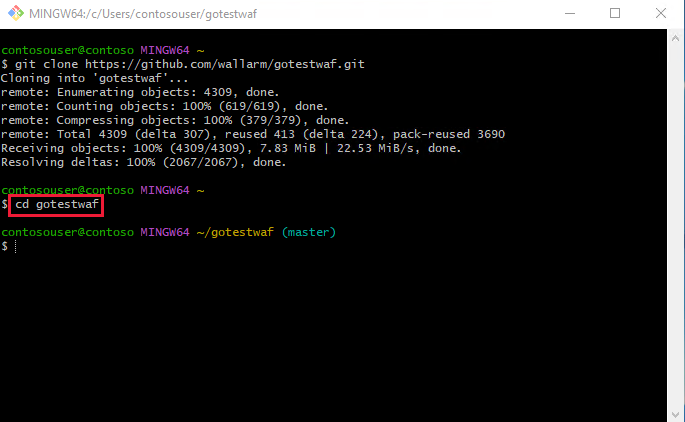

Ändern Sie das Verzeichnis mithilfe des

cd gotestwaf-Befehls in den gotestwaf-Ordner.

Führen Sie nun den folgenden Befehl aus, um zu testen, ob die Sicherheitsrichtlinie funktioniert. Ersetzen Sie <EVALUATE_SECURITY_SOLUTION_URL> durch die URL des Endpunkts, der am Anfang dieser Lerneinheit erwähnt wurde.

go run ./cmd --url=<EVALUATED_SECURITY_SOLUTION_URL> --verboseWenn Sie die WAF-Richtlinieneinstellungen ordnungsgemäß konfiguriert haben, sollte

Baseline attack status code: 999in der Ausgabe angezeigt werden. Dieser Antwortstatuscode ist derselbe, den Sie für den Fall konfiguriert haben, dass WAF eine Anforderung blockiert.

Sie verfügen jetzt über eine voll funktionsfähige Webanwendung für Kraftfahrzeuge, die durch eine WAF-Richtlinie (Web Application Firewall) geschützt ist.