Übung: Erstellen und Konfigurieren von Frontdoors

Front Door lauscht auf einem Endpunkt und ordnet eingehende Anforderung einer Route zu. Anschließend werden diese Anforderungen an den besten verfügbaren Ursprung weitergeleitet. Die Routingkonfiguration, die Sie definieren, bestimmt, wie Front Door eine Anforderung am Edge verarbeitet, bevor sie an den Ursprung weitergeleitet wird.

Informationen, die am Edge verarbeitet werden, umfassen:

- Protokolle, die von der Route akzeptiert werden.

- Pfade für den Abgleich.

- Umleiten von Datenverkehr an HTTPS.

- Bestimmen der Ursprungsgruppe, welche die Anforderung bedient.

- Festlegen des Protokolls, das zum Weiterleiten der Anforderung verwendet wird.

- Verwenden des Caches, wenn er aktiviert ist.

- Verwenden von Regelsätzen zum weiteren Verarbeiten einer Anforderung vor der Weiterleitung an den Ursprung.

Im System der Kraftfahrzeugbehörde müssen Sie Front Door für den Zugriff auf die Webserver konfigurieren, die die Anwendung für die Fahrzeugregistrierung mithilfe von Private Link privat hosten. Sie müssen Front Door auch für den Zugriff auf den App-Dienst konfigurieren, der mithilfe von Private Link die Website für die Lizenzverlängerung hostet. Das Azure Front Door-Profil verfügt über einen Endpunkt mit zwei Routen, die jeweils zum Weiterleiten des Datenverkehrs an die richtige Website konfiguriert sind. Schließlich konfigurieren Sie eine Sicherheitsrichtlinie, die eine WAF-Richtlinie enthält, um Ihre Webanwendungen vor böswilligen Angriffen und Schadsoftware zu schützen.

Diese Übung führt Sie durch das Erstellen eines Front Door-Profils, das Konfigurieren von Ursprüngen in einer Ursprungsgruppe, das Einrichten von Routen und das Anwenden einer Sicherheitsrichtlinie. Dann testen Sie jede Route, um zu überprüfen, ob Front Door jede Anforderung ordnungsgemäß verarbeitet.

Erstellen einer Azure Front Door-Instanz

In dieser Lerneinheit erstellen Sie eine Front Door namens vehicleFrontDoor mit der folgenden Konfiguration:

- Zwei Ursprungsgruppen: Die erste Ursprungsgruppe enthält die Dienstendpunkt-IP-Adresse der Webserver-VMs. Die zweite Ursprungsgruppe enthält den App-Dienst. Sie aktivieren auch den Private Link-Zugriff auf diese Ursprünge.

- Genehmigen Sie private Endpunktverbindungen für Webserver und App Service.

- Erstellen Sie einen Endpunkt im Front Door-Profil mit zwei Routen, die für die Weiterleitung von Anforderungen an eine Website für die Fahrzeugregistrierung bzw. eine Website für die Lizenzverlängerung konfiguriert sind.

- Erstellen Sie eine Sicherheitsrichtlinie, die eine WAF-Richtlinie enthält, um böswillige Anforderungen zu blockieren.

Erstellen Sie das Azure Front Door-Profil mit dem folgenden Befehl:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorErstellen Sie den ersten Endpunkt im Profil mit dem folgenden Befehl:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Erstellen von Ursprungsgruppen und Hinzufügen von Ursprüngen

Melden Sie sich beim Azure-Portal an, um die Einrichtung des Front Door-Profils abzuschließen. Verwenden Sie hierfür das Konto, mit dem Sie die Sandbox aktiviert haben.

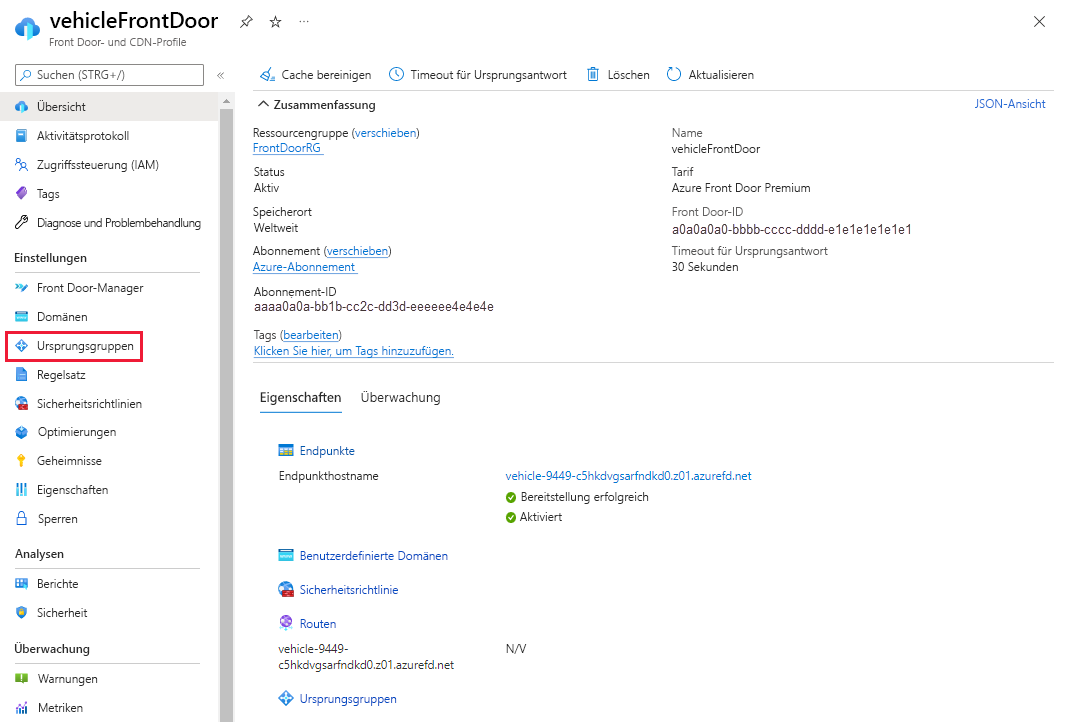

Wechseln Sie zum Front Door-Profil

vehicleFrontDoor, das Sie erstellt haben, und klicken Sie unter Einstellungen im linken Menübereich auf Ursprungsgruppen.

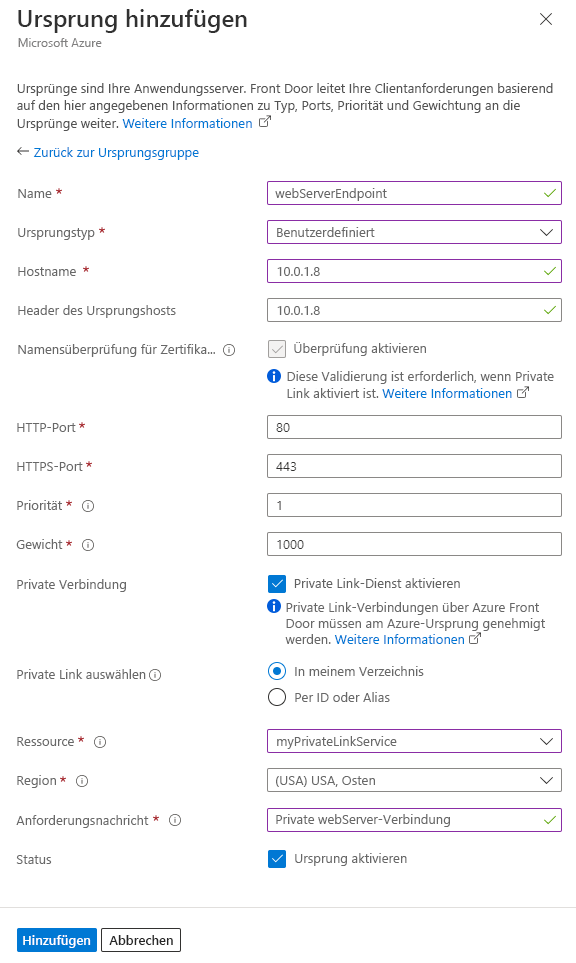

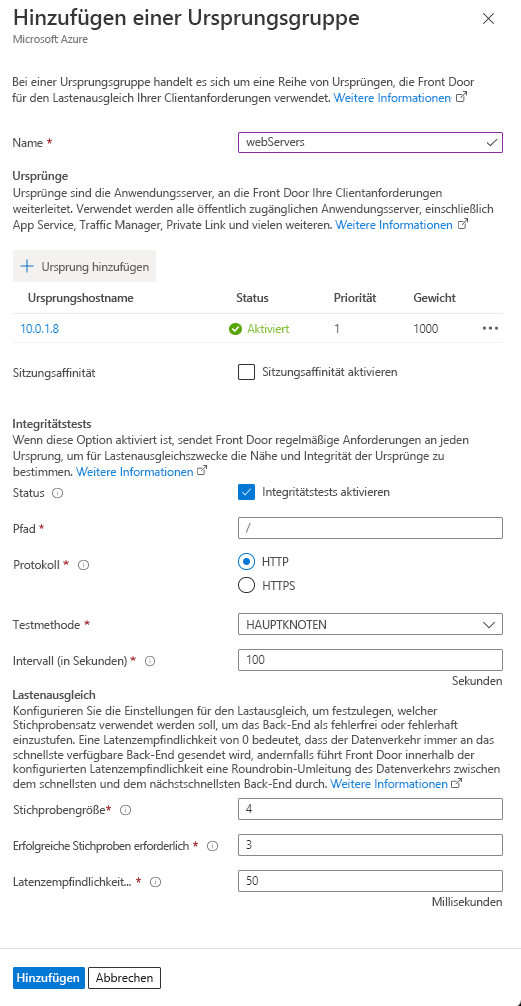

Klicken Sie auf + Hinzufügen, um die erste Ursprungsgruppe zu erstellen. Geben Sie webServers als Namen ein. Wählen Sie dann + Ursprung hinzufügen aus. Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus, um den Webserverursprung hinzuzufügen:

Einstellungen Wert Name Geben Sie webServerEndpoint ein. Ursprungstyp Wählen Sie Benutzerdefiniert aus. Hostname Geben Sie 10.0.1.8 ein. Header des Ursprungshosts Dieses Feld entspricht dem Hostnamen für dieses Beispiel. Überprüfung des Namens des Zertifikatantragstellers Lassen Sie diese Einstellung aktiviert. Sie ist für den Private Link-Dienst erforderlich. HTTP-Port Behalten Sie den Standard bei. 80. HTTPS-Port Behalten Sie den Standard bei. 443. Priority Behalten Sie den Standard bei. 1. Weight Behalten Sie den Standard bei. 1000. Private Link Aktivieren Sie das Kontrollkästchen Private Link-Dienst aktivieren. Wählen Sie eine private Verbindung aus. Wählen Sie In my directory (In meinem Verzeichnis) aus. Resource Wählen Sie myPrivateLinkService aus. Region Die Region wird festgelegt, wenn Sie die Ressource auswählen. Request-Nachricht Geben Sie webServer private connection ein. Status Aktivieren Sie diesen Ursprung. Wählen Sie Hinzufügen aus, um den Ursprung der Ursprungsgruppe hinzuzufügen. Übernehmen Sie die Standardeinstellung für die restlichen Ursprungsgruppeneinstellungen. Klicken Sie dann auf Hinzufügen, um die Ursprungsgruppe zu erstellen.

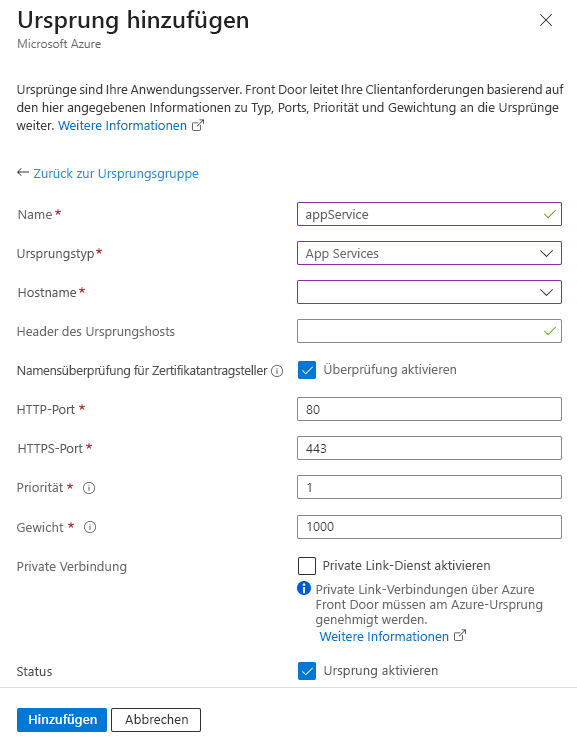

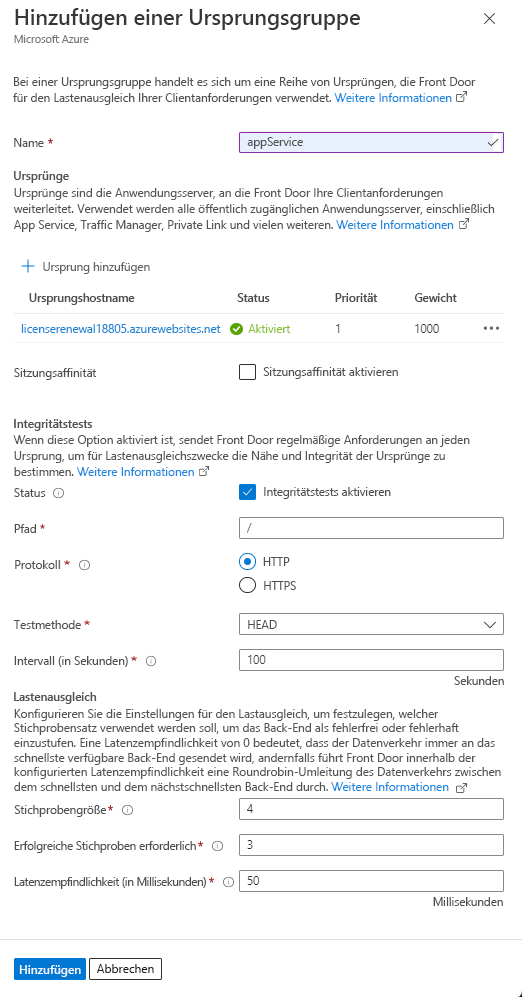

Klicken Sie erneut auf + Hinzufügen, um die zweite Ursprungsgruppe zu erstellen. Geben Sie appService als Namen ein. Wählen Sie dann + Ursprung hinzufügen aus. Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus.

Einstellungen Wert Name Geben Sie appService ein. Ursprungstyp Wählen Sie App Services aus. Hostname Wählen Sie die Azure-Website im Dropdownmenü aus, die mit licenserenewalbeginnt.Header des Ursprungshosts Dieses Feld entspricht dem Hostnamen für dieses Beispiel. Überprüfung des Namens des Zertifikatantragstellers Lassen Sie diese Einstellung aktiviert. Sie ist für den Private Link-Dienst erforderlich. HTTP-Port Behalten Sie den Standard bei. 80. HTTPS-Port Behalten Sie den Standard bei. 443. Priority Behalten Sie den Standard bei. 1. Weight Behalten Sie den Standard bei. 1000. Private Link Behalten Sie den Standard bei. Status Aktivieren Sie diesen Ursprung. Wählen Sie Hinzufügen aus, um den Ursprung der Ursprungsgruppe hinzuzufügen. Übernehmen Sie die Standardeinstellung für die restlichen Ursprungsgruppeneinstellungen. Klicken Sie dann auf Hinzufügen, um die zweite Ursprungsgruppe zu erstellen.

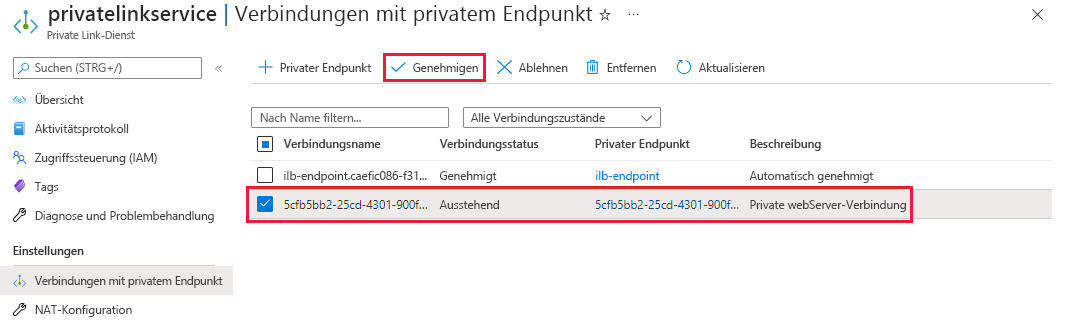

Genehmigen von privaten Endpunktverbindungen

Nachdem Sie den Private Link-Dienst für die Ursprungsressourcen aktiviert haben, müssen Sie die Anforderung für die private Endpunktverbindung genehmigen, bevor die private Verbindung hergestellt werden kann. Suchen Sie die Private Link-Dienstressource namens myPrivateLinkService, die Sie in einer früheren Lerneinheit erstellt haben, um die Verbindung für die Webserver zu genehmigen. Klicken Sie unter Einstellungen im linken Menübereich auf die Option Verbindungen mit privatem Endpunkt.

Wählen Sie die ausstehende Verbindung mit der Beschreibung webServer private connection aus, und klicken Sie auf Genehmigen. Klicken Sie dann auf Ja, um zu bestätigen, dass die Verbindung hergestellt werden soll.

Sie müssen keinen privaten Endpunkt für die App Service-Instanz genehmigen, da die Verbindung über das öffentliche Internet erfolgt.

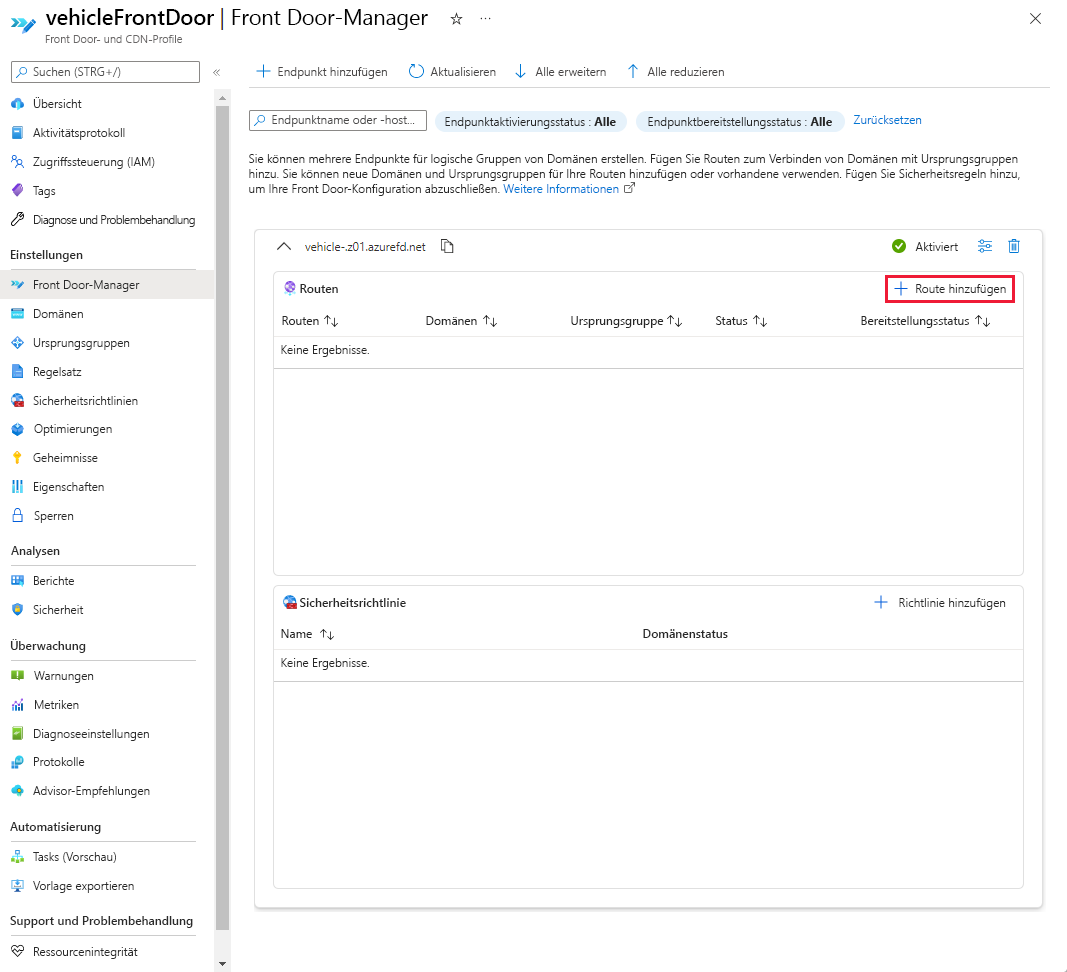

Hinzufügen von Routen

In diesem Schritt fügen Sie zwei Routen hinzu, um den Datenverkehr an die Website für die Fahrzeugregistrierung und die Website für die Lizenzverlängerung weiterzuleiten.

Navigieren Sie zum Front Door-Manager für das Profil vehicleFrontDoor. Klicken Sie auf + Route hinzufügen über den Endpunkt, den Sie in Schritt 2 erstellt haben.

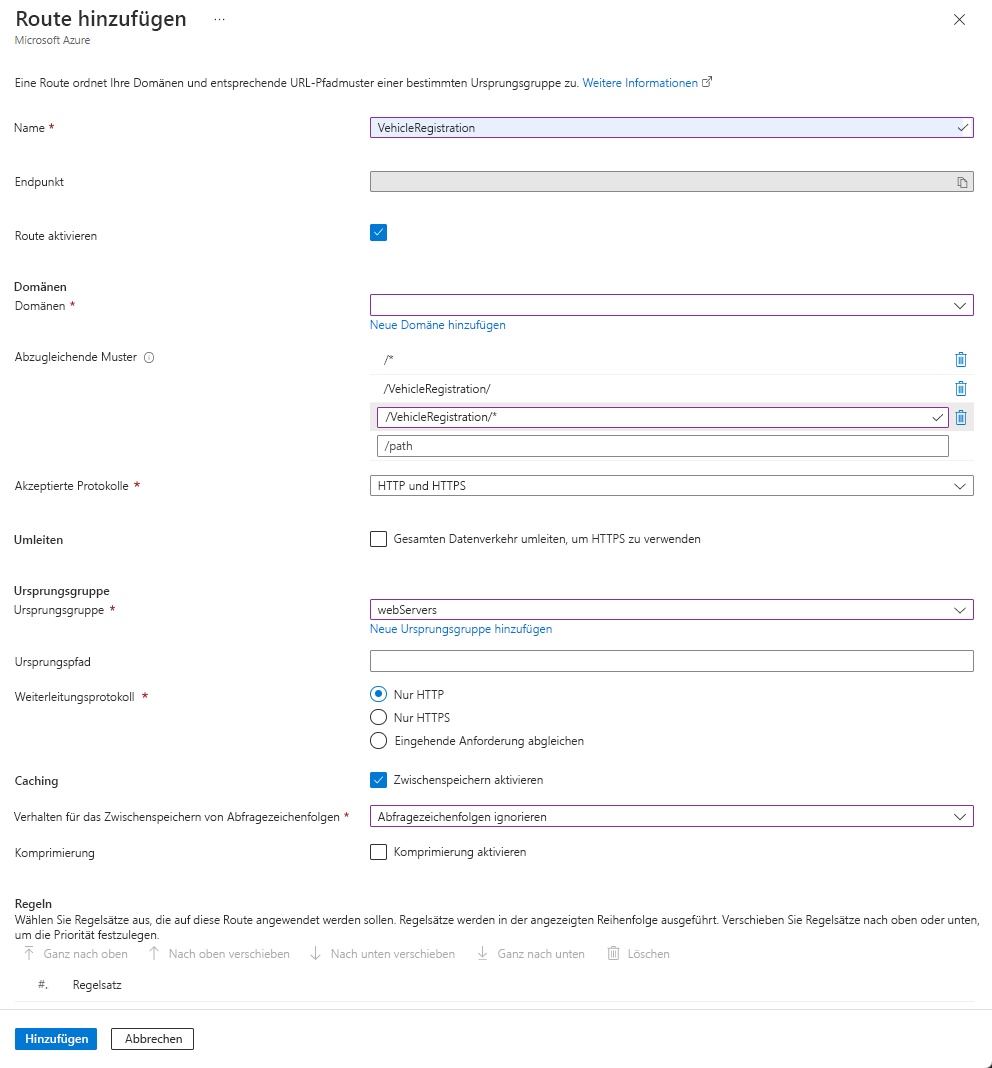

Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus. Klicken Sie anschließend auf Hinzufügen, um die erste Route für die Website für die Fahrzeugregistrierung zu erstellen.

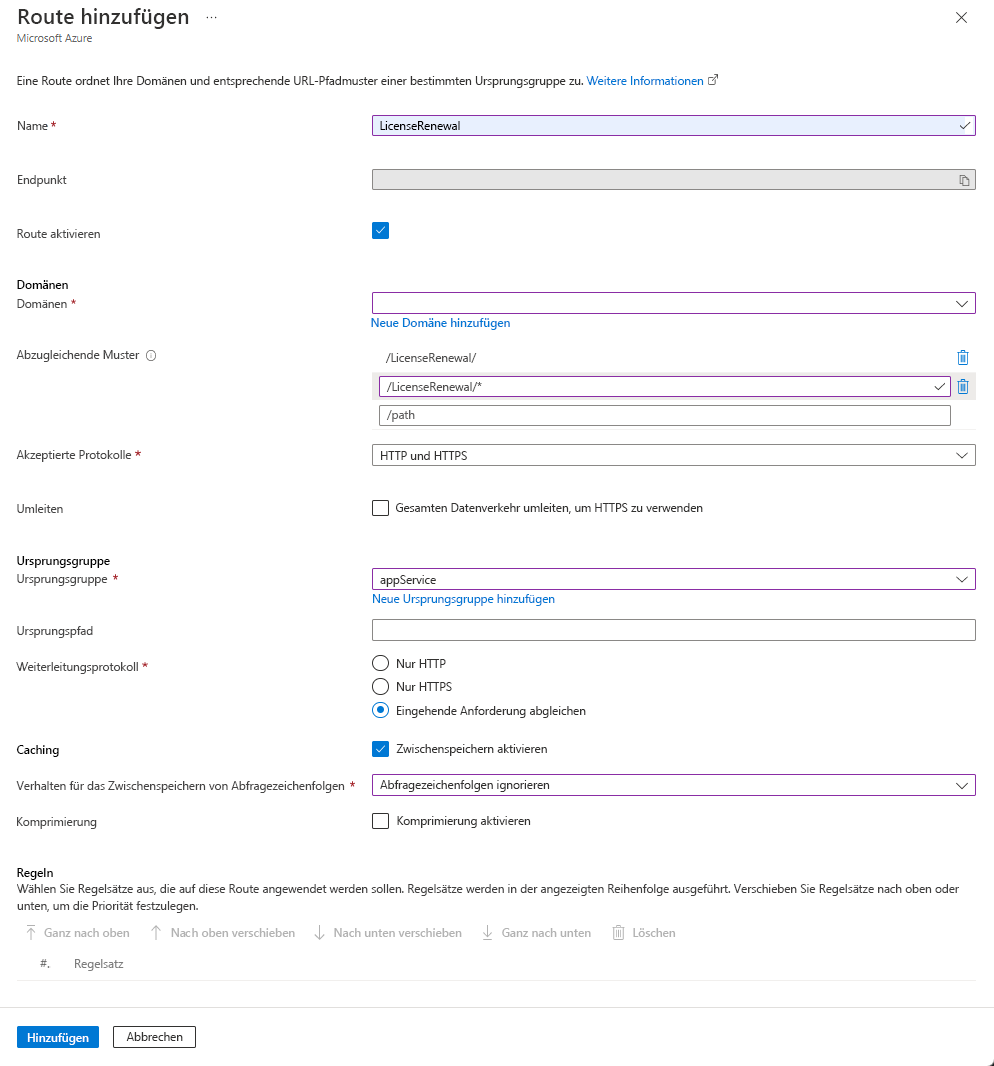

Einstellungen Wert Name Geben Sie VehicleRegistration ein. Route aktivieren Lassen Sie diese Einstellung aktiviert. Domänen Wählen Sie im Dropdownmenü die einzige verfügbare Domäne aus. Abzugleichende Muster Geben Sie /VehicleRegistration,/VehicleRegistration/*und/*als abzugleichende Pfade ein.Akzeptierte Protokolle Wählen Sie im Dropdownmenü HTTP und HTTPS aus. Umleiten Deaktivieren Sie die Option „Redirect all traffic to use HTTPS“ (Umleiten des gesamten Datenverkehrs an HTTPS). Ursprungsgruppe Wählen Sie im Dropdownmenü die Option webServers aus. Ursprungspfad Lassen Sie dieses Feld leer. Weiterleitungsprotokoll Wählen Sie Nur HTTP aus. Caching Aktivieren Sie das Kontrollkästchen Zwischenspeichern aktivieren. Verhalten für das Zwischenspeichern von Abfragezeichenfolgen Wählen Sie im Dropdownmenü die Option Ignore Query String (Abfragezeichenfolge ignorieren) aus. Klicken Sie erneut auf + Route hinzufügen, um eine Route für die Lizenzverlängerungswebsite zu erstellen. Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus. Klicken Sie dann auf Hinzufügen, um die zweite Route zu erstellen.

Einstellungen Wert Name Geben Sie LicenseRenewal ein. Route aktivieren Lassen Sie diese Einstellung aktiviert. Domänen Wählen Sie im Dropdownmenü die einzige verfügbare Domäne aus. Abzugleichende Muster Geben Sie /LicenseRenewalund/LicenseRenewal/*als abzugleichende Pfade ein.Akzeptierte Protokolle Wählen Sie im Dropdownmenü HTTP und HTTPS aus. Umleiten Deaktivieren Sie die Option „Redirect all traffic to use HTTPS“ (Umleiten des gesamten Datenverkehrs an HTTPS). Ursprungsgruppe Wählen Sie im Dropdownmenü appService aus. Ursprungspfad Lassen Sie dieses Feld leer. Weiterleitungsprotokoll Wählen Sie Eingehende Anforderung abgleichen aus. Caching Aktivieren Sie das Kontrollkästchen Zwischenspeichern aktivieren. Verhalten für das Zwischenspeichern von Abfragezeichenfolgen Wählen Sie im Dropdownmenü die Option Ignore Query String (Abfragezeichenfolge ignorieren) aus.

Erstellen einer Sicherheitsrichtlinie

Um die Kraftfahrzeugwebsites zu schützen, konfigurieren Sie eine WAF (Web Application Firewall)-Richtlinie für den Endpunkt, indem Sie eine Sicherheitsrichtlinie anwenden.

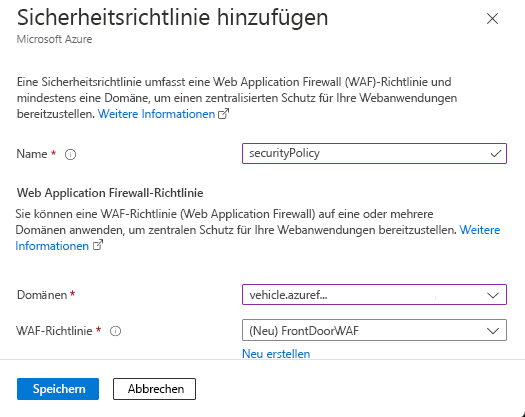

Klicken Sie im Front Door-Manager für den Endpunkt auf + Richtlinie hinzufügen. Geben Sie securityPolicy als Namen ein, und wählen Sie dann im Dropdownmenü die Domäne aus.

Klicken Sie auf Neu erstellen, um eine neue WAF-Richtlinie zu erstellen. Nennen Sie die WAF-Richtlinie frontdoorWAF, und klicken Sie dann auf Speichern, um die WAF-Richtlinie auf den Endpunkt anzuwenden.

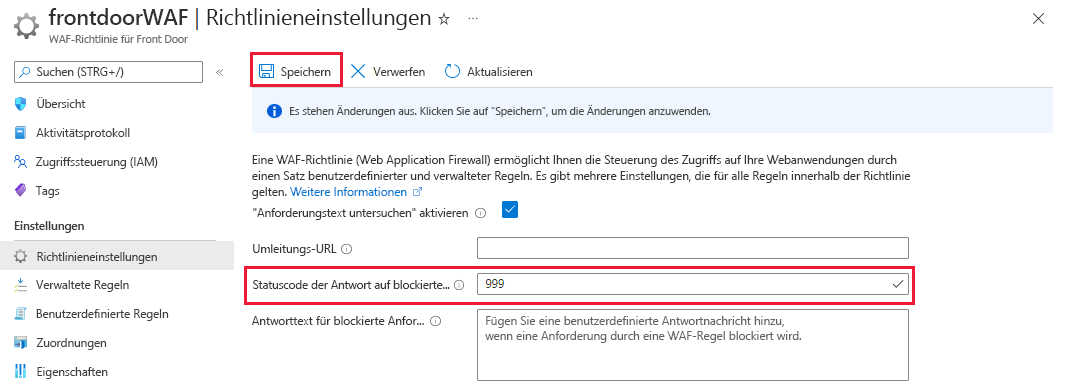

Konfigurieren einer WAF-Richtlinie

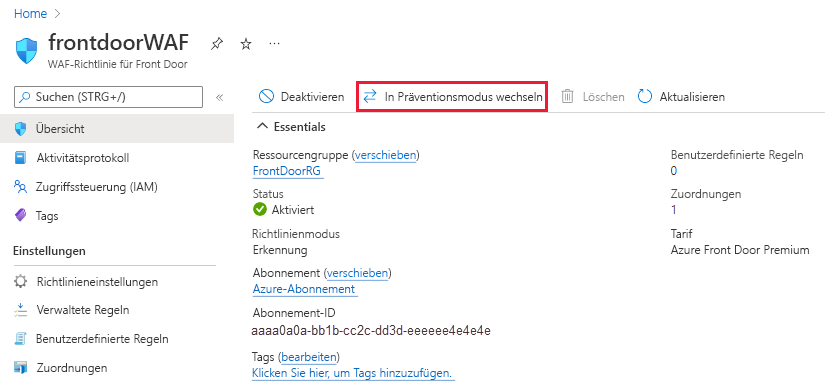

Navigieren Sie zur Ressource frontdoorWAF, die Sie im letzten Schritt erstellt haben. Klicken Sie unter Übersicht auf In Präventionsmodus wechseln, um schadhaften Datenverkehr zu blockieren.

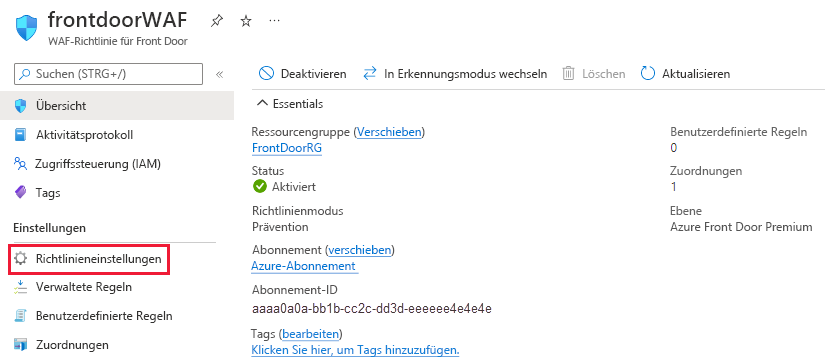

Klicken Sie unter Einstellungen im linken Bereich auf Richtlinieneinstellungen, um die Richtlinieneinstellungen für diese WAF-Richtlinie zu konfigurieren.

Um schnell zu ermitteln, ob die WAF-Richtlinie funktioniert, legen Sie Statuscode der Antwort blockieren auf 999 fest, und wählen Sie dann Speichern aus, um die neuen Richtlinieneinstellungen anzuwenden.

Wenn das Front Door-Profil vollständig konfiguriert ist, können Sie Anforderungen an das Profil senden, um es zu testen.