Erstellung und Konfiguration von Front Door

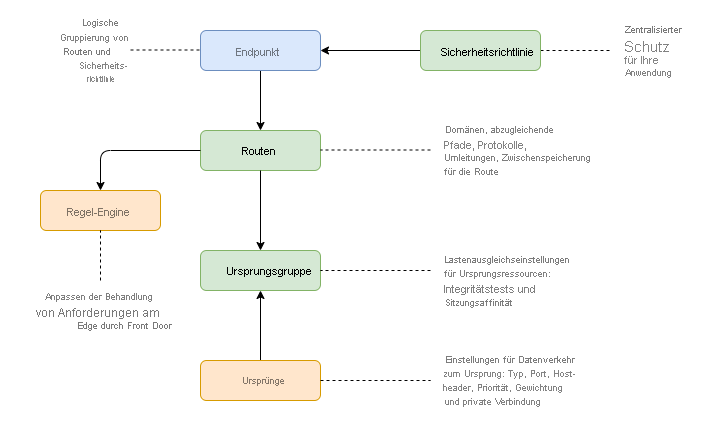

Front Door verfügt über verschieden Komponenten, die kombiniert werden, um Anforderungen an Webanwendungen zu beschleunigen, während die Hochverfügbarkeit auf globaler Ebene gewährleistet wird. Sehen wir uns die verschiedenen Komponenten an, aus denen sich der Front Door-Dienst zusammensetzt, und welche Rolle sie beim Routing der Anforderungen von Endbenutzern spielen.

Endpunkte

Ein Endpunkt ist eine logische Gruppierung einer oder mehrerer Routen und Sicherheitsrichtlinien, die einer Domäne zugeordnet ist. Ein Profil im Premium- oder Standard-Tarif kann mehrere Endpunkte unterstützen.

Routen

Front Door-Routingregeln legen fest, wie jede Anforderung verarbeitet wird, sobald sie am Front Door-Edge ankommt. Eine Route enthält Informationen zum Zuordnen von Domänen und URL-Pfaden zu einer bestimmten Ursprungsgruppe. Innerhalb einer Route können Sie die Protokolle konfigurieren, die für Anforderungen verwendet werden, die an den Ursprung weitergeleitet werden. Sie können die Zwischenspeicherung auch für schnellere Reaktionszeiten bei häufig angeforderten Inhalten aktivieren und Regelsätze einrichten, um festzulegen, wie bestimmte Anforderungstypen verarbeitet werden sollen.

Ursprünge

Ein Ursprung ist eine Anwendungsbereitstellung, von der Azure Front Door Inhalte abruft, wenn die Zwischenspeicherung nicht verfügbar ist. Front Door unterstützt Ursprünge, die in Azure, lokal und in anderen Clouds gehostet werden. Wenn Sie einen Ursprung definieren, müssen Sie den Typ, den Hostnamen, den Hostheader, die Namensüberprüfung für Zertifikatantragsteller, die Priorität und die Gewichtung angeben. Das Definieren dieser Felder hilft Front Door, zu bestimmen, welche Ursprungsressource sich am besten für die Reaktion auf eingehende Anforderungen eignet.

Ursprungsgruppen

Eine Ursprungsgruppe entspricht einer Reihe von Ursprüngen, die ähnlichen Datenverkehr für ihre Anwendung empfangen. Diese logische Gruppierung von Anwendungen kann sich in derselben Region oder in verschiedenen Regionen befinden. Standardmäßig werden Anforderungen an die Ursprünge mit der niedrigsten Latenz gesendet. Dieses Verhalten kann geändert werden, indem Sie die Priorität und Gewichtung jedes Ursprungs in der Ursprungsgruppe ändern. Sie können die Sitzungsaffinität auch in einer Ursprungsgruppe aktivieren, um sicherzustellen, dass alle Anforderungen von Benutzer*innen jeweils an dieselbe Ursprungsressource gesendet werden.

Regelmodul

Ein Regelsatz ist eine benutzerdefinierte Regel-Engine, die eine Kombination von Regeln in einem einzelnen Satz gruppiert. Ein Regelsatz kann mehreren Routen zugeordnet werden. Diese Regeln werden am Front Door-Edge verarbeitet, bevor Anforderungen an den Ursprung weitergeleitet werden. Eine Regel kann bis zu 10 Vergleichsbedingungen und 5 Aktionen aufweisen.

Vergleichsbedingungen für Regeln

Die Vergleichsbedingungen identifizieren den spezifischen Typ der Aktionen, die für die Anforderungen ausgeführt werden sollen. Wenn mehrere Vergleichsbedingungen in einer Regel verwendet werden, werden diese mithilfe einer UND-Logik gruppiert.

Die folgenden Typen von Vergleichsbedingungen können in einem Regelsatz verwendet werden:

- Filtern von Anforderungen, die auf einer bestimmten IP-Adresse, einem bestimmten Port, einem bestimmten Land/einer bestimmten Region basieren.

- Filtern von Anforderungen nach Headerinformationen

- Filtern von Anforderungen von Mobil- oder Desktopgeräten.

- Filtern von Anforderungen nach Anforderungsdateiname und Anforderungsdateierweiterung

- Filtern Sie Anforderungen nach Hostname, TLS-Protokoll, Anforderungs-URL, Protokoll, Pfad, Abfragezeichenfolge, POST-Argumenten und anderen Werten.

Regelaktionen

Eine Aktion ist das Verhalten, das auf den Anforderungstyp angewendet wird, wenn er mit der/den Übereinstimmungsbedingung(en) übereinstimmt. Die folgenden Aktionen können Sie derzeit ausführen, wenn eine Anforderung eine Bedingung erfüllt:

- Außerkraftsetzung der Routenkonfiguration zum Außerkraftsetzen der Ursprungsgruppe oder der Zwischenspeicherkonfiguration für die Anforderung

- Anforderungsheader ändern zum Anfügen, Außerkraftsetzen oder Löschen des Headerwerts in der Anforderung, der an den Ursprung gesendet wird

- Antwortheader ändern zum Anfügen, Außerkraftsetzen oder Löschen des Headerwerts in der Antwort vor dem Zurücksenden an den Client

- URL-Umleitung zum Umleiten von Clients an eine andere URL. Front Door sendet die Antwort.

- URL-Rewrite zum Umschreiben des Pfads der Anforderung, die an den Ursprung gesendet wird

Sicherheitsrichtlinie

Front Door unterstützt WAF-Richtlinien (Web Application Firewall) und -Regeln. Eine Sicherheitsrichtlinie in einem Front Door-Profil enthält mehrere WAF-Richtlinien, die für verschiedene Domänen im Profil verwendet werden können. WAF-Regeln schützen Ihren Webdienst vor gängigen Exploits und Sicherheitsrisiken wie SQL-Injektionen, Cross-Site Scripting und Java-Angriffen. Die folgenden Features werden derzeit für die WAF in Front Door unterstützt:

- Richtlinieneinstellungen ermöglichen Ihnen das Steuern des Zugriffs auf Ihre Webanwendungen mithilfe von benutzerdefinierten und verwalteten Regeln.

- Verwaltete Regeln bieten eine einfache Möglichkeit zum Bereitstellen von Mechanismen zum Schutz vor allgemeinen Sicherheitsbedrohungen. Da Azure die Regelsätze verwaltet, werden die Regeln nach Bedarf zum Schutz vor neuen Angriffssignaturen aktualisiert.

- Benutzerdefinierte Regeln ermöglichen Ihnen das Steuern des Zugriffs auf Ihre Webanwendungen basierend auf den von Ihnen definierten Bedingungen. Eine benutzerdefinierte WAF-Regel besteht aus einer Prioritätsnummer, einem Regeltyp, Übereinstimmungsbedingungen und einer Aktion.

- Mit Ausschlusslisten können Sie bestimmte Anforderungsattribute von einer WAF-Auswertung ausschließen und zulassen, dass der Rest der Anforderung wie gewohnt verarbeitet wird.

- Die Geofilterung ermöglicht Ihnen das Einschränken des Zugriffs auf Ihre Webanwendung nach Ländern bzw. Regionen.

- Der Bot-Schutz umfasst Botregeln zum Identifizieren guter Bots und Schützen vor Bad Bots.

- Mit der IP-Einschränkung können Sie den Zugriff auf Ihre Webanwendungen steuern, indem Sie eine Liste mit IP-Adresse oder IP-Adressbereichen angeben.

- Im Zuge der Ratenbegrenzung steuert eine benutzerdefinierte Quotengrenzregel den Zugriff basierend auf Vergleichsbedingungen und den Quoten eingehender Anforderungen.

- Die Optimierung von WAF-Regeln sorgt dafür, dass Sie die Anforderungen Ihrer Anwendung und WAF-Anforderungen Ihrer Organisation erfüllen können. Zu den verfügbaren Optimierungsfunktionen zählen das Definieren von Regelausschlüssen, Erstellen von benutzerdefinierten Regeln und Deaktivieren von Regeln.

- Die Überwachung und Protokollierung wird durch die Integration mit Azure Monitor und Azure Monitor-Protokollen ermöglicht.

Front Door-Tarife

Front Door umfasst drei Ebenen: Klassisch, Standard und Premium. Jede Ebene unterstützt viele Features und Optimierungen, die Sie verwenden können. Die Standard-Ebene ist für die Inhaltsbereitstellung optimiert, wohingegen die Premium-Ebene sicherheitsoptimiert ist. In der folgenden Tabelle finden Sie eine vollständige Liste der Supportfeatures für jede Ebene.

Funktionsvergleich zwischen den Ebenen

| Features und Optimierung | Standard | Premium | Klassisch |

|---|---|---|---|

| Statische Dateibereitstellung | Ja | Ja | Ja |

| Dynamische Websitebereitstellung | Ja | Ja | Ja |

| Benutzerdefinierte Domänen | Ja – DNS TXT-Eintragsbasierte Domänenvalidierung | Ja – DNS TXT-Eintragsbasierte Domänenvalidierung | Ja – CNAME-basierte Validierung |

| Cacheverwaltung (Bereinigung, Regeln und Komprimierung) | Ja | Ja | Ja |

| Ursprungslastenausgleich | Ja | Ja | Ja |

| Routing auf Pfadbasis | Ja | Ja | Ja |

| Regelmodul | Ja | Ja | Ja |

| Servervariable | Ja | Ja | Nein |

| Regulärer Ausdruck in der Regel-Engine | Ja | Ja | Nein |

| Erweiterte Metriken | Ja | Ja | Nein |

| Erweiterte Analysen/integrierte Berichte | Yes | Ja – enthält WAF-Bericht | Nein |

| Unformatierte Protokolle – Zugriffsprotokolle und WAF-Protokolle | Ja | Ja | Ja |

| Integritätstestprotokoll | Ja | Ja | Nein |

| Benutzerdefinierte Regeln für die Web Application Firewall (WAF) | Ja | Ja | Ja |

| Von Microsoft verwalteter Regelsatz | Nein | Ja | Ja – Nur Standardregelsatz 1.1 oder darunter |

| Bot-Schutz | Nein | Ja | Nein |

| Unterstützung für private Verbindungen | Nein | Ja | Nein |

| Vereinfachter Preis (Basis und Nutzung) | Ja | Ja | Nein |

| Azure Policy-Integration | Ja | Ja | Nein |

| Azure Advisory-Integration | Ja | Ja | Nein |

Erstellen und Konfigurieren eines Profils

Sie können Frontdoors über das Azure-Portal, Azure PowerShell oder die Azure CLI erstellen und konfigurieren. Wenn Sie die Azure CLI verwenden, erstellen Sie mit dem az afd profile create-Befehl ein neues Profil. Wenn Sie Azure PowerShell bevorzugen, können Sie das Cmdlet New-AzFrontDoor verwenden. Sie können die meisten Vorgänge über den Front Door-Manager unter Verwendung des Azure-Portals abschließen.

Lassen Sie uns ein Front Door-Profil für die zuvor von uns bereitgestellten Websites der Kraftfahrzeugbehörde erstellen und konfigurieren.