Konfigurieren und Verwalten von Geräteregistrierungen

Aufgrund der steigenden Anzahl von Geräten verschiedenster Typen und Größen und der immer stärkeren Verbreitung des BYOD-Konzepts (Bring Your Own Device) gelten für IT-Spezialisten zwei eigentlich gegensätzliche Zielsetzungen:

- Schaffen von Bedingungen für Benutzer, unter denen sie an jedem Ort und zu jeder Zeit und auf jedem Gerät produktiv sein können

- Schützen der Ressourcen einer Organisation

Zum Schutz dieser Ressourcen müssen IT-Mitarbeiter zunächst die Geräteidentitäten verwalten. IT-Mitarbeiter können mit Tools wie Microsoft Intune auf der Geräteidentität aufbauen, um sicherzustellen, dass die Standards für Sicherheit und Konformität erfüllt werden. Microsoft Entra ID ermöglicht das einmalige Anmelden bei Geräten, Apps und Diensten von jedem Ort aus über diese Geräte.

- Ihre Benutzer erhalten Zugriff auf die benötigten Ressourcen Ihrer Organisation.

- Ihre IT-Mitarbeiter erhalten die Kontrolle, die sie benötigen, um Ihre Organisation zu schützen.

Bei Microsoft Entra registrierte Geräte

Das Ziel von bei Microsoft Entra registrierten Geräten besteht darin, Ihren Benutzer*innen Unterstützung für Szenarios mit BYOD- oder mobilen Geräten zu bieten. In diesen Szenarios kann ein*e Benutzer*in über ein privates Gerät auf die mit Microsoft Entra ID gesteuerten Ressourcen Ihrer Organisation zugreifen.

| Bei Microsoft Entra registriert | Beschreibung |

|---|---|

| Definition | Registrierung bei Microsoft Entra ID, ohne dass ein Organisationskonto für die Anmeldung am Gerät verwendet werden muss |

| Hauptzielgruppe | Gilt für BYOD (Bring Your Own Device) und mobile Geräte |

| Gerätebesitz | Benutzer oder Organisation |

| Betriebssysteme | Windows 10, Windows 11, iOS, Android und macOS |

| Anmeldeoptionen für Gerät | Lokale Endbenutzeranmeldeinformationen, Kennwort oder Windows Hello (PIN und/oder biometrische Anmeldung) |

| Geräteverwaltung | Mobile Geräteverwaltung (z. B. Microsoft Intune) |

| Wichtige Funktionen | SSO bei Cloudressourcen, bedingter Zugriff |

Bei in Microsoft Entra registrierten Geräten melden sich Nutzer mit einem lokalen Konto, z. B. einem Microsoft-Konto auf einem Windows 10-Gerät, an. Diese Geräte verfügen aber darüber hinaus über ein Microsoft Entra-Konto für den Zugriff auf Organisationsressourcen. Der Zugriff auf Ressourcen in der Organisation kann basierend auf diesem Microsoft Entra-Konto und den Richtlinien für bedingten Zugriff, die auf die Geräteidentität angewendet werden, weiter eingeschränkt werden.

Administrator*innen können diese bei Microsoft Entra registrierten Geräte mithilfe von Tools zur Verwaltung mobiler Geräte (Mobile Device Management, MDM) wie Microsoft Intune schützen und weiter steuern. MDM ist eine Möglichkeit zur Erzwingung der von einer Organisation geforderten Konfigurationen, z. B. Verschlüsselung des Speichers, Kennwortkomplexität und aktuelle Sicherheitssoftware.

Die Microsoft Entra ID-Registrierung kann beim ersten Zugriff auf eine Arbeitsanwendung oder manuell über das Windows 10-Einstellungsmenü erfolgen.

Szenarien für registrierte Geräte

Ein Benutzer Ihrer Organisation möchte von seinem Heim-PC aus auf Tools für E-Mail, das Melden von Abwesenheit und die Registrierung für Boni zugreifen. In Ihrer Organisation sind diese Tools hinter einer Richtlinie für bedingten Zugriff angeordnet, sodass der Zugriff über ein Intune-konformes Gerät durchgeführt werden muss. Der oder die Benutzer*in fügt sein oder ihr Organisationskonto hinzu und registriert seinen oder ihren Heim-PC bei Microsoft Entra ID, woraufhin die erforderlichen Intune-Richtlinien erzwungen werden und der bzw. Benutzer*in folglich Zugriff auf die Ressourcen erhält.

Ein anderer Benutzer möchte auf sein E-Mail-Konto der Organisation über sein eigenes Android-Smartphone zugreifen, das manipuliert wurde. Für Ihr Unternehmen gilt die Regel, dass ein konformes Gerät verwendet werden muss, und es wurde eine Intune-Konformitätsrichtlinie erstellt, um manipulierte Geräte zu blockieren. Es wird verhindert, dass der Mitarbeiter mit diesem Gerät auf Ressourcen der Organisation zugreift.

In Microsoft Entra eingebundene Geräte

Die Microsoft Entra-Einbindung ist für Organisationen vorgesehen, die vorrangig oder ausschließlich in der Cloud arbeiten möchten. Jede Organisation kann in Microsoft Entra eingebundene Geräte unabhängig von der Größe oder Branche bereitstellen. Die Microsoft Entra-Einbindung ermöglicht den Zugriff auf Apps und Ressourcen sowohl in der Cloud als auch lokal.

| In Microsoft Entra eingebunden | Beschreibung |

|---|---|

| Definition | Nur eingebunden in Microsoft Entra ID und ein Organisationskonto muss für die Anmeldung am Gerät verwendet werden |

| Hauptzielgruppe | Geeignet für reine Cloud- sowie Hybridorganisationen |

| Gerätebesitz | Organization |

| Betriebssysteme | Alle Windows 10- und Windows 11-Geräte mit Ausnahme von Windows 10/11 Home |

| Geräteverwaltung | Mobile Geräteverwaltung (z. B. Microsoft Intune) |

| Wichtige Funktionen | SSO bei Cloud- und lokalen Ressourcen, bedingter Zugriff, Self-Service-Kennwortzurücksetzung und Zurücksetzung der Windows Hello-PIN |

In Microsoft Entra eingebundene Geräte sind mit einem Microsoft Entra-Konto der Organisation angemeldet. Der Zugriff auf Ressourcen in der Organisation kann basierend auf diesem Microsoft Entra-Konto und den Richtlinien für bedingten Zugriff, die auf die Geräteidentität angewendet werden, weiter eingeschränkt werden.

Administrator*innen können über Microsoft Entra eingebundene Geräte schützen und weiter steuern, indem Sie Tools zur Verwaltung mobiler Geräte (Mobile Device Management, MDM) wie Microsoft Intune verwenden. In Co-Management-Szenarios wird Microsoft Endpoint Configuration Manager verwendet. Diese Tools bieten eine Möglichkeit zur Erzwingung der von einer Organisation geforderten Konfigurationen, z. B. Verschlüsselung des Speichers, Kennwortkomplexität, Softwareinstallationen und Softwareupdates. Administrator*innen können Organisationsanwendungen mithilfe von Configuration Manager für in Microsoft Entra eingebundene Geräte zur Verfügung stellen.

Die Microsoft Entra-Einbindung kann mithilfe von Self-Service-Optionen wie der Out-of-Box-Experience (OOBE), der Massenregistrierung oder Windows Autopilot erfolgen.

In Microsoft Entra eingebundene Geräte können weiterhin über das einmalige Anmelden auf lokale Ressourcen zugreifen, wenn sie sich im Netzwerk der Organisation befinden. In Microsoft Entra eingebundene Geräte können sich weiterhin bei lokalen Servern wie Datei-, Drucker- und anderen Anwendungsservern authentifizieren.

Szenarien für eingebundene Geräte

Die Microsoft Entra-Einbindung ist zwar hauptsächlich für Unternehmen vorgesehen, die nicht über eine lokale Windows Server Active Directory-Infrastruktur verfügen, kann aber auch in folgenden Szenarios verwendet werden:

- Sie möchten auf eine cloudbasierte Infrastruktur umsteigen und dafür Microsoft Entra ID und eine MDM-Option wie Intune nutzen.

- Sie können keinen lokalen Domänenbeitritt verwenden, z.B. wenn Sie mobile Geräte wie Tablets und Telefone steuern möchten.

- Benutzer müssen hauptsächlich auf Microsoft 365 oder andere in Microsoft Entra ID integrierte SaaS-Apps zugreifen.

- Sie möchten eine Gruppe von Benutzern in Microsoft Entra ID anstatt in Active Directory verwalten. Dieses Szenario kann beispielsweise für Saisonkräfte, Auftragnehmer oder Kursteilnehmer gelten.

- Sie möchten Beitrittsfunktionen für Mitarbeiter in entfernten Niederlassungen mit eingeschränkter lokaler Infrastruktur bereitstellen.

Sie können in Microsoft Entra eingebundene Geräte für alle Windows 10-Geräte mit Ausnahme von Windows 10 Home konfigurieren.

In Microsoft Entra eingebundene Geräten sollen Folgendes vereinfachen:

- Windows-Bereitstellungen unternehmenseigener Geräte

- Zugriff auf Unternehmens-Apps und Unternehmensressourcen über jegliche Windows-Geräte

- Cloudbasierte Verwaltung von unternehmenseigenen Geräten

- Benutzer*innen melden sich bei ihren Geräten mit ihrem Geschäfts-, Schul- oder Unikonto mit Microsoft Entra ID oder Active Directory-Synchronisierung an.

Die Microsoft Entra-Einbindung kann mit einer ganzen Reihe unterschiedlicher Methoden bereitgestellt werden.

In Microsoft Entra ID eingebundene Hybridgeräte

Seit über zehn Jahren verwenden viele Unternehmen den Domänenbeitritt für das lokale Active Directory, um Folgendes zu ermöglichen:

- Verwaltung unternehmenseigener Geräte über einen zentralen Ort für IT-Abteilungen

- Anmeldung von Benutzern bei Geräten mit ihrem Geschäfts-, Schul- oder Unikonto in Active Directory

In der Regel greifen Organisationen mit einem lokalen Speicherbedarf auf Imageerstellungsmethoden zurück, um Geräte zu konfigurieren, und verwenden zum Verwalten häufig den Configuration Manager oder eine Gruppenrichtlinie.

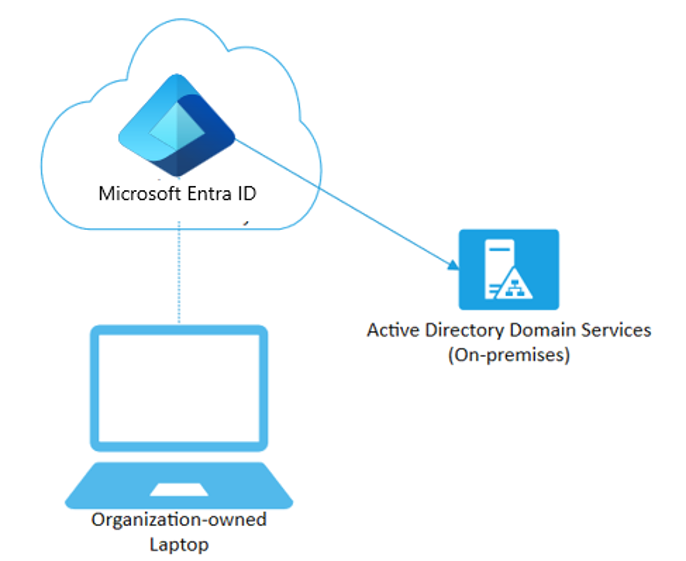

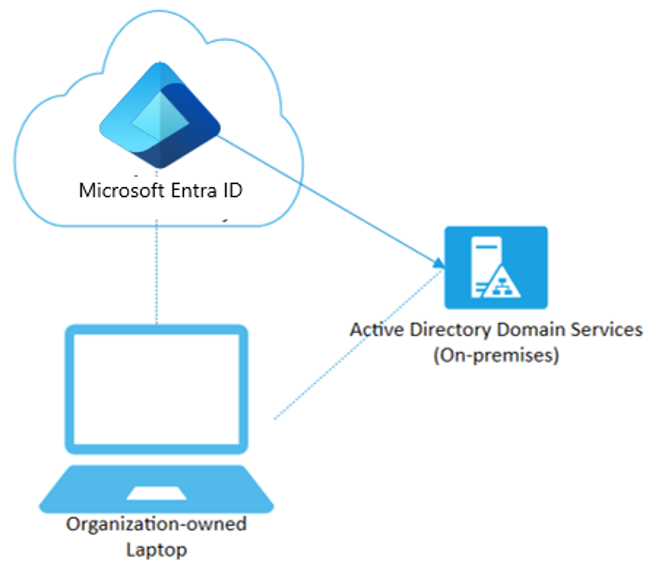

Wenn Ihre Umgebung über einen lokalen AD-Speicherbedarf verfügt und Sie auch von den Funktionen profitieren möchten, die von Microsoft Entra ID bereitgestellt werden, können Sie in Microsoft Entra eingebundene Hybridgeräte implementieren. Hierbei handelt es sich um Geräte, die in Ihre lokale Active Directory-Instanz eingebunden und in Ihrem Microsoft Entra-Verzeichnis registriert sind.

| Hybride Microsoft Entra-Einbindung | Beschreibung |

|---|---|

| Definition | Eingebunden in lokales AD und Microsoft Entra ID, und es ist eine Anmeldung bei dem Gerät mit dem Organisationskonto erforderlich |

| Hauptzielgruppe | Geeignet für Hybridorganisationen mit vorhandener lokaler AD-Infrastruktur. |

| Gerätebesitz | Organization |

| Betriebssysteme | Windows 11, 10, 8.1 und 7 zusammen mit Windows Server 2008/R2, 2012/R2, 2016 und 2019 |

| Anmeldeoptionen für Gerät | Kennwort oder Windows Hello for Business |

| Geräteverwaltung | Gruppenrichtlinie, eigenständige Configuration Manager-Version oder kombinierte Verwaltung mit Microsoft Intune |

| Wichtige Funktionen | SSO bei Cloud- und lokalen Ressourcen, bedingter Zugriff, Self-Service-Kennwortzurücksetzung und Zurücksetzung der Windows Hello-PIN |

Szenarien für eingebundene Hybridgeräte

Verwenden Sie hybrid in Microsoft Entra eingebundene Geräte, wenn:

- Sie haben auf diesen Geräten Win32-Apps bereitgestellt, die die Active Directory-Authentifizierung für Computer verwenden.

- Sie möchten die Gruppenrichtlinie weiterhin nutzen, um die Gerätekonfiguration zu verwalten.

- Sie möchten weiterhin vorhandene Lösungen für die Imageerstellung verwenden, um Geräte bereitzustellen und zu konfigurieren.

- Sie müssen zusätzlich zu Windows 10 Downlevelgeräte mit Windows 7 und 8.1 unterstützen.

Geräterückschreiben

In einer cloudbasierten Microsoft Entra ID-Konfiguration werden Geräte nur in Microsoft Entra ID registriert. In Ihrem lokalen AD sind die Geräte nicht sichtbar. Dies bedeutet, dass der bedingte Zugriff in der Cloud einfach einzurichten und zu verwalten ist. In diesem Abschnitt werden jedoch Hybridsetups mit Microsoft Entra Connect behandelt. Wie funktioniert der lokale bedingte Zugriff mithilfe von Geräten, die nur in Microsoft Entra ID vorhanden sind? Mithilfe des Geräterückschreibens können Sie Geräte nachverfolgen, die bei Microsoft Entra ID in AD registriert sind. Sie verfügen über eine Kopie der Geräteobjekte im Container „Registrierte Geräte“.

Szenario: Sie haben eine Anwendung, die Sie Benutzern nur dann Zugriff gewähren möchten, wenn sie von registrierten Geräten stammen.

Cloud: Sie können Richtlinien für bedingten Zugriff für alle integrierten Microsoft Entra-Anwendungen schreiben, um diese basierend darauf zu autorisieren, ob das Gerät in Microsoft Entra ID eingebunden ist oder nicht.

Lokal: Dies ist ohne Geräterückschreiben nicht möglich. Wenn die Anwendung in ADFS (2012 oder höher) integriert ist, können Sie Anspruchsregeln schreiben, um den Gerätestatus zu überprüfen, und dann nur Zugriff gewähren, wenn der Anspruch „Ist verwaltet“ vorhanden ist. Um diesen Anspruch auszustellen, sucht ADFS im Container „Registrierte Geräte“ nach dem Geräteobjekt und stellt den Anspruch entsprechend aus.

Windows Hello For Business (WHFB) erfordert das Feature Geräterückschreiben in Hybrid- und Verbundszenarios.