Grundlegendes zu Datenconnectoranbietern

Microsoft Defender XDR

Der Microsoft Defender XDR-Datenconnector bietet Warnungen, Incidents und Rohdaten aus den Microsoft Defender XDR-Produkten, darunter (aber nicht nur) aus:

Microsoft Defender für den Endpunkt

Microsoft Defender for Identity

Microsoft Defender für Office 365

Microsoft Defender for Cloud Apps

Microsoft Azure-Dienste

Die Connectors für Microsoft- und Azure-Dienste umfassen folgende Produkte (diese Liste ist nicht vollständig):

Microsoft Entra ID

Azure-Aktivität

Microsoft Entra ID-Schutz

Azure DDoS Protection

Microsoft Defender für IoT

Azure Information Protection

Azure Firewall

Microsoft Defender für Cloud

Microsoft Web Application Firewall (WAF) (früher: Microsoft WAF)

Domänennamenserver

Office 365

Windows-Firewall

Sicherheitsereignisse

Anbieterspezifische Connectors

Microsoft Sentinel bietet eine kontinuierlich erweiterte Liste mit anbieterspezifischen Datenconnectors. Diese Connectors nutzen in erster Linie den CEF- und Syslog-Connector als Grundlage.

Tipp

Denken Sie daran, auf der Connectorseite zu überprüfen, in welche Tabelle (welchen Datentyp) der Connector Daten schreibt.

Benutzerdefinierte Connectors unter Verwendung der Log Analytics-API

Sie können die Log Analytics-Datensammler-API verwenden, um Protokolldaten an den Log Analytics-Arbeitsbereich von Microsoft Sentinel zu senden.

Logstash-Plug-In

Mithilfe des Ausgabe-Plug-Ins von Microsoft Sentinel für die Logstash-Datensammlungs-Engine können Sie jegliche Protokolle über Logstash direkt an Ihren Log Analytics-Arbeitsbereich in Microsoft Sentinel senden. Die Protokolle werden in eine benutzerdefinierte Tabelle geschrieben, die Sie mithilfe des Ausgabe-Plug-Ins definieren.

Common Event Format und der Syslog-Connector

Wenn vom Anbieter kein Connector bereitgestellt wird, können Sie den generischen CEF- (Common Event Format) oder Syslog-Connector verwenden.

Syslog ist ein gängiges Protokoll zur Ereignisprotokollierung für Linux. Anwendungen senden Nachrichten, die auf dem lokalen Computer gespeichert oder an einen Syslog-Sammler übermittelt werden können.

Das Common Event Format (CEF) ist ein branchenübliches Standardformat, das in Verbindung mit Syslog-Nachrichten von vielen Sicherheitsanbietern verwendet wird, um die Interoperabilität von Ereignissen zwischen unterschiedlichen Plattformen zu ermöglichen.

Syslog im Vergleich zu Common Event Format

CEF ist immer die bessere Wahl, da die Protokolldaten in vordefinierte Felder in der Tabelle „CommonSecurityLog“ analysiert werden. Syslog bietet Headerfelder, die unformatierte Protokollmeldung wird jedoch in einem Feld „SyslogMessage“ in der Syslog-Tabelle gespeichert. Damit die Syslog-Daten abgefragt werden können, müssen Sie einen Parser zum Extrahieren der spezifischen Felder schreiben. Die Schritte zum Erstellen eines Parsers für eine Syslog-Nachricht werden in einem späteren Modul gezeigt.

Architekturoptionen für Connectors

Für die Verbindung des CEF- oder Syslog-Collectors mit Microsoft Sentinel muss der Agent auf einer dedizierten Azure-VM (Virtual Machine) oder einem lokalen System bereitgestellt werden, um die Kommunikation zwischen der Appliance und Microsoft Sentinel zu unterstützen. Sie können den Agent automatisch oder manuell bereitstellen. Die automatische Bereitstellung ist nur verfügbar, wenn Ihr dedizierter Computer mit Azure Arc verbunden ist oder es sich bei diesem um eine VM in Azure handelt.

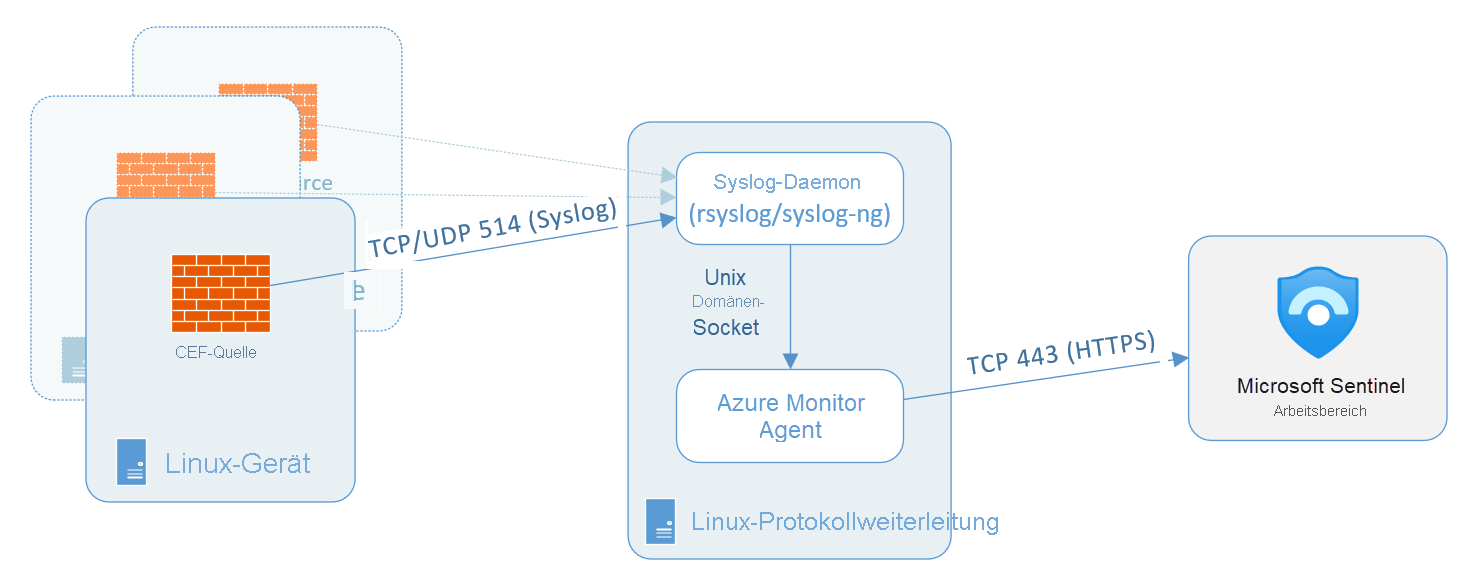

Das folgende Diagramm veranschaulicht lokale Systeme, die Syslog-Daten an eine dedizierte Azure-VM senden, auf der der Microsoft Sentinel-Agent ausgeführt wird.

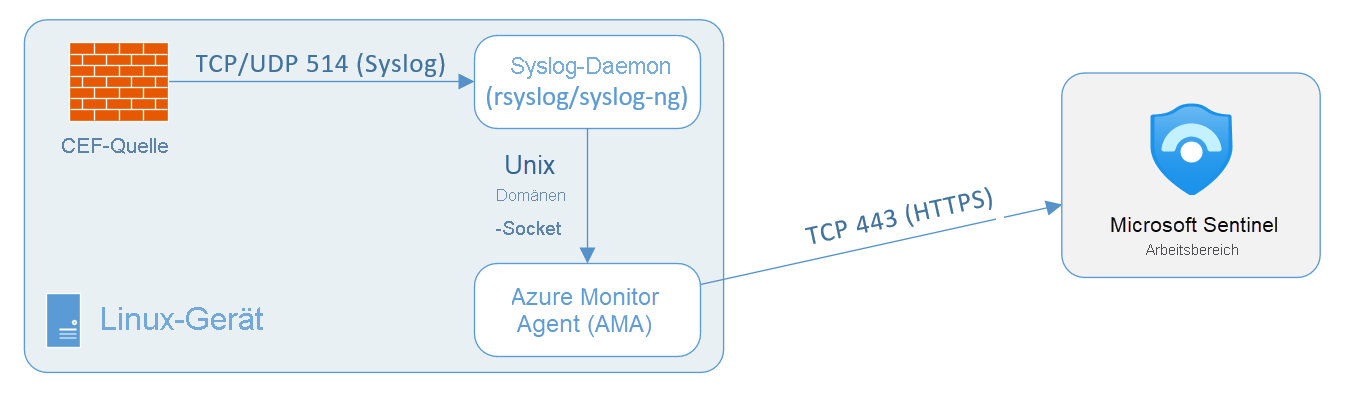

Alternativ können Sie den Agent manuell auf einer vorhandenen Azure-VM, auf einer VM in einer anderen Cloud oder auf einem lokalen Computer bereitstellen. Das folgende Diagramm veranschaulicht lokale Systeme, die Syslog-Daten an ein dediziertes lokales System senden, auf dem der Microsoft Sentinel-Agent ausgeführt wird.