Erstellen von Subnetzen

Subnetze bieten Ihnen die Möglichkeit, logische Bereiche innerhalb Ihres virtuellen Netzwerks zu implementieren. Das Unterteilen Ihres Netzwerks in Subnetze kann zu einer Verbesserung der Sicherheit und der Leistung beitragen und die Verwaltung vereinfachen.

Wissenswertes zu Subnetzen

Bei einer Segmentierung mit Subnetzen gelten bestimmte Bedingungen für die IP-Adressen in einem virtuellen Netzwerk.

Jedes Subnetz enthält einen Bereich von IP-Adressen, die eine Teilmenge des Adressraums des virtuellen Netzwerks darstellen.

Der Adressbereich für ein Subnetz muss innerhalb des Adressraums für das virtuelle Netzwerk eindeutig sein.

Der IP-Adressbereich für ein Subnetz darf sich nicht mit den Adressbereichen anderer Subnetze im selben virtuellen Netzwerk überlappen.

Der IP-Adressraum für ein Subnetz muss mit der CIDR-Notation angegeben werden.

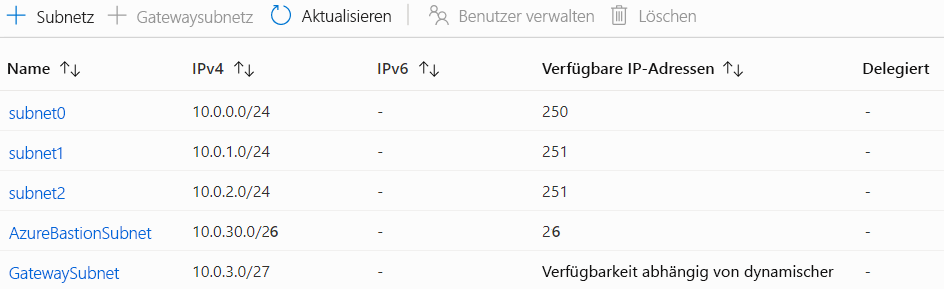

Sie können ein virtuelles Netzwerk im Azure-Portal in ein oder mehrere Subnetze segmentieren. Die Merkmale der IP-Adressen für die Subnetze sind dort aufgeführt.

Reservierte Adressen

Für jedes Subnetz reserviert Azure fünf IP-Adressen. Bei diesen reservierten Adressen handelt es sich um die ersten vier Adressen und die letzte Adresse.

Sehen wir uns einmal die reservierten Adressen im IP-Adressbereich 192.168.1.0/24 an.

| Reservierte Adresse | `Reason` |

|---|---|

192.168.1.0 |

Mit diesem Wert wird die Adresse des virtuellen Netzwerks angegeben. |

192.168.1.1 |

Azure konfiguriert diese Adresse als Standardgateway. |

192.168.1.2 und 192.168.1.3 |

Azure ordnet diese Azure DNS-IP-Adressen dem virtuellen Netzwerkbereich zu. |

192.168.1.255 |

Mit diesem Wert wird die Broadcastadresse des virtuellen Netzwerks angegeben. |

Bei der Verwendung von Subnetzen zu beachtende Aspekte

Wenn Sie planen, Subnetzsegmente innerhalb Ihres virtuellen Netzwerks hinzuzufügen, müssen Sie dabei mehrere Faktoren berücksichtigen. Sehen Sie sich die folgenden Beispielszenarios an.

Berücksichtigen Sie die Dienstanforderungen. Für jeden Dienst, der direkt in einem virtuellen Netzwerk bereitgestellt wird, gelten bestimmte Anforderungen für das Routing und die zulässigen Arten von eingehendem und ausgehendem Datenverkehr für die zugehörigen Subnetze. Ein Dienst kann möglicherweise ein eigenes Subnetz erfordern oder erstellen. Es muss genügend nicht zugeordneter Speicherplatz verfügbar sein, um die Dienstanforderungen zu erfüllen. Angenommen, Sie stellen über Azure VPN Gateway eine Verbindung zwischen einem virtuellen und einem lokalen Netzwerk her. In diesem Fall muss das virtuelle Netzwerk über ein dediziertes Subnetz für das Gateway verfügen.

Berücksichtigen Sie virtuelle Netzwerkgeräte. Standardmäßig leitet Azure Netzwerkdatenverkehr zwischen allen Subnetzen in einem virtuellen Netzwerk weiter. Sie können das Standardrouting von Azure außer Kraft setzen, um ein Routing durch Azure zwischen Subnetzen zu verhindern. Außerdem können Sie die Standardeinstellungen überschreiben, um Datenverkehr zwischen Subnetzen über ein virtuelles Netzwerkgerät weiterzuleiten. Wenn Datenverkehr zwischen Ressourcen im selben virtuellen Netzwerk über ein virtuelles Netzwerkgerät übermittelt werden soll, stellen Sie die Ressourcen in unterschiedlichen Subnetzen bereit.

Berücksichtigen Sie Dienstendpunkte. Sie können den Zugriff auf Azure-Ressourcen, z. B. auf ein Azure Storage-Konto oder eine Azure SQL-Datenbank, mit einem VNET-Dienstendpunkt auf bestimmte Subnetze beschränken. Außerdem können Sie den Zugriff auf die Ressourcen über das Internet verweigern. Sie können mehrere Subnetze erstellen und dann nur für manche davon einen Dienstendpunkt aktivieren.

Berücksichtigen Sie Netzwerksicherheitsgruppen. Sie können jedem Subnetz in einem virtuellen Netzwerk eine Netzwerksicherheitsgruppe zuordnen, dies ist jedoch nicht erforderlich. Sie können allen Subnetzen dieselbe Netzwerksicherheitsgruppe zuordnen oder jedem Subnetz eine andere. Jede Netzwerksicherheitsgruppe enthält Regeln, mit denen Datenverkehr zu und von Quellen und Zielen zugelassen oder abgelehnt wird.

Berücksichtigen Sie private Verbindungen. Azure Private Link stellt eine private Verbindung zwischen einem virtuellen Netzwerk und Azure-PaaS-Diensten (Platform-as-a-Service), kundeneigenen Diensten oder Diensten von Microsoft-Partnern her. Durch Private Link wird die Netzwerkarchitektur vereinfacht und die Verbindung zwischen Endpunkten in Azure geschützt. Der Dienst sorgt dafür, dass Daten nicht über das öffentliche Internet abrufbar sind.