Ermitteln der Azure Storage-Verschlüsselung

Die Azure Storage-Verschlüsselung für ruhende Daten schützt Ihre Daten, indem sichergestellt wird, dass die Sicherheits- und Complianceanforderungen Ihrer Organisation erfüllt werden. Die Ver- und Entschlüsselungsprozesse erfolgen automatisch. Da Ihre Daten standardmäßig geschützt sind, müssen Sie weder Code noch Anwendungen anpassen.

Wenn Sie ein Speicherkonto erstellen, generiert Azure zwei 512-Bit-Speicherkonto-Zugriffsschlüssel für dieses Konto. Diese Schlüssel können verwendet werden, um den Zugriff auf Daten in Ihrem Speicherkonto über die Autorisierung mit gemeinsam genutztem Schlüssel oder über SAS-Token zu autorisieren, die mit dem freigegebenen Schlüssel signiert sind.

Microsoft empfiehlt die Verwendung von Azure Key Vault zum Verwalten Ihrer Zugriffsschlüssel sowie ein regelmäßiges Rotieren und Neugenerieren Ihrer Schlüssel. Mit Azure Key Vault können Sie die Schlüssel auf einfache Weise rotieren, ohne dass Ihre Anwendungen unterbrochen werden. Sie können Ihre Schlüssel auch manuell rotieren.

Wissenswertes über die Azure Storage-Verschlüsselung

Untersuchen Sie die folgenden Merkmale der Azure Storage-Verschlüsselung.

Daten werden automatisch verschlüsselt, bevor sie in Azure Storage geschrieben werden.

Daten werden automatisch entschlüsselt, wenn sie abgerufen werden.

Die Azure Storage-Verschlüsselung, Verschlüsselung ruhender Daten, Entschlüsselung und Schlüsselverwaltung erfolgen für Benutzer transparent.

Alle in Azure Storage geschriebenen Daten werden mit der 256-Bit-AES-Verschlüsselung (Advanced Encryption Standard) verschlüsselt. AES ist eine der stärksten verfügbaren Blockchiffre.

Die Azure Storage-Verschlüsselung wird für alle neuen und vorhandenen Speicherkonten aktiviert und kann nicht deaktiviert werden.

Konfigurieren der Azure Storage-Verschlüsselung

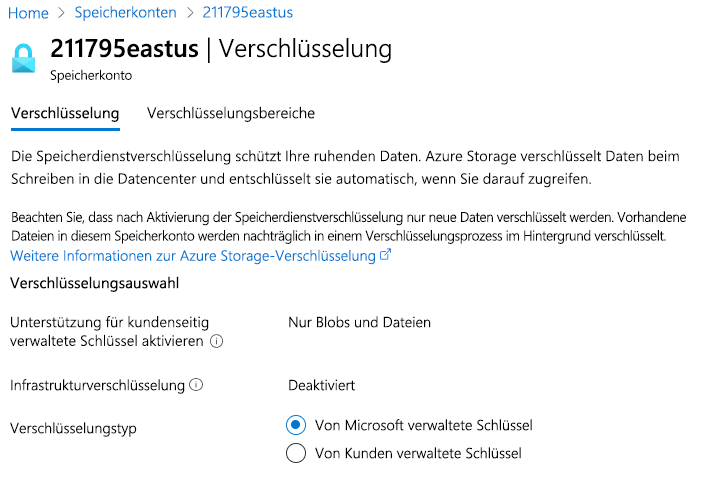

Im Azure-Portal konfigurieren Sie die Azure Storage-Verschlüsselung, indem Sie den Verschlüsselungstyp angeben. Sie können die Schlüssel selbst verwalten oder von Microsoft verwalten lassen. Überlegen Sie, wie Sie die Azure Storage-Verschlüsselung für Ihre Speichersicherheit implementieren können.

Infrastrukturverschlüsselung. Die Infrastrukturverschlüsselung kann für das gesamte Speicherkonto oder für einen Verschlüsselungsbereich innerhalb eines Kontos aktiviert werden. Wenn die Infrastrukturverschlüsselung für ein Speicherkonto oder einen Verschlüsselungsbereich aktiviert ist, werden die Daten zweimal verschlüsselt – einmal auf Dienstebene und einmal auf Infrastrukturebene –, und zwar mit zwei verschiedenen Verschlüsselungsalgorithmen und zwei verschiedenen Schlüsseln.

Plattformseitig verwaltete Schlüssel. Plattformseitig verwaltete Schlüssel (Platform-Managed Keys, PMKs) sind Verschlüsselungsschlüssel, die vollständig von Azure generiert, gespeichert und verwaltet werden. Die Kundschaft interagiert nicht mit PMKs. Bei den Schlüsseln, die beispielsweise für die Azure-Datenverschlüsselung ruhender Daten verwendet werden, handelt es sich standardmäßig um PMKs.

Kundenseitig verwaltete Schlüssel. Kundenseitig verwaltete Schlüssel (CMK) hingegen sind Schlüssel, die von Kundschaft gelesen, erstellt, gelöscht, aktualisiert oder verwaltet werden. Bei Schlüsseln, die in einem kundeneigenen Schlüsseltresor oder Hardwaresicherheitsmodul (HSM) gespeichert sind, handelt es sich um CMKs. Bring Your Own Key (BYOK) ist ein CMK-Szenario, in dem ein Kunde oder eine Kundin Schlüssel von einem externen Speicherort importiert.