Bestimmen der effektiven Regeln für Netzwerksicherheitsgruppen

Alle Netzwerksicherheitsgruppen und ihre definierten Sicherheitsregeln werden unabhängig voneinander ausgewertet. Azure verarbeitet die Bedingungen in jeder Regel, die für jeden virtuellen Computer in Ihrer Konfiguration definiert ist.

- Für eingehenden Datenverkehr verarbeitet Azure zunächst Sicherheitsregeln für Netzwerksicherheitsgruppen für alle zugeordneten Subnetze und dann alle zugeordneten Netzwerkschnittstellen.

- Für ausgehenden Datenverkehr wird der Prozess umgekehrt. Azure wertet zunächst die Sicherheitsregeln für Netzwerksicherheitsgruppen für alle zugeordneten Netzwerkschnittstellen aus, gefolgt von allen zugeordneten Subnetzen.

- Für den Auswertungsprozess für eingehenden und ausgehenden Datenverkehr überprüft Azure auch, wie die Regeln für den Datenverkehr innerhalb des Subnetzes angewendet werden.

Wie Azure Ihre definierten Sicherheitsregeln für einen virtuellen Computer anwendet, bestimmt die Gesamtwirksamkeit Ihrer Regeln.

Wissenswertes über effektive Sicherheitsregeln

Als Nächstes wird untersucht, wie Regeln für Netzwerksicherheitsgruppen in einem virtuellen Netzwerk definiert und verarbeitet werden, sodass entsprechend effektive Regeln etabliert werden.

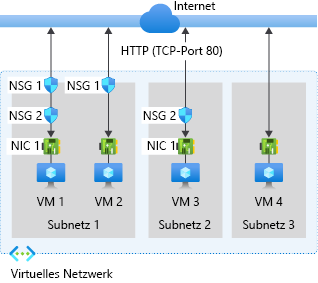

Betrachten Sie die folgende Konfiguration des virtuellen Netzwerks, die Netzwerksicherheitsgruppen (NSG) zeigt, von denen der Datenverkehr zu virtuellen Computern (Virtual Machine, VM) gesteuert wird. Die Konfiguration erfordert Sicherheitsregeln zum Verwalten des Netzwerkdatenverkehrs zum und aus dem Internet an TCP-Port 80 über die Netzwerkschnittstelle.

In dieser Konfiguration des virtuellen Netzwerks gibt es drei Subnetze. Subnetz 1 enthält zwei virtuelle Computer: VM 1 und VM 2. Subnetz 2 und Subnetz 3 enthalten jeweils einen virtuellen Computer: VM 3 bzw. VM 4. Jeder virtuelle Computer verfügt über eine Netzwerkschnittstellenkarte (Network Interface Card, NIC).

Azure wertet jede NSG-Konfiguration aus, um die effektiven Sicherheitsregeln zu ermitteln:

| Auswertung | Subnetz-NSG | NIC-NSG | Eingangsregeln | Ausgangsregeln |

|---|---|---|---|---|

| VM 1 | Subnetz 1 NSG 1 |

NIC NSG 2 |

Subnetzregeln von NSG 1 haben Vorrang vor den NIC-Regeln von NSG 2. | NIC-Regeln von NSG 2 haben Vorrang vor Subnetzregeln von NSG 1. |

| VM 2 | Subnetz 1 NSG 1 |

NIC none |

Subnetzregeln von NSG 1 gelten für Subnetz und NIC. | Azure-Standardregeln gelten für die NIC, und Subnetzregeln von NSG 1 gelten nur für das Subnetz. |

| VM 3 | Subnetz 2 none |

NIC NSG 2 |

Azure-Standardregeln gelten für das Subnetz, und Regeln von NSG 2 gelten für die NIC. |

NIC-Regeln von NSG 2 gelten für NIC und Subnetz. |

| VM 4 | Subnetz 3 none |

NIC none |

Azure-Standardregeln gelten für Subnetz und NIC, und der gesamte eingehende Datenverkehr ist zulässig. |

Azure-Standardregeln gelten für Subnetz und NIC, und der gesamte ausgehende Datenverkehr ist zulässig. |

Effektive Regeln für eingehenden Datenverkehr

Azure verarbeitet Regeln für eingehenden Datenverkehr für alle virtuellen Computer in der Konfiguration. Azure identifiziert, ob die virtuellen Computer Mitglieder einer NSG sind und ob sie über ein zugeordnetes Subnetz oder eine NIC verfügen.

Wenn eine NSG erstellt wird, erstellt Azure die Standardsicherheitsregel

DenyAllInboundfür die Gruppe. Das Standardverhalten besteht darin, den gesamten eingehenden Datenverkehr aus dem Internet zu verweigern. Wenn eine NSG über ein Subnetz oder eine NIC verfügt, können die Regeln für das Subnetz oder die NIC die Azure-Standardsicherheitsregeln außer Kraft setzen.NSG-Regeln für eingehenden Datenverkehr für ein Subnetz auf einem virtuellen Computer haben Vorrang vor NSG-Regeln für eingehenden Datenverkehr für eine NIC auf demselben virtuellen Computer.

Effektive Regeln für ausgehenden Datenverkehr

Azure verarbeitet Regeln für ausgehenden Datenverkehr, indem zuerst NSG-Zuordnungen für Netzwerkschnittstellenkarten auf allen virtuellen Computern untersucht werden.

Wenn eine NSG erstellt wird, erstellt Azure die Standardsicherheitsregel

AllowInternetOutboundfür die Gruppe. Das Standardverhalten besteht darin, den gesamten ausgehenden Datenverkehr in das Internet zuzulassen. Wenn eine NSG über ein Subnetz oder eine NIC verfügt, können die Regeln für das Subnetz oder die NIC die Azure-Standardsicherheitsregeln außer Kraft setzen.NSG-Regeln für ausgehenden Datenverkehr für eine NIC auf einem virtuellen Computer haben Vorrang vor NSG-Regeln für ausgehenden Datenverkehr für ein Subnetz auf demselben virtuellen Computer.

Zu beachtende Aspekte beim Erstellen effektiver Regeln

Lesen Sie die folgenden Überlegungen zum Erstellen effektiver Sicherheitsregeln für Computer in einem virtuellen Netzwerk.

Erwägen Sie, den gesamten Datenverkehr zuzulassen. Wenn Sie einen virtuellen Computer in einem Subnetz platzieren oder eine Netzwerkschnittstelle verwenden, müssen Sie das Subnetz oder die NIC keiner Netzwerksicherheitsgruppe zuordnen. Dieser Ansatz lässt den gesamten Netzwerkdatenverkehr gemäß den Azure-Standardsicherheitsregeln über das Subnetz oder die NIC zu. Wenn Sie nicht darauf bedacht sind, den Datenverkehr zu der Ressource auf einer bestimmten Ebene zu steuern, ordnen Sie Ihre Ressource auf dieser Ebene nicht einer Netzwerksicherheitsgruppe zu.

Berücksichtigen Sie die Wichtigkeit von Zulassungsregeln. Wenn Sie eine Netzwerksicherheitsgruppe erstellen, müssen Sie eine Zulassungsregel sowohl für das Subnetz als auch für die Netzwerkschnittstelle in der Gruppe definieren, um sicherzustellen, dass der Datenverkehr durchkommt. Wenn Sie in der Netzwerksicherheitsgruppe über ein Subnetz oder eine NIC verfügen, müssen Sie auf jeder Ebene eine Zulassungsregel definieren. Andernfalls wird der Datenverkehr für jede Ebene verweigert, auf der keine Zulassungsregeldefinition bereitgestellt wird.

Betrachten Sie subnetzinternen Datenverkehr. Die Sicherheitsregeln für eine Netzwerksicherheitsgruppe, die einem Subnetz zugeordnet ist, können sich auf den Datenverkehr zwischen allen virtuellen Computern im Subnetz auswirken. Standardmäßig ermöglicht Azure virtuellen Computern im selben Subnetz das Senden von Datenverkehr aneinander (sogenannter subnetzinterner Datenverkehr). Sie können subnetzinternen Datenverkehr verhindern, indem Sie eine Regel in der Netzwerksicherheitsgruppe definieren, um den gesamten eingehenden und ausgehenden Datenverkehr zu verweigern. Diese Regel verhindert, dass alle virtuellen Computer im Subnetz miteinander kommunizieren.

Berücksichtigen Sie die Regelpriorität. Die Sicherheitsregeln für eine Netzwerksicherheitsgruppe werden in der Reihenfolge der Priorität verarbeitet. Damit sichergestellt ist, dass eine bestimmte Sicherheitsregel immer verarbeitet wird, weisen Sie der Regel den niedrigstmöglichen Prioritätswert zu. Es empfiehlt sich, Lücken in der Prioritätsnummerierung zu belassen, z. B. 100, 200, 300 usw. Die Lücken in der Nummerierung ermöglichen es Ihnen, neue Regeln hinzuzufügen, ohne vorhandene Regeln bearbeiten zu müssen.

Anzeigen effektiver Sicherheitsregeln

Wenn Sie über mehrere Netzwerksicherheitsgruppen verfügen und sich nicht sicher sind, welche Sicherheitsregeln angewendet werden, können Sie den Link Effektive Sicherheitsregeln im Azure-Portal verwenden. Mithilfe des Links können Sie überprüfen, welche Sicherheitsregeln auf die Computer, Subnetze und Netzwerkschnittstellen angewendet werden.