Übung: Verwalten von Sicherheit und Microsoft Defender für Cloud

In dieser Übung bestätigen Sie, dass Microsoft Defender for Cloud aktiviert ist, und untersuchen einige der Features der Funktionen, die in der vorherigen Lektion erwähnt wurden.

Konfigurieren von Microsoft Defender für Cloud

Wechseln Sie im Azure-Portal zum logischen Server Ihrer Azure SQL-Datenbank-Instanz.

Wählen Sie Bereich auf der linken Seite unter Sicherheit die Option Microsoft Defender für Cloud aus. Wählen Sie den Link Konfigurieren neben dem Aktivierungsstatus aus.

Überprüfen Sie die Auswahl, die Sie für den logischen Server Ihrer Azure SQL-Datenbank-Instanz vorgenommen haben. Im gleichen Bereich finden Sie Informationen zur Sicherheitsrisikobewertung und zu Advanced Threat Protection.

Dieses Speicherkonto wurde als Teil des Bereitstellungsskripts für Ihre Azure SQL-Datenbank-Instanz bereitgestellt. Überprüfen Sie die Optionen, und fügen Sie Ihre E-Mail-Adresse hinzu, wenn Sie die Ergebnisse der wöchentlich wiederkehrenden Überprüfung empfangen möchten. Deaktivieren Sie die Option E-Mail-Benachrichtigung auch an Administratoren und Abonnementbesitzer senden.

Genauso wie Sie konfigurieren können, wer Überprüfungen zur Sicherheitsrisikobewertung erhält, können Sie auch konfigurieren, wer Advanced Threat Protection-Warnungen erhält. In Ihrem Sandboxabonnement haben Sie keinen Zugriff zum Festlegen der E-Mail-Einstellungen auf Abonnementebene, daher können Sie den E-Mail-Einstellungen des Abonnements in Azure Security Center Ihre Kontaktdetails nicht hinzufügen.

Nachdem Sie alle Ihre Einstellungen aktualisiert haben, wählen Sie Speichern aus.

Wenn Sie diese Einstellungen konfigurieren, können Sie einige der anderen Schritte in dieser Aktivität durchführen. Später erfahren Sie mehr über die Sicherheitsrisikobewertung und Advanced Threat Protection.

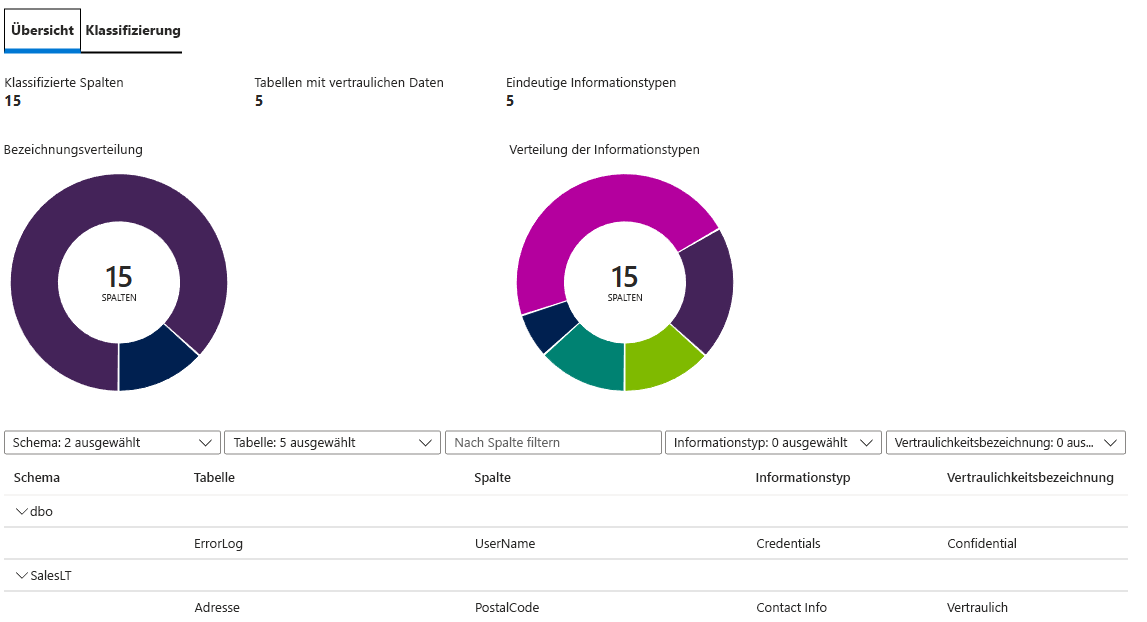

Datenermittlung und -klassifizierung

Kehren Sie im Azure-Portal zur Datenbank

AdventureWorkszurück. Wählen Sie im linken Bereich unter Sicherheit die Option Datenermittlung und -klassifizierung aus.Überprüfen Sie die Datenermittlung und -klassifizierung, die Ihnen erweiterte Funktionen für die Ermittlung, Klassifizierung, Bezeichnung sowie die Berichterstellung der sensiblen Daten in Ihrer Datenbank bietet.

Der Ansichtstyp dieses Assistenten ist ähnlich (aber nicht identisch mit) dem Tool für Datenermittlung und -klassifizierung, das jetzt in SQL Server über SQL Server Management Studio (SSMS) verfügbar ist. Der SSMS-Assistent wird für Azure SQL-Datenbank nicht unterstützt. Ähnliche Funktionalität bietet das Azure-Portal, das für Azure SQL-Datenbank unterstützt wird.

Transact-SQL kann in allen Bereitstellungsoptionen zum Hinzufügen oder Löschen von Spaltenklassifizierungen und zum Abrufen von Klassifizierungen verwendet werden.

Wählen Sie die Registerkarte Klassifizierung aus.

Die Datenermittlung und -klassifizierung versucht, potenzielle sensible Daten basierend auf den Spaltennamen in den Tabellen zu identifizieren. Überprüfen Sie einige der vorgeschlagenen Bezeichnungen, und klicken Sie dann auf Alle auswählen>Ausgewählte Empfehlungen annehmen.

Wählen Sie links oben im Menü Speichern aus.

Wählen Sie abschließend die Registerkarte Übersicht aus, um das Übersichtsdashboard anzuzeigen und die Klassifizierungen zu überprüfen, die Sie hinzugefügt haben.

Sicherheitsrisikobewertung

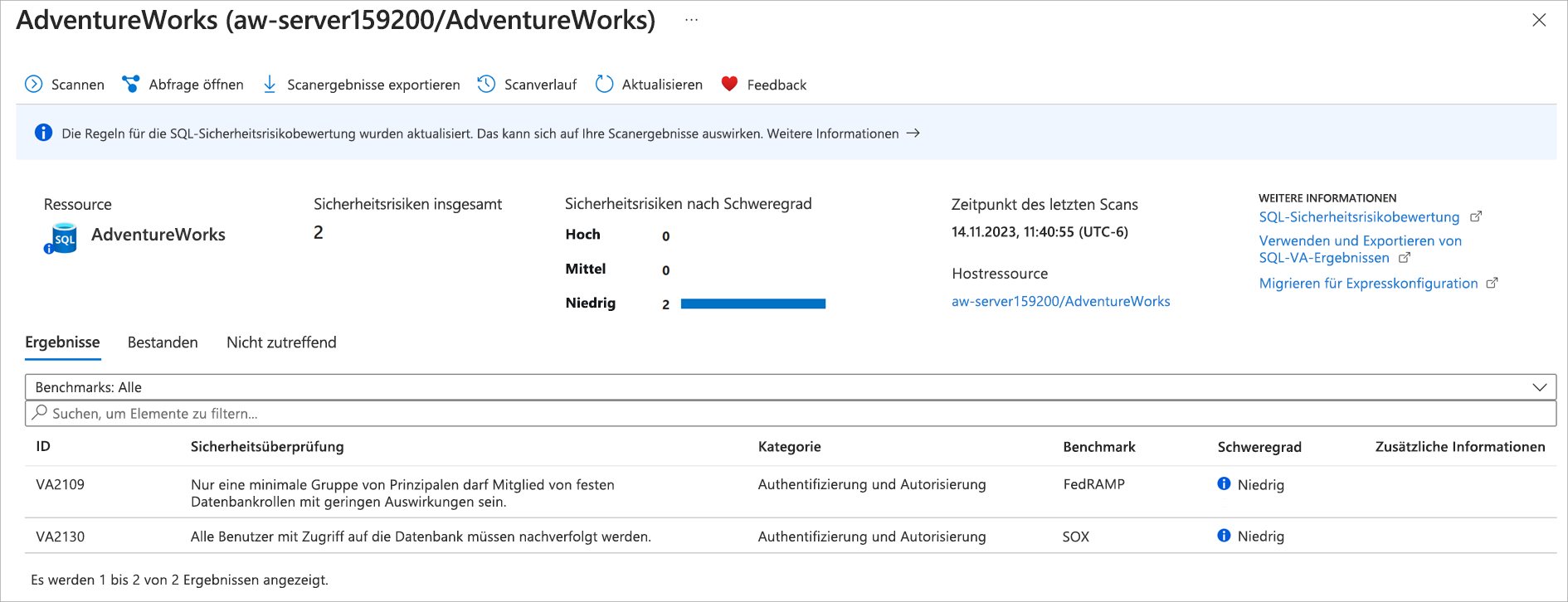

Wählen Sie die Einstellung Microsoft Defender for Cloud unter Sicherheit aus, um das Dashboard Microsoft Defender for Cloud für Ihre Datenbank

AdventureWorksanzuzeigen.Um mit der Überprüfung der Funktionen für die Sicherheitsrisikobewertung zu beginnen, wählen Sie unter Vulnerability assessment findings (Ergebnisse der Sicherheitsrisikobewertung) die Option View additional findings in Vulnerability Assessment (Zusätzliche Ergebnisse in der Sicherheitsrisikobewertung anzeigen) aus.

Wählen Sie Überprüfen aus, um die aktuellsten Ergebnisse der Sicherheitsrisikobewertung zu erhalten. Dieser Vorgang dauert ein paar Momente, während die Sicherheitsrisikobewertung alle Datenbanken in Ihrem logischen Azure SQL-Datenbank-Server durchsucht.

Die sich ergebende Ansicht sieht nicht genau wie hier gezeigt aus, sollte jedoch ähnlich sein:

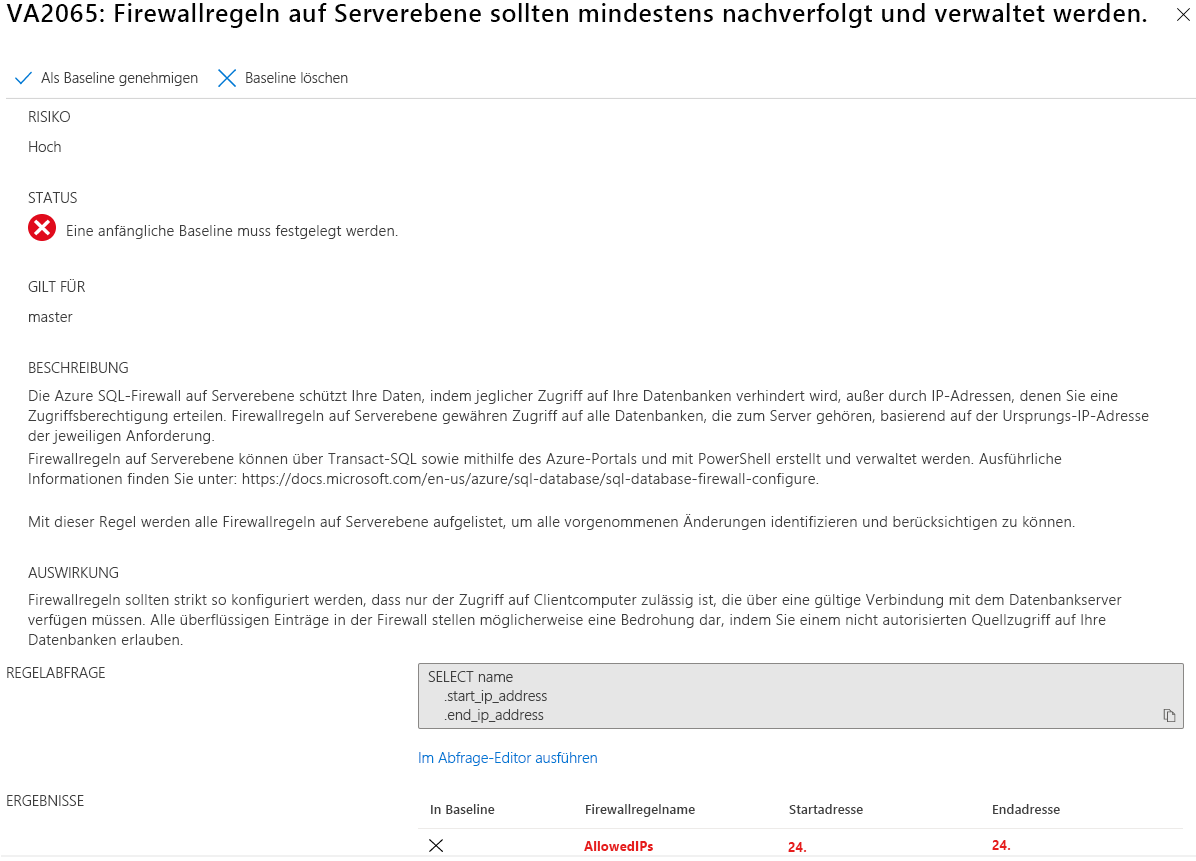

Jedes Sicherheitsrisiko weist eine Risikostufe auf (hoch, mittel oder niedrig) und zusätzliche Informationen auf. Die geltenden Regeln basieren auf Benchmarks, die vom Center for Internet Security zur Verfügung gestellt werden. Wählen Sie auf der Registerkarte Ergebnisse ein Sicherheitsrisiko aus. In unserem Beispiel wählen wir die Sicherheitsprüfungs-ID VA2065 aus, um eine detaillierte Ansicht zu erhalten, die der in der folgenden Abbildung ähnlich ist. Überprüfen Sie den Status und weitere verfügbare Informationen.

Hinweis

Wenn VA2065 keinen Fehler ausgibt, können Sie später eine ähnliche Übung durchführen, je nachdem, welche Sicherheitsprüfungen fehlerhaft waren.

In dieser Abbildung schlägt die Sicherheitsrisikobewertung vor, dass Sie eine Baseline für die Festlegung von Firewallregeln konfigurieren. Nachdem Sie über eine Baseline verfügen, können Sie Änderungen überwachen und bewerten.

Abhängig von der Sicherheitsüberprüfung werden alternative Ansichten und Empfehlungen angezeigt. Gehen Sie die bereitgestellten Informationen durch. Für diese Sicherheitsüberprüfung können Sie die Schaltfläche Alle Ergebnisse als Baseline hinzufügen und dann Ja auswählen, um die Baseline festzulegen. Da jetzt eine Baseline vorhanden ist, gibt diese Sicherheitsüberprüfung bei zukünftigen Scans einen Fehler aus, bei denen sich die Ergebnisse von der Baseline unterscheiden. Wählen Sie oben rechts X aus, um den Bereich für die bestimmte Regel zu schließen.

In unserem Beispiel haben wir eine weitere Überprüfung durchgeführt, indem Überprüfen ausgewählt wurde, und können bestätigen, dass VA2065 nun als Sicherheitsüberprüfung mit der Bezeichnung Bestanden angezeigt wird.

Wenn Sie die vorherige bestandene Sicherheitsprüfung auswählen, sollte die von Ihnen konfigurierte Baseline angezeigt werden. Wenn zukünftig eine Änderung auftritt, wird sie von den Überprüfungen der Sicherheitsrisikobewertung übernommen, und bei der Sicherheitsprüfung tritt ein Fehler auf.

Advanced Threat Protection

Klicken Sie rechts oben auf X, um den Bereich „Sicherheitsrisikobewertung“ zu schließen und zum Dashboard Microsoft Defender for Cloud für Ihre Datenbank zurückzukehren. Unter Sicherheitsincidents und Warnungen sollten keine Elemente angezeigt werden. Dies bedeutet, dass Advanced Threat Protection keine Probleme erkannt hat. Advanced Threat Protection erkennt Anomalien bei Aktivitäten, die auf ungewöhnliche und potenziell schädliche Versuche hinweisen, auf Datenbanken zuzugreifen oder diese zu nutzen.

In dieser Phase werden Sie wahrscheinlich keine Sicherheitswarnungen sehen. Im nächsten Schritt führen Sie einen Test aus, mit dem eine Warnung ausgelöst wird, damit Sie die Ergebnisse in Advanced Threat Protection überprüfen können.

Sie können Advanced Threat Protection verwenden, um Bedrohungen zu identifizieren und Sie zu warnen, wenn der Verdacht besteht, dass eines der folgenden Probleme auftritt:

- Einschleusung von SQL-Befehlen

- Sicherheitsrisiko durch Einschleusung von SQL-Befehlen

- Datenexfiltration

- Unsichere Aktion

- Brute-Force

- Ungewöhnliche Clientanmeldung

In diesem Abschnitt erfahren Sie, wie eine Warnung zu einer Einschleusung von SQL-Befehlen durch SSMS ausgelöst werden kann. Warnungen zur Einschleusung von SQL-Befehlen sind für benutzerdefinierte Anwendungen gedacht und nicht für Standardtools wie SSMS. Wenn Sie daher eine Warnung über SSMS als Test für eine Einschleusung von SQL-Befehlen auslösen möchten, müssen Sie den Anwendungsnamen „festlegen“, bei dem es sich um eine Verbindungseigenschaft für Clients handelt, die eine Verbindung mit SQL Server oder Azure SQL herstellen.

Sie benötigen Zugriff auf die E-Mail-Adresse, die Sie im ersten Teil dieser Übung für Advanced Threat Protection-Warnungen angegeben haben, um von diesem Abschnitt zu profitieren (was in der Sandbox nicht möglich ist). Wenn Sie sie aktualisieren müssen, sollten Sie dies tun, bevor Sie fortfahren.

Wählen Sie in SSMS die Option Datei>Neu>Datenbank-Engine-Abfrage aus, um eine Abfrage mithilfe einer neuen Verbindung zu erstellen.

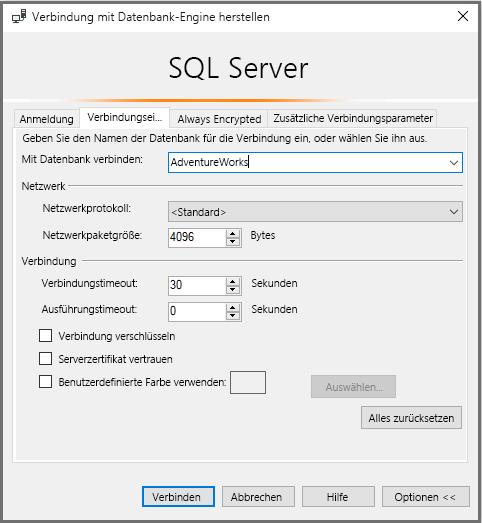

Melden Sie sich im Hauptanmeldefenster bei AdventureWorks wie gewohnt mit SQL-Authentifizierung an. Bevor Sie eine Verbindung herstellen, wählen Sie Optionen>>>Verbindungseigenschaften aus. Geben Sie AdventureWorks für die Option Mit Datenbank verbinden ein.

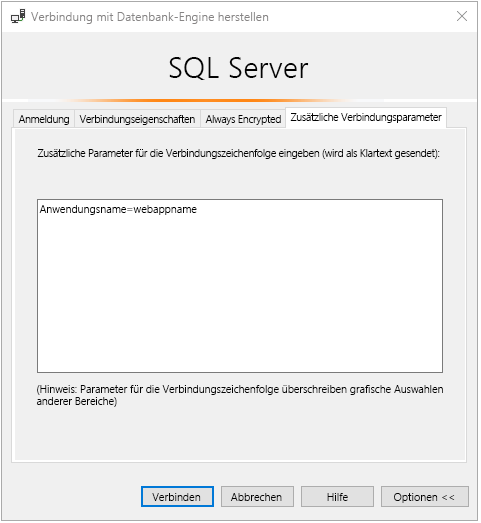

Wählen Sie die Registerkarte Zusätzliche Verbindungsparameter aus, und fügen Sie dann die folgende Verbindungszeichenfolge in das Textfeld ein:

Application Name=webappnameWählen Sie Verbinden.

Fügen Sie die folgende Abfrage in das neue Abfragefenster ein, und wählen Sie dann Ausführen aus:

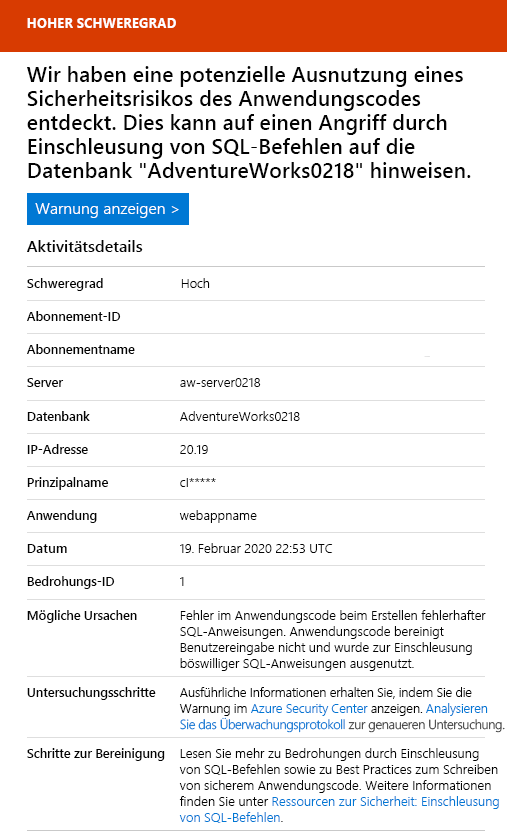

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Wenn Sie die E-Mail-Einstellungen konfigurieren konnten (was in der Sandbox nicht möglich ist), erhalten Sie innerhalb weniger Minuten eine E-Mail-Nachricht, die der folgenden ähnelt:

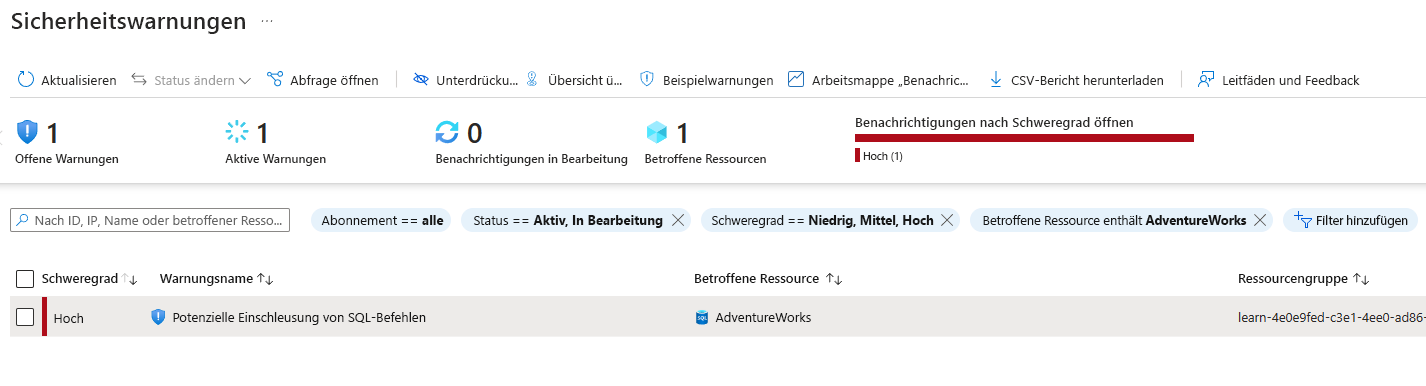

Wechseln Sie im Azure-Portal zu Ihrer AdventureWorks-Datenbank. Wählen Sie Bereich auf der linken Seite unter Sicherheit die Option Microsoft Defender für Cloud aus.

Wählen Sie unter Sicherheitsincidents und Warnungen die Option Zusätzliche Warnungen zu anderen Ressourcen in Defender für Cloud anzeigen aus.

Jetzt können Sie die allgemeinen Sicherheitswarnungen sehen.

Wählen Sie Potenzieller Angriff durch Einschleusung von SQL-Befehlen aus, um spezifischere Warnungen anzuzeigen und Untersuchungsschritte zu erhalten.

Als Bereinigungsschritt sollten Sie in Erwägung ziehen, alle Abfrage-Editoren in SSMS zu schließen und alle Verbindungen zu entfernen, sodass Sie in der nächsten Übung nicht versehentlich zusätzliche Benachrichtigungen auslösen.

In dieser Lektion haben Sie gelernt, wie Sie einige der Sicherheitsfeatures für Azure SQL konfigurieren und anwenden können. In der nächsten Lerneinheit vertiefen Sie das Gelernte durch die Kombination verschiedener Sicherheitsfunktionen in einem End-to-End-Szenario.