Übung: Sichern Ihres Netzwerks

In dieser Übung überprüfen und verwalten Sie Ihre Firewallregeln mithilfe des Azure-Portals. Sie konfigurieren auch die sicherste Verbindung, während Sie den öffentlichen Endpunkt verwenden.

Öffnen Sie das Azure-Portal mithilfe der folgenden Schaltfläche, falls noch nicht geschehen.

Schützen des Netzwerks

Wenn Sie Ihre Datenbank in Azure SQL-Datenbank bereitgestellt haben, hat das von Ihnen ausgeführte Skript Azure-Diensten und -Ressourcen den Zugriff auf diesen Server erlauben aktiviert, wodurch jede Ressource aus einer beliebigen Region oder einem beliebigen Abonnement auf Ihre Ressource zugreifen kann. Es ist wichtig, die Einstellung zu deaktivieren, um eine möglichst sichere Konfiguration des öffentlichen Endpunkts zu gewährleisten. Wenn die Einstellung Azure-Diensten und -Ressourcen den Zugriff auf diesen Server erlauben deaktiviert ist, werden alle Verbindungen und Netzwerke blockiert, die Sie nicht hinzugefügt haben.

In dieser Übung erfahren Sie, wie Sie Firewallregeln anzeigen und bearbeiten können. Das Einrichten von Firewallregeln kann kompliziert sein, da Sie einen IP-Adressbereich für alle Ihre Verbindungen angeben müssen, die manchmal dynamische IP-Adressen verwenden können. Alternative Methoden zum Schützen Ihres Netzwerks werden in dem Demovideo am Ende dieser Übung gezeigt.

Verwalten von Firewallregeln im Azure-Portal

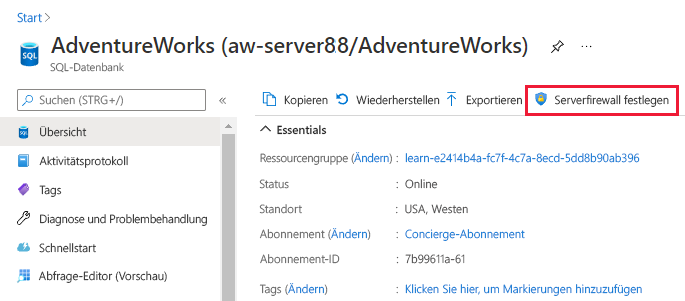

Wählen Sie im Ressourcenmenü im Azure-Portal SQL-Datenbanken aus, und wählen Sie dann Ihre Azure SQL-Datenbank (AdventureWorks) aus.

Wählen Sie in der Befehlsleiste Ihrer SQL-Datenbank-Instanz Serverfirewall festlegen aus.

Deaktivieren Sie unter Azure-Diensten und -Ressourcen den Zugriff auf diesen Server erlauben das Kontrollkästchen neben der Einstellung.

Das System sollte während der Bereitstellung die Client-IP-Adresse Ihres Computers hinzugefügt haben. Wenn jedoch keine der Regeln mit Ihrer Client-IP-Adresse übereinstimmt, fügen Sie unter Regelname Ihre IP-Adresse hinzu, damit Sie sich in SQL Server Management Studio (SSMS) anmelden können.

Wählen Sie Speichern aus, um die Änderungen zu speichern. Wählen Sie im Menü „SQL-Datenbank“ die Option Übersicht aus, um zur Übersichtsseite zurückzukehren.

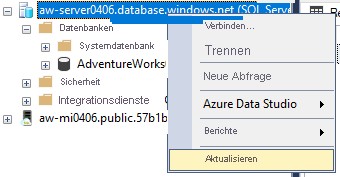

Wechseln Sie zu SSMS, um zu bestätigen, dass Sie weiterhin Zugriff von Ihrem lokalen Computer haben. Klicken Sie im Objekt-Explorer mit der rechten Maustaste auf Ihre Datenbank, und wählen Sie Aktualisieren aus, um die Verbindung mit dem logischen Azure SQL-Datenbankserver zu aktualisieren. Wenn kein Fehler auftritt, haben Sie erfolgreich den sicheren Zugriff auf Ihren logischen Azure SQL-Datenbank-Server für Ihre IP-Adresse konfiguriert.

Optional können Sie sehen, wie SSMS eine Verbindung mit Ihrer Azure SQL-Datenbank-Instanz herstellt, indem Sie diesen Code unter Neue Abfrage in SSMS ausführen:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Das Ergebnis sollte die öffentliche IP-Adresse des lokalen Computers sein. Sie können Ihre IP-Adresse überprüfen, indem Sie den folgenden Befehl in einer lokalen Instanz von PowerShell (nicht Azure Cloud Shell) ausführen:

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentSie haben einen ähnlichen Befehl verwendet, um die IP-Adresse am Anfang des Moduls zu finden. Diese Abfrage sollte die gleiche IP-Adresse zurückgeben.

Verwalten von Firewallregeln mit Azure Cloud Shell

Sie können auch den Azure CLI-Befehl az sql server firewall-rule verwenden, um Firewallregeln auf Serverebene zu erstellen, zu löschen und anzuzeigen. Sie können die Azure CLI über die Befehlszeilenschnittstelle Ihres virtuellen Azure-Computers (VM) oder ein PowerShell-Notebook nutzen. In dieser Übung experimentieren Sie mit Cloud Shell. Sie können ein Cloud Shell-Terminal über das Azure-Portal öffnen. Verwenden Sie jedoch vorerst das integrierte Sandboxterminal auf der rechten Seite, was im Wesentlichen dasselbe ist.

Führen Sie den folgenden Befehl aus, um Ihre Umgebung zu konfigurieren:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>[sandbox resource group name]</rgn> $logical_server = $server.ServerNameGeben Sie den folgenden Befehl ein, um die Firewalleinstellungen Ihres Servers aufzulisten:

az sql server firewall-rule list -g <rgn>[sandbox resource group name]</rgn> -s $logical_serverDie Ausgabe sollte ein JSON-Objekt für jede Regel in der Einstellung Firewallregeln im Menü Netzwerk Ihres logischen Azure SQL-Servers im Azure-Portal sein.

Das Einrichten von Firewallregeln auf Serverebene mithilfe des Azure-Portals oder Cloud Shell gewährt Ihrer Client-IP-Adresse Zugriff auf alle Datenbanken in Ihrem logischen Server. Sie können die Firewallregeln auf Datenbankebene konfigurieren, die für einzelne Datenbanken gelten, indem Sie den T-SQL-Befehl EXECUTE sp_set_database_firewall_rule in SSMS verwenden. T-SQL ist die einzige verfügbare Methode zum Konfigurieren von Firewallregeln für eine bestimmte Datenbank. Weitere Informationen finden Sie in den Referenzen auf der „Zusammenfassung“-Seite dieses Moduls.

Weiterführendes

Sie wissen jetzt, wie Sie Firewallregeln für bestimmte IP-Adressen oder IP-Adressbereiche auf Server- und auf Datenbankebene aktualisieren. In einer Produktionsumgebung benötigen Sie möglicherweise auch Zugriff aus verschiedenen virtuellen Netzwerken oder Ressourcen wie Azure-Apps oder Azure-VMs. Azure-VMs verfügen über dynamische IP-Adressen, was bedeutet, dass sich die Adressen ändern. Sie können eine statische IP-Adresse einrichten, die mithilfe von Firewallregeln schwierig zu verwalten sind. Alternativ können Sie VNET-Regeln verwenden, um den Zugriff aus bestimmten Subnetzen zu verwalten, die Ihre VMs oder andere Dienste enthalten. Außerdem können Sie den privaten Endpunkt konfigurieren, der die sicherste Methode zum Herstellen einer Verbindung mit einem logischen Azure SQL-Datenbank-Server darstellt.

Sie können auch die minimale TLS-Version festlegen, die für Clientverbindungen mit dem logischen Server zulässig ist, indem im Menü Netzwerk zur Registerkarte Konnektivität des logischen Azure SQL-Servers wechseln.

In diesem Video sehen Sie, wie Sie verschiedene Methoden zum Herstellen einer Verbindung mit einer Datenbank in einer Azure SQL-Datenbank-Instanz erstellen, konfigurieren und vergleichen können:

- Erlauben des Zugriffs auf Azure-Ressourcen

- Firewallregeln

- VNET-Regeln

- Privater Endpunkt