Angriffssimulation und Penetrationstests kennenlernen

Um unsere Sicherheitsüberwachung und -reaktionsmöglichkeiten zu testen, legen wir großen Wert darauf, dass im Rahmen unserer „Assume Breach“-Philosophie (Annehmen von Sicherheitsverletzungen) echte Angriffe in unserer Umgebung simuliert werden. Wir verfügen über ein internes Penetrationstestteam, das regelmäßig Angriffe gegen die Dienstinfrastruktur durchführt. Wir betreiben außerdem ein automatisiertes System zur Angriffssimulation, das regelmäßig Angriffe kleineren Umfangs auslöst. Anders ausgedrückt: Wir greifen uns ständig selbst an.

Das Ziel der Angriffssimulation ist die Überprüfung unserer Erkennungs- und Reaktionsmaßnahmen. Unsere Angriffssimulation konzentriert sich häufig auf Aktivitäten „nach einem Missbrauch“. Obwohl unsere Penetrationstests sicherlich dazu verwendet werden, neue Sicherheitsrisiken und Pfade in den Dienst zu ermitteln, ist ein wesentlicher Schwerpunkt das Testen, was nach einer Kompromittierung passiert. Erkennen wir den Angriff schnell genug? Sind wir in der Lage, die Angreifer effektiv zu unterbinden und zu verjagen? Angriffssimulationen und andere Formen von Penetrationstests ermöglichen es uns, diese Fragen fortwährend zu beantworten.

Angriffssimulation

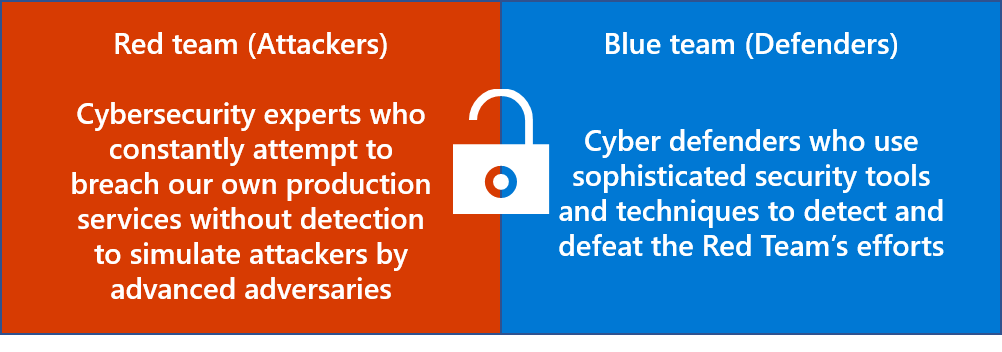

Microsoft 365 nutzt ein internes Angriffssicherheitsteam, bestehend aus Vollzeitmitarbeitern, das kontinuierlich Penetrationstests durchführt, indem Angriffe auf unsere Systeme simuliert werden. Wir nennen dieses Team das rote Team (Red Team). Das rote Team versucht, Microsoft-Systeme zu kompromittieren, ohne erkannt zu werden, indem Sicherheitsrisiken entdeckt und ausgenutzt werden. Die Anstrengungen des roten Teams simulieren reale Angriffe und testen die Fähigkeiten des Microsoft 365 Security Response-Teams (Sicherheitsreaktionsteam).

Im Rahmen interner Penetrationstests wird das Microsoft 365 Security Response-Team als "Blue Team" bezeichnet. Das Blue Team arbeitet daran, Red Team-Angriffe mithilfe unserer Sicherheitsüberwachungssysteme und des Reaktionsprozesses für Sicherheitsvorfälle zu verhindern, zu erkennen und darauf zu reagieren.

Nachdem das rote Team einen Angriff abgeschlossen hat, arbeitet es mit dem blauen Team zusammen an der Identifizierung und Behebung von Sicherheitsschwachstellen, die während der Angriffssimulation entdeckt wurden. Sie identifizieren und implementieren außerdem Prozessverbesserungen auf Grundlage der aus der Simulation gewonnenen Erkenntnisse. Alle vom roten Team entdeckten Sicherheitsschwachstellen werden bei der nächsten Angriffssimulation gegen den Dienst erneut getestet, um verbesserte Erkennungs- und Reaktionsmaßnahmen zu überprüfen und sicherzustellen, dass Sicherheitsschwachstellen vollständig behoben wurden.

Fortlaufende Angriffssimulationen helfen Microsoft 365, neue Sicherheitsrisiken zu erkennen und zu beheben, bevor sie von wirklichen Angreifern ausgenutzt werden können. Außerdem verbessern diese Simulationen unserer Fähigkeit, Angriffe schnell zu erkennen und Bedrohungen effektiv abzumildern. Angriffssimulationen des roten Teams sind so konzipiert, dass Sie realistische Angriffe simulieren, ohne dass sich dies negativ auf unsere Kunden auswirkt. Kundenmandanten sind niemals das Ziel von Angriffen des roten Teams, aber Penetrationstests des roten Teams helfen bei der Sicherstellung, dass Microsoft 365 bereit ist, Sicherheitsrisiken zu vermeiden, zu erkennen und darauf zu reagieren.

Automatische Angriffsemulation

Um die Angriffssimulation zu beschleunigen, hat das rote Team ein automatisiertes Angriffsemulationstool erstellt, das in ausgewählten Microsoft 365-Umgebungen regelmäßig sicher ausgeführt wird. Das Tool verfügt über eine Vielzahl von vordefinierten Angriffen, die ständig erweitert und verbessert werden, um die sich entwickelnde Bedrohungslandschaft widerzuspiegeln. Zusätzlich zur Erweiterung der Abdeckung von Red Team-Tests hilft es dem blauen Team, seine Sicherheitsüberwachungslogik zu überprüfen und zu verbessern. Regelmäßige, fortlaufende Angriffsemulation bietet dem blauen Team einen konsistenten und vielfältigen Signalstrom, der mit der erwarteten Reaktion verglichen und validiert werden kann, was zu Verbesserungen der Sicherheitsüberwachungslogik und der Reaktionsfunktionen von Microsoft 365 führt.

Anwendungspenetrationstests durch Serviceteams

Einzelne Serviceteams nehmen an Penetrationstests ihrer jeweiligen Anwendungen im Rahmen des Security Development Lifecycle (SDL) Teil. Diese Tests sind so konzipiert, dass Sie Mängel aufdecken, damit diese vor der Veröffentlichung der Produktionsversion behoben werden können. Serviceteams führen zwei Arten von Penetrationstests im Rahmen des SDL durch. Allgemeine Penetrationstests von Serviceteamanwendungen werden mindestens alle sechs Monate durchgeführt. Zusätzliche Penetrationstests für bestimmte Arten von Softwaresicherheitsrisiken, z. B. Deserialisierungs-Exploits, werden bei Bedarf im Rahmen der Sicherheitsüberprüfung vor der Veröffentlichung für die Produktion durchgeführt.

Penetrationstests durch Drittanbieter

Zur Ergänzung der internen Penetrationstests setzt Microsoft 365 Penetrationstester von Drittanbietern ein, um jährliche Penetrationstests durchzuführen. Penetrationstester von Drittanbietern sind durch den Council of Registered Security Testers (CREST) zertifiziert. Unabhängige Penetrationstests verwenden das Top-10-Framework des Open Web Application Security Project (OWASP) sowie benutzerdefinierte Tools, um die Testabdeckung der Microsoft 365-Umgebung zu maximieren. Durch unabhängige Penetrationstests erkannte Sicherheitsrisiken werden mithilfe von Tickettools nachverfolgt und den jeweiligen Serviceteambesitzern zur Behebung zugewiesen. Diese Tickets bleiben geöffnet, bis die Sicherheitsrisiken vollständig behoben sind.

Microsoft Bug Bounty-Programm

Das Microsoft Bug Bounty-Programm ermöglicht unabhängigen Sicherheitsexperten, die Sicherheitsschwachstellen in Microsoft 365-Diensten finden, diese gegen eine Belohnung an Microsoft weiterzugeben. Dieses Programm motiviert Einzelpersonen, Bugs an Microsoft weiterzugeben und so deren Eindämmung zu ermöglichen, bevor sie von echten Angreifern ausgenutzt werden können. Das Microsoft Bug Bounty-Programm ergänzt die aktiven Penetrationstests von Microsoft 365-Diensten.

Weitere Informationen

- Überwachen und Testen von Mandantengrenzen

- Microsoft Bug Bounty-Programm

- Jährlicher Bericht mit Bewertungen von Microsoft 365-Sicherheitslücken durch Drittanbieter