Privilegierter Zugriff verstehen

Kein ständiger Zugriff (Zero Standing Access, ZSA)

Der Microsoft-Ansatz zum privilegierten Zugriff folgt dem ZSA-Prinzip. ZSA (Zero Standing Access) bedeutet, dass Microsoft-Mitarbeiter standardmäßig keinen permanenten privilegierten Zugriff auf Produktionsumgebungen haben. Wenn JIT-Zugriff (Just-in-Time) gewährt wird, handelt es sich um das absolute Minimum, mit gerade genug Zugriffsberechtigungen für die spezifische Aufgabe, um die es geht. Der ZSA nimmt die Möglichkeit einer Kontokompromittierung ernst und stellt sicher, dass ein kompromittiertes Konto nicht zum Ausführen von privilegierten Befehlen in der Produktionsumgebung oder für den Zugriff auf Kundeninhalte verwendet werden kann.

ZSA wird durch die Architektur von Microsoft 365-Produkten und -Diensten ermöglicht. Der automatisierte Dienstcode behandelt Routinevorgänge in Microsoft 365. Dies ermöglicht es unseren Technikern, Support für den Dienst ohne dauerhafte Administratorrechte oder ständigen Zugriff auf Kundeninhalte bereitzustellen. Dennoch benötigen unsere Technikern manchmal erhöhte Privilegien, um Kunden zeitnah Support bereitzustellen oder Probleme in Microsoft 365-Produktionsumgebungen zu lösen. Wenn Serviceteamtechniker einen privilegierten Zugriff benötigen, verwendet Microsoft 365 ein JIT-Zugriffsmodell, um einen begrenzten, zeitgebundenen Zugriff zu ermöglichen.

Just-in-Time- (JIT) und Just-Enough-Zugriff (JEA)

Microsoft 365 verwendet ein JIT-Zugriffsmodell, um Serviceteamtechnikern vorübergehend privilegierten Zugriff auf Produktionsumgebungen zu gewähren, wenn ein solcher Zugriff für den Support von Microsoft 365 erforderlich ist. Das JIT-Zugriffsmodell ersetzt den traditionellen, dauerhaften administrativen Zugriff durch einen Prozess, bei dem Techniker bei Bedarf eine vorübergehende Erhöhung in privilegierte Rollen beantragen können.

JIT in Microsoft 365 wird durch Lockbox ermöglicht. Lockbox ist ein Tool, das den JIT-Workflow durchsetzt und eine differenzierte Privilegienverwaltung bietet. Lockbox schränkt den erweiterten Zugriff auf die minimalen Privilegien, Ressourcen und Zeit ein, die für die Erledigung der zugewiesenen Aufgabe erforderlich sind. Wir sprechen hierbei von der Implementierung von Just-Enough-Zugriff (JEA) mit den niedrigsten Berechtigungen. Lockbox implementiert JEA für alle JIT-Zugriffsanforderungen, indem die Techniker gezwungen werden, den Umfang des Zugriffs in ihren Anforderungen zu spezifizieren und eine Begründung dafür zu liefern, warum der Zugriff erforderlich ist.

IDM-Berechtigungen und Lockbox-Rollen arbeiten zusammen, um sicherzustellen, dass JIT-Anforderungen auf JEA beschränkt sind. Techniker können nur im Rahmen der Berechtigungen ihres Serviceteamkontos Zugriff auf Ressourcen anfordern. Zum Beispiel wäre ein Techniker, der Support für einen Dienst oder ein Feature in Microsoft 365 leistet, berechtigt, Zugriff auf Assets zu beantragen, die sich auf dieses Feature beziehen. Außerdem können Techniker nur Zugriff anfordern, um Aktionen auszuführen, die durch ihre genehmigten Lockbox-Rollen erlaubt sind. Nicht alle Techniker benötigen Zugriff auf die gleichen Arten von Verwaltungsfunktionen, und die Lockbox-Rollen beschränken die Techniker auf die Arten von JIT-Anforderungen, die für ihre Tätigkeitsbereiche und Verantwortlichkeiten erforderlich sind. Lockbox lehnt JIT-Anforderungen, die außerhalb der Berechtigungen und Lockbox-Rollen des Technikers liegen, sowie Anfragen, die zulässige Schwellenwerte überschreiten, automatisch ab.

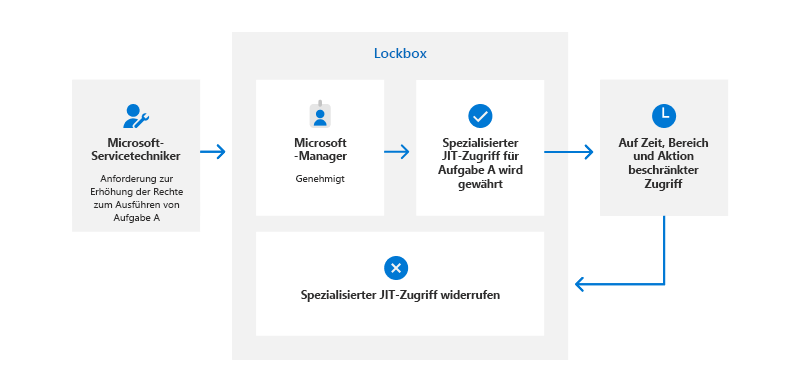

Der JIT-Workflow nutzt Lockbox, um JIT-Anforderungen zu initiieren, die Überprüfung durch die Lockbox-Genehmiger zu vereinfachen, den Zugriff auf der Grundlage von Entscheidungen des Genehmigers zu gewähren oder zu verweigern sowie JIT-Anforderungen zu überwachen. Das folgende Diagramm veranschaulicht den Lockbox-Workflow, wenn ein Techniker JIT-Zugriff beantragt.

Ein Serviceteamtechniker mit einer geschäftlicher Notwendigkeit des privilegierten Zugriffs auf Produktionsressourcen beantragt den Zugriff über Lockbox. In der Anforderung müssen die privilegierte Rolle, die Ressourcen und Zeit spezifiziert werden, die zur Erledigung der Aufgabe erforderlich sind. Außerdem muss eine geschäftliche Begründung dafür angegeben werden, warum die Aufgabe erforderlich ist. Techniker können nur die Erhöhung in privilegierte Rollen anfordern, die durch ihre Mitgliedschaften in Sicherheitsgruppen zulässig sind, und sie können nur Ressourcen angeben, die für die Berechtigungen ihres Serviceteamkontos in Frage kommen.

Lockbox sendet die JIT-Anforderung an einen ernannten Genehmiger für Zugriff, der die Anforderung überprüft und die Entscheidung über die Gewährung oder Ablehnung des Zugriffs trifft. Techniker können ihre eigenen JIT-Anforderungen nicht genehmigen. Wenn der Genehmiger für Zugriff die Anforderung ablehnt oder die Anforderung ohne Aktion abläuft, wird der Zugriff nicht gewährt.

Wenn der Genehmiger für Zugriff die Anforderung genehmigt, erhält der Techniker temporären Zugriff, der speziell auf die in der Anforderung angegebenen Ressourcen beschränkt ist.

Der Techniker verwendet diese temporären Privilegien, um sich über eine Arbeitsstationen mit sicherem Zugriff (Secure Access Workstation, SAW) mittels mehrstufiger Authentifizierung (Multi-Factor Authentication, MFA) mit der Produktionsumgebung zu verbinden. Die Verwendung des temporären privilegierten Zugriffs wird automatisch überwacht und protokolliert, um die Rechenschaftspflicht sicherzustellen und anomales Verhalten zu erkennen. Nach Ablauf der in der Anforderung angegebenen Dauer wird der temporäre Zugriff automatisch entzogen.

Das JIT-Zugriffsmodell begrenzt die Auswirkungen eines kompromittierten Serviceteamkontos, indem sichergestellt wird, dass Serviceteamkonten keinen dauerhaften privilegierten Zugriff auf Produktionsumgebungen haben. Darüber hinaus ist der über Lockbox gewährte vorübergehende privilegierte Zugriff in seinem Umfang begrenzt und läuft nach der angegebenen Dauer ab. Dies bedeutet, dass eine Kompromittierung einem Angreifer keinen unbegrenzten oder dauerhaften Zugriff auf Produktionsressourcen gewähren würde. Durch die Verwendung einer Arbeitsstation mit sicherem Zugriff zur Verbindung mit der Produktionsumgebung werden die potenziellen Auswirkungen eines kompromittierten Kontos weiter eingeschränkt.