Erstellen einer Analyseregel im Assistenten

Sie können eine benutzerdefinierte Analyseregel erstellen, um bei Contoso nach verdächtigen Aktivitäten und Bedrohungen zu suchen.

Erstellen einer benutzerdefinierten geplanten Analyseregel

Das Erstellen einer benutzerdefinierten Regel aus einem „Geplante Abfrageregel“-Typ bietet Ihnen den höchsten Grad an Anpassungsfähigkeit. Sie können Ihren eigenen KQL-Code definieren, einen Zeitplan für die Ausführung einer Warnung festlegen und eine automatisierte Aktion bereitstellen, indem Sie der Regel ein Microsoft Sentinel Playbook zuordnen.

Wählen Sie zum Erstellen einer geplanten Abfrageregel im Azure-Portal unter Microsoft Sentinel die Option Analysen aus. Wählen Sie in der Kopfzeile +Erstellen und dann Geplante Abfrageregel aus.

Hinweis

Sie können eine geplante Regel auch erstellen, indem Sie eine geplante Regel aus der Liste „Regeln und Vorlagen“ im Bereich „Analytics“ auswählen und dann im Detailbereich Regel erstellen auswählen.

Eine geplante Abfrageregel, die Sie erstellen, besteht aus den folgenden Elementen:

Registerkarte "Allgemein"

In der folgenden Tabelle sind die Eingabefelder im Bereich Allgemein aufgeführt.

| Feld | Beschreibung des Dataflows |

|---|---|

| Name | Geben Sie einen beschreibenden Namen an, um zu erläutern, welche Art von verdächtiger Aktivität die Warnung erkennt. |

| Beschreibung | Geben Sie eine ausführliche Beschreibung ein, die anderen Sicherheitsanalysten hilft, den Funktionsumfang der Regel zu verstehen. |

| Taktik | Wählen Sie in der Dropdownliste Taktik eine der verfügbaren Angriffskategorien, um die Regel gemäß der MITRE-Taktik zu klassifizieren. |

| Schweregrad | Wählen Sie die Dropdownliste Schweregrad aus, um den Grad der Wichtigkeit der Warnung mit einer von vier Optionen einzustufen: „Hoch“, „Mittel“, „Niedrig“ oder „Information“. |

| Status | Gibt den Status der Regel an. Standardmäßig lautet der Status Aktivieren. Sie können Deaktivieren auswählen, um die Regel zu deaktivieren, wenn sie eine große Anzahl falsch positiver Ergebnisse liefert. |

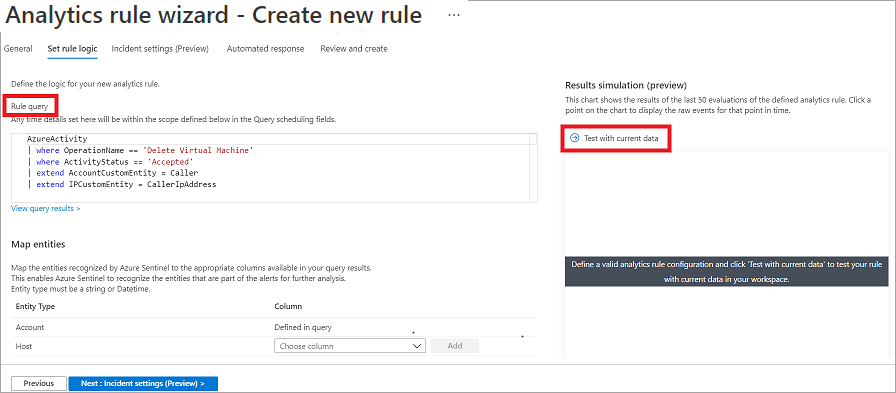

Registerkarte „Regellogik festlegen“

Auf der Registerkarte Regellogik festlegen können Sie die Erkennungsmethode definieren, indem Sie KQL-Code angeben, der für den Arbeitsbereich von Microsoft Sentinel ausgeführt wird. Die KQL-Abfrage filtert die Sicherheitsdaten, die zum Auslösen und Erstellen eines Incidents dienen.

Wenn Sie die Zeichenfolge der KQL-Abfrage in das Feld Regelabfrage eingeben, können Sie im Abschnitt Ergebnissimulation (Vorschau) die Ergebnisse der Abfrage überprüfen. Im Abschnitt Ergebnissimulation (Vorschau) können Sie feststellen, ob Ihre Abfrage die erwarteten Ergebnisse liefert.

Die folgende Beispielabfrage warnt Sie, wenn in einer Azure-Aktivität eine anormale Anzahl von Ressourcen erstellt wird.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Tipp

Hilfe zur Kusto-Abfragesprache finden Sie in der Übersicht zur Kusto-Abfragesprache (KQL).

Warnungsanreicherung (Vorschau)

Mit der Warnungsanreicherung können Sie das Ergebnis Ihrer Abfrage weiter anpassen.

Entitätszuordnung

Im Abschnitt Entitätszuordnung können Sie bis zu fünf Entitäten aus Ihren Abfrageergebnissen definieren und dann diese Entitäten verwenden, um eine ausführliche Analyse durchzuführen. Wählen Sie Neue Entität hinzufügen aus, um diese Entitäten in der Abfrageregel hinzuzufügen. Diese Entitäten können Ihnen bei der Durchführung einer visuellen Untersuchung helfen, da sie als Gruppe auf der Registerkarte Incident angezeigt werden. Einige der Entitäten enthalten Informationen, die eine*n Benutzer*in, Host oder eine IP-Adresse darstellen.

Benutzerdefinierte Details

Im Abschnitt Benutzerdefinierte Details können Sie Schlüssel-Wert-Paare festlegen, die, wenn sie im Abfrageergebnis vorkommen, einen Ereignisparameter in den Ergebnissen anzeigen.

Warnungsdetails

Im Abschnitt Warnungsdetails können Sie freien Text als Parameter eingeben, die in jeder Instanz der Warnung dargestellt werden können. Diese können auch die Taktiken und den Schweregrad enthalten, die dieser Instanz der Warnung zugewiesen sind.

Abfrageplanung

Im Abschnitt Abfrageplanung können Sie konfigurieren, wie oft die Abfrage ausgeführt werden soll und wie weit zurück im Verlauf die Abfrage die Daten durchsuchen soll. Es ist wichtig, dass Sie nicht nach Daten suchen, die älter sind als die Ausführungsfrequenz der Abfrage, da dies zu doppelten Warnungen führen kann.

Warnungsschwellenwert

Im Abschnitt Warnungsschwellenwert können Sie die Anzahl positiver Ergebnisse angeben, die für die Regel zurückgegeben werden kann, ehe sie eine Warnung generiert. Sie können mit den folgenden logischen Operatoren einen geeigneten logischen Ausdruck definieren:

- Ist größer als

- Ist kleiner als

- Ist gleich

- Ist ungleich

Ereignisgruppierung

Im Abschnitt Ereignisgruppierung können Sie eine der beiden folgenden Optionen auswählen:

- Alle Ereignisse in einer einzelnen Warnung gruppieren. Dies ist die Standardoption, die eine einzelne Warnung erzeugt, wenn die Abfrage mehr Ergebnisse liefert als vom Warnungsschwellenwert angegeben.

- Warnung für jedes Ereignis auslösen. Diese Option erstellt eindeutige Warnungen für jedes Ereignis, das von der Abfrage zurückgegeben wird.

Unterdrückung

Im Abschnitt Unterdrückung können Sie die Option Stop running the Query after the alert is generated (Ausführung der Abfrage beenden, wenn eine Warnung generiert wurde) auf Ein oder Aus festlegen. Wenn Sie Ein auswählen, hält Microsoft Sentinel die Erstellung weiterer Incidents an, sobald die Regel erneut ausgelöst wird, und zwar für die gewünschte Dauer, der Unterdrückung der Regel.

Incidenteinstellungen (Vorschau)

Verwenden Sie die Registerkarte Incidenteinstellungen, um Incidents zu erstellen, die generiert werden, indem Warnungen basierend auf Triggern und Zeitrahmen gruppiert werden.

Im Abschnitt Warnungsgruppierung können Sie unnötige Informationen aus mehreren Warnungen verringern, indem Sie sie zu einem einzigen Incident gruppieren. Wenn Sie die Gruppierung verwandter Warnungen aktivieren, können Sie eine der folgenden Optionen wählen:

- Gruppieren von Warnungen in einem einzigen Incident, wenn alle Entitäten übereinstimmen (empfohlen)

- Gruppieren aller von dieser Regel ausgelösten Warnungen in einem einzigen Incident

- Gruppieren von Warnungen in einem einzigen Incident, wenn die ausgewählten Entitäten übereinstimmen (z. B. Quell- und Ziel-IP-Adresse).

Sie können auch Reopen closed matching incidents (Geschlossene übereinstimmende Incidents erneut öffnen), wenn eine andere Warnung generiert wird, die zu einem zuvor geschlossenen Incident gehört.

Registerkarte „Automatisierte Antwort“

Wird in dieser Übung nicht verwendet.

Registerkarte „Regellogik festlegen“ – Übung

Wählen Sie auf der Registerkarte Automatisierte Antwort eine vorhandene Automatisierungsregel aus oder erstellen Sie eine neue. Automatisierungsregeln können Playbooks basierend auf den von Ihnen ausgewählten Triggern und Bedingungen ausführen.

Weitere Informationen zum Erstellen eines Playbooks und zum Ausführen der automatisierten Aktivität bei der Incidenterstellung finden Sie im Modul „Threat Response with Microsoft Sentinel Playbooks“ (Reagieren auf Bedrohungen mithilfe von Microsoft Sentinel-Playbooks).“

Registerkarte „Überprüfen und erstellen“

Auf der Registerkarte Überprüfen und erstellen überprüfen Sie die im Assistenten konfigurierten Einstellungen, ehe Sie eine neue Regel erstellen.