Was ist Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics hilft Ihnen, Cybersicherheitsbedrohungen zu erkennen, zu untersuchen und zu beheben. Das SOC-Team von Contoso kann mit Microsoft Sentinel Analytics Analyseregeln und Abfragen einrichten, um Probleme in Ihrer Umgebung zu erkennen.

Was ist Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics bietet mehrere Möglichkeiten, mit denen Sie Sicherheit für die Daten und Ressourcen bei Contoso gewährleisten können.

Sie können Verlaufsdaten analysieren, die von Ihren Arbeitsstationen, Servern, Netzwerkgeräten, Firewalls, Eindringschutzsystemen, Sensoren usw. gesammelt wurden. Microsoft Sentinel Analytics analysiert Daten aus verschiedenen Quellen zum Bestimmen von Korrelationen und Anomalien.

Mithilfe von Analyseregeln können Sie Warnungen basierend auf den Angriffstechniken auslösen, die von bekannten böswilligen Akteuren eingesetzt werden. Sie können diese Regeln so einrichten, dass Ihr SOC bei potenziellen sicherheitsrelevanten Vorfällen in Ihrer Umgebung rechtzeitig gewarnt wird.

Gründe für die Verwendung von Analyseregeln im SOC

Obwohl einige der anderen von Contoso eingesetzten Produkte bei der Identifizierung von Bedrohungen helfen können, spielt Microsoft Sentinel Analytics eine wichtige Rolle bei der allgemeinen Erkennung von Sicherheitsbedrohungen, indem die Signale, die auf das Vorliegen einer Cybersicherheitsbedrohung hinweisen, korreliert und abgeglichen werden. Mithilfe der richtigen Analyseregel können Sie sich einen Überblick darüber verschaffen, woher ein Angriff kam, welche Ressourcen kompromittiert wurden, welche Daten möglicherweise verloren gegangen sind und wie der Zeitrahmen des Vorfalls war.

Gängige Anwendungsfälle für die Sicherheitsanalyse sind u. a.:

Identifizierung kompromittierter Konten

Analyse des Benutzerverhaltens zum Erkennen potenziell verdächtiger Muster

Analyse des Netzwerkdatenverkehrs zum Ermitteln von Trends, die auf potenzielle Angriffe hindeuten

Erkennung von Datenexfiltration durch Angreifer

Erkennung von Bedrohungen durch Insider

Untersuchung von Incidents

Bedrohungssuche

Möglicherweise können Sie einige der Bedrohungen mit herkömmlichen Schutztools wie Firewalls oder Antischadsoftwarelösungen nicht erkennen. Bestimmte Bedrohungen können monatelang unerkannt bleiben. Das Kombinieren von Daten, die von verschiedenen Tools und Produkten gesammelt werden, mit der Leistungsfähigkeit von Threat Intelligence kann Ihnen helfen, Bedrohungen durch Insider zu erkennen, zu analysieren und zu entschärfen.

Mithilfe von Analyseregeln können Sie auch benutzerdefinierte Warnungen erstellen, die Indikatoren für Angriffe verwenden. Diese Indikatoren können potenzielle, bereits laufende Angriffe in Echtzeit identifizieren.

Analytics unterstützt das SOC-Team von Contoso beim Verbessern der Effizienz seiner komplexen Untersuchungen und der schnelleren Erkennung von Bedrohungen.

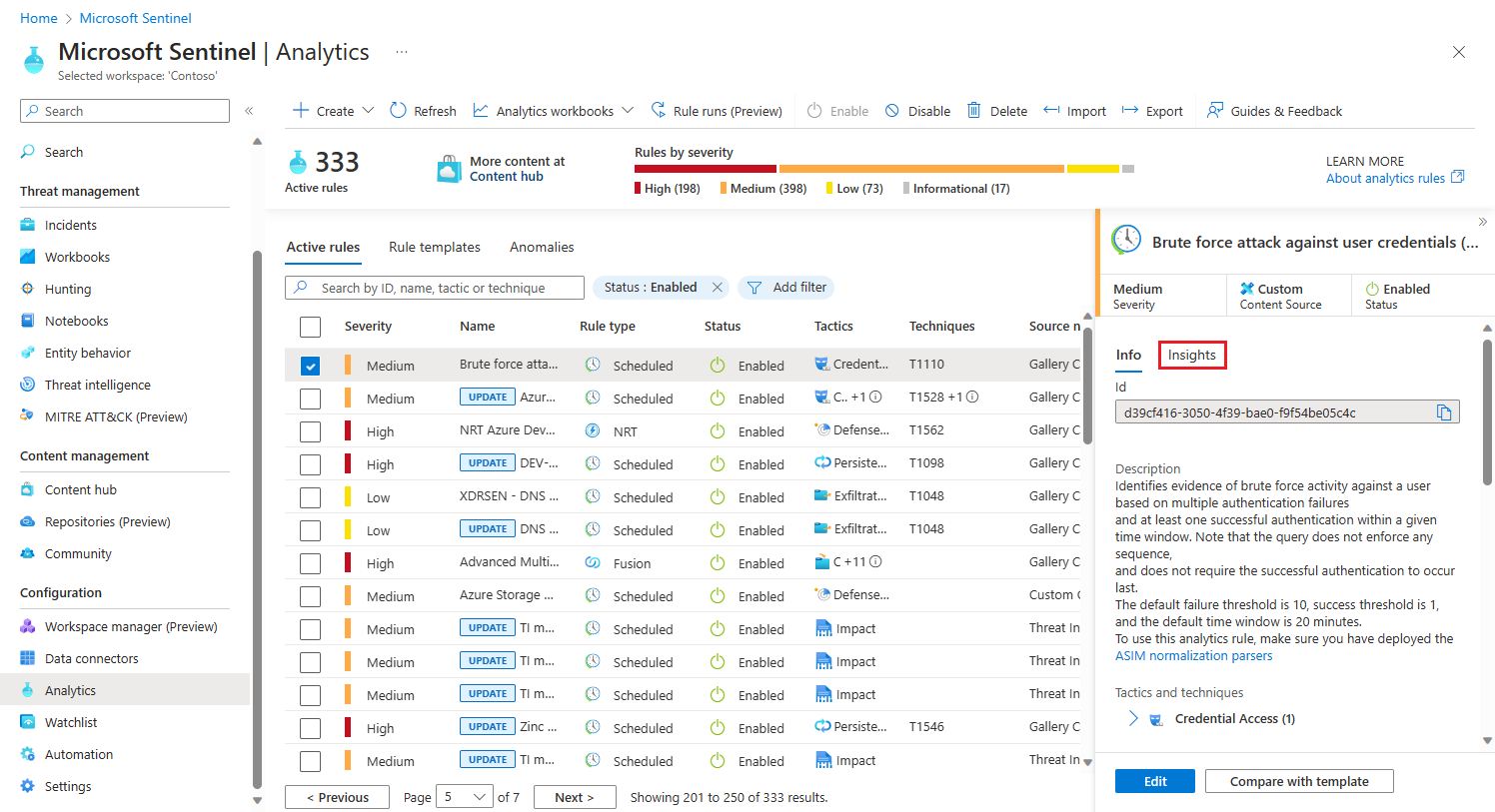

Erkunden der Startseite von Analytics

Auf der Startseite von Analytics können Sie Analyseregeln erstellen. Sie können in Microsoft Sentinel über den Navigationsbereich auf die Seite Analysen zugreifen.

Die Startseite von Analytics hat drei Hauptkomponenten:

Die Kopfzeile enthält Informationen zur Anzahl der zurzeit verwendeten Regeln.

Die Liste der Regeln und Vorlagen enthält alle Regelvorlagen, die Microsoft vorab aus dem GitHub-Repository für Microsoft Sentinel geladen hat.

Der Bereich „Details“ enthält zusätzliche Informationen, die die einzelnen Vorlagen und Regeln erklären, die Sie zur Erkennung nutzen können.

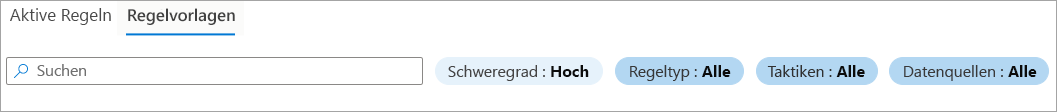

Filtern der Regelvorlagen

Derzeit hat Microsoft vorab über 150 Vorlagenregeln aus dem GitHub-Repository für Microsoft Sentinel geladen. Um diese Vorlagen zu durchsuchen und auf die entsprechende Regel zuzugreifen, müssen Sie Filter anwenden. Angenommen, Sie möchten nur Vorlagenregeln überprüfen, die Bedrohungen mit einem hohen Schweregrad erkennen, oder Regeln aus bestimmten Datenquellen.

Wählen Sie dazu in der Kopfzeile die gewünschten Filter aus.

Auf der Startseite Analytics finden Sie die folgenden Filter:

Schweregrad. Dient zum Filtern der Regeln nach Schweregrad.

Regeltyp. Derzeit gibt es vier Regeltypen: Scheduled (Geplant), Fusion, Microsoft Security (Microsoft-Sicherheit), Machine Learning Behavior Analytics (Durch maschinelles Lernen gestützte Verhaltensanalyse).

Taktiken. Dient zum Filtern der Regeln basierend auf 14 spezifischen Methoden im ATT&CK-Modell.

Datenquellen. Dient zum Filtern der Regeln nach dem Datenquellenconnector, der die Warnung generiert.

Hinweis

MITRE ATT&CK ist eine global zugängliche Wissensdatenbank mit Taktiken und Techniken von Angreifern, die auf Beobachtungen aus der realen Welt basiert. Die ATT&CK-Wissensdatenbank dient als Grundlage für die Entwicklung spezifischer Bedrohungsmodelle und -methodiken im privaten und öffentlichen Sektor sowie in der Community für Cybersicherheitsprodukte und -dienste.