Überprüfen des Konformitätsstatus mit Azure Policy

Im vorherigen Abschnitt haben Sie erfahren, wie Azure Policy-Richtlinien verwendet werden können, um Ihren Cluster mithilfe einer integrierten Richtlinie und Initiative einfach zu verwalten. Zudem haben Sie festgestellt, dass die Richtlinie bereits vorhandene Pods nicht beendet. Sie möchten nicht konforme Pods ermitteln, damit Sie Maßnahmen für sie ergreifen können. In dieser Übung wird genau das behandelt.

Hinweis

Diese Übung ist optional. Wenn Sie die Schritte in dieser Übung ausführen möchten, müssen Sie zuvor ein Azure-Abonnement erstellen. Wenn Sie kein Azure-Konto besitzen oder gerade kein Konto erstellen möchten, können Sie die Anweisungen durchlesen und die dargelegten Informationen nachvollziehen.

Anzeigen nicht konformer Pods mithilfe des Azure-Portals

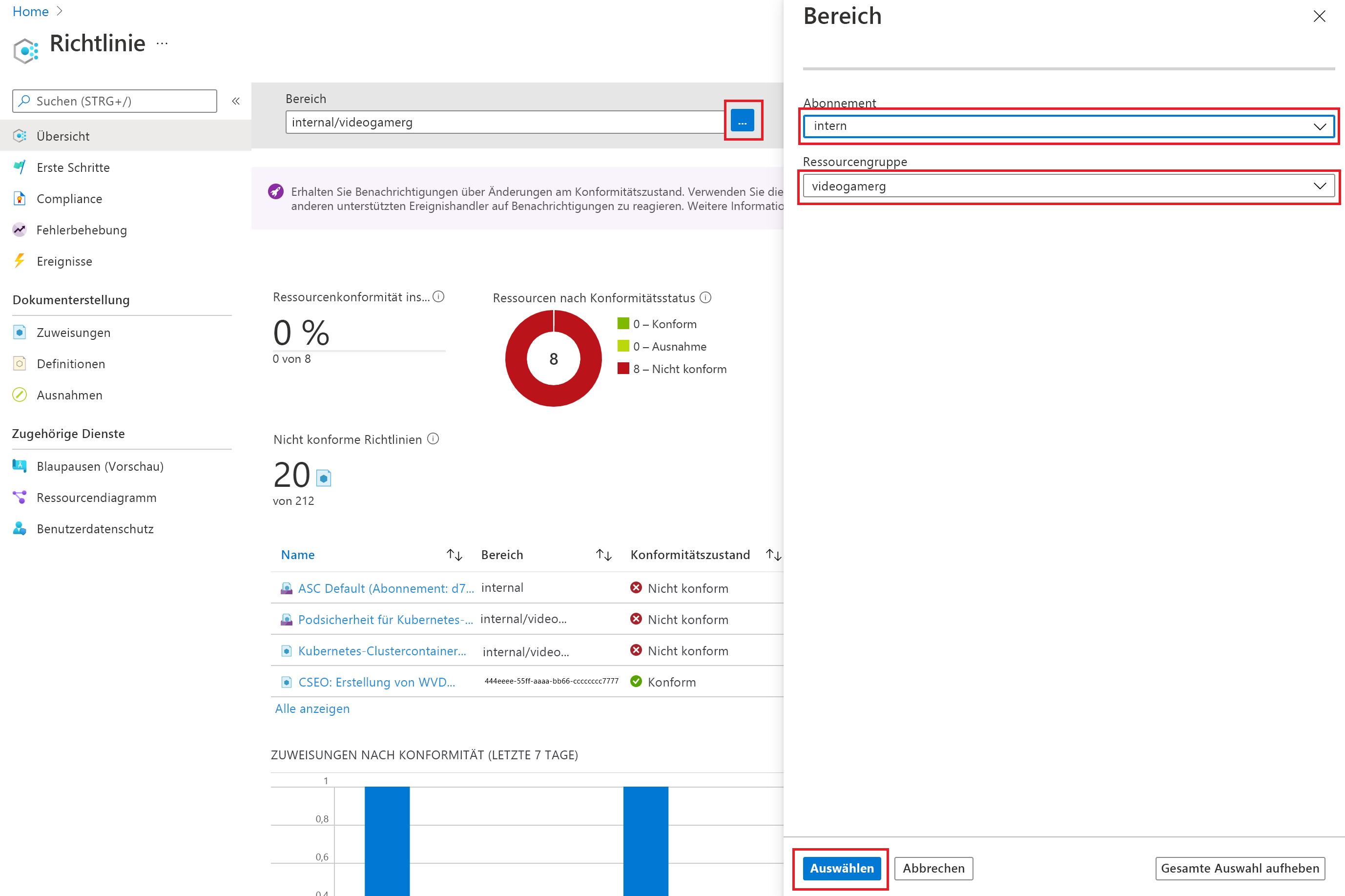

Wechseln Sie im Azure-Portal zur Seite Richtlinie.

Oben können Sie den Bereich auf Ihre Clusterressourcengruppe festlegen, indem Sie auf die Auslassungspunkte (...) klicken. Wählen Sie das Abonnement und die Ressourcengruppe aus, in dem bzw. in der sich der AKS-Cluster (Azure Kubernetes Service) befindet, und wählen Sie anschließend unten auf der Seite die Option Auswählen aus.

Hinweis

Es kann einige Minuten dauern, bis die nicht konformen Pods im Portal angezeigt werden.

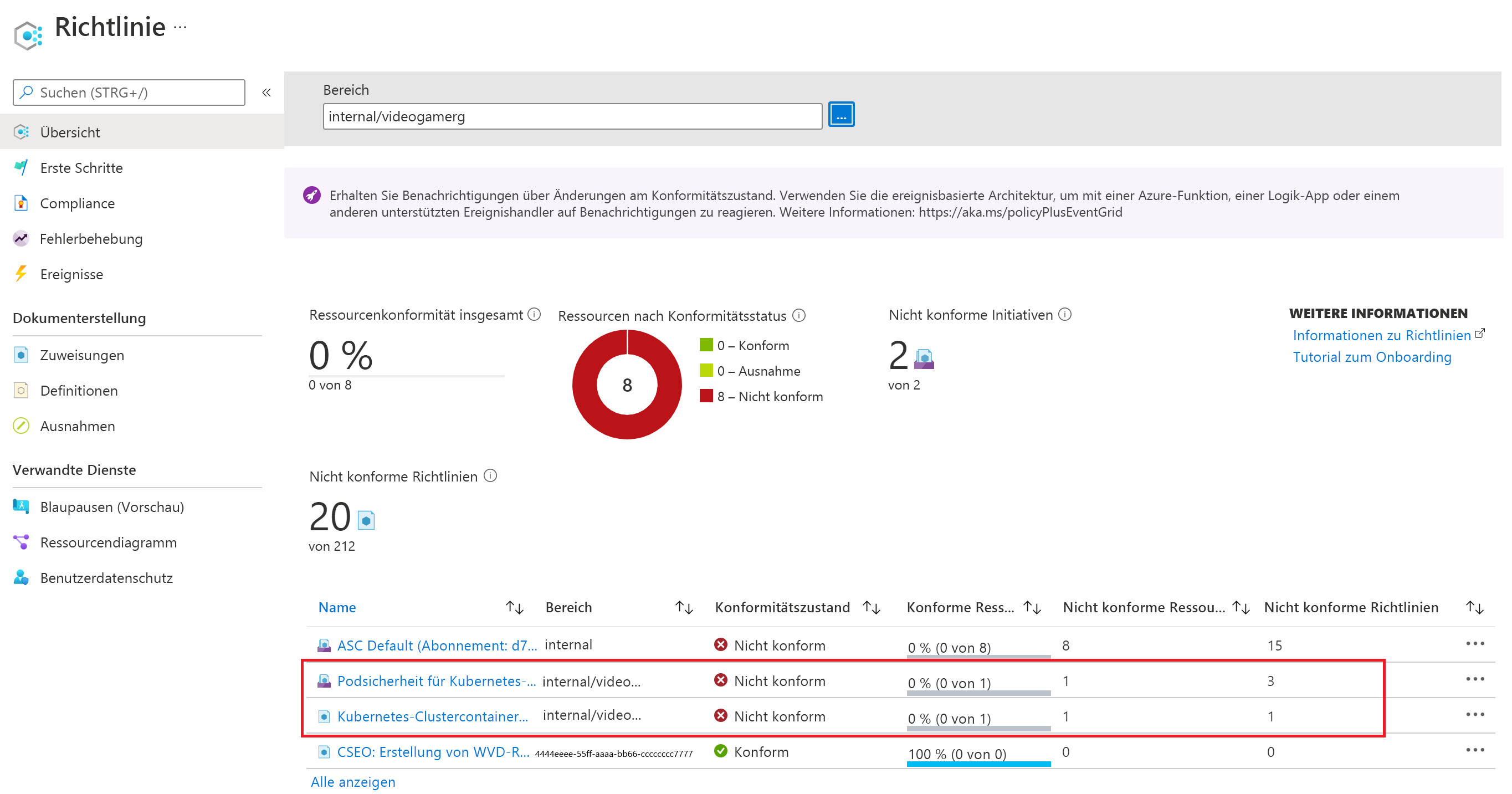

Hier sehen Sie, dass nicht konforme Ressourcen für die bereitgestellte Richtlinie und die bereitgestellte Initiative vorhanden sind. Die Ressourcen sind mit drei Richtlinien der Initiative Eingeschränkte Sicherheitsstandards für Kubernetes-Clusterpods bei Linux-basierten Workloads für „videogamerg“ nicht konform. Wenn Sie diese Initiative auswählen, sehen Sie, welche drei der acht Richtlinien nicht konform sind.

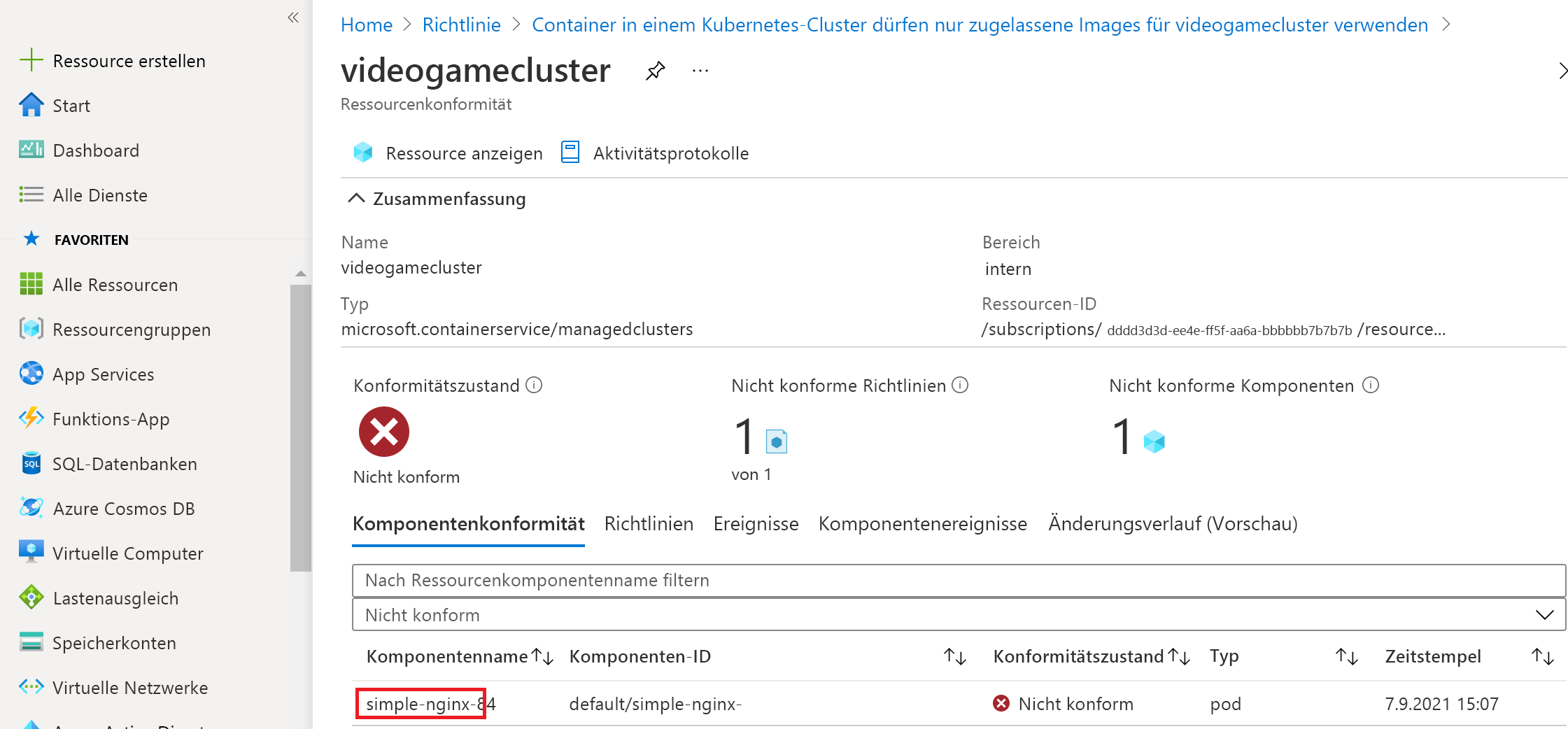

Wählen Sie die Richtlinie Container in einem Kubernetes-Cluster dürfen nur zugelassene Images verwenden aus. Der Cluster, in dem sich der nicht konforme Pod befindet, wird angezeigt.

Wählen Sie den Cluster aus, um weitere Details darüber zu erhalten, welcher Pod nicht konform ist. Hier sehen Sie den Namen des spezifischen Pods, der nicht konform ist. Sie sehen, dass nur der erste bereitgestellte Pod nicht konform ist. Wie Sie sehen, ist das Anzeigen dieser Richtlinienseiten eine effektive Möglichkeit, um den Konformitätsstatus Ihres Clusters zu überwachen.

Entfernen des nicht konformen Pods und erneutes Überprüfen der Konformität

Nachdem Sie nun den nicht konformen Pod gefunden haben, können Sie diesen Pod löschen. Nach dem Löschen des Pods verhindert die Richtlinie zukünftig die Bereitstellung nicht konformer Pods. Die Initiative Eingeschränkte Sicherheitsstandards für Kubernetes-Clusterpods bei Linux-basierten Workloads für „videogamerg“ ist auf Überwachung festgelegt. Das bedeutet, dass Sie nicht konforme Pods zwar identifizieren können, ihre Bereitstellung aber nicht verhindert wird. Die Einhaltung dieser Initiative durch die Pods übersteigt den Rahmen dieses Kurses. Daher liegt der Fokus auf der Korrektur der Richtlinie, die Sie für die Auswirkung deny festgelegt haben.

Öffnen Sie Cloud Shell erneut, und löschen Sie die nicht konforme Bereitstellung.

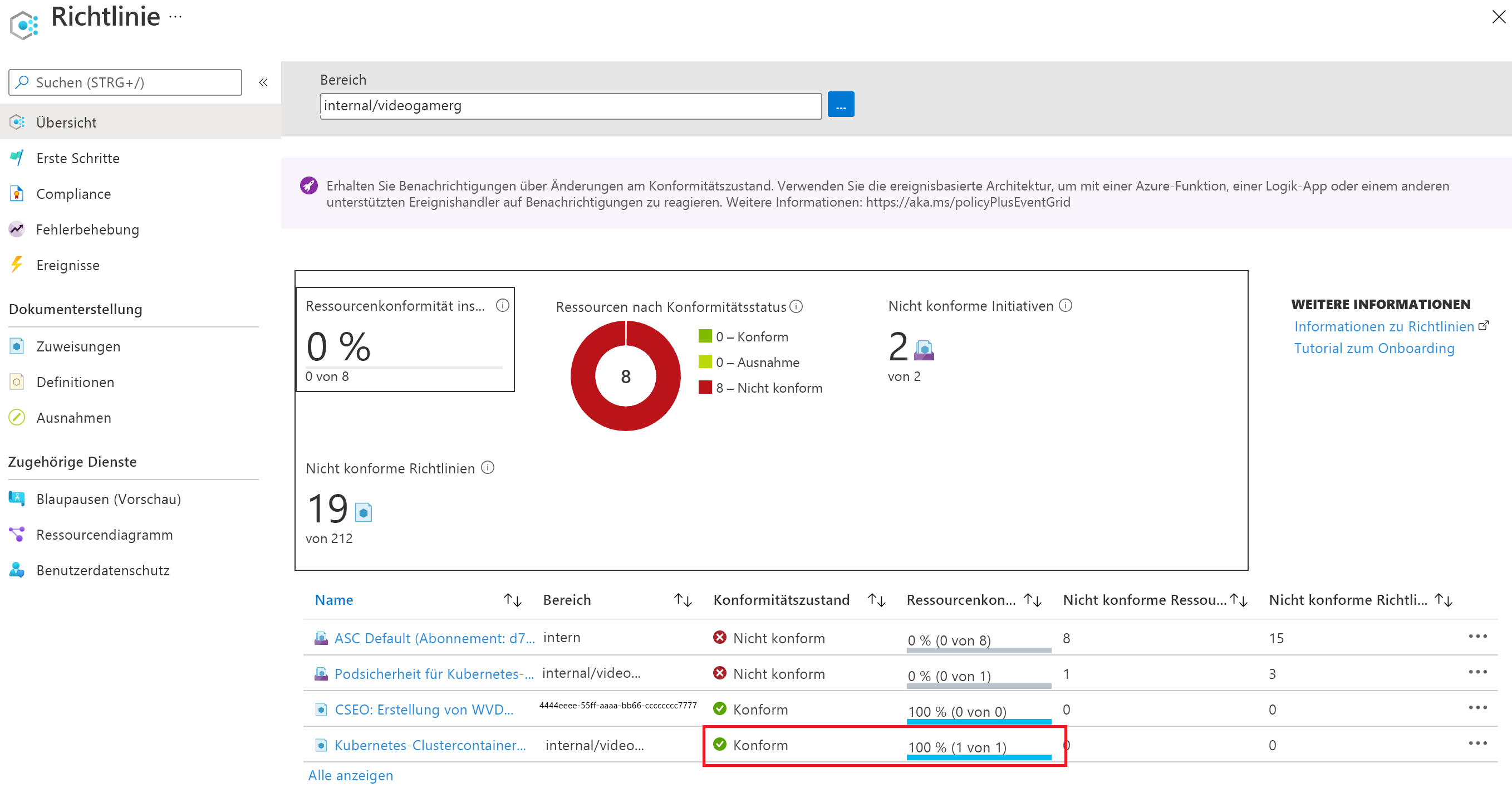

kubectl delete deployment simple-nginx

Es kann bis zu 45 Minuten dauern, bis die Änderungen im Portal angezeigt werden. Nachdem Sie gewartet haben, navigieren Sie zurück zur Richtlinie, um herauszufinden, ob noch nicht konforme Pods vorhanden sind. Wie Sie sehen, ist Ihr Cluster jetzt mit der Richtlinie konform.

Zusammenfassung

In dieser Lerneinheit haben Sie erfahren, wie Sie das Azure-Portal verwenden, um Pods zu identifizieren, die nicht mit Ihren Richtlinien konform sind. Anschließend haben Sie einen Pod gelöscht, der nicht mit einer der Richtlinien konform war. Außerdem haben Sie gelernt, wie Sie Probleme mit Ihren Bereitstellungen behandeln und Pods identifizieren, die aufgrund einer deny-Richtlinie nicht bereitgestellt werden. Sie haben gelernt, wie Sie das Azure-Portal verwenden, um nicht konforme Ressourcen und die Richtlinien anzuzeigen, mit denen sie nicht konform sind. Sie haben auch eines der Probleme behoben, indem Sie den nicht konformen Pod gelöscht haben, den Sie zuerst erstellt haben. Nachdem Sie nun wissen, wie Sie eine Richtlinie und eine Initiative hinzufügen und testen, können Sie die anderen integrierten Richtlinien für Kubernetes durchgehen und diejenigen ermitteln, die Ihren Geschäftsanforderungen entsprechen.