Aktivieren der Anmeldung mit einem sozialen Netzwerk als Identitätsanbieter

Übung: Aktivieren der Anmeldung mit einem sozialen Netzwerk als Identitätsanbieter

Indem Sie einen Partnerverbund mit sozialen Netzwerken als Identitätsanbieter einrichten, können Kunden sich mit ihren Social Media-Konten bei Ihren Anwendungen anmelden, z. B. mit Facebook oder Google. In dieser Demo wird gezeigt, wie Sie Facebook als eine der Anmeldeoptionen für Ihre Anwendung hinzufügen. Auf der Anmeldeseite können sich Kunden mit Facebook bei Microsoft Entra ID anmelden. Die Schritte in diesem Tutorial gelten auch für andere Identitätsanbieter, z. B. für Google.

Hinweis

Sie benötigen mindestens die Verzeichnisrolle Administrator für externe Identitätsanbieter, um die Anmeldung mit einem sozialen Netzwerk als Identitätsanbieter zu aktivieren.

Diese Rolle ist eine privilegierte Rolle. Lesen Sie die bewährten Methoden für die Verwendung privilegierter Rollen.

Haben Sie Feedback? Teilen Sie uns mit, wie Ihr Proof of Concept-Projekt läuft. Wir würden uns freuen, von Ihnen zu hören!

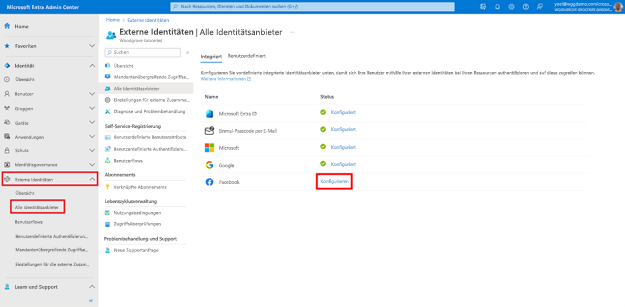

Um Facebook als Identitätsanbieter hinzuzufügen, müssen Sie zuerst eine Anwendung auf Facebook erstellen. Konfigurieren Sie dann den Partnerverbund in Microsoft Entra External ID. Nachdem Sie eine Anwendung auf Facebook erstellt haben, melden Sie sich beim Microsoft Entra Admin Center an, und navigieren Sie zu Externe Identitäten>Alle Identitätsanbieter. Wählen Sie dann Konfigurieren neben Facebook aus.

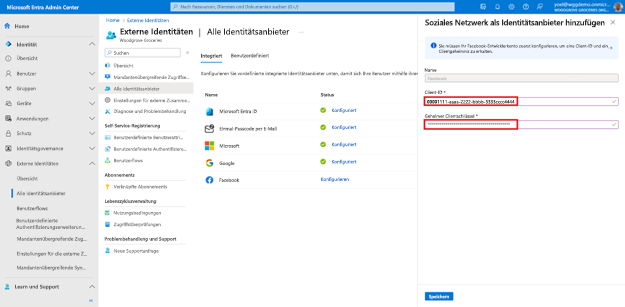

Geben Sie als Client-ID die Client-ID der Facebook-Anwendung ein, die Sie zuvor erstellt haben. Geben Sie für Geheimer Clientschlüssel den zuvor notierten geheimen Clientschlüssel ein. Wählen Sie anschließend Speichern aus.

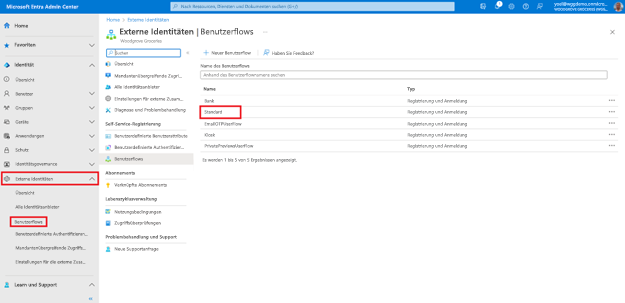

Facebook wurde in Ihrer Microsoft Entra ID-Instanz als Identitätsanbieter eingerichtet, ist aber noch nicht auf den Anmeldeseiten verfügbar. Sie müssen den Facebook als Identitätsanbieter einem Benutzerablauf hinzufügen. Browsen Sie in Ihrem externen Mandanten zu Identität>Externe Identitäten>Benutzerflows. Wählen Sie dann den Benutzerablauf aus, zu dem Sie Facebook als Identitätsanbieter hinzufügen möchten.

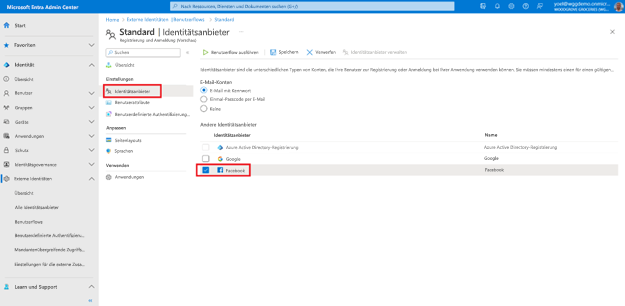

Wählen Sie unter Einstellungen die Option Identitätsanbieter aus. Wählen Sie unter Andere Identitätsanbieter die Option Facebook aus. Wählen Sie im oberen Bereich der Seite die Option Speichern aus.

Gut gemacht. Sie haben den Facebook erfolgreich als Identitätsanbieter zu Ihrem Mandanten hinzugefügt und dann die Anmeldung mit Facebook in Ihrem Benutzerablauf aktiviert.

1. Registrieren von Facebook

Um Facebook als Identitätsanbieter hinzuzufügen, müssen Sie zuerst eine Anwendung auf Facebook erstellen. Registrieren Sie den Identitätsanbieter anschließend mit der folgenden Microsoft Graph-Instanz in Ihrem Microsoft Entra External ID-Mandanten. Ersetzen Sie die {Facebook-App-ID} durch die App-ID der Facebook-Anwendung, die Sie zuvor erstellt haben. Ersetzen Sie das {Facebook-App-Geheimnis} durch das von Ihnen aufgezeichnete App-Geheimnis.

POST https://graph.microsoft.com/beta/identityProviders

{

"type": "Facebook",

"name": "Facebook",

"clientId": "{Facebook app ID}",

"clientSecret": "{Facebook app secret}"

}

In einigen Mandanten kann dies folgendermaßen aussehen:

{

"@odata.type": "#microsoft.graph.socialIdentityProvider",

"displayName": "Facebook",

"identityProviderType": "Facebook",

"clientId": "{Facebook app ID}",

"clientSecret": "{Facebook app secret}"

}

1.1 Hinzufügen von Facebook als Identitätsanbieter zu einem Benutzerablauf

Nachdem Sie Facebook als Identitätsanbieter bei Ihrem Microsoft Entra External ID-Mandanten registriert haben, können Sie ihn Ihrem Benutzerablauf hinzufügen. Ersetzen Sie in der folgenden Microsoft Graph-Instanz die {Benutzerablauf-ID} durch Ihre Benutzerablauf-ID.

POST https://graph.microsoft.com/beta/identity/authenticationEventsFlows/{user-flow-ID}/microsoft.graph.externalUsersSelfServiceSignUpEventsFlow/onAuthenticationMethodLoadStart/microsoft.graph.onAuthenticationMethodLoadStartExternalUsersSelfServiceSignUp/identityProviders/$ref

{

"@odata.id": "https://graph.microsoft.com/beta/identityProviders/Facebook-OAUTH"

}

2. Registrieren von Google

Um Google als Identitätsanbieter hinzuzufügen, müssen Sie zuerst eine Anwendung auf Google erstellen. Registrieren Sie dann den Identitätsanbieter in Ihrem Microsoft Entra External ID-Mandanten. Ersetzen Sie die {Google-App-ID} durch die App-ID der zuvor erstellten Google-Anwendung. Ersetzen Sie das {Google-App-Geheimnis} durch das von Ihnen aufgezeichnete App-Geheimnis.

POST https://graph.microsoft.com/beta/identityProviders

{

"type": "Google",

"name": "Google",

"clientId": "{Google app ID}",

"clientSecret": "{Google app secret}"

}

In einigen Mandanten kann dies folgendermaßen aussehen:

POST https://graph.microsoft.com/beta/identityProviders

{

"@odata.type": "#microsoft.graph.socialIdentityProvider",

"displayName": "Google",

"identityProviderType": "Google",

"clientId": "{Google app ID}",

"clientSecret": "{Google app secret}"

}

2.1 Hinzufügen von Google als Identitätsanbieter zu einem Benutzerablauf

Nachdem Sie Google als Identitätsanbieter bei Ihrem Microsoft Entra External ID-Mandanten registriert haben, können Sie ihn Ihrem Benutzerablauf hinzufügen. Ersetzen Sie in der folgenden Microsoft Graph-Anforderung die {Benutzerablauf-ID} durch Ihre Benutzerablauf-ID.

POST https://graph.microsoft.com/beta/identity/authenticationEventsFlows/{user-flow-ID}/microsoft.graph.externalUsersSelfServiceSignUpEventsFlow/onAuthenticationMethodLoadStart/microsoft.graph.onAuthenticationMethodLoadStartExternalUsersSelfServiceSignUp/identityProviders/$ref

{

"@odata.id": "https://graph.microsoft.com/beta/identityProviders/Google-OAUTH"

}