Aktivieren der mehrstufigen Authentifizierung

Übung: Aktivieren der Multi-Faktor-Authentifizierung (MFA)

Die Multi-Faktor-Authentifizierung (MFA) schützt Verbraucheridentitäten, indem eine zweite Überprüfungsmethode verlangt wird. Mit dem bedingten Zugriff von Microsoft Entra werden zur Entscheidungsfindung und zum Durchsetzen von Sicherheitsrichtlinien Signale zusammengeführt. Für unsere Lebensmittelwebsite erzwingen wir eine Richtlinie für bedingten Zugriff, die zur MFA auffordert. Die Richtlinie für bedingten Zugriff gilt für alle Benutzer.

Hinweis

Sie benötigen mindestens die Verzeichnisrolle Authentifizierungsrichtlinienadministrator, um die Multi-Faktor-Authentifizierung zu aktivieren.

Haben Sie Feedback? Teilen Sie uns mit, wie Ihr Proof of Concept-Projekt läuft. Wir würden uns freuen, von Ihnen zu hören!

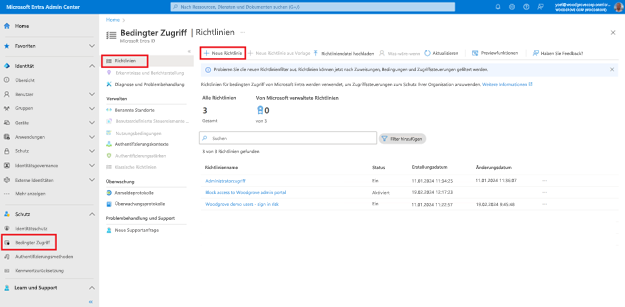

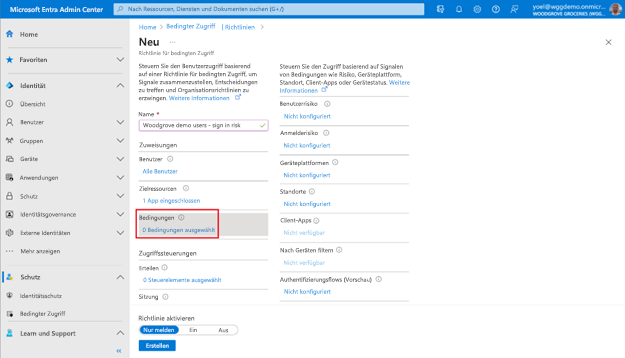

Erstellen Sie zunächst eine Richtlinie für bedingten Zugriff, um die Anwendung zu schützen. Melden Sie sich beim Microsoft Entra Admin Center an, und navigieren Sie zu Schutz>Bedingter Zugriff. Wählen Sie dann Neue Richtlinie aus.

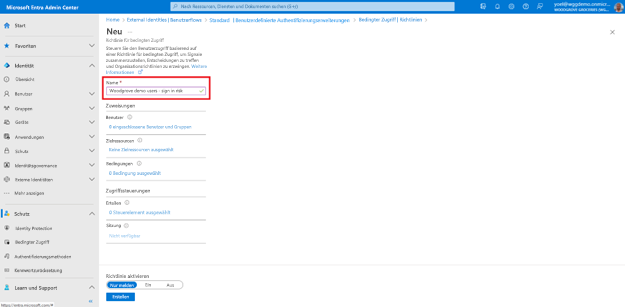

Geben Sie Ihrer Richtlinie einen Namen, z. B. Anmelderisiko.

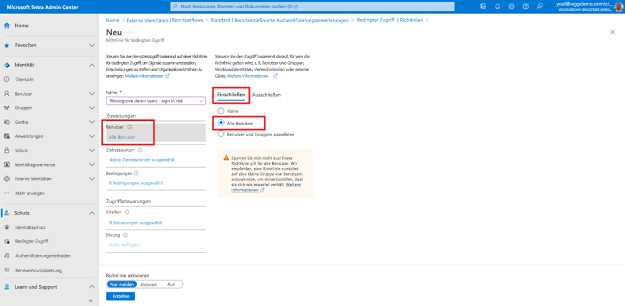

Wählen Sie unter Zuweisungen den Link unter Benutzer aus. Wählen Sie dann auf der Registerkarte Einschließen die Option Alle Benutzer aus. Auf der Registerkarte Ausschließen können Sie Benutzer und Gruppen für die Notfallzugriffskonten Ihrer Organisation auswählen.

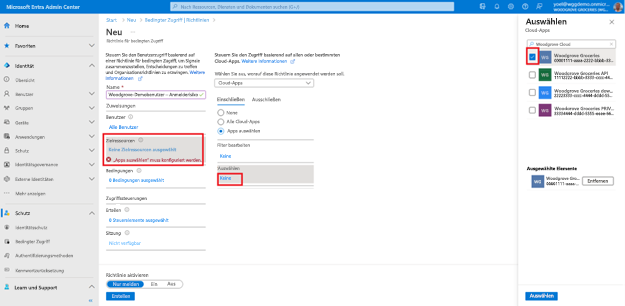

Wählen Sie unter Zuweisungen die Option Zielressourcen aus. Wählen Sie dann auf der Registerkarte Einschließen die Option Apps auswählen aus, und klicken Sie auf die Schaltfläche Auswählen. Suchen Sie Ihre App, wählen Sie sie aus, und wählen anschließend Auswählen aus.

Überspringen Sie den Abschnitt Bedingungen, und fahren Sie mit dem nächsten Schritt fort.

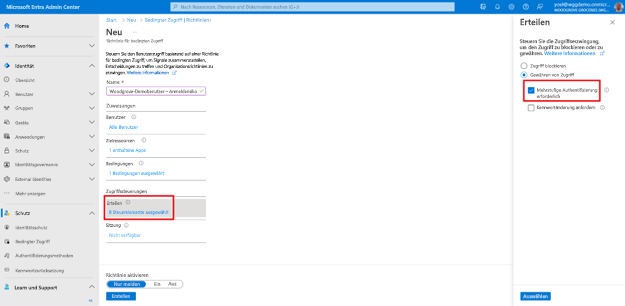

Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff gewähren aus. Wählen Sie dann Multi-Faktor-Authentifizierung erfordern aus. Bei diesem Gewährungstyp müssen Benutzer zusätzliche Sicherheitsanforderungen mit beispielsweise E-Mail, Telefonanruf oder SMS erfüllen.

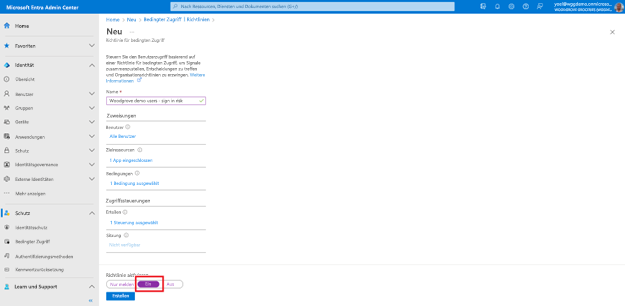

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest. Wählen Sie Erstellen aus, um Ihre Richtlinie zu erstellen.

Gut gemacht. Sie haben eine Richtlinie für bedingten Zugriff erstellt, die erfordert, dass Benutzer die MFA durchlaufen müssen. Um das Benutzererlebnis zu überprüfen, melden Sie sich bei Ihrer Anwendung an.

Erstellen der Richtlinie für den bedingten Zugriff

Im folgenden Beispiel wird eine Richtlinie für bedingten Zugriff erstellt. Diese Richtlinie gilt für alle Anmeldungen für alle Benutzer ab mit Ausnahme des globalen Administrators des Mandanten. Ersetzen Sie in der folgenden Anforderung die {web-or-mobile-app-ID} durch Ihre eigene Web- oder mobile Anwendung (App-ID, nicht Objekt-ID.) Beachten Sie, dass Sie weitere Anwendungen hinzufügen können.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}