Verwalten von VMs mit Microsoft Entra-ID-basierter Authentifizierung und Autorisierung sowie regionsspezifischen Azure-Abonnements

Dieser Artikel enthält Informationen zum Verwalten der azure Resource Manager-basierten und regionsspezifischen Azure-Abonnements mit System Center Virtual Machine Manager (VMM).

Sie können Microsoft Azure-Abonnements zu System Center 2016 – Virtual Machine Manager (VMM) und höher hinzufügen und die erforderlichen Aktionen ausführen. Weitere Informationen Das VMM Azure-Plug-In ermöglicht die Verwaltung von Azure-Abonnements über zertifikatbasierte Authentifizierung und Autorisierung und VMs in der globalen Azure-Region.

VMM 2019 und höher unterstützt die Verwaltung von Azure-Abonnements über Microsoft Entra-ID und regionsspezifische Azure-Abonnements. (nämlich Deutschland, China, Azure Regionen der US-Regierung).

Sie können Microsoft Azure-Abonnements zu System Center Virtual Machine Manager (VMM) hinzufügen und die erforderlichen Aktionen ausführen. Weitere Informationen Das VMM Azure-Plug-In ermöglicht die Verwaltung von Azure-Abonnements über zertifikatbasierte Authentifizierung und Autorisierung und VMs in der globalen Azure-Region.

VMM unterstützt auch die Verwaltung von Azure-Abonnements über microsoft Entra-ID und regionsspezifische Azure-Abonnements. (nämlich Deutschland, China, Azure Regionen der US-Regierung).

Für die Verwaltung von Azure-Abonnements über zertifikatbasierte Authentifizierung und Autorisierung ist ein Verwaltungszertifikat erforderlich. Weitere Informationen.

Für die Verwaltung von VMs mit Microsoft Entra ID-basierter Authentifizierung und Autorisierung ist die Microsoft Entra ID-Anwendung erforderlich.

Hinweis

Azure AD, das in diesem Artikel erwähnt wird, bezieht sich auf die Microsoft Entra-ID. Weitere Informationen

Vor der Installation

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt werden:

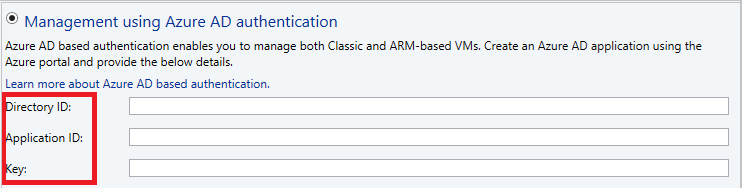

Microsoft Entra ID-Anwendung – Um VMs mithilfe von VMM über AD-Authentifizierung und Autorisierung zu verwalten, müssen Sie eine Microsoft Entra ID-Anwendung erstellen und dann die folgenden Details über das VMM Azure-Plug-In bereitstellen:

- Azure-Abonnement-ID

- Microsoft Entra ID

- Microsoft Entra-ID – Anwendungs-ID und Anwendungsschlüssel

Erfahren Sie, wie Sie eine Microsoft Entra ID-App erstellen.

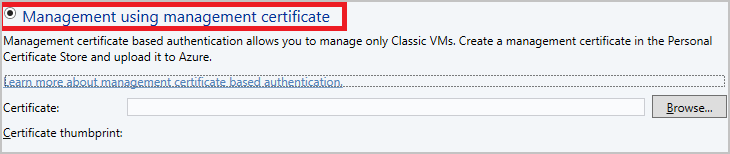

Ein Verwaltungszertifikat – konfiguriert, wie in diesem Artikel beschrieben.

Das Abonnement muss über ein Verwaltungszertifikat verfügen, damit VMM das klassische Bereitstellungsmodell in Azure verwenden kann.

Notieren Sie sich den Abonnement-ID und den Zertifikatfingerabdruck.

Die Zertifikate müssen x509 v3-konform sein.

Das Verwaltungszertifikat muss sich im lokalen Zertifikatspeicher auf dem Computer befinden, auf dem Sie das Azure-Abonnementfeature hinzufügen.

Das Zertifikat muss sich auch im aktuellen Benutzer\Persönlichen Speicher des Computers befinden, auf dem die VMM-Konsole ausgeführt wird.

Hinweis

Das Zertifikat ist nur erforderlich, wenn Sie die zertifikatbasierte Authentifizierung zum Verwalten Ihres Azure-Abonnements verwenden.

Verwalten von Microsoft Entra ID-basierten Authentifizierungs- und Autorisierungs- und regionsspezifischen Azure-Abonnements

Führen Sie die folgenden Schritte durch:

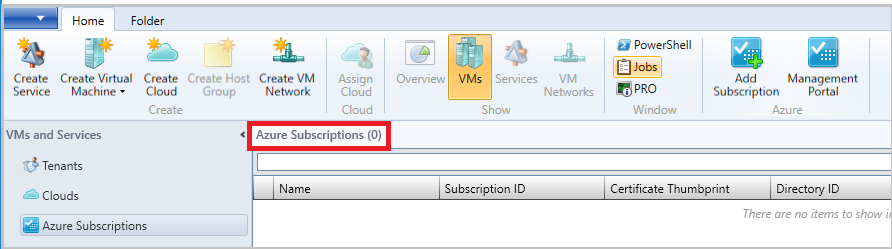

Navigieren Sie zu Azure-Abonnements, und wählen Sie "Abonnement hinzufügen" aus.

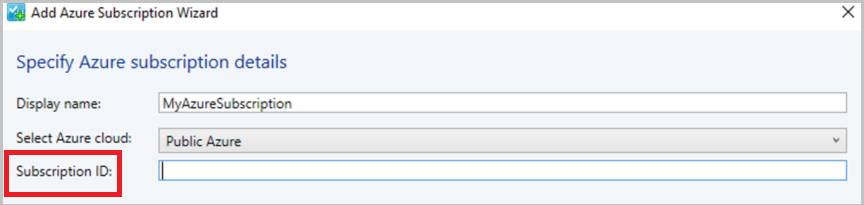

Geben Sie den Anzeigenamen, die Azure-Cloud und die Abonnement-ID an.

Sie können einen beliebigen Anzeigenamen als Anzeigenamen angeben. Wählen Sie entweder ein globales Azure-Abonnement oder ein regionsspezifisches Abonnement aus.

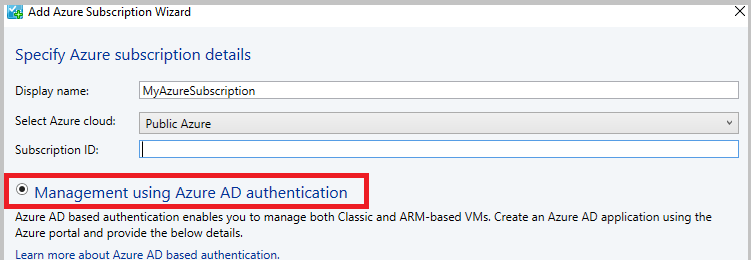

Wählen Sie "Verwaltung mithilfe der Azure AD-Authentifizierung " aus (um die zertifikatbasierte Verwaltung zu verwenden, wechseln Sie zu Schritt 5).

Geben Sie Verzeichnis-ID, Anwendungs-ID und Schlüssel an, und wählen Sie "Fertig stellen" aus (wechseln Sie nach diesem Schritt direkt zu Schritt 6).

Um das Verwaltungszertifikat zu verwenden, wählen Sie Verwaltung mithilfe des Verwaltungszertifikats aus (nicht erforderlich, wenn Schritt 3 und 4 bereits ausgeführt wurden).

Wenn Sie die zertifikatbasierte Authentifizierung weiterhin verwenden möchten, wählen Sie anstelle der Microsoft Entra-ID-Authentifizierung die zertifikatbasierte Verwaltungsauthentifizierung aus, und stellen Sie das Verwaltungszertifikat aus dem Speicher "Aktueller Benutzer\Persönlicher Zertifikatspeicher" bereit, und wählen Sie "Fertig stellen" aus.

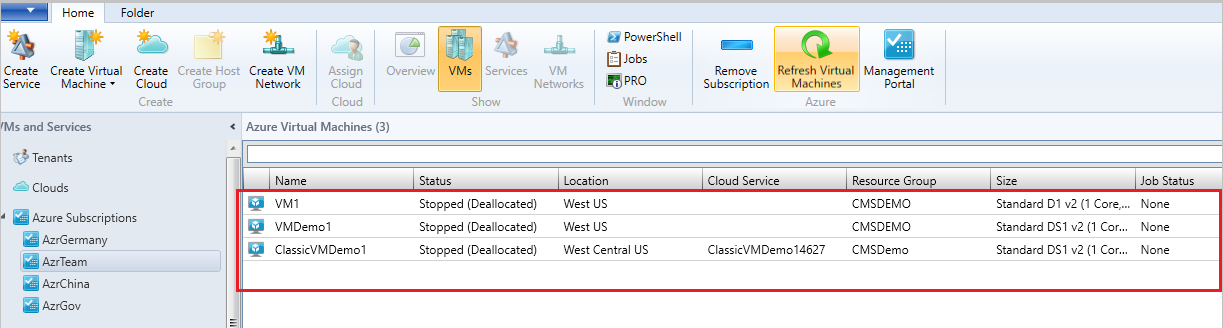

Überprüfen Sie das Azure-Abonnement und die virtuellen Computer, die in Azure gehostet werden.