Datenverkehr über Netzwerke in der SDN-Infrastruktur leiten

In diesem Artikel wird beschrieben, wie der Datenverkehr über Netzwerke in einer Software-definierten Netzwerkinfrastruktur (SDN) geleitet wird, die in der System Center Virtual Machine Manager (VMM)-Fabric festgelegt wurde.

Ein SDN RAS-Gateway ermöglicht es Ihnen, den Netzwerkverkehr zwischen physischen und virtuellen Netzwerken zu routen, unabhängig davon, wo sich die Ressourcen befinden. Das SDN RAS-Gateway ist mandantenfähig, BGP-fähig (Boarder Gateway Protocol) und unterstützt die Konnektivität über ein virtuelles privates Netzwerk (VPN) von Standort zu Standort mit IPsec oder Generic Routing Encapsulation (GRE) oder Layer 3 Forwarding. Weitere Informationen

Hinweis

- Ab VMM 2019 UR1 wird Ein verbundenes Netzwerk als Verbundenes Netzwerk geändert.

- VMM 2019 UR2 und höher unterstützt IPv6.

- IPv6 wird für IPSec-Tunnel, GRE-Tunnel und Tunnel der L3-Ebene unterstützt.

Hinweis

- IPv6 wird für IPSec-Tunnel, GRE-Tunnel und Tunnel der L3-Ebene unterstützt.

Vor der Installation

Stellen Sie Folgendes sicher:

SDN Netzwerk Regler, SDN Software Load Balancer und SDN RAS Gateway werden bereitgestellt.

Ein SDN-VM-Netzwerk mit Netzwerkvirtualisierung wird erstellt.

Konfigurieren von Site-to-Site VPN-Verbindungen mit VMM

Eine Site-to-Site-VPN-Verbindung ermöglicht es Ihnen, zwei Netzwerke an unterschiedlichen physischen Standorten sicher über das Internet zu verbinden.

Für Clouddienstanbieter (CSPs), die viele Mandanten in ihrem Rechenzentrum hosten, bietet das SDN-RAS-Gateway eine Lösung mit mehrinstanzenfähigem Gateway, mit der Ihre Mandanten auf ihre Ressourcen über Standort-zu-Standort-VPN-Verbindungen von Remotestandorten zugreifen und verwalten können, was wiederum den Netzwerkverkehr zwischen virtuellen Ressourcen in Ihrem Rechenzentrum und ihrem physischen Netzwerk zulässt.

VMM 2025 und 2022 unterstützen dualen Stapel (Ipv4 + Ipv6) für SDN-Komponenten.

Um IPv6 für eine Site-to-Site-VPN-Verbindung zu aktivieren, muss das Routing-Subnetz sowohl IPv4 als auch IPv6 sein. Damit das Gateway in IPv6 funktioniert, stellen Sie IPv4- und IPv6-Adressen bereit, die durch ein Semikolon (;) getrennt sind, und geben Sie die IPv6-Adresse des ferngesteuerten Endpunkts an. Zum Beispiel: 192.0.2.1/23;2001:0db8:85a3:0000:0000:8a2e:0370::/64. Verwenden Sie für die Angabe des VIP-Bereichs nicht die verkürzte Form der IPv6-Adresse; verwenden Sie das Format „2001:db8:0:200:0:0:0:7“ anstelle von „2001:db8:0:200::7“.

IPSec-Verbindung konfigurieren

Wenden Sie das folgende Verfahren an:

- Wählen Sie das VM-Netzwerk aus, für das Sie eine Site-to-Site IPSec-Verbindung konfigurieren möchten, und wählen Sie Konnektivität.

- Wählen Sie Verbindung zu einem anderen Netzwerk über einen VPN-Tunnel. Um BGP-Peering in Ihrem Rechenzentrum zu aktivieren, wählen Sie optional Border Gateway Protocol (BGP) aktivieren.

- Wählen Sie den Netzwerk-Controller-Dienst für das Gateway-Gerät aus.

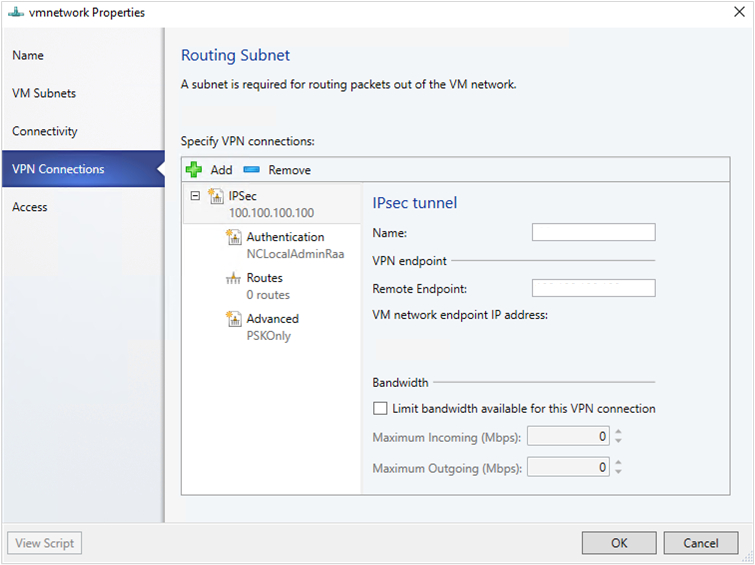

- Wählen Sie VPN-Verbindungen>Hinzufügen>Hinzufügen IPSec-Tunnel.

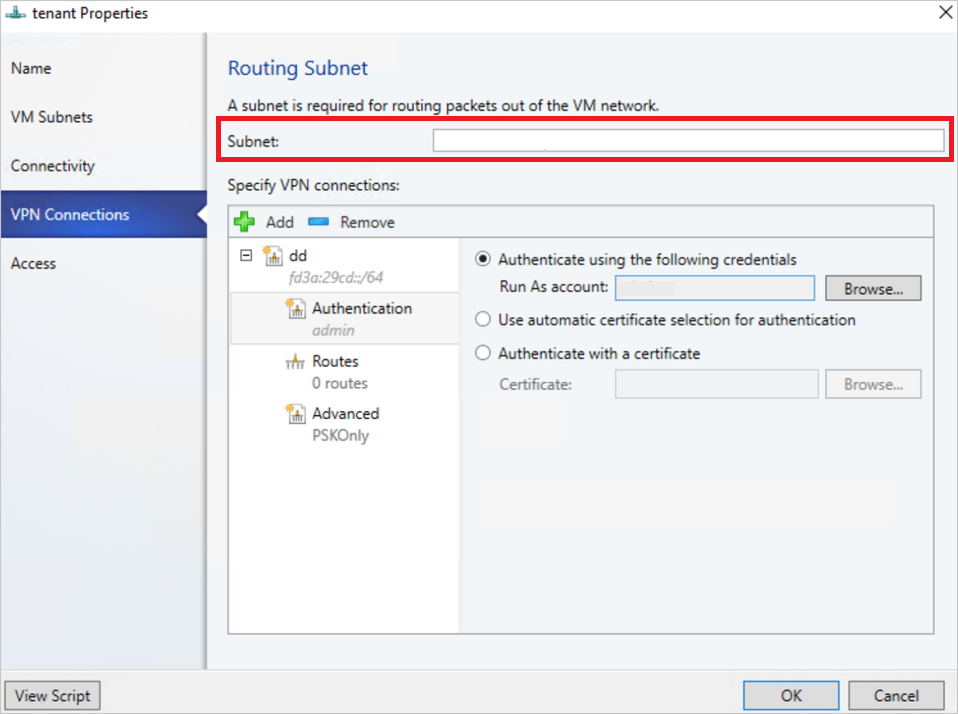

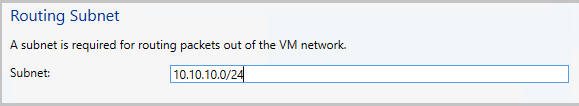

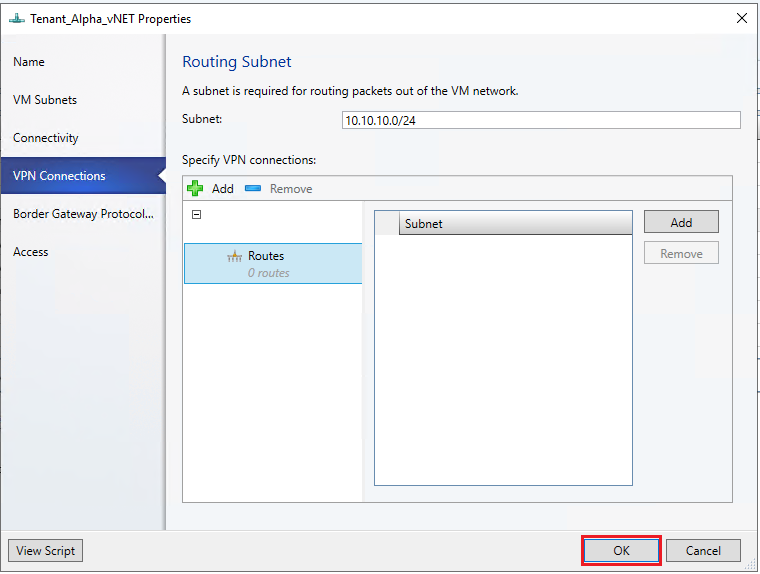

- Geben Sie ein Subnetz ein, wie in der folgenden Abbildung dargestellt. Dieses Subnetz wird für die Weiterleitung von Paketen aus dem VM-Netzwerk verwendet. Sie müssen dieses Subnetz in Ihrem Rechenzentrum nicht vorkonfigurieren.

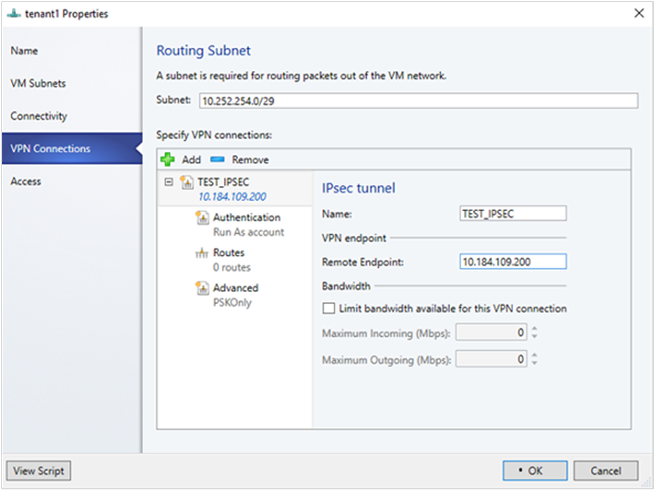

- Geben Sie einen Namen für die Verbindung und die IP-Adresse des Remote-Endpunkts ein. Optional können Sie die Bandbreite konfigurieren.

- Wählen Sie unter Authentifizierung die Art der Authentifizierung, die Sie verwenden möchten. Wenn Sie sich für die Authentifizierung über ein „Ausführen als“-Konto entscheiden, erstellen Sie ein Benutzerkonto mit einem Benutzernamen und dem IPSec-Schlüssel als Passwort für das Konto.

- Geben Sie unter Routen alle Remote-Subnetze ein, mit denen Sie eine Verbindung herstellen möchten. Wenn Sie auf der Seite Connectivity die Option Enable Border Gateway Protocol (BGP) gewählt haben, sind keine Routen erforderlich.

- Auf der Registerkarte Erweitert übernehmen Sie die Standardeinstellungen.

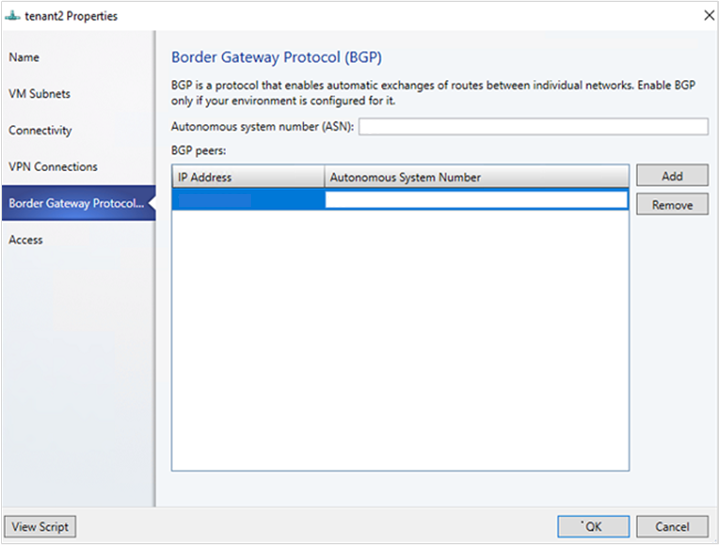

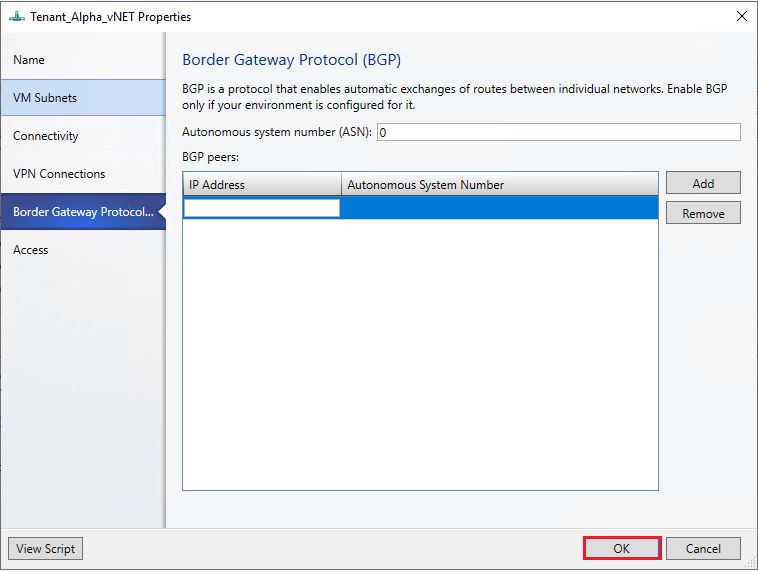

- Wenn Sie auf der Seite Konnektivität die Option Border Gateway Protocol (BGP) aktiviert haben, können Sie auf der Assistentenseite Border Gateway Protocol Ihre ASN, die BGP-IP des Peers und dessen ASN eingeben (siehe unten).

- Um die Verbindung zu überprüfen, versuchen Sie, die IP-Adresse des Remote-Endpunkts von einer der virtuellen Maschinen in Ihrem VM-Netzwerk aus anzupingen.

GRE-Tunneling konfigurieren

GRE-Tunnel ermöglichen die Konnektivität zwischen virtuellen Netzwerken von Mandanten und externen Netzwerken. Da es sich beim GRE-Protokoll um ein Lightweight-Protokoll handelt und die meisten Netzwerkgeräte GRE unterstützen, ist es die ideale Wahl für das Tunneln, wenn eine Verschlüsselung der Daten nicht erforderlich ist. GRE-Support in Site-to-Site (S2S)-Tunneln erleichtert die Weiterleitung des Datenverkehrs zwischen virtuellen Netzwerken der Mandanten und externen Netzwerken der Mandanten.

Wenden Sie das folgende Verfahren an:

- Wählen Sie das VM-Netzwerk aus, in dem Sie eine S2S-GRE-Verbindung konfigurieren möchten, und wählen Sie Konnektivität.

- Wählen Sie Verbindung zu einem anderen Netzwerk über einen VPN-Tunnel. Um BGP-Peering in Ihrem Rechenzentrum zu aktivieren, wählen Sie optional Border Gateway Protocol (BGP) aktivieren.

- Wählen Sie den Netzwerk-Controller-Dienst für das Gatewaygerät aus.

- Wählen Sie VPN-Verbindungen>Hinzufügen>GRE-Tunnel hinzufügen.

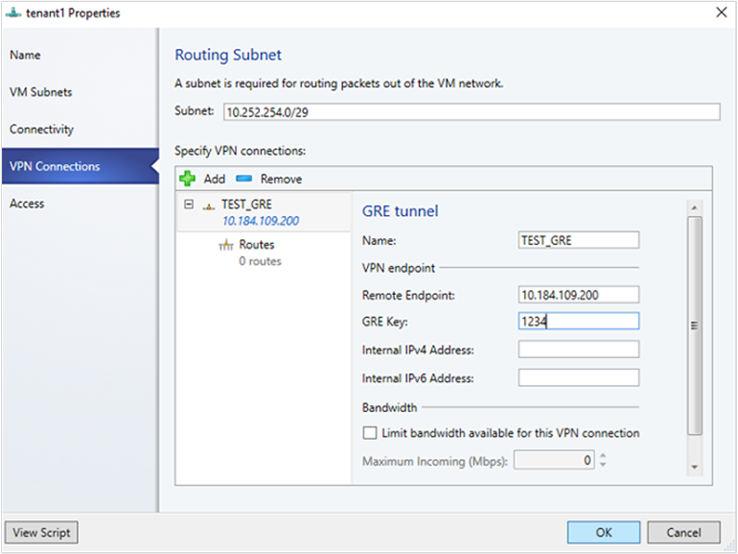

- Geben Sie ein Subnetz ein, wie in der folgenden Abbildung dargestellt. Dieses Subnetz wird verwendet, um Pakete aus dem VM-Netzwerk weiterzuleiten. Dieses Subnetz muss in Ihrem Rechenzentrum nicht vorkonfiguriert werden.

- Geben Sie einen Verbindungsnamen ein, und geben Sie die IP-Adresse des Remote-Endpunkts an.

- Geben Sie den GRE Schlüssel ein.

- Optional können Sie die anderen Felder auf diesem Bildschirm ausfüllen; diese Werte sind für die Einrichtung einer Verbindung nicht erforderlich.

- Fügen Sie unter Routen alle entfernten Subnetze hinzu, mit denen Sie eine Verbindung herstellen möchten. Wenn Sie Border Gateway Protocol (BGP) unter Konnektivität ausgewählt haben, können Sie diesen Bildschirm leer lassen und stattdessen die Felder ASN, Peer BGP IP und ASN auf der Registerkarte Border Gateway Protocol ausfüllen.

- Für die übrigen Einstellungen können Sie die Standardwerte verwenden.

- Um die Verbindung zu überprüfen, versuchen Sie, die IP-Adresse des Remote-Endpunkts von einer der virtuellen Computer im VM-Netzwerk aus anzupingen.

Konfigurieren von IPsec- und GRE-Verbindungen am Remotestandort

Verwenden Sie auf dem Remotepeergerät die IP-Adresse des VM-Netzwerkendpunkts von der VMM-Benutzeroberfläche als Zieladresse, wenn Sie die IPSec\GRE-Verbindung einrichten.

L3-Weiterleitung konfigurieren

Die L3-Weiterleitung ermöglicht die Konnektivität zwischen der physischen Infrastruktur im Rechenzentrum und der virtualisierten Infrastruktur in der Hyper-V-Netzwerkvirtualisierungs-Cloud.

Mithilfe der L3-Weiterleitung können virtuelle Maschinen des Mandantenetzwerks über das Windows Server 2016 SDN Gateway, das bereits in einer SDN-Umgebung konfiguriert ist, eine Verbindung zu einem physischen Netzwerk herstellen. In diesem Fall fungiert das SDN-Gateway als Router zwischen dem virtualisierten Netzwerk und dem physischen Netzwerk.

Um mehr zu erfahren, lesen Sie diese Artikel: Windows Server-Gateway als Weiterleitungs-Gateway und RAS-Gateway Hochverfügbarkeit.

Stellen Sie Folgendes sicher, bevor Sie versuchen, L3 zu konfigurieren:

- Stellen Sie sicher, dass Sie als Administrierender auf dem VMM-Server angemeldet sind.

- Sie müssen für jedes Mandant-VM-Netzwerk, für das eine L3-Weiterleitung festgelegt werden soll, ein eindeutiges logisches Next-Hop-Netzwerk mit einer eindeutigen VLAN-ID konfigurieren. Es muss eine 1:1-Zuordnung zwischen einem Mandantenetzwerk und dem entsprechenden physischen Netzwerk (mit eindeutiger VLAN-ID) geben.

Nutzen Sie die folgenden Schritte, um das logische Next-Hop-Netzwerk in SCVMM zu erstellen:

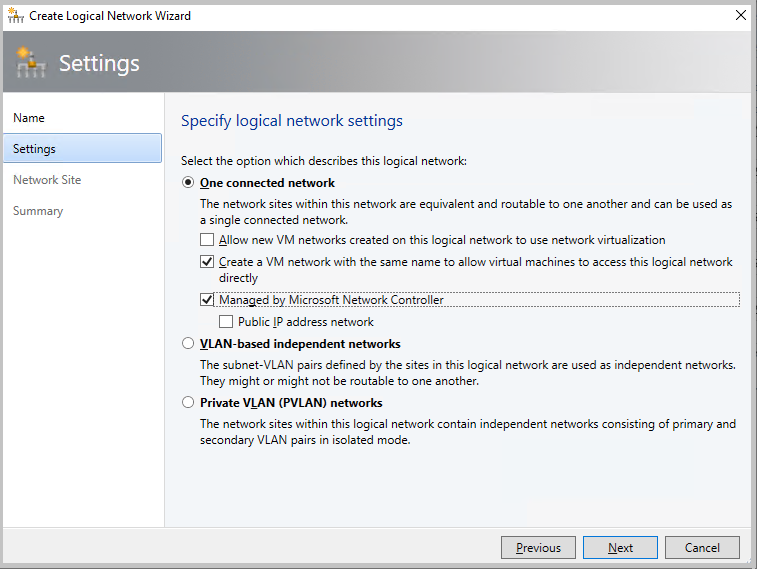

Wählen Sie in der VMM-Konsole Logische Netzwerke, klicken Sie mit der rechten Maustaste und wählen Sie Logisches Netzwerk erstellen.

Wählen Sie auf der Seite Einstellungen die Option Ein verbundenes Netzwerk und markieren Sie das Kontrollkästchen für Ein VM-Netzwerk mit demselben Namen erstellen, damit virtuelle Computer direkt auf dieses logische Netzwerk zugreifen können und Verwaltet von Microsoft Network Controller

Erstellen Sie einen IP-Pool für dieses neue logische Netzwerk.

Die IP-Adresse aus diesem Pool wird im Skript für die Einrichtung der L3-Weiterleitung benötigt.

Die folgende Tabelle enthält Beispiele für dynamische und statische L3-Verbindungen.

| Parameter | Details/Beispielwerte |

|---|---|

| L3VPNConnectionName | Benutzerdefinierter Name für die L3-Weiterleitungsnetzwerkverbindung. Beispiel: Contoso_L3_GW |

| VmNetworkName | Name des virtuellen Mandantennetzwerks, das über L3-Netzwerkverbindung erreichbar ist. Dieses Netzwerk muss beim Ausführen des Skripts vorhanden sein. Beispiel: ContosoVMNetwork |

| NextHopVMNetworkName | Benutzerdefinierter Name für das VM-Netzwerk nächster Hop, das als Voraussetzung erstellt wurde. Dies stellt das physische Netzwerk dar, das mit dem Netzwerk der Mandanten-VM kommunizieren möchte. Dieses Netzwerk muss beim Ausführen dieses Skripts vorhanden sein. Beispiel: Contoso_L3_Network |

| LokaleIP-Adressen | IP-Adressen, die auf der L3-Netzwerkschnittstelle des SDN-Gateways konfiguriert werden müssen. Diese IP-Adresse muss zu dem von Ihnen erstellten logischen Netzwerk des nächsten Hops gehören. Sie müssen auch die Subnetzmaske bereitstellen. Beispiel: 10.127.134.55/25 |

| PeerIP-Adressen | IP-Adresse des physischen Netzwerk-Gateways, das über das logische L3-Netzwerk erreichbar ist. Diese IP-Adresse muß zu dem logischen Netzwerk des nächsten Hops gehören, das Sie in den Voraussetzungen angelegt haben. Diese IP dient als nächster Hop, sobald der für das physische Netzwerk bestimmte Verkehr vom Netzwerk der Mandanten-VM das SDN-Gateway erreicht. Beispiel: 10.127.134.65 |

| GatewaySubnet | Subnetz, das für das Routing zwischen dem HNV-Gateway und dem virtuellen Netz des Mandanten verwendet wird. Sie können ein beliebiges Subnetz verwenden, wobei Sie darauf achten müssen, dass es sich nicht mit dem logischen Netzwerk des nächsten Hops überschneidet. Beispiel:192.168.2.0/24 |

| RoutingSubnets | Statische Routen, die auf der L3-Schnittstelle des HNV-Gateways liegen müssen. Diese Routen sind für die physischen Netzwerk-Subnetze, die vom Mandant-VM-Netzwerk über die L3-Verbindung erreichbar sein müssen. |

| EnableBGP | Option zur Aktivierung von BGP. Standard: false. |

| TenantASNRoutingSubnets | ASN-Nummer des Mandant-Gateways, nur wenn BGP aktiviert ist. |

Führen Sie das folgende Skript aus, um die L3-Weiterleitung einzurichten. In der obigen Tabelle können Sie überprüfen, was die einzelnen Skriptparameter bedeuten.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

L3-Weiterleitung konfigurieren

Die L3-Weiterleitung ermöglicht die Konnektivität zwischen der physischen Infrastruktur im Rechenzentrum und der virtualisierten Infrastruktur in der Hyper-V-Netzwerkvirtualisierungs-Cloud.

Mithilfe der L3-Weiterleitungsverbindung können virtuelle Maschinen des Mandantennetzwerks über das Windows Server 2016/2019 SDN Gateway, das bereits in einer SDN-Umgebung konfiguriert ist, eine Verbindung zu einem physischen Netzwerk herstellen. In diesem Fall fungiert das SDN-Gateway als Router zwischen dem virtualisierten Netzwerk und dem physischen Netzwerk.

Mit der L3-Weiterleitungsverbindung können virtuelle Computer des Mandantennetzwerks über das Windows Server 2016/2019/2022-SDN-Gateway, das bereits in einer SDN-Umgebung konfiguriert ist, eine Verbindung mit einem physischen Netzwerk herstellen. In diesem Fall fungiert das SDN-Gateway als Router zwischen dem virtualisierten Netzwerk und dem physischen Netzwerk.

Mithilfe der L3-Weiterleitungsverbindung können virtuelle Mandantennetzwerkcomputer über das SDN-Gateway von Windows Server 2019/2022/2025 eine Verbindung mit einem physischen Netzwerk herstellen. In diesem Fall fungiert das SDN-Gateway als Router zwischen dem virtualisierten Netzwerk und dem physischen Netzwerk.

Um mehr zu lernen, überprüfen Sie diese Artikel: Windows Server-Gateway als Weiterleitungs-Gateway und RAS-Gateway Hochverfügbarkeit.

Stellen Sie Folgendes sicher, bevor Sie versuchen, die L3-Verbindung zu konfigurieren:

- Stellen Sie sicher, dass Sie auf dem VMM-Server als Administrator angemeldet sind.

- Sie müssen für jedes Mandant-VM-Netzwerk, für das eine L3-Weiterleitung festgelegt werden soll, ein eindeutiges logisches Next-Hop-Netzwerk mit einer eindeutigen VLAN-ID konfigurieren. Es muss ein 1:1-Kartieren zwischen einem Mandanten-Netzwerk und dem entsprechenden physischen Netzwerk (mit eindeutiger VLAN-ID) geben.

Nutzen Sie die folgenden Schritte, um das logische Next-Hop-Netzwerk im VMM zu erstellen:

Wählen Sie in der VMM-Konsole Logische Netzwerke, klicken Sie mit der rechten Maustaste und wählen Sie Logisches Netzwerk erstellen.

Wählen Sie auf der Seite Einstellungen die Option Ein verbundenes Netzwerk aus, und aktivieren Sie anschließend das Kontrollkästchen für VM-Netzwerk mit dem gleichen Namen erstellen, um virtuellen Maschinen den direkten Zugriff auf dieses logische Netzwerk zu ermöglichen und Verwaltet vom Microsoft-Netzwerkcontroller.

Hinweis

Ab VMM 2019 UR1 wird Ein verbundenes Netzwerk als Verbundenes Netzwerk geändert.

- Erstellen Sie einen IP-Pool für dieses neue logische Netzwerk. Die IP-Adresse aus diesem Pool ist erforderlich, um die L3-Weiterleitung einzurichten.

Nutzen Sie die folgenden Schritte, um die L3-Weiterleitung zu konfigurieren:

Hinweis

Bei einer L3-VPN-Verbindung können Sie die Bandbreite nicht begrenzen.

Wählen Sie in der VMM-Konsole das virtuelle Netzwerk des Mandanten aus, das Sie über das L3-Gateway mit dem physischen Netzwerk verbinden möchten.

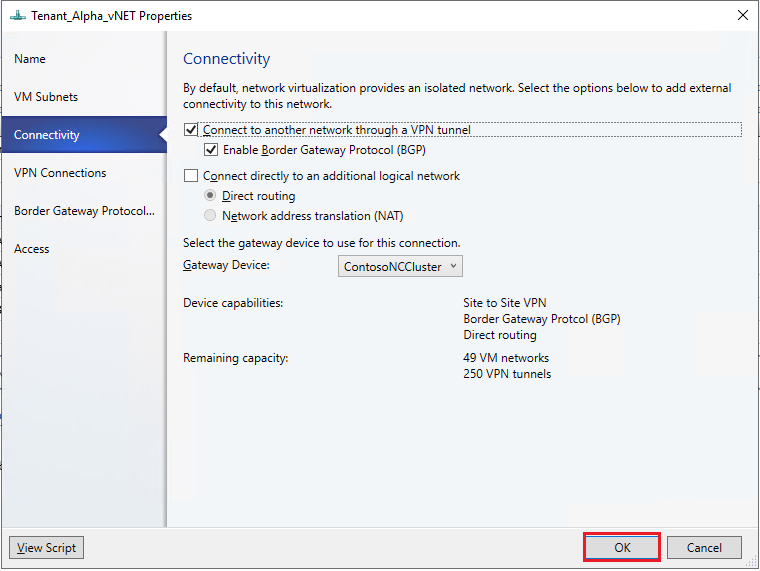

Klicken Sie mit der rechten Maustaste auf das ausgewählte virtuelle Netzwerk des Mandanten und wählen Sie Eigenschaften>Konnektivität.

Wählen Sie Verbindung zu einem anderen Netzwerk über einen VPN-Tunnel. Um BGP-Peering in Ihrem Rechenzentrum zu aktivieren, wählen Sie optional Border Gateway Protocol (BGP) aktivieren.

Wählen Sie den Netzwerk-Controller-Dienst für das Gateway-Gerät aus.

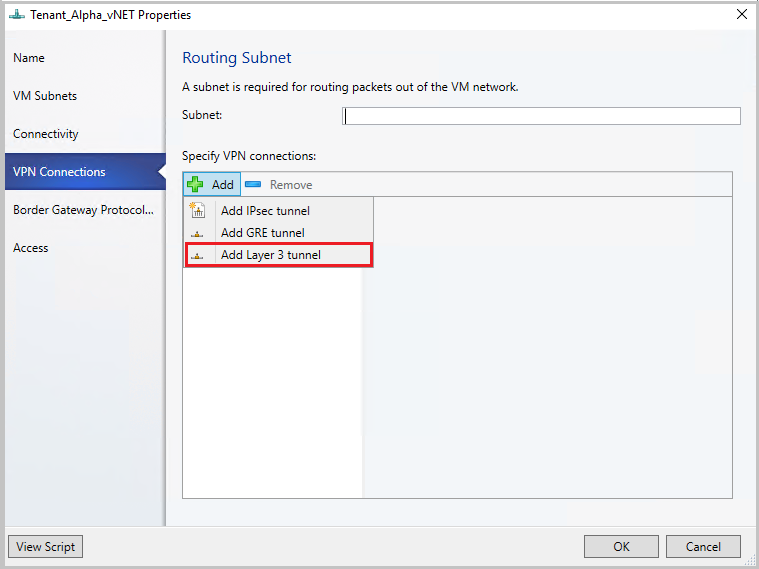

Wählen Sie auf der Seite VPN-Verbindungen die Option Hinzufügen>Layer-3-Tunnel hinzufügen.

Stellen Sie ein Subnetz im Format der CIDR-Notation für Routing Subnet bereit. Dieses Subnetz wird verwendet, um Pakete aus dem VM-Netzwerk weiterzuleiten. Sie müssen dieses Subnetz in Ihrem Rechenzentrum nicht vorkonfigurieren.

Verwenden Sie die folgenden Informationen und konfigurieren Sie die L3-Verbindung:

| Parameter | Details |

|---|---|

| Name | Benutzerdefinierter Name für die L3-Weiterleitungsnetzwerkverbindung. |

| VM Network (NextHop) | Benutzerdefinierter Name für das nächste Hop-VM-Netzwerk, das als Voraussetzung erstellt wurde. Dieses stellt das physische Netzwerk dar, das mit dem virtuellen Netzwerk kommunizieren möchte. Wenn Sie Durchsuchen auswählen, stehen nur die One Connected VM-Netzwerke zur Auswahl, die vom Netzwerkdienst verwaltet werden. |

| Peer-IP-Adresse | IP-Adresse des physischen Netzwerk-Gateways, das über das logische L3-Netzwerk erreichbar ist. Diese IP-Adressen müssen zu dem logischen Netzwerk gehören, das als nächster Hop verwendet werden soll und von Ihnen als Voraussetzung erstellt wurde. Diese IP-Adresse fungiert als nächster Hop, sobald der für das physische Netzwerk bestimmte Datenverkehr aus dem Mandanten-VM-Netzwerk das SDN-Gateway erreicht. Dies muss eine IPv4-Adresse sein. Es können mehrere Peer-IP-Adressen vorhanden sein und sie müssen durch Kommas getrennt werden. |

| Lokale IP-Adressen | IP-Adressen, die auf der L3-Netzwerkschnittstelle des SDN-Gateways konfiguriert werden müssen. Diese IP-Adressen müssen zu dem logischen Netzwerk gehören, das als nächster Hop verwendet werden soll und von Ihnen im Zuge der Vorbereitung erstellt wurde. Sie müssen auch die Subnetzmaske bereitstellen. Beispiel: 10.127.134.55/25. Dies muss eine IPv4-Adresse sein und im CIDR-Notationsformat vorliegen. Peer-IP-Adresse und lokale IP-Adressen müssen aus demselben Pool stammen. Diese IP-Adressen müssen zum Subnetz gehören, das in der Logischen Netzwerkdefinition des VM-Netzwerks definiert ist. |

Wenn Sie statische Routen verwenden, geben Sie alle Remote-Subnetze ein, mit denen Sie eine Verbindung herstellen möchten, in Routen.

Hinweis

Sie müssen Routen in Ihrem physischen Netzwerk für die Subnetze der virtuellen Mandantennetzwerke konfigurieren. Dabei agiert der nächste Hop als IP-Adresse der L3-Schnittstelle auf dem SDN-Gateway (Bei der Erstellung einer L3-Verbindung wurde eine lokale IP-Adresse verwendet). Dadurch wird sichergestellt, dass der Rückgabedatenverkehr an das virtuelle Mandantennetzwerk ordnungsgemäß über das SDN-Gateway weitergeleitet wird.

Bei Verwendung von BGP muss das BGP-Peering zwischen der IP-Adresse der internen Schnittstelle des SDN-Gateways, die in einem anderen Depot auf der Gateway-VM zu finden ist (nicht im Standarddepot), und dem Peergerät im physischen Netzwerk hergestellt werden.

Damit BGP funktioniert, müssen Sie die folgenden Schritte ausführen:

Fügen Sie einen BGP-Peer für die L3-Verbindung hinzu. Geben Sie auf der Seite Border Gateway Protocol Ihre ASN, die Peer-BGP-IP-Adresse und die dazugehörige ASN ein.

Legen Sie die interne Adresse des SDN-Gateways fest, wie im folgenden Abschnitt beschrieben.

Erstellen Sie BGP-Peer am Remote-Ende (physisches Netzwerkgateway). Verwenden Sie während der Erstellung des BGP-Peers die interne Adresse des SDN-Gateways (festgelegt im vorhergehenden Schritt) als IP-Adresse des Peers.

Konfigurieren Sie eine Route für das physische Netzwerk, bei der das Ziel die interne Adresse des SDN-Gateways und der nächste Hop die IP-Adresse der L3-Schnittstelle ist (lokale IP-Adresse, die bei der Erstellung der L3-Verbindung verwendet wurde).

Hinweis

Nachdem Sie die L3-Verbindung hergestellt haben, müssen Sie Routen in Ihrem physischen Netzwerk für die Subnetze der virtuellen Mandantennetzwerke konfigurieren. Dabei agiert der nächste Hop als IP-Adresse der L3-Schnittstelle auf dem Hostnamensgateway (der Parameter „LocalIpAddresses“ im Skript). Dadurch wird sichergestellt, dass der Rückgabedatenverkehr an das virtuelle Mandantennetzwerk ordnungsgemäß über das SDN-Gateway weitergeleitet wird.

Sie können statische Routen oder dynamische Routen (über BGP) mit der L3-Verbindung konfigurieren. Wenn Sie statische Routen verwenden, können Sie sie mithilfe von Add-SCNetworkRoute hinzufügen, wie im folgenden Skript beschrieben.

Wenn Sie BGP mit L3-Tunnelverbindung verwenden, muss BGP-Peering zwischen der IP-Adresse der internen Schnittstelle des SDN-Gateways, die sich in einem anderen Depot der Gateway-VM befindet (nicht im Standard-Depot), und dem Peer-Gerät im physischen Netzwerk eingerichtet werden.

Damit BGP funktioniert, müssen Sie die folgenden Schritte ausführen:

Fügen Sie BGP-Peer für die L3-Verbindung mit dem Cmdlet Add-SCBGPPeer hinzu.

Beispiel: Add-SCBGPPeer -Name „peer1“ -PeerIPAddress „12.13.14.15“ -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Legen Sie die interne Adresse des SDN-Gateways fest, wie im folgenden Abschnitt beschrieben.

Erstellen Sie BGP-Peer am Remote-Ende (physisches Netzwerkgateway). Verwenden Sie bei der Erstellung des BGP-Peers die interne Adresse des SDN-Gateways (ermittelt in Schritt 2 oben) als Peer-IP-Adresse.

Konfigurieren Sie eine Route im physischen Netzwerk mit dem Ziel als interne Adresse des SDN-Gateways und dem nächsten Hop als IP-Adresse der L3-Schnittstelle (Parameter LocalIPAddresses im Skript).

Ermitteln der internen SDN-Gatewayadresse

Wenden Sie das folgende Verfahren an:

Führen Sie die folgenden PowerShell-Cmdlets auf einem Computer aus, auf dem ein Netzwerkcontroller installiert ist, oder auf einem Computer, der als Netzwerkcontroller-Client konfiguriert wurde:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Die Ergebnisse dieses Befehls können mehrere virtuelle Gateways anzeigen, je nachdem, wie viele Mandanten Gateway-Verbindungen konfiguriert haben. Jedes virtuelle Gateway kann über mehrere Verbindungen (IPSec, GRE, L3) verfügen.

Da Sie die IP-Adresse der L3-Schnittstelle (LocalIPAddresses) der Verbindung bereits kennen, können Sie die richtige Verbindung anhand dieser IP-Adresse identifizieren. Nachdem Sie die richtige Netzwerkverbindung hergestellt haben, führen Sie den folgenden Befehl (auf dem entsprechenden virtuellen Gateway) aus, um die BGP-Router-IP-Adresse des virtuellen Gateways abzurufen.

$gateway.Properties.BgpRouters.Properties.RouterIp

Das Ergebnis dieses Befehls liefert die IP-Adresse, die Sie auf dem Remote-Router als Peer-IP-Adresse konfigurieren müssen.

Einrichten der Datenverkehrsauswahl über VMM PowerShell

Wenden Sie das folgende Verfahren an:

Hinweis

Verwendete Werte sind nur Beispiele.

Erstellen Sie die Datenverkehrsauswahl mithilfe der folgenden Parameter.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Konfigurieren Sie die obige Datenverkehrsauswahl mit dem Parameter -LocalTrafficSelectors von Add-SCVPNConnection oder Set-SCVPNConnection.