Konfigurieren Sie verschlüsselte Netzwerke in SDN mit VMM

In diesem Artikel wird erklärt, wie die VM-Netzwerke in einem softwaredefinierten Netzwerk (SDN) mithilfe von System Center Virtual Machine Manager (VMM) verschlüsselt werden.

Der Netzwerkdatenverkehr kann vom Gastbetriebssystem oder einer Anwendung mithilfe von Technologien wie IPSec und TLS verschlüsselt werden. Diese Technologien sind jedoch aufgrund ihrer Komplexität und der Herausforderungen im Zusammenhang mit der Interoperabilität zwischen Systemen aufgrund der Art der Implementierung schwer umzusetzen.

Mit der Funktion für verschlüsselte Netzwerke in VMM kann die End-to-End-Verschlüsselung in den VM-Netzwerken mithilfe des Network Controllers (NC) einfach konfiguriert werden. Diese Verschlüsselung verhindert, dass der Datenverkehr zwischen zwei VMs im selben VM-Netzwerk und im selben Subnetz gelesen und manipuliert werden kann.

Die Verschlüsselung wird auf der Ebene des Subnetzes kontrolliert und kann für jedes Subnetz des VM-Netzwerks aktiviert/deaktiviert werden.

Diese Funktion wird über den SDN Network Controller (NC) verwaltet. Wenn Sie noch keine Software Defined Network (SDN)-Infrastruktur mit einem NC haben, finden Sie weitere Informationen unter Bereitstellung von SDN.

Hinweis

Diese Funktion stellt momentan Schutz vor Nicht-Microsoft- und Netzwerkadministratoren bereit und bietet keinen Schutz vor Fabric-Administratoren.

Vor der Installation

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt werden:

- Mindestens zwei Hosts für Mandanten-VMs zur Validierung der Verschlüsselung.

- HNV-basiertes VM-Netzwerk mit aktivierter Verschlüsselung und einem Zertifikat, das vom Fabric-Administrator erstellt und verteilt werden kann.

Hinweis

Das Zertifikat muss zusammen mit seinem privaten Schlüssel im lokalen Zertifikatspeicher aller Hosts gespeichert werden, auf denen sich die VMs (dieses Netzwerks) befinden.

Vorgehensweise - Konfiguration verschlüsselter Netzwerke

Befolgen Sie diese Schritte, um verschlüsselte Netzwerke zu konfigurieren:

Erstellen Sie ein Zertifikat und legen Sie es im lokalen Zertifikatspeicher aller Hosts ab, auf denen Sie die Mandanten-VMs für diese Validierung platzieren möchten.

Sie können entweder ein selbstsigniertes Zertifikat erstellen oder ein Zertifikat von einer Zertifizierungsstelle erhalten. Informationen darüber, wie Sie selbstsignierte Zertifikate generieren und an den entsprechenden Speicherorten auf jedem Host, den Sie verwenden, ablegen, finden Sie unter „Verschlüsselung für ein virtuelles Subnetz konfigurieren“.

Hinweis

Notieren Sie sich den „Daumenabdruck“ des von Ihnen erstellten Zertifikats. In dem Artikel oben in Schritt 2 müssen Sie die in Erstellen eines Zertifikats mit Anmeldeinformationen und Konfigurieren eines virtuellen Netzwerks für die Verschlüsselung beschriebenen Aktionen nicht ausführen. Diese Einstellungen werden in den folgenden Schritten mithilfe von VMM festgelegt.

Einrichten eines HNV-Anbieternetzwerks für die VM-Konnektivität von Mandanten, das vom NC verwaltet wird. Weitere Informationen

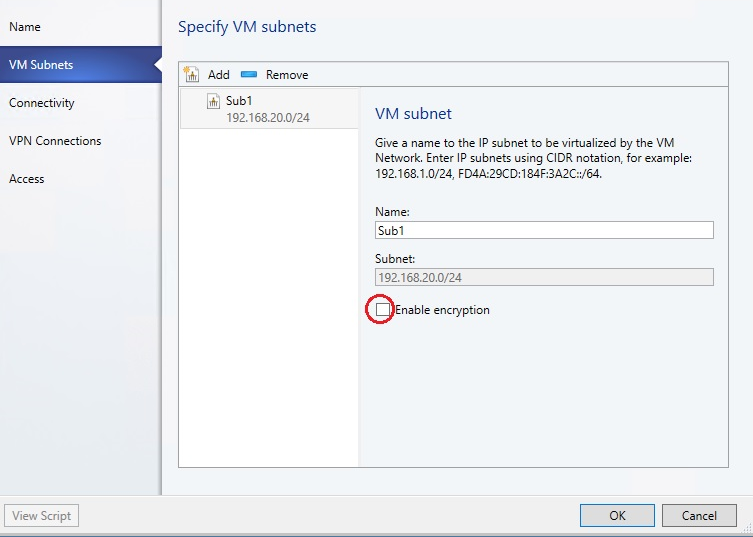

Erstellen Sie ein Netzwerk für Mandanten-VMs und ein Subnetz. Wählen Sie beim Erstellen des Subnetzes unter VM-Subnetze die Option „Verschlüsselung aktivieren“ aus. Weitere Informationen

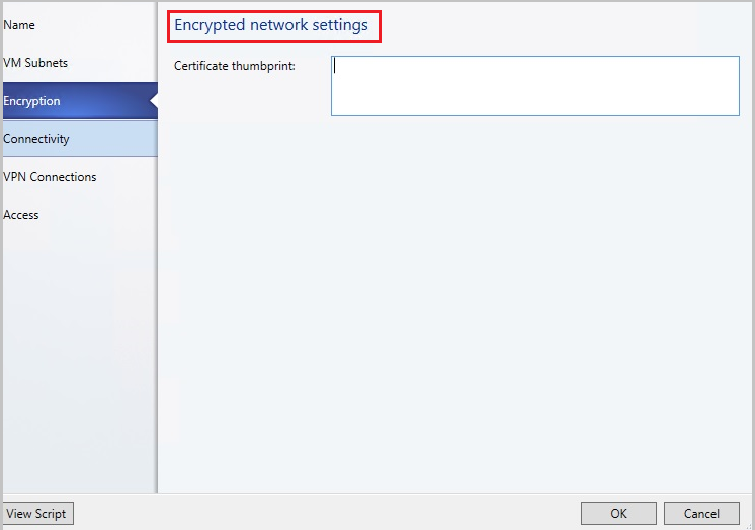

Fügen Sie im nächsten Schritt den Fingerabdruck des von Ihnen erstellten Zertifikats ein.

Erstellen Sie zwei VMs auf zwei separaten physischen Hosts und verbinden Sie sie mit dem oben genannten Subnetz. Weitere Informationen

Fügen Sie eine beliebige Packet-Sniffing-Anwendung auf den beiden Netzwerkschnittstellen der beiden Hosts hinzu, auf denen die Mandanten-VMs platziert sind.

Senden Sie Datenverkehr, Ping, HTTP oder andere Pakete zwischen den beiden Hosts und überprüfen Sie die Pakete in der Packet-Sniffing-Anwendung. Die Pakete dürfen keinen erkennbaren Klartext wie die Parameter einer HTTP-Anfrage enthalten.