Herstellen einer Verbindung mit SQL Server Management Studio

In diesem Artikel wird beschrieben, wie Sie eine Verbindung mit sql Server Datenbank-Engine mit SQL Server Management Studio 20 und höheren Versionen für die folgenden Produkte und Dienste herstellen:

- SQL Server

- Azure SQL-Datenbank

- Verwaltete Azure SQL-Instanz

- Azure Synapse Analytics

Verschlüsselungsänderungen

SQL Server Management Studio (SSMS) 20 enthält eine wichtige Sicherheitsverbesserung im Zusammenhang mit der Verbindungsverschlüsselung und umfasst viele Änderungen.

- Die Verschlüsselungsverbindungseigenschaft wurde in "Encryption" umbenannt.

- Der Wert "True" (Aktivierte Option "Verbindung verschlüsseln" oder "Aktiviert") ist jetzt obligatorisch für die Verschlüsselung.

- Der Wert "False" (Option "Verbindung verschlüsseln" ist deaktiviert oder deaktiviert) wird jetzt optional für Verschlüsselung zugeordnet.

- Die Encryption-Eigenschaft ist jetzt standardmäßig auf "Verpflichtend" festgelegt.

- Die Encryption-Eigenschaft enthält eine neue Option, Strict (SQL Server 2022 und Azure SQL), die in früheren Versionen von SSMS nicht verfügbar ist.

Darüber hinaus wurden die Zertifikateigenschaften "Verschlüsselungs- und Vertrauensstellungsserver" unter "Verbindungssicherheit" auf die Anmeldeseite verschoben. Außerdem wurde eine neue Option, Hostname im Zertifikat, hinzugefügt. Die bewährte Methode besteht darin, eine vertrauenswürdige, verschlüsselte Verbindung mit dem Server zu unterstützen.

Um Verbindungen zu verschlüsseln, muss die SQL Server-Datenbank-Engine mit einem TLS-Zertifikat konfiguriert werden, das von einer vertrauenswürdigen Stammzertifizierungsstelle signiert ist.

Für Benutzer, die eine Verbindung mit Azure SQL-Datenbank und Azure SQL verwaltete Instanz herstellen, sollten vorhandene Verbindungen in der Liste der zuletzt verwendeten (MRU) aktualisiert werden, um die Verschlüsselung Strict (SQL Server 2022 und Azure SQL) zu verwenden. Jede neue Verbindung mit Azure SQL-Datenbank und Azure SQL verwaltete Instanz sollte strenge Verschlüsselung (SQL Server 2022 und Azure SQL) verwenden. Azure SQL-Datenbank und Azure SQL verwaltete Instanz unterstützen verschlüsselte Verbindungen und sind mit vertrauenswürdigen Zertifikaten konfiguriert.

Wenn die Verschlüsselung "Strict" (SQL Server 2022 und Azure SQL) ausgewählt ist, ist die Option "Serverzertifikat vertrauen" nicht verfügbar.

Bei aktivierter obligatorischer Verschlüsselung und aktiviertem Trust-Serverzertifikat ist der Hostname in der Zertifikatoption nicht verfügbar.

Für Benutzer, die eine Verbindung mit einem lokalen SQL Server oder SQL Server auf einem virtuellen Computer herstellen, muss die Datenbank-Engine so konfiguriert werden, dass sie verschlüsselte Verbindungen unterstützt. Eine vollständige Anleitung finden Sie unter Konfigurieren der SQL Server-Datenbank-Engine zum Verschlüsseln von Verbindungen.

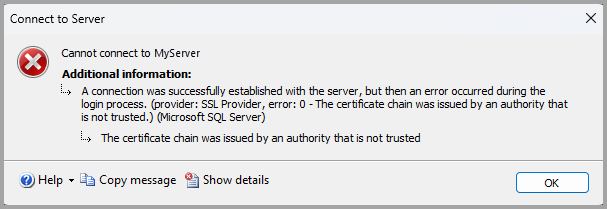

Wenn die Datenbank-Engine entweder die Verschlüsselung erzwingen oder die strenge Verschlüsselung erzwingen aktiviert ist, stellen Sie sicher, dass Sie über ein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle verfügen. Weitere Informationen finden Sie unter Zertifikatanforderungen für SQL Server. Wenn Sie kein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle haben und versuchen, eine Verbindung herzustellen, wird der Fehler angezeigt:

Der Text aus dem Screenshot zeigt einen Fehler ähnlich dem folgenden Beispiel:

Verbindung mit MyServer kann nicht hergestellt werden

Eine Verbindung mit dem Server wurde erfolgreich hergestellt, aber dann trat während des Anmeldevorgangs ein Fehler auf. (Anbieter: SSL-Anbieter, Fehler: 0 - > Die Zertifikatkette wurde von einer Autorität ausgestellt, die nicht vertrauenswürdig ist.) (Microsoft SQL Server, Fehler: -2146893019) Um Hilfe zu finden, klicken Sie auf:

https://docs.microsoft.com/sql/relational-databases/errors-events/mssqlserver--2146893019-database-engine-errorDie Zertifikatkette wurde von einer nicht vertrauenswürdigen Zertifizierungsstelle ausgestellt.

Weitere Informationen finden Sie unter "Das vom Remoteserver empfangene Zertifikat wurde von einer nicht vertrauenswürdigen Zertifizierungsstelle ausgegeben", wenn Sie eine Verbindung mit SQL Server herstellen.

Neue Verbindungen in SQL Server Management Studio 20 und höheren Versionen

Für Arbeitsstationen mit einer neuen Installation von SSMS oder beim Hinzufügen einer neuen Verbindung:

- Wählen Sie "In Objekt-Explorer verbinden" oder "Neue > Abfrage mit aktueller Verbindung speichern>" aus.

- Legen Sie im Dialogfeld "Mit Server verbinden" die Verbindungsdetails für Ihren Server fest.

Beschreibung der Verbindungsdetails

In der folgenden Tabelle werden die Verbindungsdetails beschrieben.

| Einstellung | Beschreibung |

|---|---|

| Servername | Geben Sie hier den Servernamen ein. Beispiel: MyServer oder MyServer\MyInstance localhost. |

| Authentifizierung | Wählen Sie den typ der zu verwendenden Authentifizierung aus. |

| Benutzername | Geben Sie den Benutzernamen ein, mit dem die Authentifizierung authentifiziert werden soll. Der Benutzername wird automatisch ausgefüllt, wenn die Windows-Authentifizierung für den Authentifizierungstyp ausgewählt ist. Wenn Sie Microsoft Entra MFA verwenden, kann der Benutzername leer bleiben. |

| Kennwort | Geben Sie das Kennwort für den Benutzer ein (sofern verfügbar). Das Kennwortfeld ist für bestimmte Authentifizierungstypen nicht verfügbar. |

| *Verschlüsselung 1 | Wählen Sie die Verschlüsselungsebene für die Verbindung aus. Der Standardwert ist Obligatorisch. |

| Serverzertifikat vertrauen | Aktivieren Sie diese Option, um die Serverzertifikat-Validierung zu umgehen. Der Standardwert ist False (deaktiviert), wodurch die Sicherheit mit vertrauenswürdigen Zertifikaten verbessert wird. |

| Hostname im Zertifikat | Der in dieser Option bereitgestellte Wert wird verwendet, um einen anderen, aber erwarteten, CN oder SAN im Serverzertifikat für den Server anzugeben, mit dem SSMS eine Verbindung herstellt. Diese Option kann leer bleiben, sodass die Zertifikatüberprüfung sicherstellt, dass der gemeinsame Name (CN) oder der alternative Antragstellername (Subject Alternate Name, SAN) im Zertifikat mit dem Servernamen übereinstimmt, mit dem Sie eine Verbindung herstellen. Dieser Parameter kann angegeben werden, wenn der Servername nicht mit dem CN oder SAN übereinstimmt, z. B. bei der Verwendung von DNS-Aliasnamen. Weitere Informationen finden Sie unter Verschlüsselungs- und Zertifikatüberprüfung in Microsoft.Data.SqlClient. |

1 Der vom Benutzer ausgewählte Wert stellt die gewünschte und minimale Verschlüsselungsebene dar. SSMS verhandelt mit dem SQL-Modul (über den Treiber), um die verwendete Verschlüsselung zu ermitteln, und die Verbindung kann mit einer anderen (noch sichereren) Verschlüsselungsebene hergestellt werden. Wenn Sie beispielsweise "Optional" für die Option "Verschlüsselung" auswählen und der Server die Verschlüsselung erzwungen hat und ein vertrauenswürdiges Zertifikat aktiviert ist, wird die Verbindung verschlüsselt.

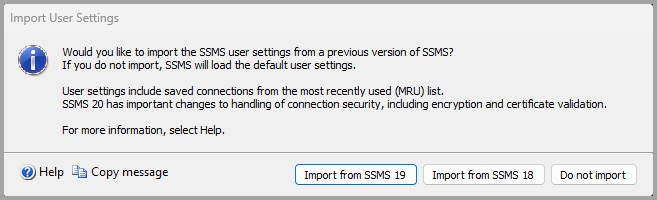

Verbindungen nach dem Upgrade auf SQL Server Management Studio 20

Während der ersten Einführung von SQL Server Management Studio 20 werden Sie aufgefordert, Einstellungen aus einer früheren Version von SSMS zu importieren. Wenn Sie "Aus SSMS 19 importieren" oder "Aus SSMS 18 importieren" auswählen, wird die Liste der zuletzt verwendeten Verbindungen aus der ausgewählten Version von SSMS importiert.

Für Arbeitsstationen, die Einstellungen aus SSMS 18 oder SSMS 19 importiert haben:

- Wählen Sie "In Objekt-Explorer verbinden" oder "Neue > Abfrage mit aktueller Verbindung speichern>" aus.

- Wählen Sie im Dialogfeld "Mit Server verbinden" den Server aus, mit dem Sie eine Verbindung herstellen möchten.

- Überprüfen Sie die optionen, die für das Verschlüsselungs - und Trust-Serverzertifikat für die vorhandene Verbindung ausgewählt sind. In einigen Szenarien kann es erforderlich sein, ein signiertes Zertifikat zu konfigurieren oder den Wert für eine oder beide Eigenschaften zu ändern.

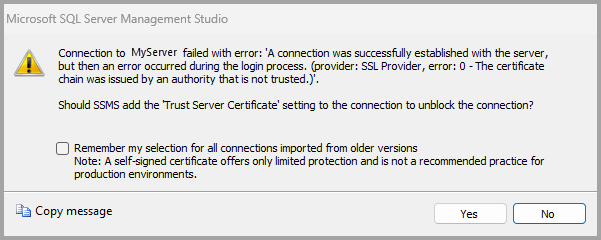

- Wenn Sie zuvor eine Verbindung mit "Verschlüsselung " auf "Verpflichtend" festgelegt haben und sql Server keine verschlüsselten Verbindungen aktiviert hat oder kein signiertes Zertifikat enthält, werden Sie aufgefordert, die Option "Serverzertifikat vertrauen" zu aktivieren:

- Wenn Sie "Ja" auswählen, ist das Trust Server-Zertifikat für die Verbindung aktiviert. Sie können auch das Trust Server-Zertifikat für alle Verbindungen aktivieren, die aus älteren Versionen von SSMS importiert wurden.

- Wenn Sie "Nein" auswählen, ist das Trust Server-Zertifikat nicht aktiviert, und Sie können keine Verbindung herstellen. Überprüfen Sie die Konfiguration, um zu überprüfen, ob ein gültiges Serverzertifikat installiert ist.

Weitere Informationen finden Sie unter Konfigurieren der SQL Server-Datenbank-Engine zum Verschlüsseln von Verbindungen.

Hinweise

Diese Änderungen sind das Ergebnis von Updates auf Treiberebene in Microsoft.Data.SqlClient. Aktuelle Versionen von Microsoft.Data.SqlClient bieten erhöhte Sicherheit in den Verbindungsoptionen. Weitere Informationen finden Sie in der Einführung in den Microsoft.Data.SqlClient-Namespace.

Zugehöriger Inhalt

- Schnellstart: Herstellen einer Verbindung mit und Abfragen einer SQL Server-Instanz mithilfe des SQL Server Management Studio (SSMS)

- Schnellstart: Verbinden und Abfragen einer SQL Server-Instanz auf einem virtuellen Azure-Computer mit SQL Server Management Studio (SSMS)

- Schnellstart: Herstellen einer Verbindung mit und Abfragen einer Instanz von Azure SQL-Datenbank oder Azure SQL Managed Instance mithilfe des SQL Server Management Studio (SSMS)

- Schnellstart: Verbinden mit einem dedizierten SQL-Pool (ehemals SQL DW) und Abfragen des SQL-Pools in Azure Synapse Analytics mithilfe von SQL Server Management Studio (SSMS)