Konfigurieren von NSG-Regeln für Azure SQL Managed Instance für die Arbeit mit Azure Confidential Ledger

Gilt für: Azure SQL verwaltete Instanz

Nachdem Sie Azure Confidential Ledger als Digestspeicherort in Ihrem Azure SQL Managed Instance aktiviert haben, müssen Sie die Regeln des virtuellen Netzwerks Ihrer Azure SQL Managed Instance manuell für die Kommunikation mit Azure Confidential Ledger konfigurieren.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Konfigurieren Sie Ihre SQL Managed Instance- Netzwerksicherheitsgruppe (Network Security Group, NSG) und Routingtabellenregeln, um Datenverkehr zu Azure Confidential Ledger zuzulassen.

Berechtigungen

Aufgrund der Vertraulichkeit der Daten in einer verwalteten Instanz erfordert die Konfiguration zum Aktivieren des öffentlichen Endpunkts von Azure SQL Managed Instance einen zweistufigen Prozess. Diese Sicherheitsmaßnahme entspricht der Aufgabentrennung (Separation of Duties, SoD):

- Der SQL Managed Instance- Administrator muss den öffentlichen Endpunkt in der SQL Managed Instance aktivieren. Den Administrator der verwalteten Instanz finden Sie auf der Seite Übersicht Ihrer SQL Managed Instance- Ressource.

- Ein Netzwerkadministrator muss Datenverkehr an SQL Managed Instance mithilfe einer Netzwerksicherheitsgruppe (NSG) zulassen. Weitere Informationen finden Sie unter Berechtigungen.

Aktivieren von ausgehenden NSG-Regeln für Azure Confidential Ledger

Wir müssen die IP-Adressen des Azure Confidential Ledger erfassen und sie den ausgehenden NSG-Regeln und der Routingtabelle Ihrer SQL Managed Instance hinzufügen.

Abrufen von IP-Adressen des Ledger-Endpunkts und Identitätsdienst-Endpunkts

Erfassen Sie in Ihrer bereitgestellten Seite Azure Confidential Ledger Überblick im Azure-Portal den Hostnamen des Ledger-Endpunkts. Erwerben Sie die IP-Adresse Ihrer Azure Confidential Ledger-Instanz mithilfe ping eines ähnlichen Netzwerktools.

ping -a <ledgername>.confidential-ledger.azure.com

PING <ledgername>.confidential-ledger.azure.com (1.123.123.123) 56(84) bytes of data.

64 bytes from 1.123.123.123 (1.123.123.123): icmp_seq=1 ttl=105 time=78.7 ms

Führen Sie in ähnlicher Weise das Verfahren für die Azure Confidential Ledger-Instanz Identity Service Endpoint aus.

ping identity.confidential-ledger.core.azure.com

PING part-0042.t-0009.t-msedge.net (13.107.246.70) 56(84) bytes of data.

64 bytes from 13.107.246.70 (13.107.246.70): icmp_seq=1 ttl=52 time=14.9 ms

Hinzufügen von IP-Adressen zu den ausgehenden NSG-Regeln

Diese beiden IP-Adressen sollten den ausgehenden NSG-Regeln Ihrer SQL Managed Instance hinzugefügt werden.

Navigieren Sie im Azure-Portal zu der Netzwerksicherheitsgruppe Ihrer SQL Managed Instance. Die Netzwerksicherheitsgruppe ist eine separate Ressource in der Ressourcengruppe Ihrer SQL Managed Instance.

Gehen Sie zum Menü Ausgehende Sicherheitsregeln.

Fügen Sie die zwei IP-Adressen hinzu, die im vorherigen Abschnitt als neue ausgehende Regel abgerufen wurden:

Wählen Sie die Registerkarte Ausgangssicherheitsregeln zum Hinzufügen einer Regel aus, die höhere Priorität aufweist als die Regel deny_all_inbound mit den folgenden Einstellungen:

Einstellung Vorgeschlagener Wert BESCHREIBUNG Quelle Beliebige IP-Adresse oder beliebiges Diensttag - Wählen Sie für Azure-Dienste wie Power BI das Azure Cloud-Diensttag aus

- Verwenden Sie für Ihren Computer oder Ihre Azure-VM (virtueller Computer) die NAT-IP-Adresse.

Quellportbereiche * Behalten Sie für diese Option „*“ (beliebig) bei, da Quellports in der Regel dynamisch zugeordnet werden und als solche unvorhersehbar sind Ziel <1.123.123.123>, <13.107.246.70> Hinzufügen der IP-Adressen, die im vorherigen Abschnitt für Azure Confidential Ledger abgerufen wurden Zielportbereiche 3342 Legen Sie den Zielport auf 3342 fest, den öffentlichen TDS-Endpunkt der verwalteten Instanz Dienst HTTPS SQL Managed Instance kommuniziert mit dem Ledger über HTTPS Aktion Zulassen Lassen Sie ausgehenden Datenverkehr von der verwalteten Instanz an den Ledger zu Priorität 1500 Stellen Sie sicher, dass diese Regel höhere Priorität hat als die Regel deny_all_inbound

Hinzufügen von IP-Adressen zur Routentabelle

Die beiden IP-Adressen von Azure Confidential Ledger sollten auch der Tabelle „Route" hinzugefügt werden:

Navigieren Sie im Azure-Portal zu Ihrer Routentabelle von SQL Managed Instance. Die Routentabelle ist eine separate Ressource in der Ressourcengruppe Ihrer SQL Managed Instance.

Gehen Sie zum Menü Routen unter Einstellungen.

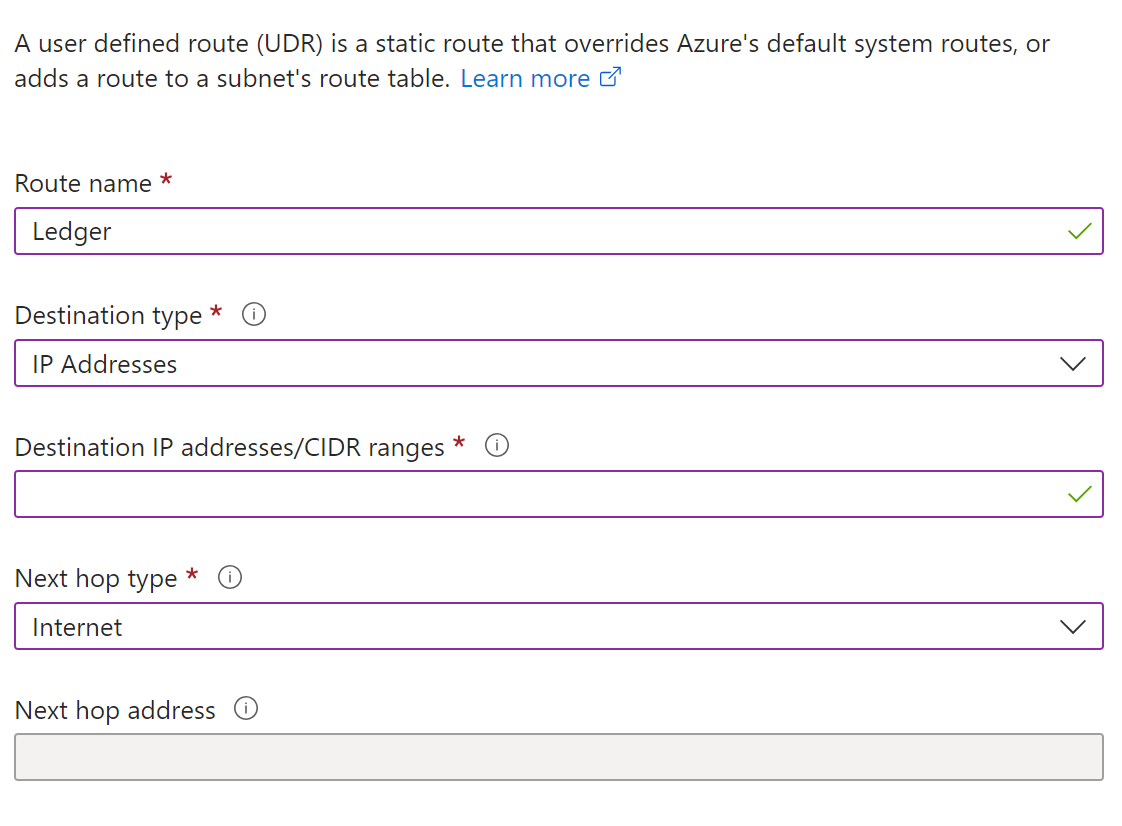

Fügen Sie die im vorherigen Abschnitt abgerufenen zwei IP-Adressen als neue Routen hinzu:

Einstellung Vorgeschlagener Wert Beschreibung Routenname Verwenden eines bevorzugten Namens Name, den Sie für diese Route verwenden möchten Zieltyp IP-Adressen Verwenden Sie das Dropdown-Menü und wählen Sie IP-Adressen Ziel-IP-Adressen/CIDR-Bereiche 1.123.123.123/32 In diesem Beispiel verwenden wir 1.123.123.123/32. Erstellen Sie eine weitere Route zum Hinzufügen des Identitätsdienstendpunkts, der in diesem Beispiel13.107.246.70/32istTyp des nächsten Hops Internet

Überprüfen Sie, ob das Routing richtig konfiguriert ist

Sie können bestätigen, dass Ihre SQL Managed Instance jetzt mit dem Azure Confidential Ledger kommunizieren kann, indem Sie eine Datenbanküberprüfung ausführen. Die Abfrage sollte Ledger verification succeeded melden.