Mit moderner Authentifizierung unterstützte Skype for Business-Topologien

In diesem Artikel werden die Online- und lokalen Topologien aufgeführt, die mit der modernen Authentifizierung in Skype for Business unterstützt werden, sowie Sicherheitsfeatures, die für jede Topologie gelten.

Moderne Authentifizierung in Skype for Business

Skype for Business können die Sicherheitsvorteile der modernen Authentifizierung nutzen. Da Skype for Business eng mit Exchange zusammenarbeiten, wird das Anmeldeverhalten Skype for Business Clientbenutzern auch von der MA-status von Exchange beeinflusst. Dies gilt auch, wenn Sie eine hybride Skype for Business-Topologie mit geteilter Domäne verwenden. Das sind zahlreiche bewegliche Teile, aber das Ziel ist hier eine leicht zu visualisierende Liste der unterstützten Topologien.

Welche Topologien werden für moderne Authentifizierung unterstützt, wenn Skype for Business, Skype for Business Online, Exchange Server und Exchange Online genutzt werden?

Unterstützte MA-Topologien in Skype for Business

Es gibt potenziell zwei Serveranwendungen und zwei Microsoft 365- oder Office 365-Workloads, die an Skype for Business von MA verwendeten Topologien beteiligt sind.

Skype for Business Server (CU 5) lokal

Skype for Business Online (SFBO)

Exchange Server (lokal)

Exchange Server Online (EXO)

Ein weiterer wichtiger Teil von MA ist die Kenntnis, wo die Authentifizierung (authN) und Autorisierung (authZ) von Benutzern stattfinden. Die folgenden zwei Optionen stehen zur Verfügung:

Microsoft Entra ID, online in der Microsoft Cloud

Active Directory-Verbundserver (Active Directory Federation Server, AD FS) (lokal)

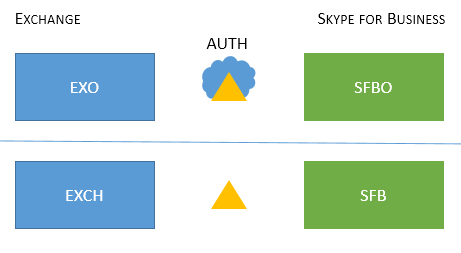

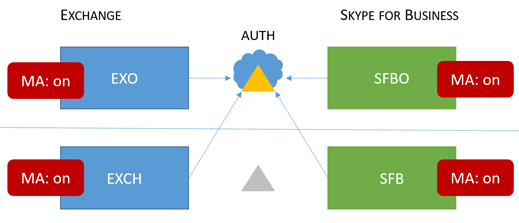

Es sieht also ein wenig so aus, mit EXO und SFBO in der Cloud mit Microsoft Entra ID und Exchange Server (EXCH) und Skype for Business Server (SFB) lokal.

Hier sind die unterstützten Topologien. Beachten Sie den Schlüssel für die Grafiken:

Wenn das Symbol abgeblendet oder grau ist, wird es im Szenario nicht verwendet.

EXO: Exchange Online

SFBO: Skype for Business Online

EXCH: Exchange (lokal)

SFB: Skype for Business (lokal)

Autorisierungsserver werden durch Dreiecke dargestellt, z. B. ist der Microsoft Entra ID ein Dreieck mit einer Wolke dahinter.

Pfeile zeigen auf den Autorisierungsserver, der verwendet wird, wenn Clients versuchen, die angegebene Serverressource zu erreichen.

Betrachten wir zunächst MA mit Skype for Business in rein lokalen Topologien und reinen Cloudtopologien.

Wichtig

Sind Sie bereit, moderne Authentifizierung in Skype for Business Online einzurichten? Die Schritte zum Aktivieren dieses Features finden Sie hier.

| Topologiename |

Beispiel |

Beschreibung |

Unterstützt |

|---|---|---|---|

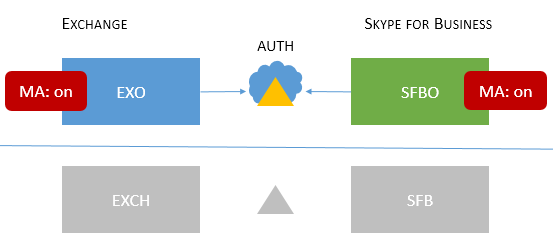

| Nur Cloud |

Gehostete Benutzer/Postfächer: Online

Gehostete Benutzer/Postfächer: Online |

MA ist für EXO und SFBO aktiviert. Daher wird der Autorisierungsserver Microsoft Entra ID. |

Mehrstufige Authentifizierung (MFA), clientzertifikatbasierte Authentifizierung (CBA), Bedingter Zugriff (CA)/Mobile Application Management (MAM) mit Intune. * |

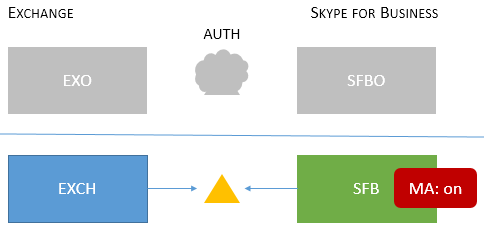

| Nur lokal |

Verwaltete Benutzer/Befinden der Postfächer: Lokal

Verwaltete Benutzer/Befinden der Postfächer: Lokal |

MA ist für SFB (lokal) aktiviert. Daher ist AD FS der Autorisierungsserver. Konfigurationsdetails finden Sie in diesem Artikel. |

MFA (nur Windows Desktop – mobile Clients werden nicht unterstützt). Keine Exchange-Integrationsfunktionen. Dieser Ansatz wird nicht empfohlen. Weitere Informationen finden Sie hier: https://aka.ms/ModernAuthOverview

|

Wichtig

Der MA-Status sollte in Skype for Business und Exchange (und deren Onlinependants) gleich sein, um die Anzahl der Eingabeaufforderungen zu verringern.

Bei gemischten Topologien sind Kombinationen von SFB-Hybriden mit geteilter Domäne beteiligt. Diese gemischten Topologien werden zurzeit unterstützt:

| Topologiename |

Beispiel |

Beschreibung |

Unterstützt |

|---|---|---|---|

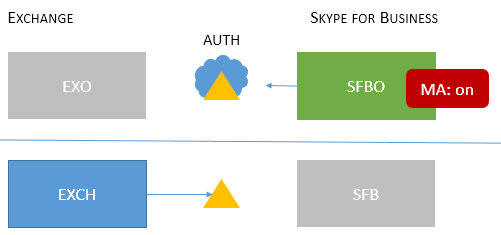

| Gemischt 1 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXO und SFB |

MA ist für SFB nicht aktiviert. in dieser Topologie sind keine SFB MA-Features verfügbar. |

Keine MA-Funktionen für SFB |

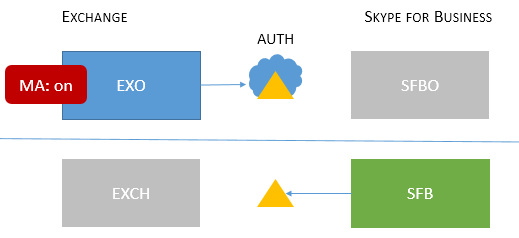

| Gemischt 2 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXCH und SFBO |

MA ist nur für SFBO aktiviert. Der Autorisierungsserver ist Microsoft Entra ID für Benutzer, die in SFBO verwaltet werden, aber AD für EXCH lokal. |

MFA, CBA, CA/MAM mit IntuneGemischt 3 |

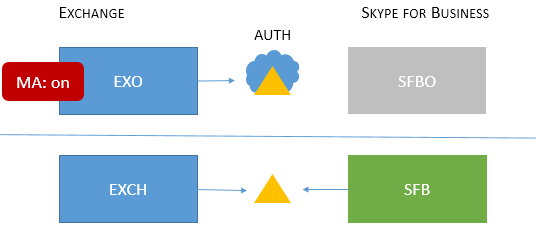

| Gemischt 3 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXO + SFB oder EXCH + SFB |

In dieser Topologie sind keine MA-Funktionen für SFB verfügbar. |

Keine MA-Funktionen für SFB |

| Gemischt 4 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXCH + SFBO oder EXCH + SFB |

MA ist für SFBO aktiviert, daher ist der Autorisierungsserver für Benutzer, die in SFBO gehostet werden, Microsoft Entra ID. Lokale Benutzer in SFB und EXO verwenden AD. |

MFA, CBA, CA/MAM mit Intune nur für Onlinebenutzer* – MFA umfasst Windows-Desktop, Mac, iOS- und Android-Geräte und Windows Phones. CBA umfasst Windows-Desktop, iOS- und Android-Geräte. CA/MAM mit Intune umfasst Android- und iOS-Geräte. |

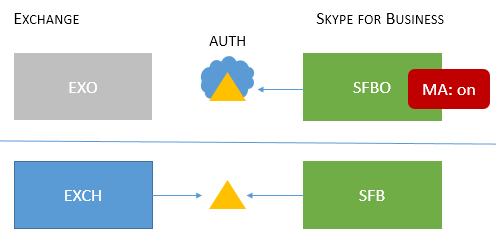

| Gemischt 5 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXO und SFBO, EXO + SFB, EXCH + SFBO oder EXCH + SFB |

MA ist sowohl in EXO als auch in SFBO aktiviert, daher ist der Autorisierungsserver für Benutzer Microsoft Entra ID, die in SFBO verwaltet werden. Lokale Benutzer in EXCH und SFB verwenden AD. |

MFA, CBA, CA/MAM mit Intune nur für Onlinebenutzer* – MFA umfasst Windows-Desktop, Mac, iOS- und Android-Geräte und Windows Phones. CBA umfasst Windows-Desktop, iOS- und Android-Geräte. CA/MAM mit Intune umfasst Android- und iOS-Geräte. |

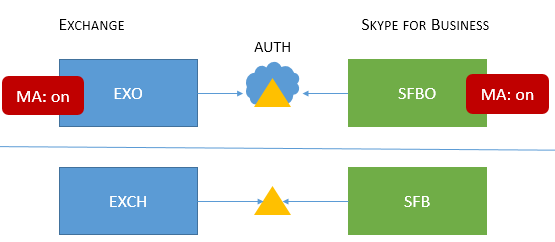

| Gemischt 6 |

Verwaltung der Benutzer/Speicherort der Postfächer: EXO und SFBO, EXO + SFB, EXCH + SFBO oder EXCH + SFB |

MA ist überall aktiviert, daher ist der Autorisierungsserver für alle Benutzer Microsoft Entra ID. (online und lokal) Bereitstellungsschritte finden Sie unter https://aka.ms/ModernAuthOverview . |

MFA, CBA und CA/MAM (über Intune) für alle Benutzer. |

* – MFA umfasst Windows Desktop, MAC, iOS, Android-Geräte und Windows Phones; CBA umfasst Windows Desktop-, iOS- und Android-Geräte. CA/MAM mit Intune, umfasst Android- und iOS-Geräte.

Wichtig

Sehr wichtig ist, dass die Benutzer möglicherweise in manchen Fällen mehrere Eingabeaufforderungen sehen, vor allem, wenn der MA-Status nicht auf allen von den Clients benötigten und angeforderten Serverressourcen gleich ist. Dies gilt für alle Versionen der gemischten Topologien.

Wichtig

Beachten Sie außerdem, dass in einigen Fällen (speziell gemischt 1, 3 und 5) ein AllowADALForNonLyncIndependentOfLync-Registrierungsschlüssel für die ordnungsgemäße Konfiguration für Windows-Desktopclients festgelegt werden muss.