Integrationen: Transparenz, Automatisierung und Orchestrierung

![]()

Heutzutage müssen sich Organisationen mit einer immer komplexeren Bedrohungslandschaft auseinandersetzen. Ein wichtiges Prinzip von Zero Trust ist die Annahme, dass eine Sicherheitsverletzung vorliegt. Die effektive Annahme einer Sicherheitsverletzung bedeutet, dass der Ansatz der Bedrohungserkennung mit umfassender Transparenz für den gesamten Datenbestand genutzt wird und die Sicherheitsteams über den tiefen Einblick verfügen, den sie zum Durchführen von Drilldowns für einzelne Bedrohungen benötigen.

Bei Integrationen zur Verbesserung der Transparenz, Automatisierung und Orchestrierung geht es um die Entwicklung stabiler Lösungen für die Überwachung von Sicherheitssignalen. Dies ist wichtig für die dauerhafte Sicherstellung der Sicherheit einer Umgebung, indem verdächtiges Verhalten erkannt und eine proaktive Suche (Hunting) nach Bedrohungen ermöglicht wird. Kunden können dann Überprüfungen auf unerwartetes Verhalten und Zugriffe durchführen und proaktiv nach böswilligen Akteuren suchen, die sich bereits im Netzwerk befinden.

Dieser Leitfaden richtet sich an Softwareanbieter und Technologiepartner, die ihre Sicherheitslösungen für Transparenz, Automatisierung und Orchestrierung durch die Integration mit Microsoft-Produkten erweitern möchten.

Transparenz, Automatisierung und Orchestrierung: Leitfaden zur Zero Trust-Integration

Dieser Leitfaden zur Integration enthält eine Anleitung für die Integration mit Microsoft Sentinel. Microsoft Sentinel ist der cloudnative SIEM-Dienst (Security Information & Event Management) von Microsoft. Unabhängige Softwareanbieter (ISVs) können in Microsoft Sentinel integriert werden. Diese Integration ermöglicht neue Anwendungsfälle für Kunden mit Datenconnectors, Analyseregeln, interaktiven Arbeitsmappen und Automatisierungsplaybooks, die für Kunden den End-to-End-Produktnutzen erhöhen und Wert in vertikalen Bereichen oder Branchen schaffen.

Microsoft Sentinel

Der Ansatz von Microsoft zum Bedrohungsschutz besteht darin, sowohl Sicherheitsinformationen als auch Ereignisverwaltung (SIEM) und Extended Detection and Response (XDR) in einer integrierten Umgebung mit Microsoft Sentinel, Microsoft Defender XDR und Microsoft Defender for Cloud zu kombinieren. Organisationen können mit diesem Ansatz mehrere Fliegen mit einer Klappe schlagen, da sie Folgendes erhalten: End-to-End-Transparenz in Bezug auf Bedrohungen für die gesamten Ressourcen, korrelierte priorisierte Warnungen, die auf dem umfangreichen Microsoft-Wissen zu bestimmten Ressourcen basieren und bei denen für die Verknüpfung der Informationen KI-Funktionen eingesetzt werden, sowie koordinierte Aktionen in der gesamten Organisation.

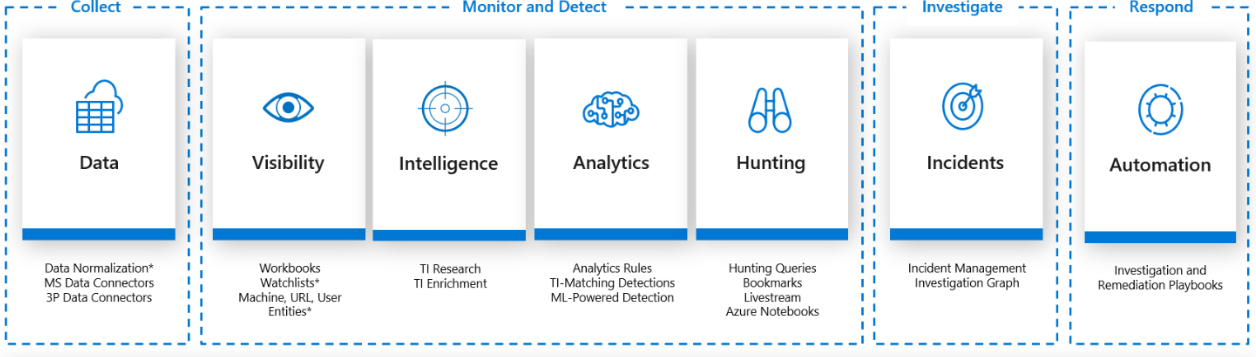

Microsoft Sentinel, das cloudnative SIEM von Microsoft, bietet einen Überblick über Ihren gesamten digitalen Bestand. Es bietet intelligente Sicherheitsanalysen für alle Benutzer, Geräte, Anwendungen und Infrastruktur, sowohl lokal als auch in mehreren Clouds. Anschließend korreliert sie und erkennt Bedrohungen mithilfe von maschinellem Lernen und optimiert Untersuchungen mit KI und leistungsstarken Suchtools.

Microsoft Sentinel verfügt über viele Integrationen mit Partnerlösungen, z. B. andere Sicherheitslösungen, Clouds, Threat Intelligence-Anbieter und mehr. ISVs können die Integration mit Microsoft Sentinel durchführen, um neue Anwendungsfälle für Kunden mit Datenconnectors, Analyseregeln, interaktiven Arbeitsmappen und Automatisierungsplaybooks zu ermöglichen. Auf diese Weise können sie für Kunden den End-to-End-Produktnutzen erhöhen oder Wert in vertikalen Bereichen oder Branchen schaffen.

Die folgende Anleitung dient Ihnen als Hilfe beim Erstellen von Lösungen, die mit Microsoft Sentinel integriert werden können.

Entwicklungsmöglichkeiten: Leitfaden zu Integrationsoptionen für Microsoft Sentinel

Partner können Microsoft Sentinel für unterschiedliche wichtige Szenarien einsetzen, um für Kunden und die eigene Organisation den Nutzen zu erhöhen. In diesem Artikel werden diese möglichen Szenarien und technischen Integrationen beschrieben. Sie erhalten Informationen dazu, wie Sie entscheiden, welche Integrationen entwickelt werden sollen, wie Sie die ersten Schritte ausführen, wie Sie Integrationen für Microsoft Sentinel-Kunden bereitstellen und wie Sie Microsoft Sentinel-Integrationen bewerben.

Vorgehensweise bei der Entwicklung: Integrationskomponenten für Microsoft Sentinel

Nachdem Sie die Szenarien identifiziert haben, die Sie mit Ihrer Lösung unterstützen möchten, erstellen Sie eine Liste der zu implementierenden Artefakte. Diese Ressource enthält eine Liste mit allen Artefakten, die Sie erstellen können, und die zugehörigen Anleitungen. Sie ist Teil des „Threat Hunters“-Programms. Hierbei handelt es sich um die Microsoft Sentinel-Community, in der Inhalte sowohl von Partnern als auch von Communitymitgliedern beigetragen werden.

Verpacken: Leitfaden zum Erstellen von Microsoft Sentinel-Lösungen

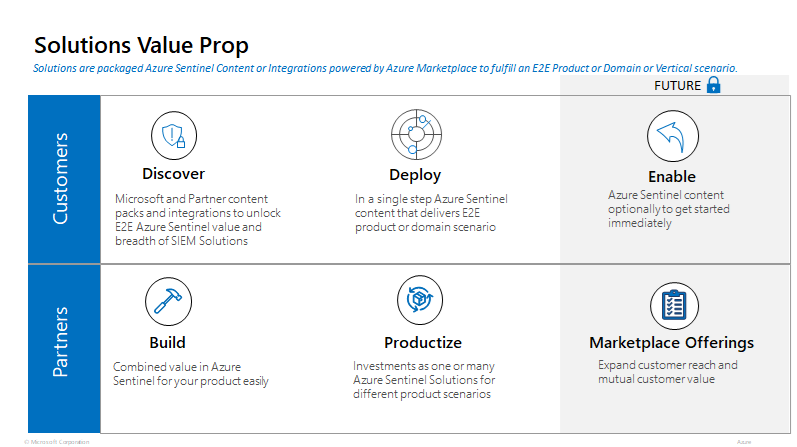

Nachdem Sie eine Lösung erstellt haben, müssen Sie sie veröffentlichen. Diese Anleitung enthält eine Übersicht über Microsoft Sentinel-Lösungen und die Erstellung und Veröffentlichung einer Lösung für Microsoft Sentinel.

Mit Microsoft Sentinel-Lösungen können Partner den Nutzen für Produkte und Bereiche und den vertikalen Wertbeitrag erhöhen und ihre Investitionen in Produkte verwandeln. Hierbei werden in Microsoft Sentinel Szenarien für die Ermittelbarkeit, Bereitstellung und Optimierung unterstützt. Als Grundlage dienen Azure Marketplace und Microsoft Partner Center.