Identitätsintegrationen

![]()

Identität ist die zentrale Steuerungsebene für die Verwaltung des Zugriffs am modernen Arbeitsplatz und ist für die Implementierung von Zero Trust unerlässlich. Identitätslösungen unterstützen Zero Trust durch starke Authentifizierungs- und Zugriffsrichtlinien, minimalen privilegierten Zugriff mit granularen Berechtigungen und Zugriffen sowie Kontrollen und Richtlinien, die den Zugriff auf sichere Ressourcen verwalten und den Schadensradius von Angriffen minimieren.

In diesem Integrationshandbuch wird erläutert, wie unabhängige Softwareanbieter (ISVs) und Technologiepartner mit Microsoft Entra ID integriert werden können, um sichere Zero Trust-Lösungen für Kunden zu erstellen.

Leitfaden zur Zero Trust for Identity-Integration

In diesem Integrationshandbuch werden die Microsoft Entra ID sowie Azure Active Directory B2C behandelt.

Microsoft Entra ID ist der cloudbasierte Identitäts- und Zugriffsverwaltungsdienst von Microsoft. Sie bietet die Single Sign-On-Authentifizierung, bedingten Zugriff, kennwortlose und mehrstufige Authentifizierung, automatisierte Benutzerbereitstellung und viele weitere Features, mit denen Unternehmen Identitätsprozesse im großen Maßstab schützen und automatisieren können.

Azure Active Directory B2C ist eine Business-to-Customer Identity Access Management (CIAM)-Lösung, die Kunden verwenden, um sichere White-Label-Authentifizierungslösungen zu implementieren, die einfach skaliert und mit markenorientierten Web- und mobilen Anwendungserfahrungen kombiniert werden. Der Integrationsleitfaden ist im Abschnitt Azure Active Directory B2C verfügbar.

Microsoft Entra ID

Es gibt viele Möglichkeiten, Ihre Lösung mit Microsoft Entra ID zu integrieren. Grundlegende Integrationen beziehen sich auf den Schutz Ihrer Kunden mithilfe der integrierten Sicherheitsfunktionen von Microsoft Entra ID. Erweiterte Integrationen führen Ihre Lösung einen Schritt weiter mit erweiterten Sicherheitsfunktionen.

Grundlegende Integrationen

Grundlegende Integrationen schützen Ihre Kunden mit den integrierten Sicherheitsfunktionen von Microsoft Entra ID.

Aktivieren des einmaligen Anmeldens und der Herausgeberüberprüfung

Um Single Sign-On zu aktivieren, empfehlen wir, Ihre App in der App-Galeriezu veröffentlichen. Dadurch wird das Vertrauen der Kunden gestärkt, da sie wissen, dass Ihre Anwendung als kompatibel mit Microsoft Entra ID überprüft wurde. Außerdem können Sie ein verifizierter Herausgeber werden, sodass die Kunden sicher sein können, dass Sie der Herausgeber der App sind, die sie zu ihrem Mandanten hinzufügen.

Die Veröffentlichung im App-Katalogs erleichtert IT-Administratoren die Integration der Lösung in ihren Mandanten mit automatischer App-Registrierung. Manuelle Registrierungen sind eine häufige Ursache für Supportprobleme mit Anwendungen. Wenn Sie Ihre App dem Katalog hinzufügen, werden diese Probleme mit Ihrer App vermieden.

Für mobile Apps empfehlen wir die Verwendung der Microsoft-Authentifizierungsbibliothek und eines Systembrowsers, um einmaliges Anmelden zu implementieren.

Integrieren der Benutzerbereitstellung

Das Verwalten von Identitäten und Zugriff für Organisationen mit Tausenden von Benutzern ist eine Herausforderung. Wenn Ihre Lösung von großen Organisationen verwendet wird, sollten Sie die Synchronisierung von Informationen über Benutzer und den Zugriff zwischen Ihrer Anwendung und microsoft Entra ID in Betracht ziehen. Dadurch bleibt der Benutzerzugriff konsistent, wenn Änderungen vorgenommen werden.

SCIM (System for Cross-Domain Identity Management) ist ein offener Standard für den Austausch von Benutzeridentitätsinformationen. Sie können die SCIM-Benutzerverwaltungs-API verwenden, um Benutzer und Gruppen zwischen Ihrer Anwendung und Microsoft Entra ID automatisch bereitzustellen.

In unserem Tutorial zu diesem Thema, Entwickeln eines SCIM-Endpunkts für die Benutzerbereitstellung für Apps aus Microsoft Entra ID, wird beschrieben, wie Sie einen SCIM-Endpunkt erstellen und in den Microsoft Entra Provisioning Service integrieren.

Erweiterte Integrationen

Erweiterte Integrationen erhöhen die Sicherheit Ihrer Anwendung noch weiter.

Authentifizierungskontext für bedingten Zugriff

Authentifizierungskontext für bedingten Zugriff ermöglicht es Apps, die Durchsetzung von Richtlinien auszulösen, wenn ein Benutzer auf vertrauliche Daten oder Aktionen zugreift, um die Produktivität der Benutzer zu steigern und Ihre vertraulichen Ressourcen zu sichern.

Fortlaufende Zugriffsevaluierung

Die kontinuierliche Zugriffsevaluierung (Continuous Access Evaluation, CAE) bietet die Möglichkeit, Zugriffstoken auf der Grundlage von kritischen Ereignissen und der Evaluierung von Richtlinien zu widerrufen, anstatt sich auf den Ablauf von Token auf der Grundlage ihrer Lebensdauer zu verlassen. Bei einigen Ressourcen-APIs kann dies, da Risiken und Richtlinien in Echtzeit ausgewertet werden, die Tokenlebensdauer bis zu 28 Stunden erhöhen, wodurch Ihre Anwendung stabiler und leistungsfähiger wird.

Sicherheits-APIs

In unserer Erfahrung haben viele unabhängige Softwareanbieter diese APIs als besonders nützlich gefunden.

Benutzer- und Gruppen-APIs

Wenn Ihre Anwendung Aktualisierungen an den Benutzern und Gruppen im Mandanten vornehmen muss, können Sie die Benutzer- und Gruppen-APIs über Microsoft Graph verwenden, um in den Microsoft Entra-Mandanten zurückzuschreiben. Weitere Informationen zur Verwendung der API finden Sie in der Microsoft Graph REST API v1.0-Referenz und der Referenzdokumentation für den Benutzerressourcentyp

API für bedingten Zugriff

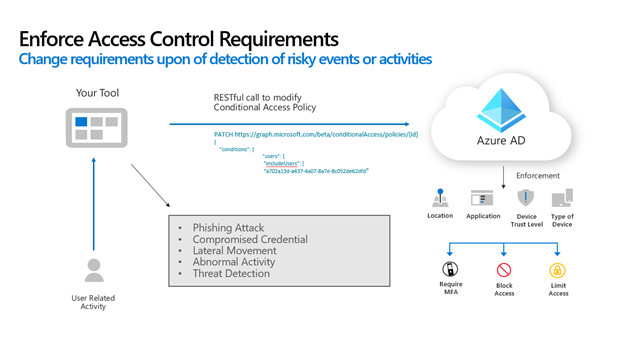

bedingter Zugriff ist ein wichtiger Bestandteil von Zero Trust, da dadurch sichergestellt wird, dass der richtige Benutzer über den richtigen Zugriff auf die richtigen Ressourcen verfügt. Durch aktivieren des bedingten Zugriffs kann Microsoft Entra-ID basierend auf berechneten Risiken und vorkonfigurierten Richtlinien Zugriffsentscheidungen treffen.

Unabhängige Softwareanbieter können den bedingten Zugriff nutzen, indem sie die Option zum Anwenden von Richtlinien für bedingten Zugriff aktivieren, wenn dies relevant ist. Wenn ein Benutzer beispielsweise besonders riskant ist, können Sie dem Kunden empfehlen, den bedingten Zugriff für diesen Benutzer über Ihre Benutzeroberfläche zu aktivieren und ihn programmgesteuert in Microsoft Entra ID zu aktivieren.

Weitere Informationen finden Sie im Beispiel "Konfigurieren von Richtlinien für bedingten Zugriff mithilfe der Microsoft Graph-API" auf GitHub.

Bestätigen kompromittierter und riskanter Benutzer-APIs

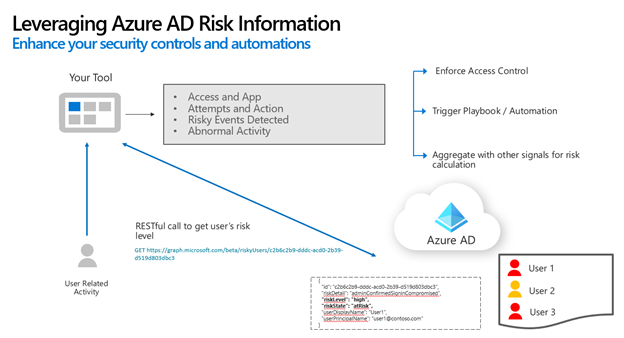

Manchmal erfahren unabhängige Softwareanbieter von Sicherheitsverletzungen, die außerhalb des Rahmens der Microsoft Entra-ID liegen. Für jedes Sicherheitsereignis, insbesondere solche, die eine Kontokompromittierung beinhalten, können Microsoft und der unabhängige Softwareanbieter zusammenarbeiten, indem sie Informationen von beiden Parteien austauschen. Mit der API zum Bestätigen von Kompromittierungen können Sie die Risikostufe eines Benutzerziels auf „Hoch“ festlegen. Auf diese Weise kann Microsoft Entra-ID entsprechend reagieren, z. B. indem der Benutzer den Zugriff auf vertrauliche Daten erneut authentifizieren oder einschränken muss.

In die andere Richtung gehend, bewertet Microsoft Entra ID kontinuierlich das Benutzerrisiko unter Berücksichtigung verschiedener Signale und maschinellem Lernen. Die API für riskante Benutzer bietet programmgesteuerten Zugriff auf alle gefährdeten Benutzer im Microsoft Entra ID-Mandanten der App. Unabhängige Softwareanbieter können diese API verwenden, um sicherzustellen, dass sie Benutzer entsprechend ihrem aktuellen Risikoniveau behandeln. RiskyUser-Ressourcentyp.

Eindeutige Produktszenarien

Der folgende Leitfaden richtet sich an unabhängige Softwareanbieter, die bestimmte Arten von Lösungen anbieten.

Sichere Hybridzugriffsintegrationen Viele Geschäftsanwendungen wurden entwickelt, um innerhalb eines geschützten Unternehmensnetzwerks zu funktionieren. Einige dieser Anwendungen verwenden veraltete Authentifizierungsmethoden. Da Unternehmen eine Zero Trust-Strategie entwickeln und hybride und cloudbasierte Arbeitsumgebungen unterstützen, benötigen sie Lösungen, die Apps mit Microsoft Entra ID verbinden und moderne Authentifizierungslösungen für ältere Anwendungen bereitstellen. Verwenden Sie dieses Handbuch, um Lösungen zu erstellen, die moderne Cloudauthentifizierung für ältere lokale Anwendungen bereitstellen.

Werden Sie ein Microsoft-kompatibler FIDO2-Sicherheitsschlüsselanbieter. FIDO2-Sicherheitsschlüssel können schwache Anmeldeinformationen durch starke, hardwaregestützte öffentliche/private-Schlüssel-Anmeldeinformationen ersetzen, die nicht wiederverwendet, repliziert oder über Dienste hinweg geteilt werden können. Sie können ein microsoftkompatibler FIDO2-Sicherheitsschlüsselanbieter werden, indem Sie den Prozess in diesem Dokument ausführen.

Azure Active Directory B2C

Azure Active Directory B2C ist eine Kundenidentitäts- und Zugriffsverwaltungslösung (CIAM), die Millionen von Benutzern und Milliarden von Authentifizierungen pro Tag unterstützen kann. Es handelt sich um eine White-Label-Authentifizierungslösung, die Benutzeroberflächen ermöglicht, die sich mit Markenweb- und mobilen Anwendungen verbinden.

Wie bei Microsoft Entra ID können Partner die Integration mit Azure Active Directory B2C mithilfe von Microsoft Graph und wichtigen Sicherheits-APIs wie „Bedingter Zugriff“, „Bestätigen der Kompromittierung“ und Risikobenutzer-APIs vornehmen. Weitere Informationen zu diesen Integrationen finden Sie im Abschnitt "Microsoft Entra ID" weiter oben.

Dieser Abschnitt enthält mehrere weitere Integrationsmöglichkeiten, die unabhängige Softwareanbieter-Partner unterstützen können.

Anmerkung

Es wird dringend empfohlen, dass Kunden, die Azure Active Directory B2C (und Lösungen, die darin integriert sind) nutzen, den Identitätsschutz und bedingten Zugriff in Azure Active Directory B2C aktivieren.

Integrieren mit RESTful-Endpunkten

Unabhängige Softwareanbieter können ihre Lösungen über RESTful-Endpunkte integrieren, um die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) und rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) zu ermöglichen, die Identitätsüberprüfung und -verifizierung zu ermöglichen, die Sicherheit mit Boterkennung und Betrugsschutz zu verbessern und die Secure Customer Authentication (SCA) Anforderungen der Payment Services Directive 2 (PSD2) zu erfüllen.

Wir verfügen über Leitfäden zur Verwendung unserer RESTful-Endpunkte sowie über detaillierte Beispiele von Partnern, die die Integration mithilfe der RESTful-APIs durchgeführt haben:

- Identitätsverifizierung und -überprüfung, die es den Kunden ermöglicht, die Identität ihrer Endbenutzer zu überprüfen.

- Rollenbasierte Zugriffssteuerung, die granulare Zugriffsrechte für Endbenutzer ermöglicht

- Sicheren Hybridzugriff auf lokale Anwendung, wodurch Endbenutzer auf lokale und ältere Anwendungen mit modernen Authentifizierungsprotokollen zugreifen können

- Betrugsschutz, mit dem Kunden ihre Anwendungen und Endbenutzer vor betrügerischen Anmeldeversuchen und Botangriffen schützen können

Web Application Firewall

Die Webanwendungsfirewall (WAF) bietet einen zentralen Schutz für Webanwendungen vor allgemeinen Exploits und Sicherheitsrisiken. Azure Active Directory B2C ermöglicht es unabhängigen Softwareanbietern, ihren WAF-Dienst so zu integrieren, dass der gesamte Datenverkehr zu benutzerdefinierten Azure Active Directory B2C-Domänen (z. B. login.contoso.com) immer über den WAF-Dienst geleitet wird und eine zusätzliche Sicherheitsebene bereitstellt.

Für die Implementierung einer WAF-Lösung müssen Sie benutzerdefinierte Azure Active Directory B2C-Domänen konfigurieren. Wie dies zu tun ist, können Sie in unserem -Lernprogramm zum Aktivieren von benutzerdefinierten Domänenlesen. Sie können auch vorhandene Partner sehen, die WAF-Lösungen erstellt haben, die in Azure Active Directory B2C integriert sind.