Konfigurieren von Microsoft-Clouddiensten für das CISA Zero Trust Maturity Model

Da Cyberbedrohungen immer anspruchsvoller werden, ist die Notwendigkeit robuster Cybersicherheitsmaßnahmen wichtiger denn je. Die U.S. Cybersecurity & Infrastructure Security Agency (CISA) spielt eine zentrale Rolle bei der Verteidigung des Cyberraums, indem sie die nationalen Bemühungen zur Verbesserung der Widerstandsfähigkeit wichtiger Funktionen anführt und ein starkes Technologieökosystem fördert. Die CISA-Mission umfasst die Aufrechterhaltung des Cybersituationsbewusstseins bei den Behörden des Federal Civilian Executive Branch (FCEB) und die Sicherheit der Domäne .gov. CISA unterstützt Bundesbehörden und Industriepartner bei der effektiven Verwaltung wichtiger Cybervorfälle. Im April 2023 veröffentlichte CISA Zero Trust Maturity Model Version 2.0 (ZTMM).

Anmerkung

In diesem Leitfaden bezieht sich der Begriff Organisation auf FCEB-Behörden und Branchenpartner.

Die schnelle Einführung neuer Technologien und die sich entwickelnde Bedrohungslandschaft stellen fortlaufende Herausforderungen für die Cybersicherheit dar. Executive Order 14028: Die Verbesserung der Nationalen Cybersicherheit betont einen erneuten Fokus auf die Modernisierung der föderalen Cybersicherheit und unterstützt eine Zero-Trust-Architektur (ZTA) als bevorzugtes Sicherheitsmodell für Regierungsstellen. Der Auftrag schreibt vor, dass Organisationen umfassende Pläne für die ZTA-Implementierung entwickeln. Die Anordnung erfordert eine Bewertung der aktuellen Cybersicherheitslage sowie eine Vorbereitung für eine vollständige Implementierung.

Die CISA ZTMM dient als wichtiger Fahrplan für Organisationen, ihre Sicherheitslage rigoros zu bewerten und die notwendigen Änderungen zur Umsetzung des Übergangs zu ZTA vorzunehmen. Durch die Einführung dieses Modells können Organisationen ihre Resilienz gegenüber Cyberbedrohungen erheblich verbessern, einen stärkeren Schutz kritischer Informationsressourcen gewährleisten und das gesamte Sicherheitsframework stärken.

Zur Unterstützung des Übergangs beschreibt das Memorandum M-22-09 des Office of Management and Budget (OMB) die Maßnahmen, die gemäß den ZTMM-Pfeilern eingeführt werden müssen. Die Federal ZTA-Strategie setzt voraus, dass Organisationen wichtige Cybersicherheitsziele erfüllen sowie die Executive Order (EO) 14028 und M-22-09 bei der Entwicklung und Umsetzung ihrer Zero-Trust-Strategien berücksichtigen.

Microsoft bietet eine erweiterte Palette von Zero Trust-Funktionen, die von einer einheitlichen Plattform integrierter Sicherheitstools unterstützt werden. Die Plattform bietet eine umfassende Abdeckung der CISA-ZTMM-Pfeiler und eine übergreifenden Funktionalität, wie im folgenden Abschnitt beschrieben. Diese Lösungen unterstützen Organisationen auf ihrem Weg zur effektiven Zero Trust-Implementierung, um ein sicheres, robustes, federal Cybersecurity Framework zu gewährleisten.

Pfeiler, Funktionen, Funktionalität und Phasen der ZTMM-Journey

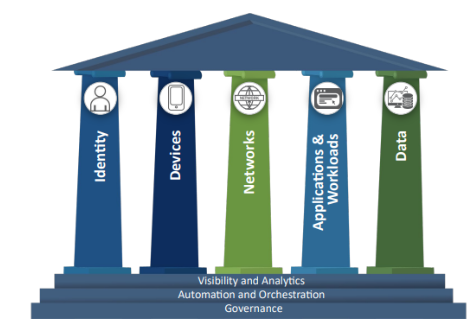

CISA ZTMM basiert auf fünf Pfeilern, die Funktionen zur Optimierung der Zero-Trust-Schutzbereiche umfassen. Verwenden Sie die folgenden Links, um zu Abschnitten des Leitfadens zu wechseln:

- Einleitung

- Identität

- Geräte

- Netzwerke

- Anwendungen und Workloads

- Daten

Jeder Pfeiler verfügt über drei übergreifende Funktionen, die Aktivitäten zur Verbesserung der Interoperabilität der Funktionen zwischen den Pfeilern betonen.

Sichtbarkeit und Analysen: Sichtbarkeit bezieht sich auf sichtbare Artefakte aus den Merkmalen und Ereignissen unternehmensweiter Umgebungen. Der Fokus auf cyberbezogene Datenanalyse hilft dabei, Politische Entscheidungen zu treffen, Reaktionsaktivitäten zu erleichtern und ein Risikoprofil zu erstellen, um proaktive Sicherheitsmaßnahmen zu entwickeln.

Automatisierung und Orchestrierung: Zero Trust verwendet automatisierte Tools und Workflows für Sicherheitsreaktionsfunktionen für Produkte und Dienste. Es hilft Unternehmen, die Interaktion zwischen Aufsicht, Sicherheit und Entwicklungsprozessen für solche Funktionen, Produkte und Dienste aufrechtzuerhalten.

Governance: In diesem Dokument bedeutet Governance die Durchsetzung unternehmensweiter Richtlinien, Verfahren und Prozesse im Bereich Cybersicherheit innerhalb der Pfeiler und über die Pfeiler hinweg. Governances mindert Sicherheitsrisiken bei der Unterstützung von Zero Trust-Prinzipien und zur Erfüllung von Bundesanforderungen.

Anmerkung

Sichtbarkeit und Analysen, Automatisierungs- und Orchestrierungsfunktionen und Governance-Funktionen ermöglichen Organisationen die Integration von Fortschritten über Säulen hinweg. In der folgenden Abbildung werden die Pfeiler und die übergreifende Funktionalität gezeigt.

Phasen der ZTMM-Journey

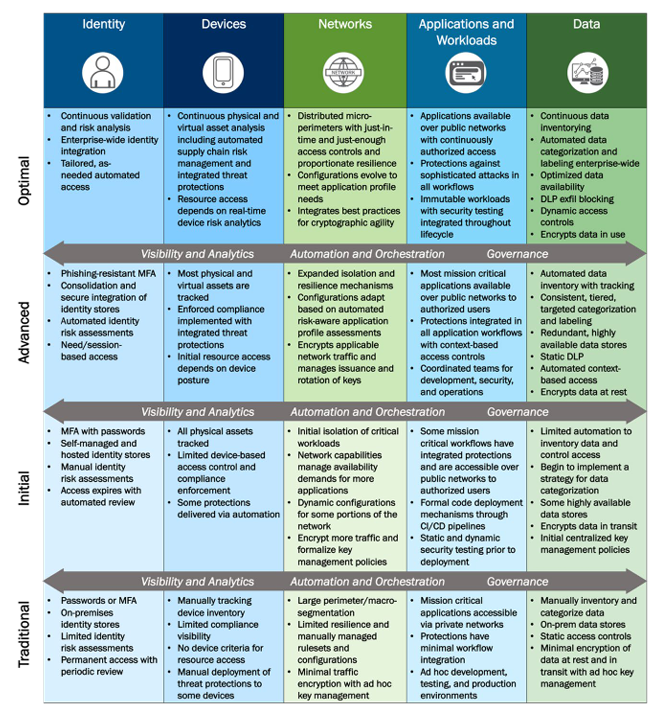

Die Pfeiler umspannen die vier Phasen der ZTMM-Journey.

- Herkömmlich: Manuell konfigurierte Lebenszyklen, z. B. von der Einrichtung bis zur Stilllegung, und Attributzuweisungen wie Sicherheit und Protokollierung. Statische Sicherheitsrichtlinien und Lösungen adressieren Bereiche mit Abhängigkeiten von externen Systemen. Das Prinzip des geringstprivilegierten Zugriffs wird bei der Bereitstellung eingerichtet. Isolierte Pfeiler der Durchsetzung von Richtlinien; manuelle Reaktion und Bereitstellung von Eindämmungsmaßnahmen sowie begrenzte Korrelation von Abhängigkeiten, Protokolle und Telemetrie.

- Beginn: Anfang der Automatisierung von Attributzuweisungen, Lebenszykluskonfiguration, Richtlinienentscheidungen und Durchsetzung. Erste säulenübergreifende Lösungen und Integration externer Systeme. Einige reagierende Änderungen für den geringstprivilegierten Zugriff nach der Bereitstellung. Aggregierte Sichtbarkeit für interne Systeme.

- Erweitert: Automatisierung der Lebenszyklussteuerung, wenn zutreffend, und der Konfiguration sowie Richtlinienzuweisung mit pfeilerübergreifender Koordination. Zentralisierung von Sichtbarkeit und Identitätskontrolle sowie integrierte Richtliniendurchsetzung über die Pfeiler hinweg. Basisantworten auf vordefinierte Gegenmaßnahmen, Änderungen beim geringstprivilegierten Zugriff infolge von Risiko- und Situationsbewertungen. Schaffung eines unternehmensweiten Sicherheitsbewusstseins, einschließlich extern gehosteter Ressourcen.

- Optimal: Automatisierte, Just-in-Time (JIT)-Lebenszyklen und Attributzuordnungen für Assets und Ressourcen, die sich selbst anhand dynamischer Richtlinien auf der Grundlage automatisierter und beobachteter Auslöser melden können. Geringstprivilegierter Zugriff, Zugriff mit gerade ausreichenden Rechten (JEA) und innerhalb von Schwellenwerten für Ressourcen und deren Abhängigkeiten; Unterstützung einer pfeilerübergreifenden Interoperabilität durch kontinuierliche Überwachung sowie zentralisierte Sichtbarkeit mit umfassendem Situationsbewusstsein.

Kriterien des Reifegradmodells

Verwenden Sie die folgenden Kriterien, um die Reifestufe für Zero Trust-Technologiepfeiler zu identifizieren und Konsistenz im gesamten Modell zu gewährleisten:

Geltungsbereich der Anleitung

Verwenden Sie diese Anleitung, um die Ziele für ZTMM-Funktionen zu erreichen und durch die Reifephasen voranzuschreiten. Wir gehen davon aus, dass Organisationen sich zumindest in der Phase Herkömmlich befinden.

In den folgenden Abschnitten werden Säulen in Funktionsbereiche mit Tabellen unterteilt, die die Beschreibungen der ZTMM-Reisephasen mit Microsoft-Anleitungen und -Empfehlungen enthalten. Verwenden Sie die Tabellen, um zu erfahren, wie Microsoft-Clouddienste an ZTMM ausgerichtet werden. Jede Funktion besitzt Anleitungen für die Reifephasen. Organisationen, die beispielsweise Anleitungen in der Phase Optimal implementieren, haben die Anleitung für die Phase Erweitert implementiert.

Anmerkung

Die Anleitung gilt nur für Funktionen in den Versionen für Allgemeine Verfügbarkeit (General Availability, GA) oder Öffentliche Vorschau (Public Preview) in kommerziellen Microsoft-Clouds.

Implementierungsansatz

In den meisten Fällen arbeiten mehrere Teams zusammen, um eine Organisation über Lebenszyklusphasen zu leiten. Microsoft empfiehlt, dass Ihr Ansatz die folgenden Prinzipien enthalten sollte:

- Erstellen eines Teams mit klarer Verantwortung für Pfeiler und übergreifende Funktionen

- Sicherstellen, dass es definierte Kommunikationslinien und regelmäßig aktualisierten Status gibt

- Integrieren von Produkten über ZTMM-Pfeiler hinweg, einschließlich übergreifender Funktionen

Organisationen können Komplexität, Kosten und Risiken reduzieren, indem integrierte Lösungen verwendet werden, die den übergreifenden Funktionen im ZTMM entsprechen. Microsoft Security-Produkte sind nativ mit Microsoft Azure und Microsoft 365 integriert. Organisationen können beispielsweise Microsoft Sentinel als Security Information und Event Management (SIEM)-Lösung sowie als Security Orchestration, Automation, and Response (SOAR)-Lösung verwenden. Darüber hinaus kann die Integration erweiterter Erkennungs- und Reaktionssysteme (XDR-) die Fähigkeiten durch Einblicke und optimierte Bedrohungserkennung stärken. Richten Sie diese Produkte entlang der ZTMM-Säulen aus, um die Cybersicherheitsfähigkeiten der Organisation zu verbessern und zu stärken.

Nächste Schritte

Konfigurieren Sie Microsoft Cloud Services für das CISA Zero Trust Maturity-Modell.

- Einleitung

- Identität

- Geräte

- Netzwerke

- Anwendungen und Workloads

- Daten