Video Seite

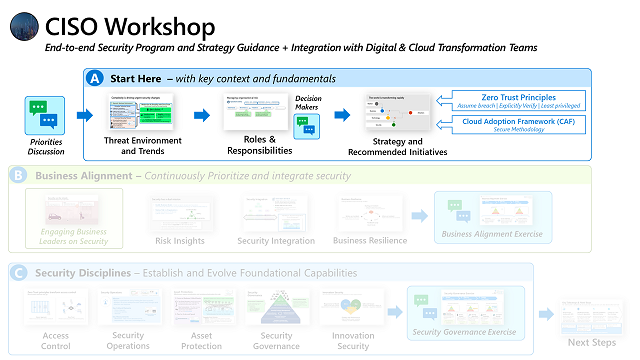

Der CISO-Workshop bietet einen Leitfaden für Sicherheitsprogramme und -strategien zur Absicherung der „hybriden“ technischen Infrastruktur (vor Ort, Multi-Cloud, IoT, OT usw.).

Einleitung und Übersicht

Dieses Video stellt den CISO-Workshop vor und gibt eine Übersicht über seinen Inhalt.

Teil A – Wichtige Zusammenhänge und Grundlagen

In diesen Videos werden Bedrohungstrends, die Entwicklung von Sicherheitsrollen und Zuständigkeiten sowie die empfohlene Strategie und die strategischen Initiativen zum Strukturieren Ihrer Sicherheitstransformation erläutert.

Bedrohungsumfeld und Trends

Sowohl das Bedrohungsumfeld als auch die technischen Anlagen, die wir betreiben, sind komplex und verändern sich ständig. Sicherheit muss mit der Unternehmens- und Technologietransformation schritt halten, vor allem, wenn wir Ransomware und „as a Service“-Modelle sehen, die sich auf das Geschäft auswirken.

Rollen und Zuständigkeiten

Dieses Video zeigt, wie sich die Aufgaben im Sicherheitsbereich entwickeln

Strategie und empfohlene Initiativen

In diesem Video geht es um die Zero Trust Transformation und eine moderne Sicherheitsstrategie, die sich an den Unternehmenszielen, der digitalen Transformation und der Cloud-Transformation orientiert. Die 5 strategischen Initiativen in diesem Video beschreiben, wie Sie Ihr Sicherheitsprogramm und Ihre Fähigkeiten mit Hilfe der Zero Trust Prinzipien modernisieren können. Dazu gehört auch eine Anleitung zur Vermeidung von extremen Ansätzen, die zu einem erhöhten Risiko führen – das vollständige Überspringen von Sicherheitsmaßnahmen und übermäßig restriktive Sicherheitsmaßnahmen.

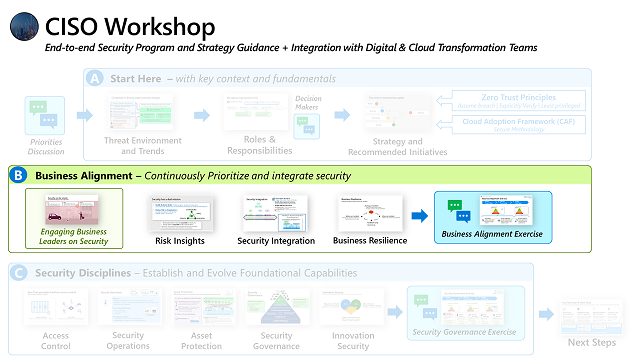

Teil B – Ausrichtung des Unternehmens

In diesen Videos wird erörtert, wie Sie Führungskräfte für das Thema Sicherheit gewinnen, sich an den geschäftlichen Prioritäten und Risiken orientieren, Sicherheit in die IT und das Geschäft integrieren und die Widerstandsfähigkeit des Unternehmens stärken können.

Führungskräfte aus der Wirtschaft für die Sicherheit gewinnen

Es kann schwierig sein, Unternehmensleiter für Sicherheitsthemen zu gewinnen. Dieses Video nutzt ein Rollenspiel, um Sicherheitsverantwortlichen dabei zu helfen, einen direkten Kontakt zu Unternehmensleitern in deren Sprache herzustellen. Darin werden Angriffe und Risiken in der Sprache der Unternehmen erörtert, Empfehlungen zur Messung des Erfolgs von Sicherheitsprogrammen gegeben und die Unterstützung von Führungskräften gefordert, die Sicherheitsteams benötigen. Dieses Gespräch hilft Ihnen dabei, die Sicherheit als Befähiger und Partner für das gesamte Unternehmen zu positionieren.

Erkenntnisse über Risiken

In diesem Video erfahren Sie, wie Sie die Sicherheitsprioritäten mit den Unternehmenszielen und den bestehenden Rahmenwerken für das Risikomanagement in Einklang bringen können. Dabei geht es um das doppelte Ziel der Sicherheit, nämlich die Ermöglichung von Geschäften und die Verringerung von Risiken, sowie um die verschiedenen Quellen von Cybersecurity-Risiken (und wie diese Bedrohungen legitime Unternehmen widerspiegeln).

Sicherheitsintegration

Diskussion über die erfolgreiche Integration von Sicherheit in IT- und Geschäftsprozesse und über die Strukturierung der Zusammenarbeit zwischen Sicherheitsfunktionen. Dazu gehören Details zu einer neuen, aber äußerst wichtigen Disziplin des Sicherheitsmanagements, die sich auf die Verringerung von Risiken durch Transparenz und präventive Kontrollen konzentriert.

Geschäftliche Resilienz

Die Widerstandsfähigkeit des Unternehmens ist der Königsweg der Sicherheitsprogramme. Sie reduziert die Auswirkungen auf das Unternehmen, indem sie die Sicherheitsinvestitionen vor, während und nach Angriffen ausgleicht.

Reifegradmodell – Unternehmensausrichtung

Dieses Video gibt einen Überblick über Reifegradmodelle, die den realen Weg zur Verbesserung von Risk Insights, Security Integration und Business Resilience beschreiben. Dazu gehört auch die Erörterung spezifischer konkreter Maßnahmen, die Ihnen helfen, die nächste Stufe zu erreichen.

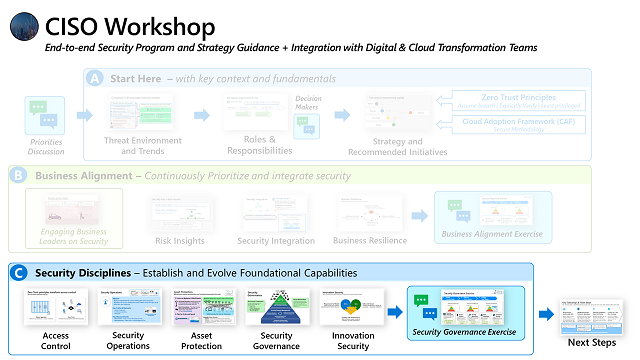

Teil C – Sicherheitsrelevante Disziplinen

In diesen Videos erfahren Sie, wie Sie Ihr Sicherheitsprogramm anhand von fünf wichtigen Sicherheitsdisziplinen klar strukturieren können

Zugriffssteuerung

In diesem Video wird der Zero Trust-Ansatz für die Zugriffskontrolle erörtert, der eine starke Authentifizierung, die Verschmelzung von Identität und Netzwerkzugriff in einem einzigen Ansatz und das Modell „Known-Trusted-Allowed“ umfasst.

Sicherheitsvorgänge

In diesem Video geht es um moderne Sicherheitsoperationen, einschließlich der wichtigsten Erfolgskennzahlen, der wichtigsten Berührungspunkte mit Geschäftsführern und Funktionen sowie der wichtigsten kulturellen Elemente.

Ressourcenschutz

In dieser Diskussion werden die wichtigsten Anforderungen an Teams erörtert, die Assets verwalten und sichern, einschließlich der Priorisierung der Sicherheit auf der Grundlage der Geschäftskritik und der effizienten Skalierung über die große und wachsende Anzahl von Assets im technischen Bestand.

Sicherheitsgovernance

Dieses Video beschreibt die Modernisierung der Security Governance und schlägt die Brücke zwischen Unternehmenszielen und Technologie. Dazu gehören auch die verschiedenen Komponenten der Security Governance wie Risiko, Compliance, Sicherheitsarchitektur, Posture Management, (strategische) Threat Intelligence und mehr.

Innovationssicherheit

In diesem Video wird erörtert, wie sich die Anwendungssicherheit zu einem modernen Ansatz (einschließlich DevSecOps) entwickelt und welche Schwerpunkte gesetzt werden müssen, um den Erfolg dieser Fähigkeit zu fördern.

Reifegradmodell – Sicherheitsgovernance

Dieses Video gibt einen Überblick über das Reifegradmodell für die Verbesserung der Sicherheitsarchitektur, des Posture Managements und der IT-Sicherheitswartung in der Praxis. Dazu gehört auch die Erörterung spezifischer konkreter Maßnahmen, die Ihnen helfen, diese Disziplinen auf die nächste Stufe zu heben.

Zusammenfassung und nächste Schritte

Nachbereitung des Workshops mit den wichtigsten Quick Wins und den nächsten Schritten