Nutzen ihrer Datenconnectors

Microsoft Security Exposure Management konsolidiert Sicherheitsstatusdaten aus all Ihren digitalen Ressourcen, sodass Sie Ihre Angriffsfläche zuordnen und Ihre Sicherheitsbemühungen auf Bereiche mit dem größten Risiko konzentrieren können. Die Daten aus Microsoft-Produkten werden automatisch erfasst, sobald eine Verbindung mit exposure Management hergestellt wurde, und Sie können weitere Datenconnectors aus externen Datenquellen hinzufügen.

Importierte Ressourcen und Datentypen

Die Absicht, eine Verbindung mit externen Produkten herzustellen, besteht darin, vollständige Sichtbarkeit für alle Ihre digitalen Ressourcen und alle Sicherheitskontexte zu schaffen, die sich auf Ihre Angriffsfläche auswirken könnten. Zu diesem Zweck werden die folgenden Ressourcentypen, Kontextanreicherungen und Sicherheitsrisikoinformationen erfasst:

- Geräte

- Cloudressourcen

- Sicherheitsrisiken

- Ressourcenkritischitätsinformationen

- Bewertung des Anlagenrisikos

- Netzwerkdetails

- Belichtungserkenntnisse (z. B. Internetexposition)

- Benutzer (zukünftig)

- SaaS-Apps (zukünftig)

Die Ressourceninformationen und der Sicherheitskontext werden in das Exposure Management importiert und konsolidiert, um einen umfassenden Überblick über den Sicherheitsstatus aller digitalen Ressourcen zu erhalten. Zu den derzeit unterstützten externen Datenquellen gehören Qualys, Rapid7 InsightVM, Tenable Vulnerability Management und ServiceNow CMDB.

Daten, die aus den Connectors erfasst werden, werden normalisiert und in das Expositionsdiagramm und den Gerätebestand integriert. Das Exposure Management nutzt den wertvollen Kontext und die gewonnenen Erkenntnisse, um eine genauere Bewertung Ihrer Angriffsfläche zu generieren und Ihnen ein tieferes Verständnis Ihres Expositionsrisikos zu ermöglichen. Diese Daten können im Gerätebestand, in Exposure Graph-Untersuchungstools wie der Angriffsflächekarte und der erweiterten Suche sowie in Angriffspfaden verwendet werden, die basierend auf den von den Connectors erfassten Anreicherungsdaten ermittelt werden.

Schließlich dienen diese Daten zusätzlich dazu, Sicherheitsmetriken zu verbessern, die Ihr Gefährdungsrisiko anhand eines bestimmten Kriteriums messen, und sie wirken sich auch auf breitere Organisationsinitiativen aus, die das Expositionsrisiko für eine Workload oder einen bestimmten Bedrohungsbereich messen.

Die Verwendung der externen Datenconnectors bietet folgende Vorteile:

- Normalisiert innerhalb des Belichtungsdiagramms

- Verbessern des Gerätebestands

- Zuordnen von Beziehungen

- Aufdecken neuer Angriffspfade

- Bereitstellen einer umfassenden Sichtbarkeit der Angriffsfläche

- Integrieren der Wichtigkeit von Ressourcen

- Anreicherung des Kontexts mit Geschäftsanwendung oder betriebsbezogener Zugehörigkeit

- Visualisieren über das Tool "Angriffszuordnung"

- Untersuchen der Verwendung erweiterter Huntingabfragen über KQL

Connectorsdaten im Gerätebestand

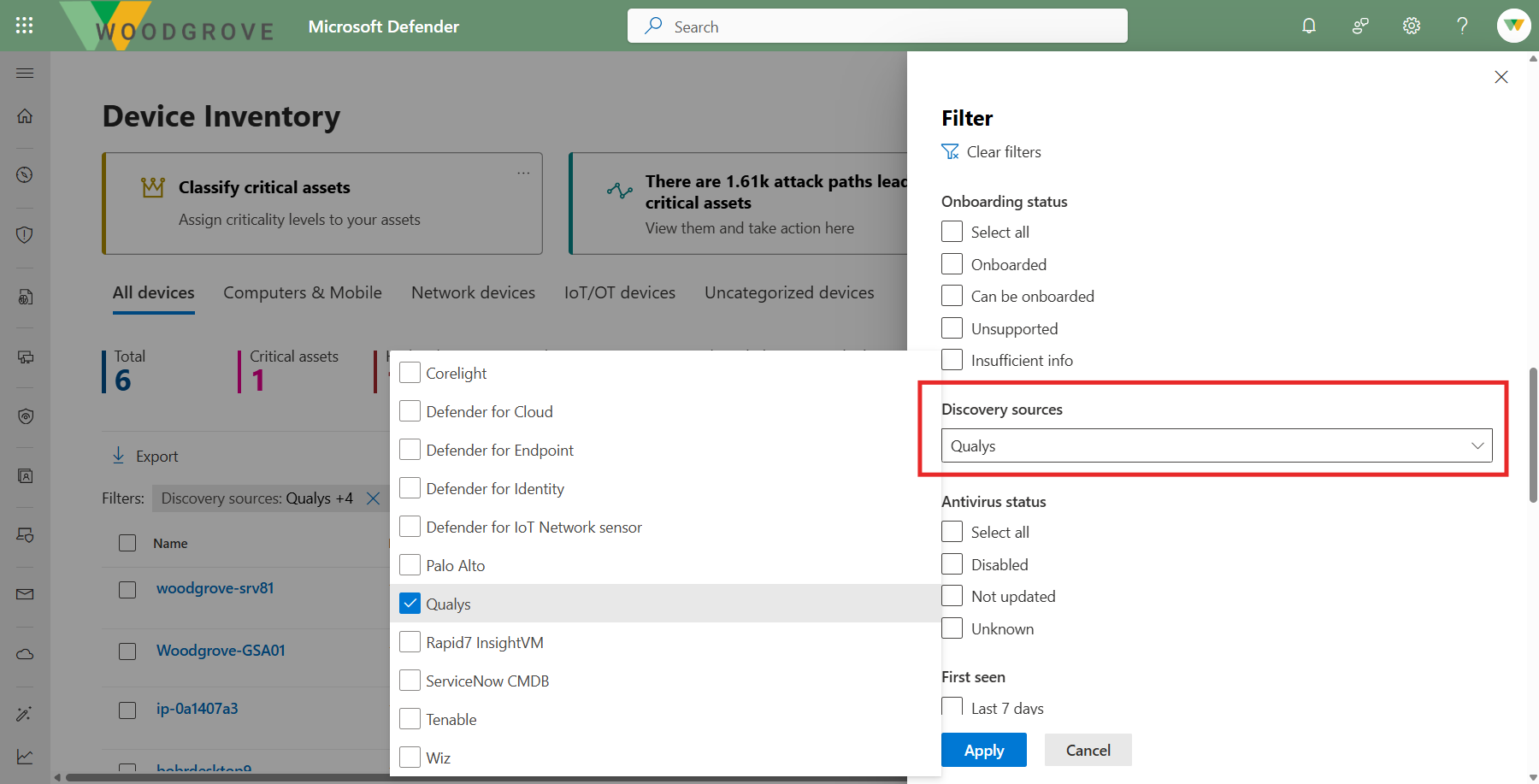

Im Gerätebestand werden die Ermittlungsquellen für jedes Gerät angezeigt. Dabei handelt es sich um die Produkte, von denen wir einen Bericht auf diesem Gerät erhalten haben. Dazu können Microsoft-Sicherheitsprodukte wie MDE, MDC und MDI sowie externe Datenquellen wie Qualys oder ServiceNow CMDB gehören. Sie können nach einer oder mehreren Ermittlungsquellen innerhalb des Bestands filtern, um Geräte anzuzeigen, die speziell von diesen Quellen ermittelt wurden.

Verwaltung kritischer Ressourcen

Die Identifizierung kritischer Ressourcen ist entscheidend, um sicherzustellen, dass die wichtigsten Ressourcen in Ihrem organization vor dem Risiko von Datenschutzverletzungen und Betriebsunterbrechungen geschützt sind.

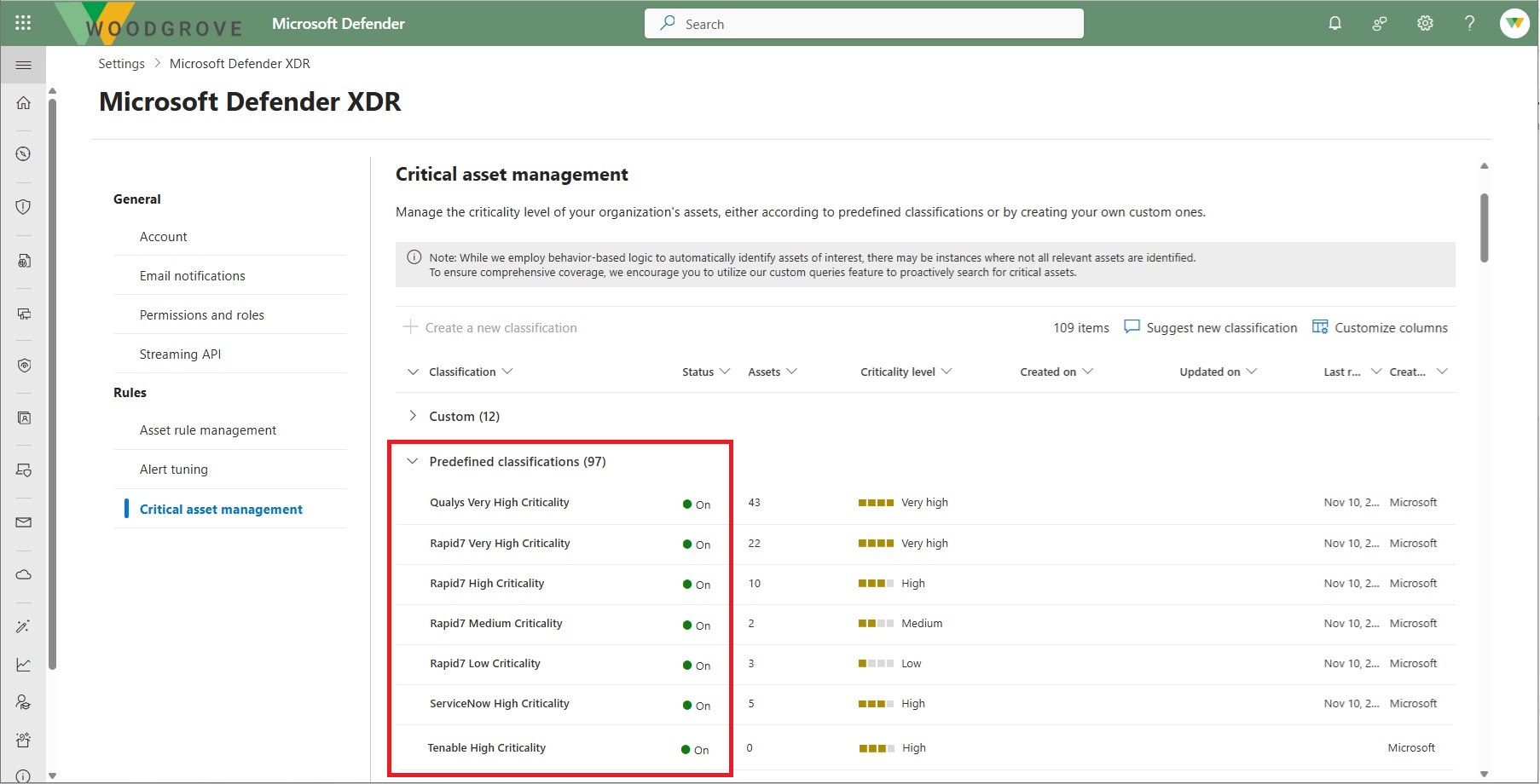

Anreicherungsinformationen zur Wichtigkeit von Ressourcen werden aus den Datenconnectors abgerufen, basierend auf den Bewertungen der Wichtigkeit, die in diesen externen Produkten berechnet wurden. Während diese Daten erfasst werden, enthält critical Asset Management integrierte Regeln, mit denen der vom Drittanbieterprodukt abgerufene Wichtigkeitswert in den Exposure Management-Kritischitätswert für jede Ressource transformiert werden kann. Sie können diese Klassifizierungen anzeigen und sie in der Benutzeroberfläche Kritische Ressourcenverwaltung aktivieren oder deaktivieren.

Belichtungsdiagramm

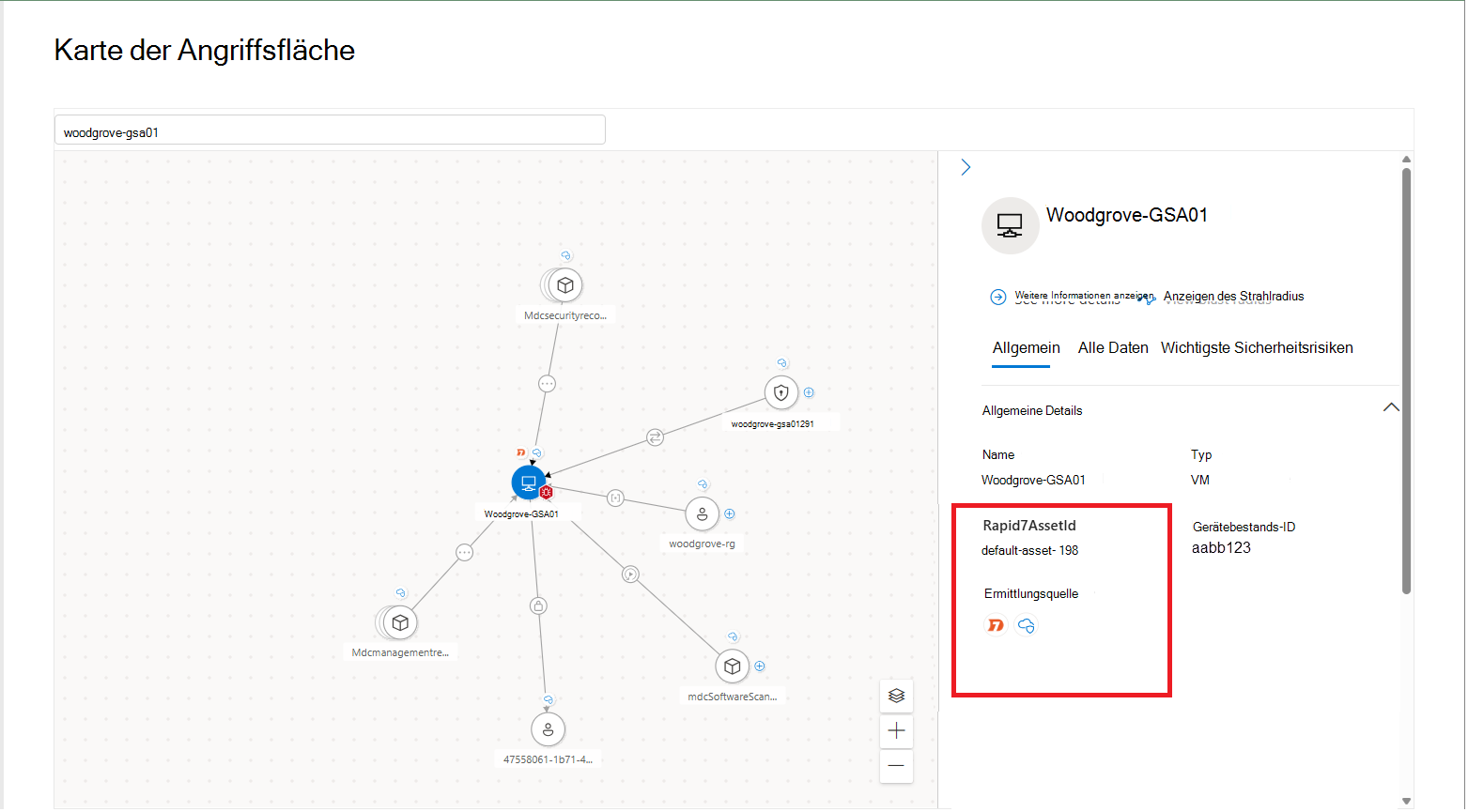

Um Ihre Ressourcen und Anreicherungsdaten zu untersuchen, die aus externen Datenprodukten abgerufen wurden, können Sie diese Informationen auch im Expositionsdiagramm anzeigen. In der Karte Angriffsfläche können Sie die Knoten anzeigen, die von Ihren Connectors ermittelte Ressourcen darstellen, mit integrierten Symbolen, die die Ermittlungsquellen für die einzelnen Medienobjekte anzeigen.

Indem Sie den Seitenbereich für die Ressource öffnen, können Sie auch die detaillierten Daten anzeigen, die vom Connector für jede Ressource abgerufen wurden.

Erweiterte Suche

Um Die ermittelten und erfassten Daten aus den externen Datenquellen zu untersuchen, können Sie Abfragen für das Expositionsdiagramm in der erweiterten Suche ausführen .

Beispiele:

Diese Abfrage gibt alle aus ServiceNow CMDB abgerufenen Ressourcen und ihre detaillierten Metadaten zurück.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Diese Abfrage gibt alle aus Qualys abgerufenen Ressourcen zurück.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Diese Abfrage gibt alle von Rapid7 gemeldeten Sicherheitsrisiken (CVEs) für erfasste Ressourcen zurück.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Diese Abfrage gibt alle von Tenable gemeldeten Sicherheitsrisiken (CVEs) für erfasste Ressourcen zurück.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Hinweis

Beachten Sie bei der Problembehandlung von AH-Abfragen (Advanced Hunting), die nicht funktionieren oder keine Ergebnisse liefern, dass beim Feld "reportedBy" die Groß-/Kleinschreibung beachtet wird. Gültige Werte sind z. B. "rapid7", "tenable" usw.

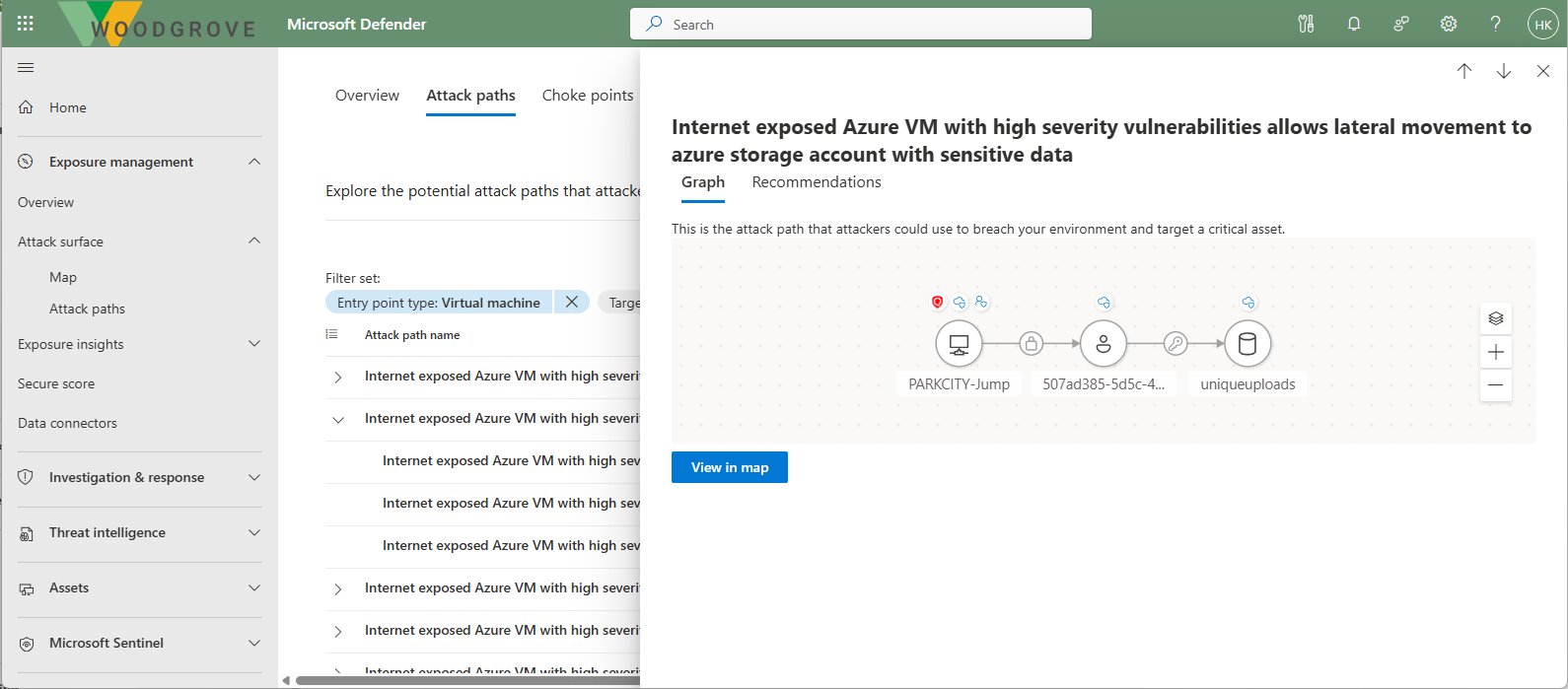

Angriffspfade

Security Exposure Management generiert automatisch Angriffspfade basierend auf den Daten, die über Ressourcen und Workloads hinweg gesammelt werden, einschließlich Daten von externen Connectors. Es simuliert Angriffsszenarien und identifiziert Sicherheitsrisiken und Schwachstellen, die ein Angreifer ausnutzen könnte.

Wenn Sie Angriffspfade in Ihrer Umgebung untersuchen, können Sie die Ermittlungsquellen anzeigen, die zu diesem Angriffspfad beigetragen haben, basierend auf der grafischen Ansicht des Pfads.