Herstellen einer Verbindung mit und Verwalten von Azure Synapse Analytics-Arbeitsbereichen in Microsoft Purview

In diesem Artikel wird beschrieben, wie Sie Azure Synapse Analytics-Arbeitsbereiche registrieren. Außerdem wird beschrieben, wie Sie sich authentifizieren und mit Azure Synapse Analytics-Arbeitsbereichen in Microsoft Purview interagieren. Weitere Informationen zu Microsoft Purview finden Sie im Einführungsartikel.

Hinweis

Es gibt dedizierte SQL-Pools (vormals SQL DW) und dedizierte SQL-Pools in Azure Synapse Arbeitsbereich. Unter Was ist der Unterschied zwischen dedizierten SQL-Pools (SQL DW) und dedizierten SQL-Pools in Azure Synapse Arbeitsbereichen? Derzeit bietet Microsoft Purview separate Datenquellen für dedizierte SQL-Pools (früher SQL DW) und dedizierte SQL-Pools:

- Wenn Sie einen dedizierten SQL-Pool (früher SQL DW) registrieren und überprüfen möchten, können Sie die Anweisungen unter Herstellen einer Verbindung mit und Verwalten dedizierter SQL-Pools in Microsoft Purview befolgen.

- Wenn Sie einen dedizierten SQL-Pool (früher SQL DW) registrieren und überprüfen möchten, der Azure Synapse Arbeitsbereichsfeatures aktiviert hat, wie unter Aktivieren Azure Synapse Arbeitsbereichsfeatures für einen dedizierten SQL-Pool (früher SQL DW) dokumentiert, können Sie auch die Anweisungen unter Herstellen einer Verbindung mit und Verwalten von Azure Synapse Analytics-Arbeitsbereichen in Microsoft Purview befolgen.

- Wenn Sie einen dedizierten SQL-Pool oder einen serverlosen SQL-Pool in Azure Synapse Arbeitsbereich registrieren und überprüfen möchten, müssen Sie die Anweisungen unter Herstellen einer Verbindung mit und Verwalten von Azure Synapse Analytics-Arbeitsbereichen in Microsoft Purview befolgen.

Unterstützte Funktionen

| Metadatenextraktion | Vollständiger Scan | Inkrementelle Überprüfung | Bereichsbezogene Überprüfung | Klassifizierung | Bezeichnen | Zugriffsrichtlinie | Herkunft | Datenfreigabe | Live-Ansicht |

|---|---|---|---|---|---|---|---|---|---|

| Ja | Ja | Ja | Nein | Ja | Nein | Nein | Ja – Pipelines | Nein | Nein |

Derzeit werden Azure Synapse Analytics Lake-Datenbanken nicht unterstützt.

Bei externen Tabellen erfasst Azure Synapse Analytics derzeit nicht die Beziehung dieser Tabellen zu ihren ursprünglichen Dateien.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Erstellen Sie kostenlos ein Konto.

Ein aktives Microsoft Purview-Konto.

Datenquellenadministrator und Datenleserberechtigungen zum Registrieren und Verwalten einer Quelle im Microsoft Purview-Governanceportal. Weitere Informationen finden Sie unter Zugriffssteuerung im Microsoft Purview-Governanceportal.

Registrieren

Im folgenden Verfahren wird beschrieben, wie Sie Azure Synapse Analytics-Arbeitsbereiche in Microsoft Purview mithilfe des Microsoft Purview-Governanceportals registrieren.

Nur ein Benutzer, der mindestens über die Rolle "Datenleser" im Azure Synapse Analytics-Arbeitsbereich verfügt und auch Datenquellenadministrator in Microsoft Purview ist, kann einen Azure Synapse Analytics-Arbeitsbereich registrieren.

Öffnen Sie das Microsoft Purview-Governanceportal , und wählen Sie Ihr Microsoft Purview-Konto aus.

Wechseln Sie alternativ zum Azure-Portal, suchen Sie nach dem Microsoft Purview-Konto, und wählen Sie es aus, und wählen Sie dann die Schaltfläche Microsoft Purview-Governanceportal aus.

Wählen Sie im linken Bereich Quellen aus.

Wählen Sie Registrieren aus.

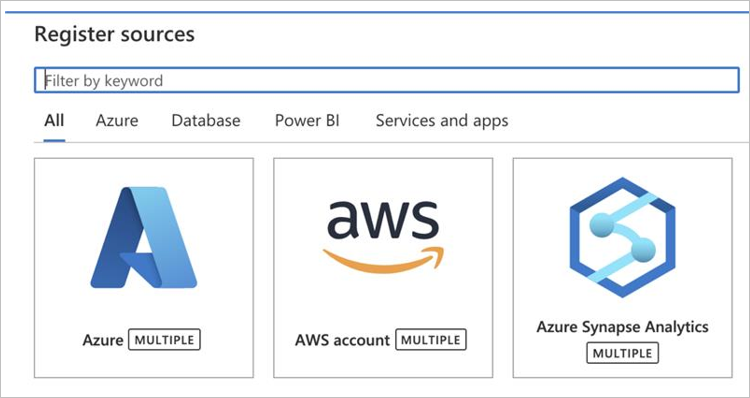

Wählen Sie unter Quellen registrierendie Option Azure Synapse Analytics (mehrere) aus.

Wählen Sie Weiter.

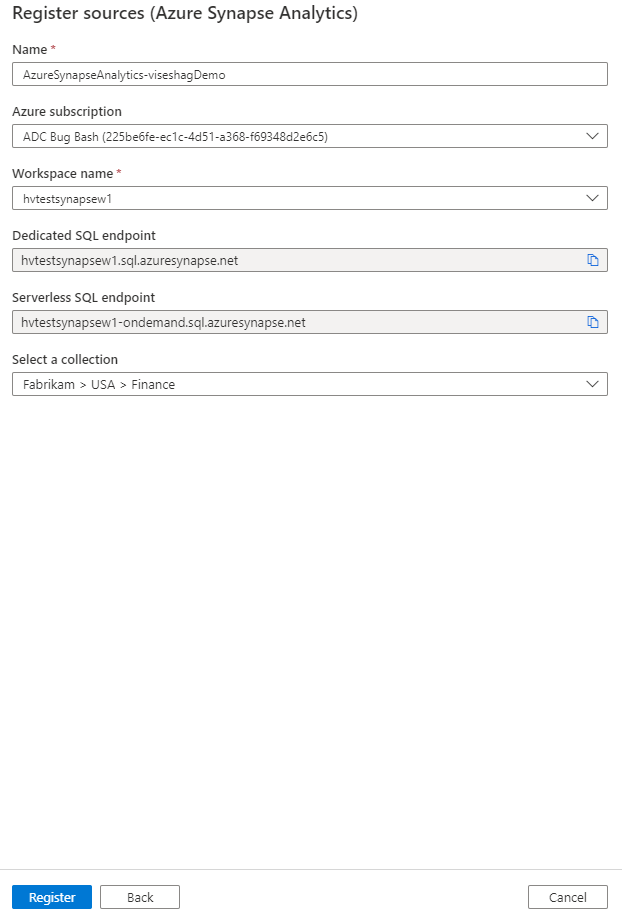

Gehen Sie auf der Seite Quellen registrieren (Azure Synapse Analytics) wie folgt vor:

Geben Sie unter Name einen Namen für die Datenquelle ein, die in Microsoft Purview Unified Catalog aufgeführt werden soll.

Wählen Sie optional für ein Azure-Abonnement ein Abonnement aus, nach dem gefiltert werden soll.

Wählen Sie unter Arbeitsbereichsname den Arbeitsbereich aus, mit dem Sie arbeiten.

Die Felder für die SQL-Endpunkte werden basierend auf Ihrer Arbeitsbereichsauswahl automatisch ausgefüllt.

Wählen Sie eine Sammlung aus der Liste aus.

Wählen Sie Registrieren aus, um die Registrierung der Datenquelle abzuschließen.

Überprüfung

Führen Sie die folgenden Schritte aus, um Azure Synapse Analytics-Arbeitsbereiche zu überprüfen, um Ressourcen automatisch zu identifizieren und Ihre Daten zu klassifizieren. Weitere Informationen zum Scannen im Allgemeinen finden Sie unter Scans und Erfassung in Microsoft Purview.

- Richten Sie die Authentifizierung ein, um Ihre dedizierten oder serverlosen Ressourcen aufzulisten. In diesem Schritt kann Microsoft Purview Ihre Arbeitsbereichsressourcen auflisten und Überprüfungen durchführen.

- Wenden Sie Berechtigungen an, um den Inhalt des Arbeitsbereichs zu überprüfen.

- Vergewissern Sie sich, dass Ihr Netzwerk so eingerichtet ist, dass der Zugriff für Microsoft Purview zugelassen wird.

Enumerationsauthentifizierung

Gehen Sie wie folgt vor, um die Authentifizierung einzurichten. Sie müssen Besitzer oder Benutzerzugriffsadministrator sein, um die angegebenen Rollen hinzufügen zu können.

Authentifizierung zum Auflisten dedizierter SQL-Datenbankressourcen

- Navigieren Sie im Azure-Portal zur ressource Azure Synapse Analytics-Arbeitsbereich.

- Wählen Sie im linken Bereich Access Control (IAM) aus.

- Klicken Sie auf die Schaltfläche Hinzufügen.

- Legen Sie die Rolle Leser fest, und geben Sie den Namen Ihres Microsoft Purview-Kontos ein, der die verwaltete Dienstidentität (Managed Service Identity, MSI) darstellt.

- Wählen Sie Speichern aus, um die Zuweisung der Rolle abzuschließen.

Wenn Sie einen dedizierten SQL-Pool (früher SQL DW) überprüfen möchten, der Azure Synapse Arbeitsbereichsfeatures aktiviert hat, wie unter Aktivieren Azure Synapse Arbeitsbereichsfeatures für einen dedizierten SQL-Pool (früher SQL DW) dokumentiert, finden Sie hier die zusätzlichen Konfigurationsschritte, die für den dedizierten SQL-Pool (früher SQL DW) erforderlich sind:

- Wechseln Sie im Azure-Portal zu der SQL Server-Ressource, die dem dedizierten SQL-Pool (früher SQL DW) zugeordnet ist.

- Wählen Sie im linken Bereich Access Control (IAM) aus.

- Klicken Sie auf die Schaltfläche Hinzufügen.

- Legen Sie die Rolle Leser fest, und geben Sie den Namen Ihres Microsoft Purview-Kontos ein, der die verwaltete Dienstidentität (Managed Service Identity, MSI) darstellt.

- Wählen Sie Speichern aus, um die Zuweisung der Rolle abzuschließen.

Hinweis

Wenn Sie planen, mehrere Azure Synapse Analytics-Arbeitsbereiche in Ihrem Microsoft Purview-Konto zu registrieren und zu überprüfen, können Sie die Rolle auch von einer höheren Ebene zuweisen, z. B. einer Ressourcengruppe oder einem Abonnement.

Authentifizierung zum Auflisten serverloser SQL-Datenbankressourcen

Es gibt drei Stellen, an denen Sie die Authentifizierung festlegen müssen, damit Microsoft Purview Ihre serverlosen SQL-Datenbankressourcen aufzählen kann.

So legen Sie die Authentifizierung für den Azure Synapse Analytics-Arbeitsbereich fest:

- Navigieren Sie im Azure-Portal zur ressource Azure Synapse Analytics-Arbeitsbereich.

- Wählen Sie im linken Bereich Access Control (IAM) aus.

- Klicken Sie auf die Schaltfläche Hinzufügen.

- Legen Sie die Rolle Leser fest, und geben Sie den Namen Ihres Microsoft Purview-Kontos ein, der die MSI darstellt.

- Wählen Sie Speichern aus, um die Zuweisung der Rolle abzuschließen.

So legen Sie die Authentifizierung für das Speicherkonto fest:

- Wechseln Sie im Azure-Portal zu der Ressourcengruppe oder dem Abonnement, die das Speicherkonto enthält, das dem Azure Synapse Analytics-Arbeitsbereich zugeordnet ist.

- Wählen Sie im linken Bereich Access Control (IAM) aus.

- Klicken Sie auf die Schaltfläche Hinzufügen.

- Legen Sie die Rolle Storage-Blobdatenleser fest, und geben Sie den Namen Ihres Microsoft Purview-Kontos (der die MSI darstellt) in das Feld Auswählen ein .

- Wählen Sie Speichern aus, um die Zuweisung der Rolle abzuschließen.

So legen Sie die Authentifizierung für die serverlose Azure Synapse Analytics-Datenbank fest:

Wechseln Sie zu Ihrem Azure Synapse Analytics-Arbeitsbereich, und öffnen Sie Synapse Studio.

Wählen Sie im linken Bereich Daten aus.

Wählen Sie die Auslassungspunkte (...) neben einer Ihrer Datenbanken aus, und starten Sie dann ein neues SQL-Skript.

Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um die MSI des Microsoft Purview-Kontos (dargestellt durch den Kontonamen) den serverlosen SQL-Datenbanken hinzuzufügen:

CREATE LOGIN [PurviewAccountName] FROM EXTERNAL PROVIDER;

Anwenden von Berechtigungen zum Überprüfen des Inhalts des Arbeitsbereichs

Sie müssen die Authentifizierung für jede SQL-Datenbank einrichten, die Sie in Ihrem Azure Synapse Analytics-Arbeitsbereich registrieren und überprüfen möchten. Wählen Sie aus den folgenden Szenarien die Schritte zum Anwenden von Berechtigungen aus.

Wichtig

Die folgenden Schritte für serverlose Datenbanken gelten nicht für replizierte Datenbanken. In Azure Synapse Analytics sind serverlose Datenbanken, die aus Spark-Datenbanken repliziert werden, derzeit schreibgeschützt. Weitere Informationen finden Sie unter Vorgang ist für eine replizierte Datenbank nicht zulässig.

Verwenden einer verwalteten Identität für dedizierte SQL-Datenbanken

Wichtig

Wenn Sie eine selbstgehostete Integration Runtime verwenden, um eine Verbindung mit Ihrer Ressource in einem privaten Netzwerk herzustellen, funktionieren verwaltete Identitäten nicht. Sie müssen die Dienstprinzipalauthentifizierung oder die SQL-Authentifizierung verwenden.

Um die Befehle im folgenden Verfahren auszuführen, müssen Sie ein Azure Synapse Administrator für den Arbeitsbereich sein. Weitere Informationen zu Azure Synapse Analytics-Berechtigungen finden Sie unter Einrichten der Zugriffssteuerung für Ihren Azure Synapse Analytics-Arbeitsbereich.

Wechseln Sie zu Ihrem Azure Synapse Analytics-Arbeitsbereich.

Wechseln Sie zum Abschnitt Daten , und suchen Sie nach einer Ihrer dedizierten SQL-Datenbanken.

Wählen Sie die Auslassungspunkte (...) neben dem Datenbanknamen aus, und starten Sie dann ein neues SQL-Skript.

Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um die MSI des Microsoft Purview-Kontos (dargestellt durch den Kontonamen) wie

db_datareaderin der dedizierten SQL-Datenbank hinzuzufügen:CREATE USER [PurviewAccountName] FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_datareader', [PurviewAccountName] GOFühren Sie den folgenden Befehl in Ihrem SQL-Skript aus, um das Hinzufügen der Rolle zu überprüfen:

SELECT p.name AS UserName, r.name AS RoleName FROM sys.database_principals p LEFT JOIN sys.database_role_members rm ON p.principal_id = rm.member_principal_id LEFT JOIN sys.database_principals r ON rm.role_principal_id = r.principal_id WHERE p.authentication_type_desc = 'EXTERNAL' ORDER BY p.name;

Führen Sie die gleichen Schritte für jede Datenbank aus, die Sie überprüfen möchten.

Verwenden einer verwalteten Identität für serverlose SQL-Datenbanken

Wechseln Sie zu Ihrem Azure Synapse Analytics-Arbeitsbereich.

Wechseln Sie zum Abschnitt Daten , und wählen Sie eine Ihrer SQL-Datenbanken aus.

Wählen Sie die Auslassungspunkte (...) neben dem Datenbanknamen aus, und starten Sie dann ein neues SQL-Skript.

Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um die MSI des Microsoft Purview-Kontos (dargestellt durch den Kontonamen) als

db_datareaderden serverlosen SQL-Datenbanken hinzuzufügen:CREATE USER [PurviewAccountName] FOR LOGIN [PurviewAccountName]; ALTER ROLE db_datareader ADD MEMBER [PurviewAccountName];Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um das Hinzufügen der Rolle zu überprüfen:

SELECT p.name AS UserName, r.name AS RoleName FROM sys.database_principals p LEFT JOIN sys.database_role_members rm ON p.principal_id = rm.member_principal_id LEFT JOIN sys.database_principals r ON rm.role_principal_id = r.principal_id WHERE p.authentication_type_desc = 'EXTERNAL' ORDER BY p.name;

Führen Sie die gleichen Schritte für jede Datenbank aus, die Sie überprüfen möchten.

Erteilen der Berechtigung zum Verwenden von Anmeldeinformationen für externe Tabellen

Wenn der Azure Synapse Analytics-Arbeitsbereich über externe Tabellen verfügt, müssen Sie der verwalteten Microsoft Purview-Identität Verweise die Berechtigung für die anmeldebereichsbezogenen Anmeldeinformationen der externen Tabelle erteilen. Mit der Berechtigung Verweise kann Microsoft Purview Daten aus externen Tabellen lesen.

Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um die Liste der datenbankweit gültigen Anmeldeinformationen abzurufen:

Select name, credential_identity from sys.database_scoped_credentials;Führen Sie den folgenden Befehl aus, um den Zugriff auf datenbankbezogene Anmeldeinformationen zu gewähren. Ersetzen Sie durch

scoped_credentialden Namen der datenbankweit gültigen Anmeldeinformationen.GRANT REFERENCES ON DATABASE SCOPED CREDENTIAL::[scoped_credential] TO [PurviewAccountName];Führen Sie den folgenden Befehl in Ihrem SQL-Skript aus, um die Berechtigungszuweisung zu überprüfen:

SELECT dp.permission_name, dp.grantee_principal_id, p.name AS grantee_principal_name FROM sys.database_permissions AS dp JOIN sys.database_principals AS p ON dp.grantee_principal_id = p.principal_id JOIN sys.database_scoped_credentials AS c ON dp.major_id = c.credential_id;

Einrichten des Firewallzugriffs für den Azure Synapse Analytics-Arbeitsbereich

Navigieren Sie im Azure-Portal zum Arbeitsbereich Azure Synapse Analytics.

Wählen Sie im linken Bereich Netzwerk aus.

Wählen Sie für Azure-Dienste und -Ressourcen den Zugriff auf diese Arbeitsbereichssteuerung erlauben die Option EIN aus.

Klicken Sie auf Speichern.

Wenn Sie einen dedizierten SQL-Pool (früher SQL DW) überprüfen möchten, der Azure Synapse Arbeitsbereichsfeatures aktiviert hat, wie unter Aktivieren Azure Synapse Arbeitsbereichsfeatures für einen dedizierten SQL-Pool (früher SQL DW) dokumentiert, finden Sie hier die zusätzlichen Konfigurationsschritte, die für den dedizierten SQL-Pool (früher SQL DW) erforderlich sind:

Wechseln Sie im Azure-Portal zu der SQL Server-Ressource, die dem dedizierten SQL-Pool (früher SQL DW) zugeordnet ist.

Wählen Sie im linken Bereich Netzwerk aus.

Wählen Sie für Azure-Dienste und -Ressourcen den Zugriff auf diese Serversteuerung erlauben die Option EIN aus.

Klicken Sie auf Speichern.

Wichtig

Wenn Sie azure-Diensten und -Ressourcen den Zugriff auf diesen Arbeitsbereich in Ihren Azure Synapse Analytics-Arbeitsbereichen nicht erlauben können, tritt beim Einrichten einer Überprüfung im Microsoft Purview-Governanceportal ein Serverloser Datenbankenumerationsfehler auf. In diesem Fall können Sie die Option Manuell eingeben auswählen, um die Datenbanknamen anzugeben, die Sie überprüfen möchten, und dann mit einer API fortfahren oder eine Überprüfung einrichten.

Erstellen und Ausführen einer Überprüfung

Wählen Sie im Microsoft Purview-Governanceportal im linken Bereich Data Map aus.

Wählen Sie die datenquelle aus, die Sie registriert haben.

Wählen Sie Details anzeigen und dann Neue Überprüfung aus. Alternativ können Sie auf der Quellkachel das Symbol Schnelle Aktion überprüfen auswählen.

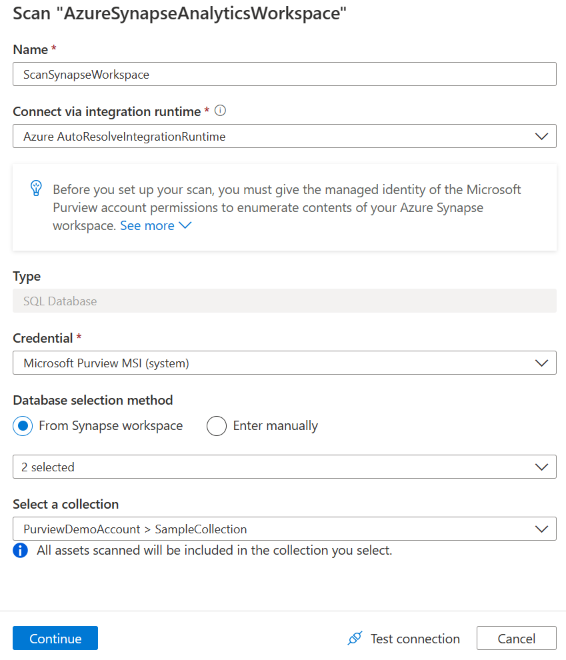

Geben Sie im Bereich Scandetails im Feld Name einen Namen für die Überprüfung ein.

Hinweis

Stellen Sie bei Verwendung der verwalteten VNET-Runtime für die Integration Runtime sicher, dass Sie die erforderlichen verwalteten privaten Endpunkte erstellt haben:

- Um serverlose Pools zu überprüfen, erstellen Sie einen verwalteten privaten Endpunkt des Unterressourcentyps sqlOnDemand für Ihren Synapse-Arbeitsbereich.

- Um dedizierte Pools zu überprüfen, erstellen Sie einen verwalteten privaten Endpunkt des Unterressourcentyps sql für Ihren Synapse-Arbeitsbereich.

- Wenn Sie sowohl serverlose als auch dedizierte Pools überprüfen, erstellen Sie beide verwalteten privaten Endpunkte, und wählen Sie im Assistenten einen aus.

Wählen Sie in der Dropdownliste Anmeldeinformationen die Anmeldeinformationen aus, um eine Verbindung mit den Ressourcen in Ihrer Datenquelle herzustellen.

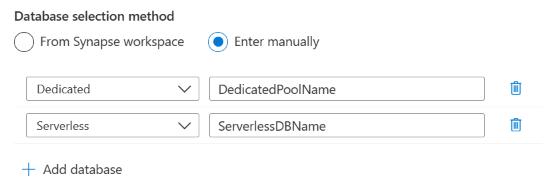

Wählen Sie für Datenbankauswahlmethodedie Option Aus Synapse-Arbeitsbereich aus, oder geben Sie manuell ein. Standardmäßig versucht Microsoft Purview, die Datenbanken unter dem Arbeitsbereich aufzulisten, und Sie können die Datenbanken auswählen, die Sie überprüfen möchten.

Wenn eine Fehlermeldung angezeigt wird, die besagt, dass Microsoft Purview die serverlosen Datenbanken nicht laden konnte, können Sie die eingabetaste manuell drücken, um den Typ der Datenbank (dediziert oder serverlos) und den entsprechenden Datenbanknamen anzugeben.

Wählen Sie Verbindung testen aus, um die Einstellungen zu überprüfen. Wenn Sie einen Fehler erhalten, zeigen Sie auf der Berichtsseite auf den Verbindungs-status, um Details anzuzeigen.

Wählen Sie Weiter.

Wählen Sie Regelsätze vom Typ Azure Synapse SQL überprüfen aus. Sie können Scanregelsätze auch inline erstellen.

Wählen Sie Ihren Scantrigger aus. Sie können einen Zeitplan einrichten oder die Überprüfung einmal ausführen.

Überprüfen Sie Ihre Überprüfung, und wählen Sie dann Speichern aus, um das Setup abzuschließen.

Anzeigen Ihrer Überprüfungen und Überprüfungsausführungen

So zeigen Sie vorhandene Überprüfungen an:

- Wechseln Sie zum Microsoft Purview-Portal. Wählen Sie im linken Bereich Data Map aus.

- Wählen Sie die Datenquelle aus. Sie können eine Liste der vorhandenen Überprüfungen für diese Datenquelle unter Zuletzt verwendete Überprüfungen anzeigen, oder Sie können alle Überprüfungen auf der Registerkarte Scans anzeigen.

- Wählen Sie die Überprüfung aus, die Ergebnisse enthält, die Sie anzeigen möchten. Im Bereich werden alle vorherigen Überprüfungsausführungen zusammen mit den status und Metriken für jede Überprüfungsausführung angezeigt.

- Wählen Sie die Ausführungs-ID aus, um die Details der Überprüfungsausführung zu überprüfen.

Verwalten ihrer Überprüfungen

So bearbeiten, abbrechen oder löschen Sie eine Überprüfung:

Wechseln Sie zum Microsoft Purview-Portal. Wählen Sie im linken Bereich Data Map aus.

Wählen Sie die Datenquelle aus. Sie können eine Liste der vorhandenen Überprüfungen für diese Datenquelle unter Zuletzt verwendete Überprüfungen anzeigen, oder Sie können alle Überprüfungen auf der Registerkarte Scans anzeigen.

Wählen Sie die Überprüfung aus, die Sie verwalten möchten. Anschließend können Sie:

- Bearbeiten Sie die Überprüfung, indem Sie Überprüfung bearbeiten auswählen.

- Brechen Sie eine laufende Überprüfung ab, indem Sie Überprüfungsausführung abbrechen auswählen.

- Löschen Sie Ihre Überprüfung, indem Sie Überprüfung löschen auswählen.

Hinweis

- Durch das Löschen Ihrer Überprüfung werden keine Katalogressourcen gelöscht, die aus vorherigen Überprüfungen erstellt wurden.

Einrichten einer Überprüfung mithilfe einer API

Hier sehen Sie ein Beispiel für das Erstellen einer Überprüfung für eine serverlose Datenbank mithilfe der Microsoft Purview-REST-API. Ersetzen Sie die Platzhalter in geschweiften Klammern ({}) durch Ihre tatsächlichen Einstellungen. Weitere Informationen finden Sie unter Scans – Erstellen oder Aktualisieren.

PUT https://{purview_account_name}.purview.azure.com/scan/datasources/<data_source_name>/scans/{scan_name}?api-version=2022-02-01-preview

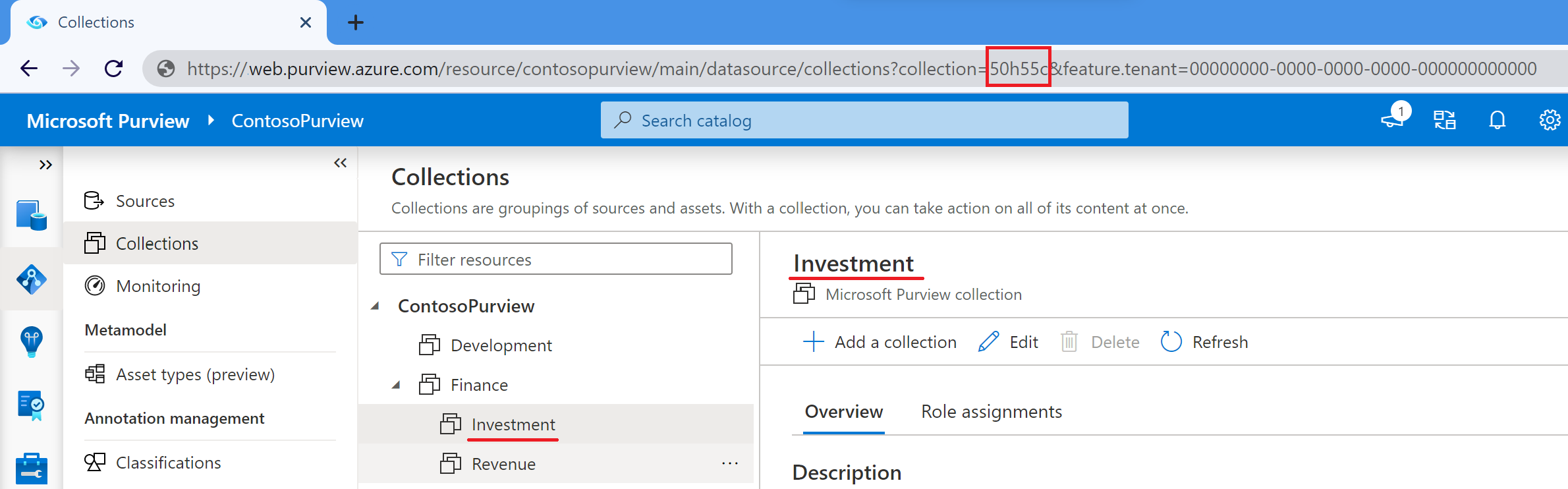

Im folgenden Code collection_id ist nicht der Anzeigename für die Auflistung, eine fünfstellige ID. Für die Stammauflistung collection_id ist der Name der Auflistung. Für alle Untersammlungen ist es stattdessen die ID, die Sie an einer der folgenden Stellen finden können:

Die URL im Microsoft Purview-Governanceportal. Wählen Sie die Sammlung aus, und überprüfen Sie die URL, um zu ermitteln, wo collection= steht. Dies ist Ihre ID. Im folgenden Beispiel weist die Investment-Auflistung die ID 50h55c auf.

Sie können untergeordnete Sammlungsnamen der Stammsammlung auflisten, um die Sammlungen aufzulisten, und dann den Namen anstelle des Anzeigenamens verwenden.

{

"properties":{

"resourceTypes":{

"AzureSynapseServerlessSql":{

"scanRulesetName":"AzureSynapseSQL",

"scanRulesetType":"System",

"resourceNameFilter":{

"resources":[ "{serverless_database_name_1}", "{serverless_database_name_2}", ...]

}

}

},

"credential":{

"referenceName":"{credential_name}",

"credentialType":"SqlAuth | ServicePrincipal | ManagedIdentity (if UAMI authentication)"

},

"collection":{

"referenceName":"{collection_id}",

"type":"CollectionReference"

},

"connectedVia":{

"referenceName":"{integration_runtime_name}",

"integrationRuntimeType":"SelfHosted (if self-hosted IR) | Managed (if VNet IR)"

}

},

"kind":"AzureSynapseWorkspaceCredential | AzureSynapseWorkspaceMsi (if system-assigned managed identity authentication)"

}

Um die Überprüfung zu planen, erstellen Sie nach der Erstellung der Überprüfung einen Trigger dafür. Weitere Informationen finden Sie unter Trigger – Trigger erstellen.

Problembehandlung

Wenn Sie Probleme mit dem Scannen haben:

- Vergewissern Sie sich, dass Sie alle Voraussetzungen erfüllt haben.

- Vergewissern Sie sich, dass Sie die Enumerationsauthentifizierung für Ihre Ressourcen eingerichtet haben.

- Vergewissern Sie sich, dass Sie die Authentifizierung eingerichtet haben.

- Überprüfen Sie das Netzwerk, indem Sie die Firewalleinstellungen bestätigen.

- Lesen Sie die Dokumentation zur Problembehandlung bei der Überprüfung.

Nächste Schritte

Nachdem Sie Ihre Quelle registriert haben, verwenden Sie die folgenden Leitfäden, um mehr über Microsoft Purview und Ihre Daten zu erfahren: