Amazon S3 Multicloud Scanning Connector für Microsoft Purview

Mit dem Multicloud Scanning Connector für Microsoft Purview können Sie Ihre Unternehmensdaten über Cloudanbieter hinweg untersuchen, einschließlich Amazon Web Services zusätzlich zu Azure-Speicherdiensten.

In diesem Artikel wird beschrieben, wie Sie Microsoft Purview verwenden, um Ihre derzeit in Amazon S3-Standardbuckets gespeicherten unstrukturierten Daten zu überprüfen und zu ermitteln, welche Arten vertraulicher Informationen in Ihren Daten vorhanden sind. In dieser Schrittanleitung wird auch beschrieben, wie Sie die Amazon S3-Buckets identifizieren, in denen die Daten derzeit gespeichert sind, um den Informationsschutz und die Datenkonformität zu vereinfachen.

Verwenden Sie für diesen Dienst Microsoft Purview, um ein Microsoft-Konto mit sicherem Zugriff auf AWS bereitzustellen, in dem der Multicloud Scanning Connector für Microsoft Purview ausgeführt wird. Der Multicloud Scanning Connector für Microsoft Purview verwendet diesen Zugriff auf Ihre Amazon S3-Buckets, um Ihre Daten zu lesen, und meldet dann die Überprüfungsergebnisse, einschließlich nur der Metadaten und der Klassifizierung, an Azure. Verwenden Sie die Microsoft Purview-Klassifizierungs- und Bezeichnungsberichte, um Ihre Datenscanergebnisse zu analysieren und zu überprüfen.

Wichtig

Der Multicloud Scanning Connector für Microsoft Purview ist ein separates Add-On für Microsoft Purview. Die Geschäftsbedingungen für den Multicloud Scanning Connector für Microsoft Purview sind in der Vereinbarung enthalten, gemäß der Sie Microsoft Azure-Dienste erhalten haben. Weitere Informationen finden Sie unter Rechtliche Informationen zu Microsoft Azure unter https://azure.microsoft.com/support/legal/.

Unterstützte Funktionen

| Metadatenextraktion | Vollständiger Scan | Inkrementelle Überprüfung | Bereichsbezogene Überprüfung | Klassifizierung | Bezeichnen | Zugriffsrichtlinie | Herkunft | Datenfreigabe | Live-Ansicht |

|---|---|---|---|---|---|---|---|---|---|

| Ja | Ja | Ja | Ja | Ja | Ja | Ja (Vorschau) | Begrenzt** | Nein | Nein |

** Herkunft wird unterstützt, wenn das Dataset als Quelle/Senke in Data Factory Copy-Aktivität

Bekannte Einschränkungen

Beim Scannen von Amazon S3 von Glacier-Speicherklassen werden Schemaextraktion, Klassifizierung und Vertraulichkeitsbezeichnungen nicht unterstützt.

Private Microsoft Purview-Endpunkte werden beim Scannen von Amazon S3 nicht unterstützt.

Weitere Informationen zu Microsoft Purview-Grenzwerten finden Sie unter:

- Verwalten und Erhöhen von Ressourcenkontingenten mit Microsoft Purview

- Unterstützte Datenquellen und Dateitypen in Microsoft Purview

Speicher- und Überprüfungsregionen

Der Microsoft Purview-Connector für den Amazon S3-Dienst wird derzeit nur in bestimmten Regionen bereitgestellt. In der folgenden Tabelle werden die Regionen, in denen Ihre Daten gespeichert sind, der Region zugeordnet, in der sie von Microsoft Purview gescannt werden.

Wichtig

Kunden werden alle zugehörigen Datenübertragungsgebühren gemäß der Region ihres Buckets in Rechnung gestellt.

| Speicherregion | Scanbereich |

|---|---|

| USA, Osten (Ohio) | USA, Osten (Ohio) |

| USA, Osten (N. Virginia) | USA, Osten (N. Virginia) |

| USA, Westen (Kalifornien) | USA, Westen (Kalifornien) |

| USA, Westen (Oregon) | USA, Westen (Oregon) |

| Afrika (Kapstadt) | Europa (Frankfurt) |

| Asien-Pazifik (Sonderverwaltungsregion Hongkong) | Asien-Pazifik (Tokio) |

| Asien-Pazifik (Mumbai) | Asien-Pazifik (Singapur) |

| Asien-Pazifik (Osaka-Local) | Asien-Pazifik (Tokio) |

| Asien-Pazifik (Seoul) | Asien-Pazifik (Tokio) |

| Asien-Pazifik (Singapur) | Asien-Pazifik (Singapur) |

| Asien-Pazifik (Sydney) | Asien-Pazifik (Sydney) |

| Asien-Pazifik (Tokio) | Asien-Pazifik (Tokio) |

| Kanada (Mitte) | USA, Osten (Ohio) |

| China (Peking) | Nicht unterstützt |

| China (Ningxia) | Nicht unterstützt |

| Europa (Frankfurt) | Europa (Frankfurt) |

| Europa (Irland) | Europa (Irland) |

| Europa (London) | Europa (London) |

| Europa (Mailand) | Europa (Paris) |

| Europa (Paris) | Europa (Paris) |

| Europa (Stockholm) | Europa (Frankfurt) |

| Naher Osten (Bahrain) | Europa (Frankfurt) |

| Südamerika (São Paulo) | USA, Osten (Ohio) |

Voraussetzungen

Stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllt haben, bevor Sie Ihre Amazon S3-Buckets als Microsoft Purview-Datenquellen hinzufügen und Ihre S3-Daten überprüfen.

- Sie müssen ein Microsoft Purview-Datenquellen-Admin sein.

- Erstellen eines Microsoft Purview-Kontos , falls Sie noch keins besitzen

- Erstellen einer neuen AWS-Rolle für die Verwendung mit Microsoft Purview

- Erstellen von Microsoft Purview-Anmeldeinformationen für Ihre AWS-Bucketüberprüfung

- Konfigurieren der Überprüfung für verschlüsselte Amazon S3-Buckets, falls relevant

- Stellen Sie sicher, dass die Bucketrichtlinie die Verbindung nicht blockiert. Weitere Informationen finden Sie unter Bucketrichtlinienanforderungen und SCP-Richtlinienanforderungen. Bei diesen Elementen müssen Sie sich möglicherweise an einen AWS-Experten wenden, um sicherzustellen, dass Ihre Richtlinien den erforderlichen Zugriff zulassen.

- Wenn Sie Ihre Buckets als Microsoft Purview-Ressourcen hinzufügen, benötigen Sie die Werte Ihres AWS-ARN, des Bucketnamens und manchmal Ihrer AWS-Konto-ID.

Erstellen eines Microsoft Purview-Kontos

Wenn Sie bereits über ein Microsoft Purview-Konto verfügen, können Sie mit den konfigurationen fortfahren, die für die AWS S3-Unterstützung erforderlich sind. Beginnen Sie mit Erstellen von Microsoft Purview-Anmeldeinformationen für Ihre AWS-Bucketüberprüfung.

Wenn Sie ein Microsoft Purview-Konto erstellen müssen, befolgen Sie die Anweisungen unter Erstellen eines Microsoft Purview-Kontos instance. Kehren Sie nach dem Erstellen Ihres Kontos hierher zurück, um die Konfiguration abzuschließen und mit der Verwendung des Microsoft Purview-Connectors für Amazon S3 zu beginnen.

Erstellen einer neuen AWS-Rolle für Microsoft Purview

Der Microsoft Purview-Scanner wird in einem Microsoft-Konto in AWS bereitgestellt. Damit der Microsoft Purview-Scanner Ihre S3-Daten lesen kann, müssen Sie im AWS-Portal im IAM-Bereich eine dedizierte Rolle erstellen, die vom Scanner verwendet werden soll.

In diesem Verfahren wird beschrieben, wie Sie die AWS-Rolle mit der erforderlichen Microsoft-Konto-ID und External ID aus Microsoft Purview erstellen und dann den Wert des Rollen-ARN in Microsoft Purview eingeben.

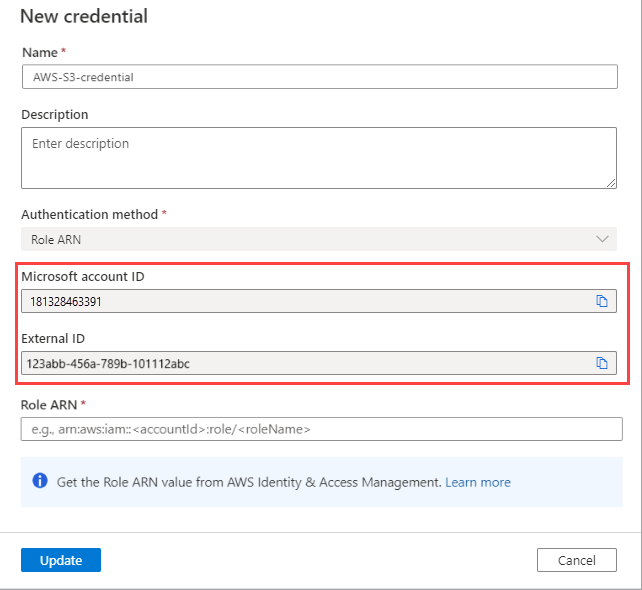

So suchen Sie Ihre Microsoft-Konto-ID und External ID:

So suchen Sie Anmeldeinformationen:

- Wechseln Sie im Microsoft Purview-Portal zu DataMap-Quellverwaltung>>Anmeldeinformationen.

- Wechseln Sie im klassischen Microsoft Purview-Governanceportal zu Management Center>Sicherheit, und greifen Sie aufAnmeldeinformationen zu>.

Wählen Sie Neu aus, um neue Anmeldeinformationen zu erstellen.

Wählen Sie im angezeigten Bereich Neue Anmeldeinformationen in der Dropdownliste Authentifizierungsmethode die Option Rollen-ARN aus.

Kopieren Sie dann die Microsoft-Konto-ID und External ID Werte, die in einer separaten Datei angezeigt werden, oder lassen Sie sie zum Einfügen in das relevante Feld in AWS bereit. Zum Beispiel:

So erstellen Sie Ihre AWS-Rolle für Microsoft Purview:

Öffnen Sie Ihre Amazon Web Services-Konsole , und wählen Sie unter Sicherheit, Identität und Compliancedie Option IAM aus.

Wählen Sie Rollen und dann Rolle erstellen aus.

Wählen Sie Ein anderes AWS-Konto aus, und geben Sie dann die folgenden Werte ein:

Feld Beschreibung Konto-ID Geben Sie Ihre Microsoft-Konto-ID ein. Beispiel: 181328463391Externe ID Wählen Sie unter Optionen die Option Externe ID erforderlich... aus, und geben Sie dann Ihre External ID in das angegebene Feld ein.

Beispiel:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Zum Beispiel:

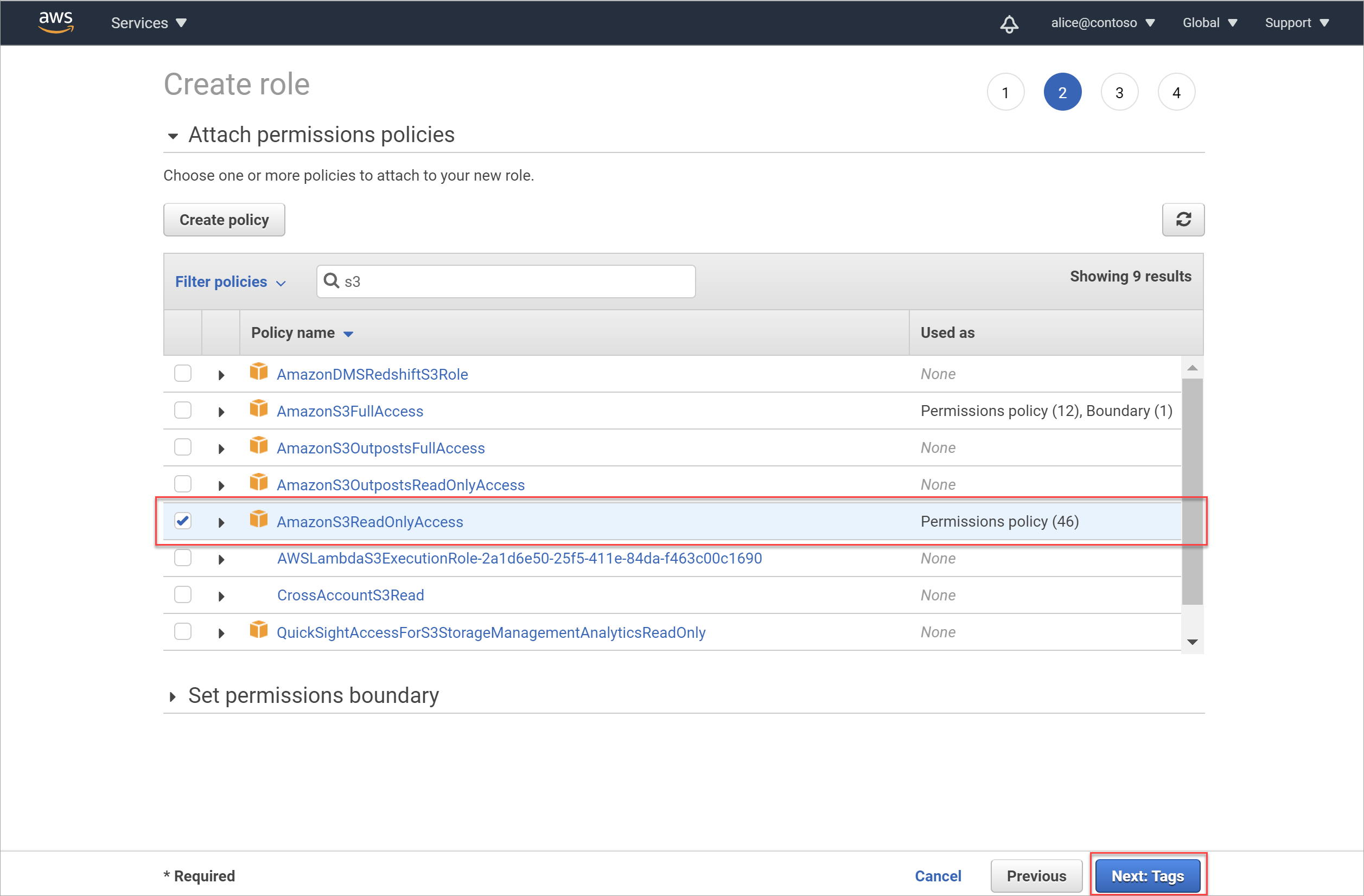

Filtern Sie im Bereich Rolle > "Berechtigungsrichtlinien anfügen" die angezeigten Berechtigungen nach S3. Wählen Sie AmazonS3ReadOnlyAccess aus. Wenn Sie auch Schutzrichtlinien anwenden möchten, fügen Sie auch diese Berechtigungen hinzu:

- GetBucketLocation

- GetBucketPublicAccessBlock

- GetObject

- PutBucketPolicy

- PutObjectTagging

- DeleteBucketPolicy

- Listenbucket

Wichtig

Die AmazonS3ReadOnlyAccess-Richtlinie bietet mindestberechtigungen, die zum Überprüfen Ihrer S3-Buckets erforderlich sind, und kann auch andere Berechtigungen enthalten.

Um nur die minimal erforderlichen Berechtigungen zum Überprüfen Ihrer Buckets anzuwenden, erstellen Sie eine neue Richtlinie mit den unter Mindestberechtigungen für Ihre AWS-Richtlinie aufgeführten Berechtigungen, je nachdem, ob Sie einen einzelnen Bucket oder alle Buckets in Ihrem Konto überprüfen möchten.

Wenden Sie Ihre neue Richtlinie auf die Rolle anstelle von AmazonS3ReadOnlyAccess an.

Wählen Sie Weiter: Tags aus.

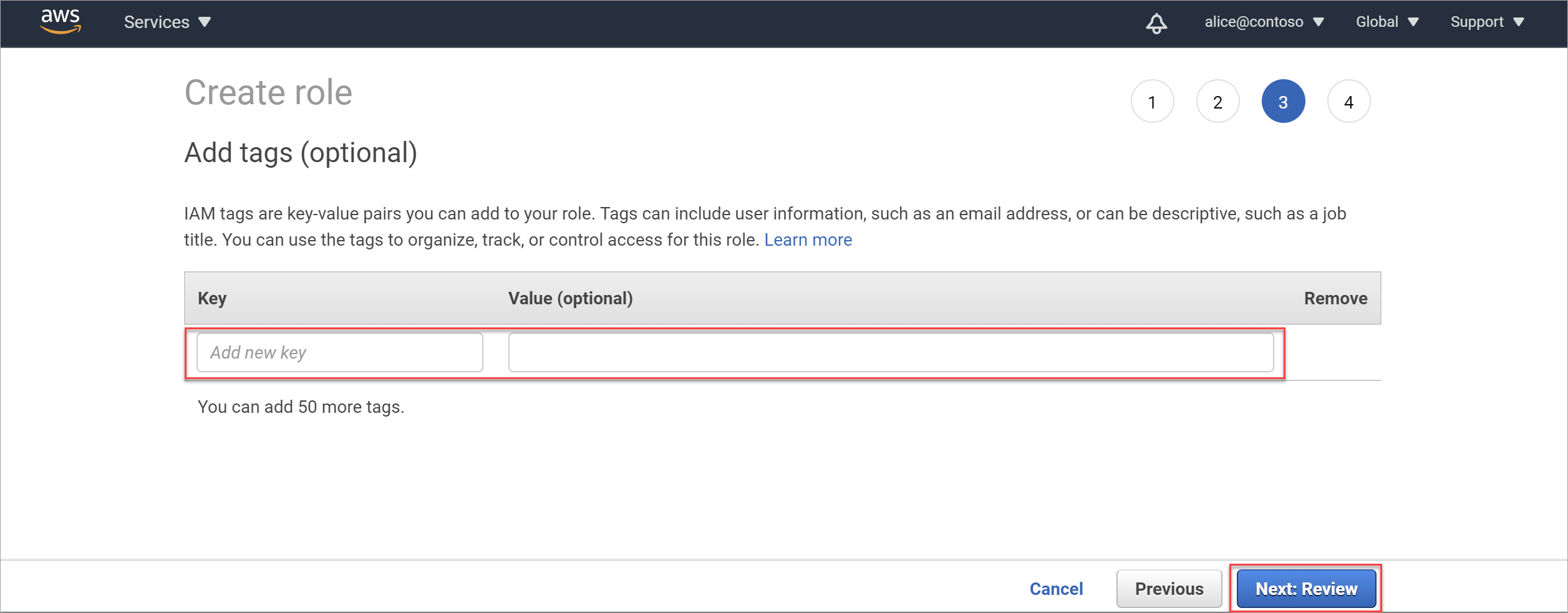

Im Bereich Tags hinzufügen (optional) können Sie optional ein aussagekräftiges Tag für diese neue Rolle erstellen. Mit nützlichen Tags können Sie den Zugriff für jede von Ihnen erstellte Rolle organisieren, nachverfolgen und steuern.

Wenn Sie auch Schutzrichtlinien anwenden möchten, fügen Sie ein Tag mit dem Schlüssel

msftpurview_allowlistedund dem Werttruehinzu.Geben Sie nach Bedarf einen neuen Schlüssel und einen neuen Wert für Ihr Tag ein. Wenn Sie fertig sind oder diesen Schritt überspringen möchten, wählen Sie Weiter: Überprüfen aus, um die Rollendetails zu überprüfen und die Rollenerstellung abzuschließen.

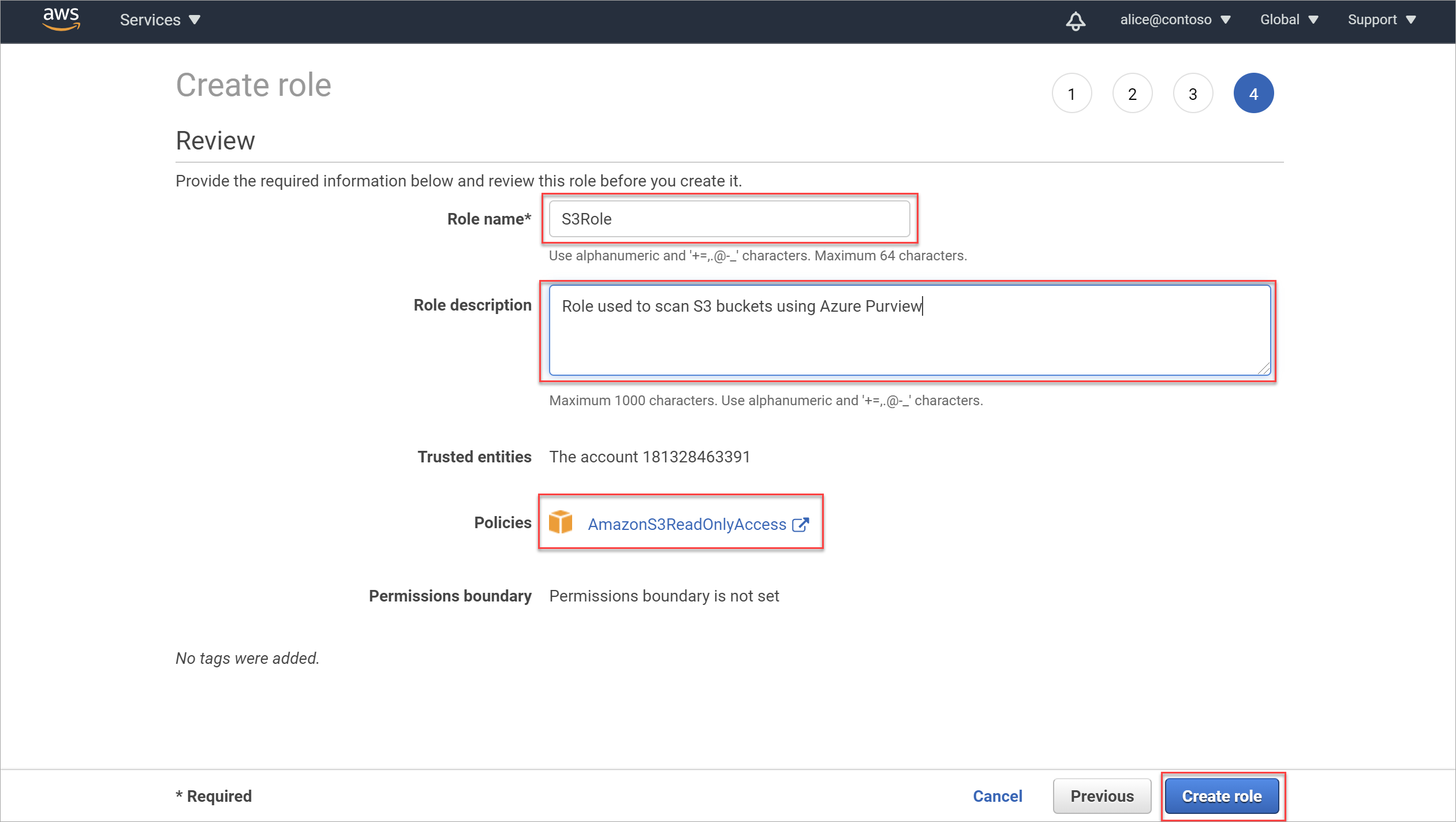

Gehen Sie im Bereich Überprüfen wie folgt vor:

- Geben Sie im Feld Rollenname einen aussagekräftigen Namen für Ihre Rolle ein.

- Geben Sie im Feld Rollenbeschreibung eine optionale Beschreibung ein, um den Zweck der Rolle zu identifizieren.

- Vergewissern Sie sich im Abschnitt Richtlinien , dass die richtige Richtlinie (AmazonS3ReadOnlyAccess) an die Rolle angefügt ist.

Wählen Sie dann Rolle erstellen aus, um den Vorgang abzuschließen. Zum Beispiel:

Zusätzliche erforderliche Konfigurationen:

Für Buckets, die AWS-KMS-Verschlüsselung verwenden, ist eine spezielle Konfiguration erforderlich, um die Überprüfung zu aktivieren.

Stellen Sie sicher, dass ihre Bucketrichtlinie die Verbindung nicht blockiert. Weitere Informationen finden Sie unter:

Erstellen von Microsoft Purview-Anmeldeinformationen für Ihre AWS S3-Überprüfung

In diesem Verfahren wird beschrieben, wie Sie neue Microsoft Purview-Anmeldeinformationen für die Überprüfung Ihrer AWS-Buckets erstellen.

Tipp

Wenn Sie direkt über Erstellen einer neuen AWS-Rolle für Microsoft Purview fortfahren, ist möglicherweise bereits der Bereich Neue Anmeldeinformationen in Microsoft Purview geöffnet.

Sie können auch neue Anmeldeinformationen in der Mitte des Prozesses erstellen, während Sie Ihre Überprüfung konfigurieren. Wählen Sie in diesem Fall im Feld Anmeldeinformationen die Option Neu aus.

Navigieren Sie in Microsoft Purview zum Management Center, und wählen Sie unter Sicherheit und Zugriffdie Option Anmeldeinformationen aus.

Wählen Sie Neu aus, und verwenden Sie im Bereich Neue Anmeldeinformationen , der auf der rechten Seite angezeigt wird, die folgenden Felder, um Ihre Microsoft Purview-Anmeldeinformationen zu erstellen:

Feld Beschreibung Name Geben Sie einen aussagekräftigen Namen für diese Anmeldeinformationen ein. Beschreibung Geben Sie eine optionale Beschreibung für diese Anmeldeinformationen ein, z. B. Used to scan the tutorial S3 bucketsAuthentifizierungsmethode Wählen Sie Rollen-ARN aus, da Sie einen Rollen-ARN verwenden, um auf Ihren Bucket zuzugreifen. Rollen-ARN Nachdem Sie Ihre Amazon IAM-Rolle erstellt haben, navigieren Sie im AWS IAM-Bereich zu Ihrer Rolle, kopieren Sie den Wert für Rollen-ARN , und geben Sie ihn hier ein. Beispiel: arn:aws:iam::181328463391:role/S3Role.

Weitere Informationen finden Sie unter Abrufen des neuen Rollen-ARN.Die Microsoft-Konto-ID und die External ID Werte werden beim Erstellen Ihres Rollen-ARN in AWS verwendet.

Wählen Sie Erstellen aus, wenn Sie fertig sind, um die Erstellung der Anmeldeinformationen abzuschließen.

Weitere Informationen zu Microsoft Purview-Anmeldeinformationen finden Sie unter Anmeldeinformationen für die Quellauthentifizierung in Microsoft Purview.

Konfigurieren der Überprüfung für verschlüsselte Amazon S3-Buckets

AWS-Buckets unterstützen mehrere Verschlüsselungstypen. Für Buckets, die AWS-KMS-Verschlüsselung verwenden, ist eine spezielle Konfiguration erforderlich, um die Überprüfung zu aktivieren.

Hinweis

Für Buckets, die keine Verschlüsselung verwenden, AES-256- oder AWS-KMS S3-Verschlüsselung, überspringen Sie diesen Abschnitt, und fahren Sie mit Abrufen Ihres Amazon S3-Bucketnamens fort.

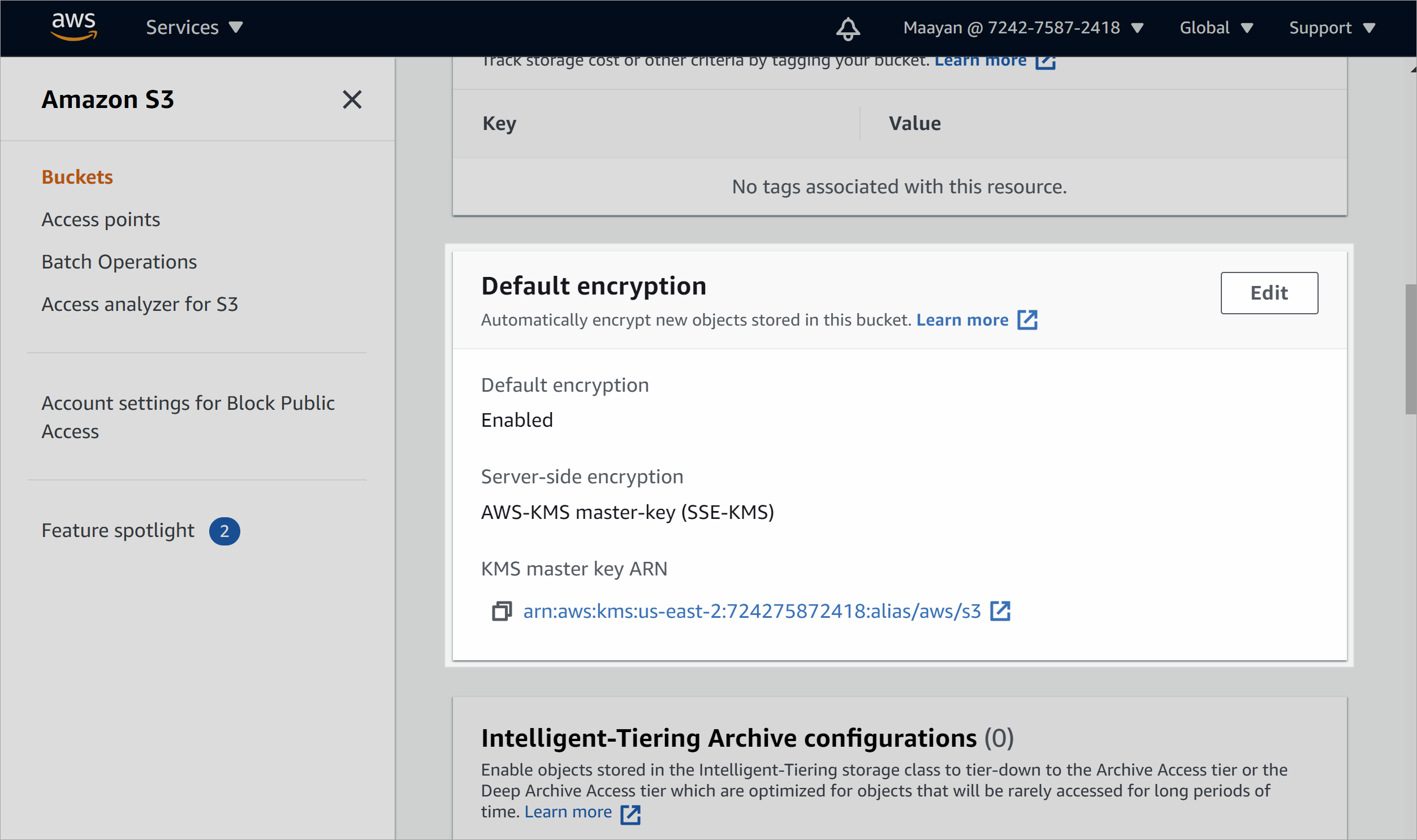

So überprüfen Sie den Verschlüsselungstyp, der in Ihren Amazon S3-Buckets verwendet wird:

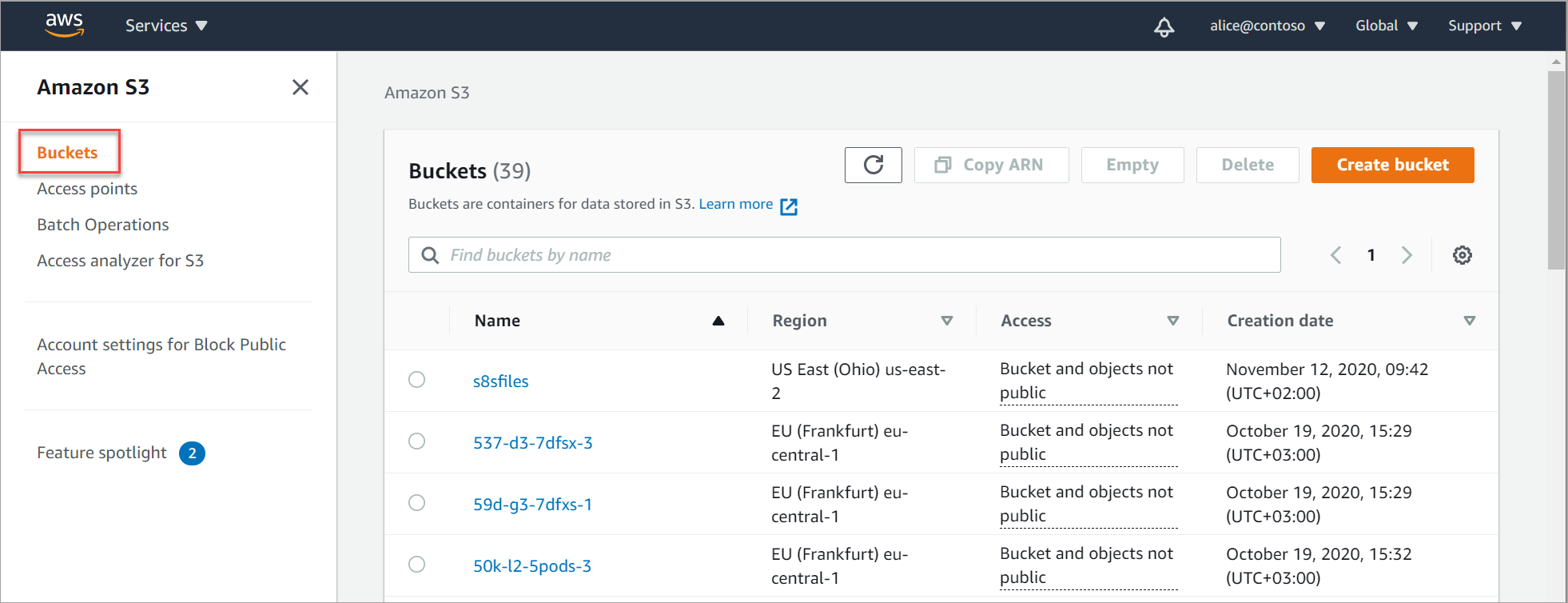

Navigieren Sie in AWS zu Storage>S3> , und wählen Sie im Menü auf der linken Seite Buckets aus.

Wählen Sie den Bucket aus, den Sie überprüfen möchten. Wählen Sie auf der Detailseite des Buckets die Registerkarte Eigenschaften aus, und scrollen Sie nach unten zum Bereich Standardverschlüsselung .

Wenn der ausgewählte Bucket nur für die AWS-KMS-Verschlüsselung konfiguriert ist, auch wenn die Standardverschlüsselung für Ihren Bucket Deaktiviert ist, überspringen Sie den Rest dieses Verfahrens, und fahren Sie mit Abrufen des Amazon S3-Bucketnamens fort.

Wenn der ausgewählte Bucket für die AWS-KMS-Verschlüsselung konfiguriert ist, fahren Sie wie unten beschrieben fort, um eine neue Richtlinie hinzuzufügen, die das Überprüfen eines Buckets mit benutzerdefinierter AWS-KMS-Verschlüsselung ermöglicht.

Zum Beispiel:

So fügen Sie eine neue Richtlinie zum Überprüfen eines Buckets mit benutzerdefinierter AWS-KMS-Verschlüsselung hinzu:

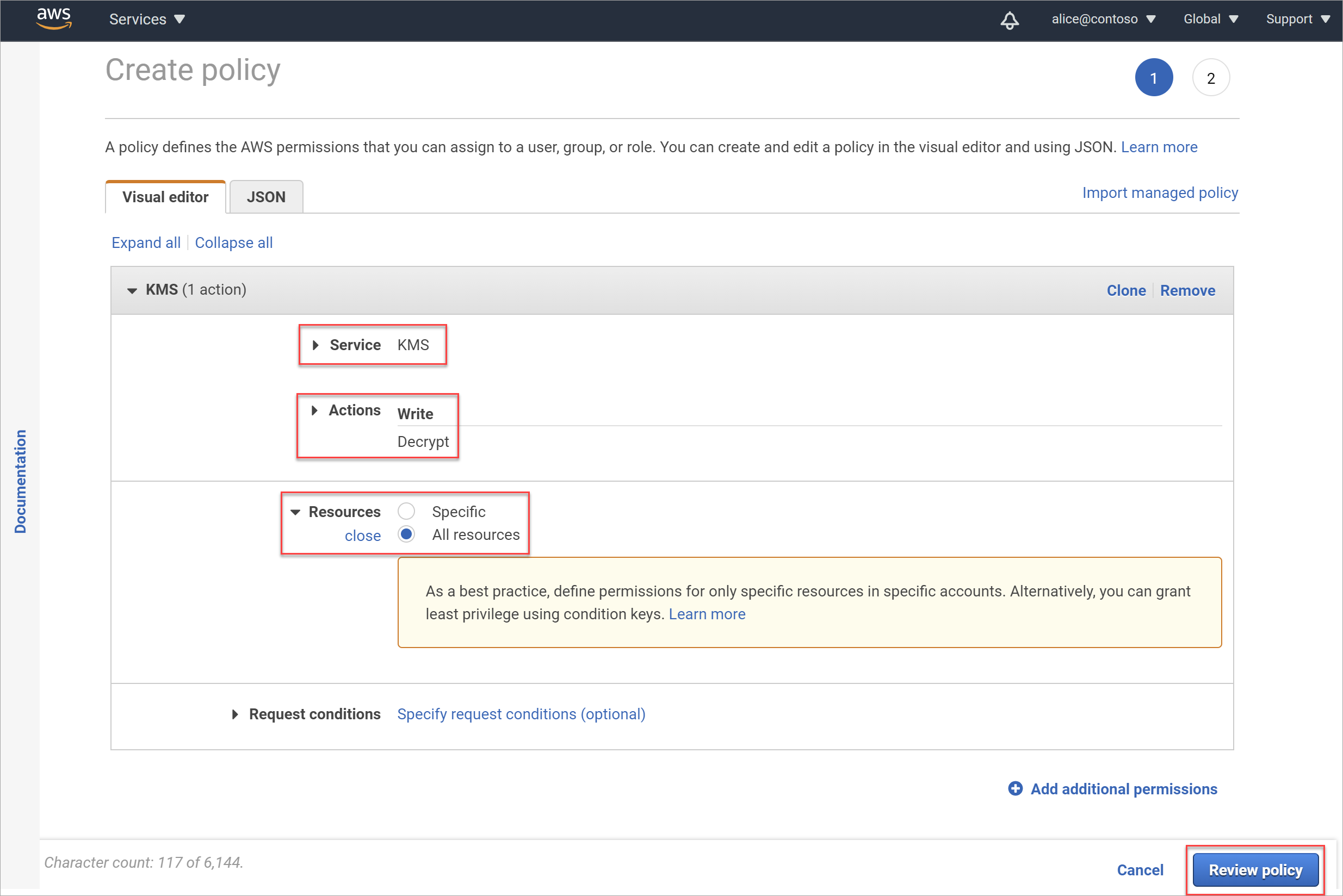

Navigieren Sie in AWS zu Dienste>IAM-Richtlinien>, und wählen Sie Richtlinie erstellen aus.

Definieren Sie auf der Registerkarte Create policy>Visual Editor ihre Richtlinie mit den folgenden Werten:

Feld Beschreibung Dienst Geben Sie KMS ein, und wählen Sie es aus. Aktionen Wählen Sie unter Zugriffsebenedie Option Schreiben aus, um den Abschnitt Schreiben zu erweitern.

Wählen Sie nach dem Erweitern nur die Option Entschlüsseln aus.Ressourcen Wählen Sie eine bestimmte Ressource oder Alle Ressourcen aus. Wenn Sie fertig sind, wählen Sie Richtlinie überprüfen aus, um den Vorgang fortzusetzen.

Geben Sie auf der Seite Richtlinie überprüfen einen aussagekräftigen Namen für Ihre Richtlinie und eine optionale Beschreibung ein, und wählen Sie dann Richtlinie erstellen aus.

Die neu erstellte Richtlinie wird Ihrer Liste der Richtlinien hinzugefügt.

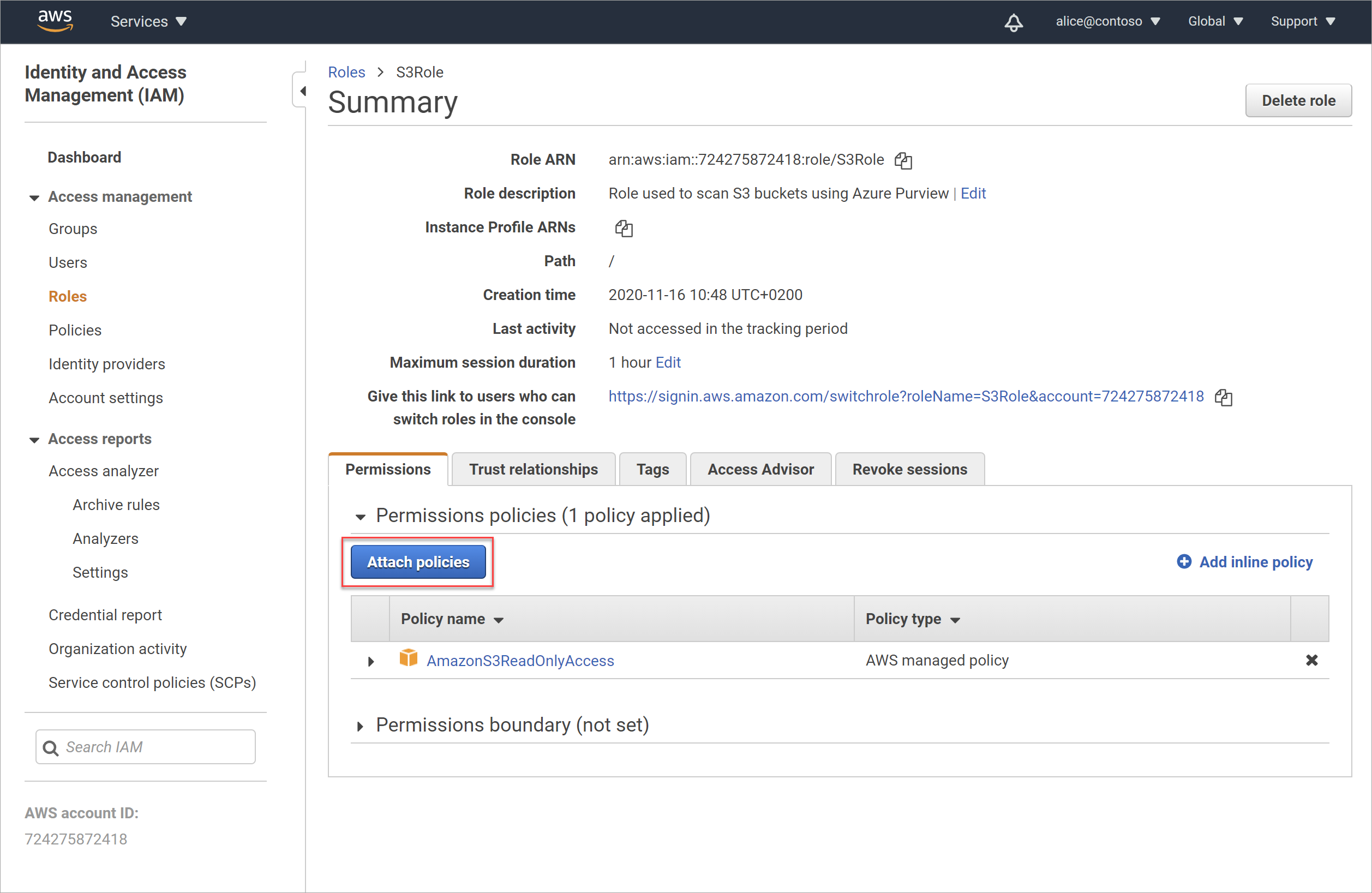

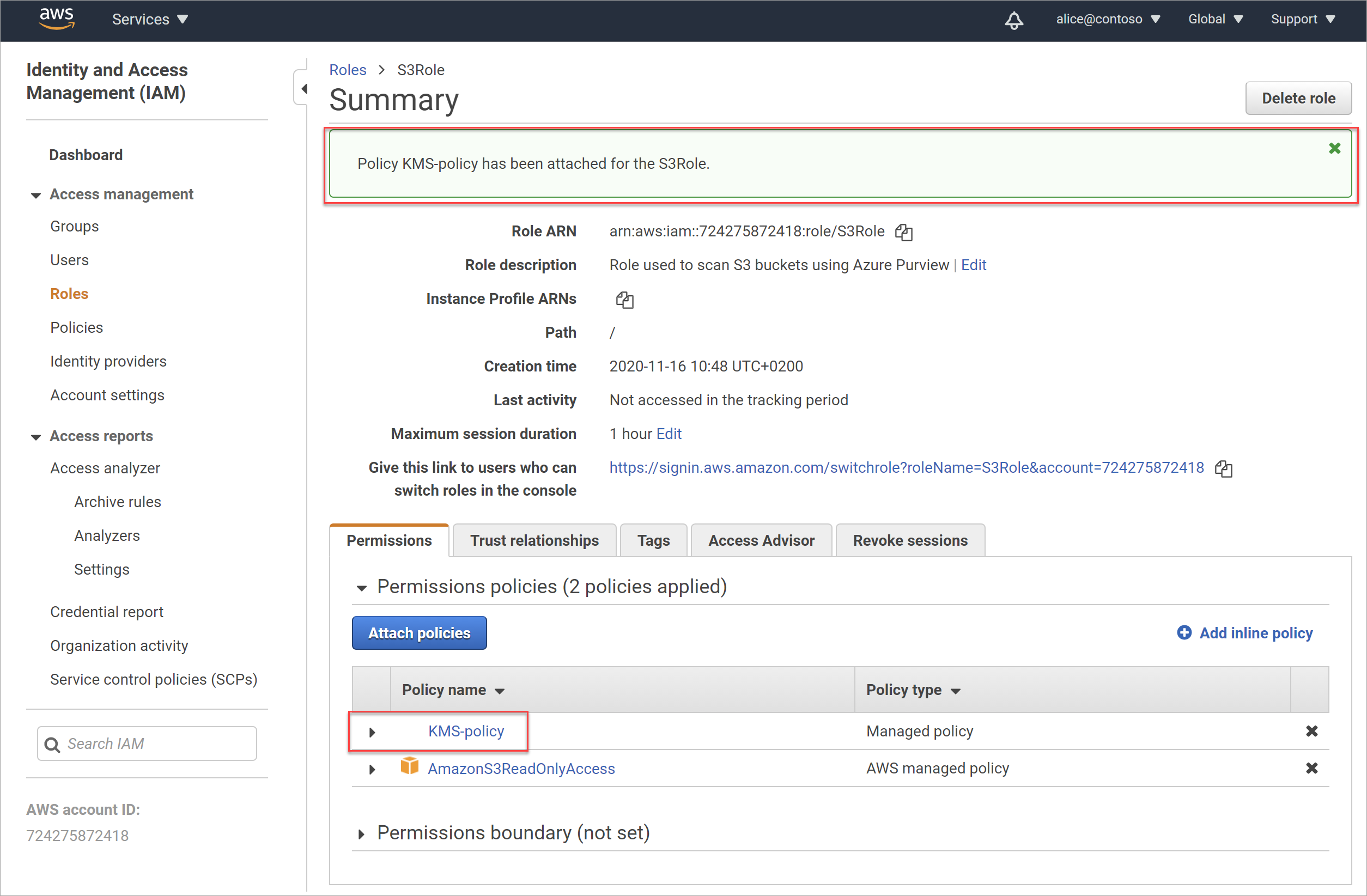

Fügen Sie Die neue Richtlinie an die Rolle an, die Sie für die Überprüfung hinzugefügt haben.

Navigieren Sie zurück zur Seite IAM-Rollen>, und wählen Sie die Rolle aus, die Sie zuvor hinzugefügt haben.

Wählen Sie auf der Registerkarte Berechtigungen die Option Richtlinien anfügen aus.

Suchen Sie auf der Seite Berechtigungen anfügen nach der neuen Richtlinie, die Sie oben erstellt haben, und wählen Sie sie aus. Wählen Sie Richtlinie anfügen aus, um Ihre Richtlinie an die Rolle anzufügen.

Die Seite Zusammenfassung wird aktualisiert, und Ihre neue Richtlinie ist An Ihre Rolle angefügt.

Bestätigen des Zugriffs auf Ihre Bucketrichtlinie

Stellen Sie sicher, dass die S3-Bucketrichtlinie die Verbindung nicht blockiert:

- Navigieren Sie in AWS zu Ihrem S3-Bucket, und wählen Sie dann die Registerkarte >BerechtigungenBucket-Richtlinie aus.

- Überprüfen Sie die Richtliniendetails, um sicherzustellen, dass die Verbindung vom Microsoft Purview-Scannerdienst nicht blockiert wird.

Bestätigen des Zugriffs auf ihre SCP-Richtlinie

Stellen Sie sicher, dass keine SCP-Richtlinie vorhanden ist, die die Verbindung mit dem S3-Bucket blockiert.

Ihre SCP-Richtlinie kann beispielsweise LESE-API-Aufrufe an die AWS-Region blockieren, in der Ihr S3-Bucket gehostet wird.

- Erforderliche API-Aufrufe, die von Ihrer SCP-Richtlinie zugelassen werden müssen, sind:

AssumeRole,GetBucketLocation,GetObject,ListBucket,GetBucketPublicAccessBlock. - Ihre SCP-Richtlinie muss auch Aufrufe der AWS-Region us-east-1 zulassen, bei der es sich um die Standardregion für API-Aufrufe handelt. Weitere Informationen finden Sie in der AWS-Dokumentation.

Befolgen Sie die SCP-Dokumentation, überprüfen Sie die SCP-Richtlinien Ihrer organization, und stellen Sie sicher, dass alle für den Microsoft Purview-Scanner erforderlichen Berechtigungen verfügbar sind.

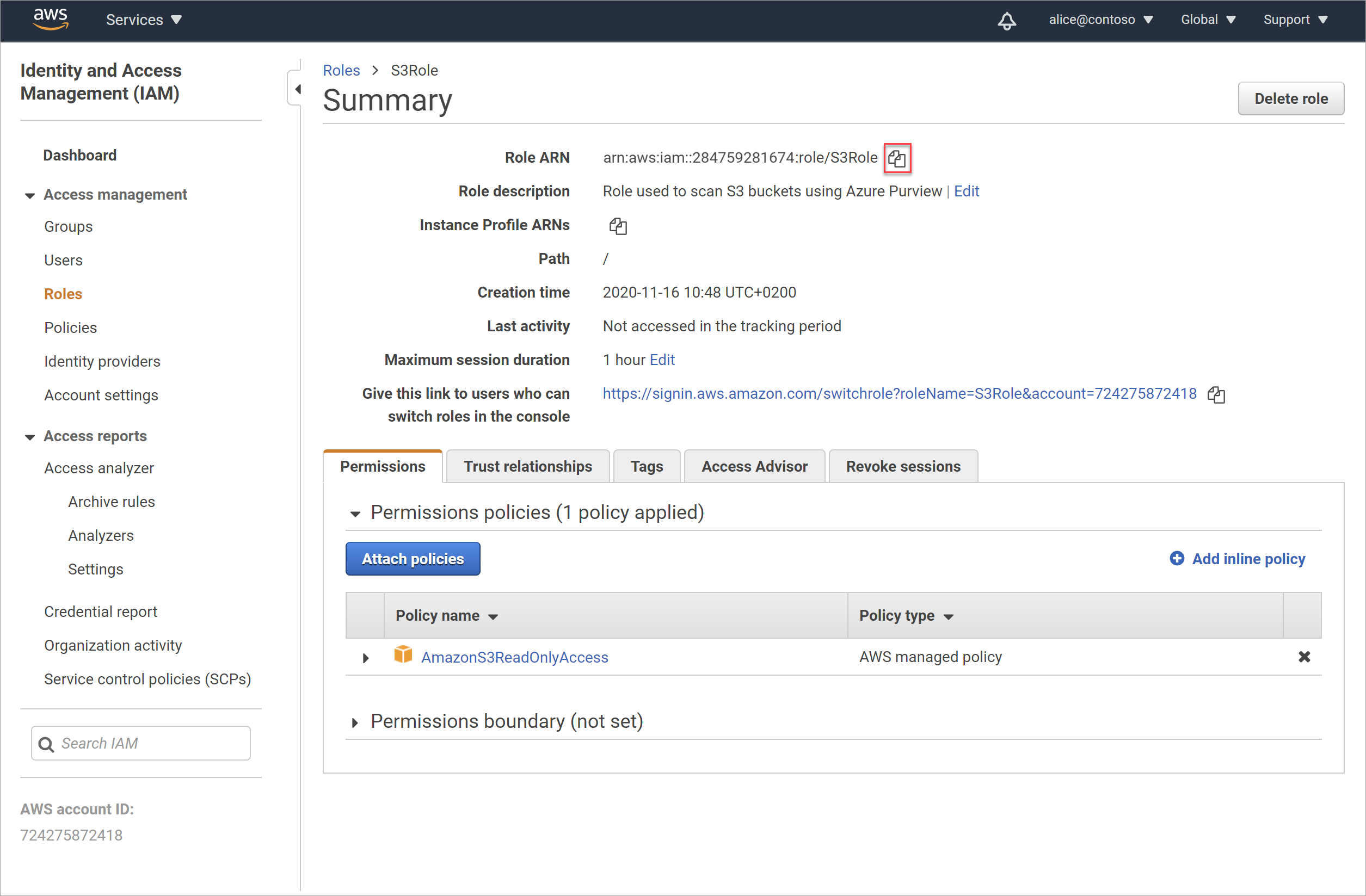

Abrufen des neuen Rollen-ARN

Sie müssen Ihren AWS-Rollen-ARN aufzeichnen und in Microsoft Purview kopieren, wenn Sie eine Überprüfung für Ihren Amazon S3-Bucket erstellen.

So rufen Sie Ihren Rollen-ARN ab:

Suchen Sie im Bereich AWS Identity and Access Management (IAM)>Roles nach der neuen Rolle, die Sie für Microsoft Purview erstellt haben, und wählen Sie sie aus.

Wählen Sie auf der Seite Zusammenfassung der Rolle die Schaltfläche In Zwischenablage kopieren rechts neben dem Wert des Rollen-ARN aus.

In Microsoft Purview können Sie Ihre Anmeldeinformationen für AWS S3 bearbeiten und die abgerufene Rolle in das Feld Rollen-ARN einfügen. Weitere Informationen finden Sie unter Erstellen einer Überprüfung für einen oder mehrere Amazon S3-Buckets.

Abrufen des Amazon S3-Bucketnamens

Sie benötigen den Namen Ihres Amazon S3-Buckets, um ihn in Microsoft Purview zu kopieren, wenn Sie eine Überprüfung für Ihren Amazon S3-Bucket erstellen.

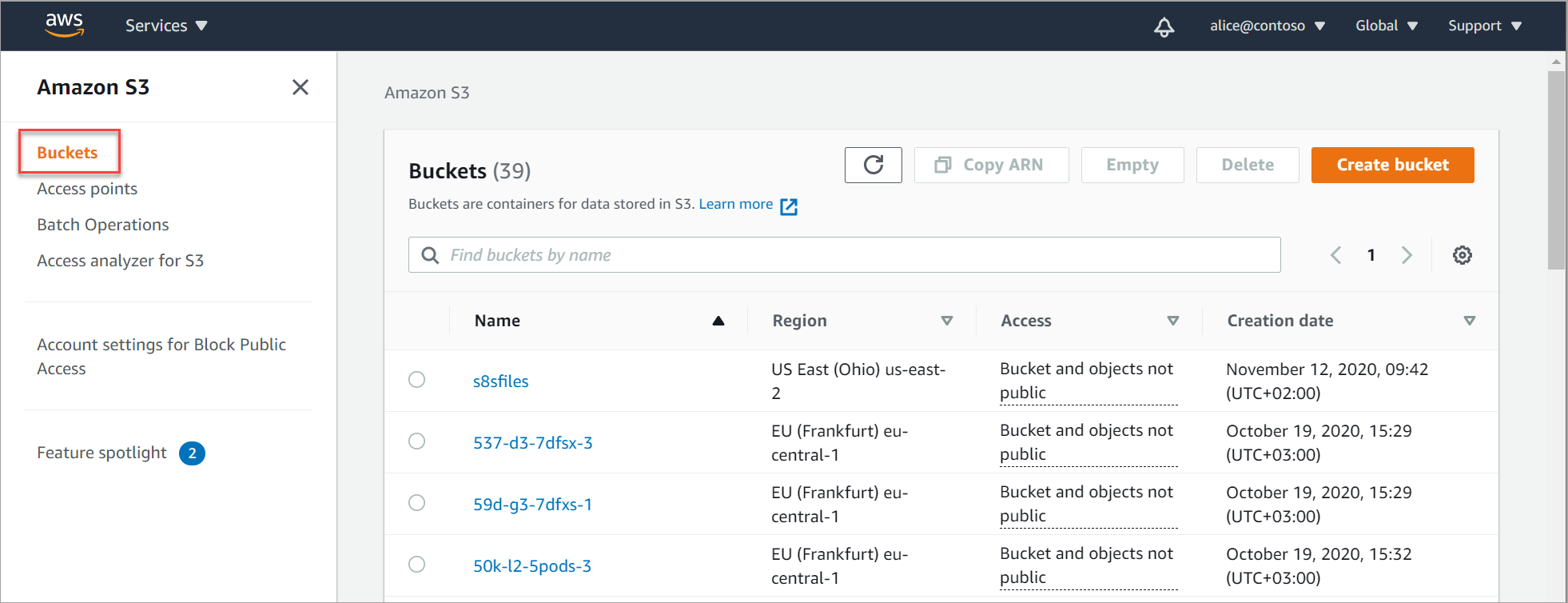

So rufen Sie den Bucketnamen ab:

Navigieren Sie in AWS zu Storage>S3> , und wählen Sie im Menü auf der linken Seite Buckets aus.

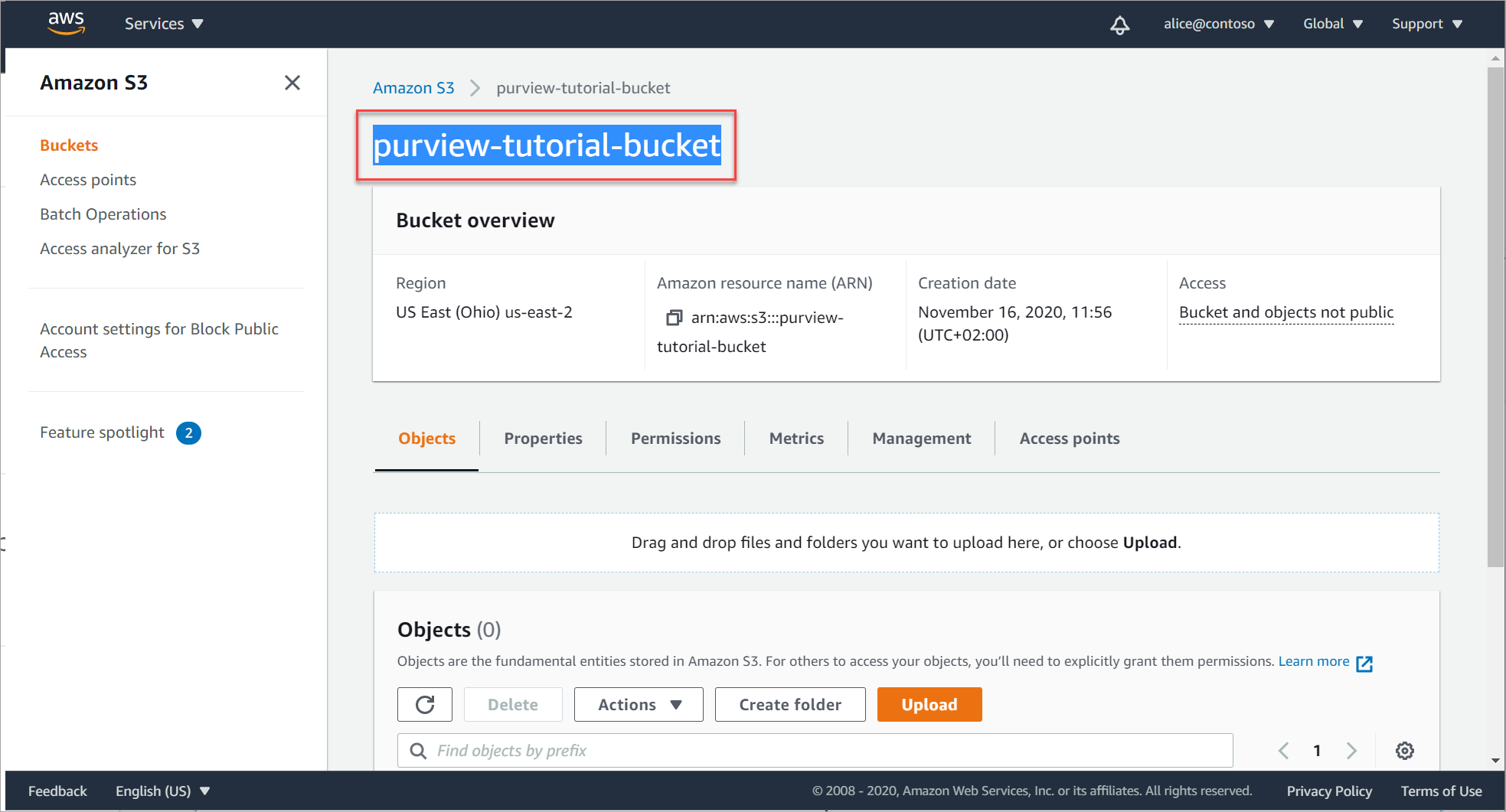

Suchen Sie nach Ihrem Bucket, und wählen Sie sie aus, um die Seite mit den Bucketdetails anzuzeigen, und kopieren Sie dann den Bucketnamen in die Zwischenablage.

Zum Beispiel:

Fügen Sie ihren Bucketnamen in eine sichere Datei ein, und fügen Sie ihr ein

s3://Präfix hinzu, um den Wert zu erstellen, den Sie beim Konfigurieren Ihres Buckets als Microsoft Purview-Konto eingeben müssen.Beispiel:

s3://purview-tutorial-bucket

Tipp

Nur die Stammebene Ihres Buckets wird als Microsoft Purview-Datenquelle unterstützt. Beispielsweise wird die folgende URL, die einen Unterordner enthält, nicht unterstützt: s3://purview-tutorial-bucket/view-data

Wenn Sie jedoch eine Überprüfung für einen bestimmten S3-Bucket konfigurieren, können Sie einen oder mehrere bestimmte Ordner für Ihre Überprüfung auswählen. Weitere Informationen finden Sie im Schritt zum Festlegen des Umfangs Ihrer Überprüfung.

Suchen Ihrer AWS-Konto-ID

Sie benötigen Ihre AWS-Konto-ID, um Ihr AWS-Konto zusammen mit allen zugehörigen Buckets als Microsoft Purview-Datenquelle zu registrieren.

Ihre AWS-Konto-ID ist die ID, die Sie für die Anmeldung bei der AWS-Konsole verwenden. Sie finden sie auch nach der Anmeldung auf der IAM-Dashboard links unter den Navigationsoptionen und oben als numerischen Teil Ihrer Anmelde-URL:

Zum Beispiel:

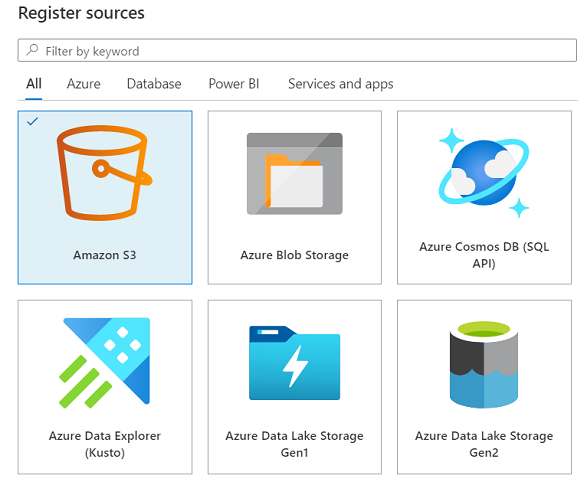

Hinzufügen eines einzelnen Amazon S3-Buckets als Microsoft Purview-Konto

Verwenden Sie dieses Verfahren, wenn Sie nur über einen einzelnen S3-Bucket verfügen, den Sie bei Microsoft Purview als Datenquelle registrieren möchten, oder wenn Sie mehrere Buckets in Ihrem AWS-Konto haben, aber nicht alle bei Microsoft Purview registrieren möchten.

So fügen Sie Ihren Bucket hinzu:

Navigieren Sie in Microsoft Purview zu Data Map, und wählen Sie Datenquellen>Amazon S3>registrieren>Weiter aus.

Tipp

Wenn Sie über mehrere Sammlungen verfügen und Ihr Amazon S3 einer bestimmten Sammlung hinzufügen möchten, wählen Sie oben rechts die Kartenansicht und dann das

aus.

aus.Geben Sie im daraufhin geöffneten Bereich Quellen registrieren (Amazon S3) die folgenden Details ein:

Feld Beschreibung Name Geben Sie einen aussagekräftigen Namen ein, oder verwenden Sie den angegebenen Standardwert. Bucket-URL Geben Sie ihre AWS-Bucket-URL mit der folgenden Syntax ein: s3://<bucketName>

Hinweis: Stellen Sie sicher, dass Sie nur die Stammebene Ihres Buckets verwenden. Weitere Informationen finden Sie unter Abrufen des Amazon S3-Bucketnamens.Auswählen einer Sammlung Wenn Sie ausgewählt haben, eine Datenquelle aus einer Sammlung zu registrieren, ist diese Sammlung bereits aufgeführt.

Wählen Sie nach Bedarf eine andere Sammlung aus, keine , um keine Sammlung zuzuweisen, oder Neu , um jetzt eine neue Sammlung zu erstellen.

Weitere Informationen zu Microsoft Purview-Sammlungen finden Sie unter Verwalten von Datenquellen in Microsoft Purview.Wenn Sie fertig sind, wählen Sie Fertig stellen aus, um die Registrierung abzuschließen.

Fahren Sie mit Erstellen einer Überprüfung für einen oder mehrere Amazon S3-Buckets fort.

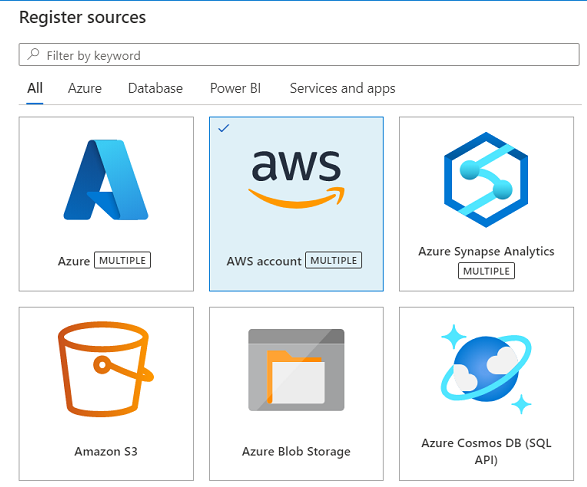

Hinzufügen eines AWS-Kontos als Microsoft Purview-Konto

Verwenden Sie dieses Verfahren, wenn Sie über mehrere S3-Buckets in Ihrem Amazon-Konto verfügen und alle als Microsoft Purview-Datenquellen registrieren möchten.

Wenn Sie nicht alle buckets zusammen überprüfen möchten, können Sie beim Konfigurieren Ihrer Überprüfung die spezifischen Buckets auswählen, die Sie überprüfen möchten.

So fügen Sie Ihr Amazon-Konto hinzu:

Navigieren Sie in Microsoft Purview zur Seite Data Map , und wählen Sie Datenquellen>Registrieren von>Amazon-Konten>Weiter aus.

Tipp

Wenn Sie über mehrere Sammlungen verfügen und Ihr Amazon S3 einer bestimmten Sammlung hinzufügen möchten, wählen Sie oben rechts die Kartenansicht und dann das

aus.

aus.Geben Sie im daraufhin geöffneten Bereich Quellen registrieren (Amazon S3) die folgenden Details ein:

Feld Beschreibung Name Geben Sie einen aussagekräftigen Namen ein, oder verwenden Sie den angegebenen Standardwert. AWS-Konto-ID Geben Sie Ihre AWS-Konto-ID ein. Weitere Informationen finden Sie unter Suchen Ihrer AWS-Konto-ID. Auswählen einer Sammlung Wenn Sie ausgewählt haben, eine Datenquelle aus einer Sammlung zu registrieren, ist diese Sammlung bereits aufgeführt.

Wählen Sie nach Bedarf eine andere Sammlung aus, keine , um keine Sammlung zuzuweisen, oder Neu , um jetzt eine neue Sammlung zu erstellen.

Weitere Informationen zu Microsoft Purview-Sammlungen finden Sie unter Verwalten von Datenquellen in Microsoft Purview.Wenn Sie fertig sind, wählen Sie Fertig stellen aus, um die Registrierung abzuschließen.

Fahren Sie mit Erstellen einer Überprüfung für einen oder mehrere Amazon S3-Buckets fort.

Erstellen einer Überprüfung für einen oder mehrere Amazon S3-Buckets

Nachdem Sie Ihre Buckets als Microsoft Purview-Datenquellen hinzugefügt haben, können Sie eine Überprüfung so konfigurieren, dass sie in geplanten Intervallen oder sofort ausgeführt wird.

Wählen Sie im Microsoft Purview-Portal die Data Map aus:

- Wählen

Kartenansicht im Feld Datenquelle die Option Neue Überprüfung aus.

Kartenansicht im Feld Datenquelle die Option Neue Überprüfung aus. - Zeigen Sie in der Listenansicht auf die Zeile für Ihre Datenquelle, und wählen Sie Neues Scansymbol

.

.

- Wählen

Definieren Sie im Bereich Scan... auf der rechten Seite die folgenden Felder, und wählen Sie dann Weiter aus:

Feld Beschreibung Name Geben Sie einen aussagekräftigen Namen für Ihre Überprüfung ein, oder verwenden Sie die Standardeinstellung. Typ Wird nur angezeigt, wenn Sie Ihr AWS-Konto hinzugefügt haben, wobei alle Buckets enthalten sind.

Aktuelle Optionen umfassen nur Alle>Amazon S3. Bleiben Sie auf dem Laufenden, um weitere Optionen auszuwählen, während die Supportmatrix von Microsoft Purview erweitert wird.Credential Wählen Sie microsoft Purview-Anmeldeinformationen mit Ihrem Rollen-ARN aus.

Tipp: Wenn Sie zu diesem Zeitpunkt neue Anmeldeinformationen erstellen möchten, wählen Sie Neu aus. Weitere Informationen finden Sie unter Erstellen von Microsoft Purview-Anmeldeinformationen für Ihre AWS-Bucketüberprüfung.Amazon S3 Wird nur angezeigt, wenn Sie Ihr AWS-Konto hinzugefügt haben, wobei alle Buckets enthalten sind.

Wählen Sie einen oder mehrere Buckets aus, die überprüft werden sollen, oder Wählen Sie alle aus , um alle Buckets in Ihrem Konto zu überprüfen.Microsoft Purview überprüft automatisch, ob der Rollen-ARN gültig ist und auf die Buckets und Objekte innerhalb der Buckets zugegriffen werden kann, und fährt dann fort, wenn die Verbindung erfolgreich ist.

Tipp

Um verschiedene Werte einzugeben und die Verbindung selbst zu testen, bevor Sie fortfahren , wählen Sie Verbindung testen unten rechts aus, bevor Sie Weiter auswählen.

Wählen Sie im Bereich Bereich Bereich Ihre Überprüfung die spezifischen Buckets oder Ordner aus, die Sie in Ihre Überprüfung einschließen möchten.

Wenn Sie eine Überprüfung für ein gesamtes AWS-Konto erstellen, können Sie bestimmte Buckets auswählen, die überprüft werden sollen. Beim Erstellen einer Überprüfung für einen bestimmten AWS S3-Bucket können Sie bestimmte Ordner auswählen, die überprüft werden sollen.

Wählen Sie im Bereich Überprüfungsregelsatz auswählen entweder den AmazonS3-Standardregelsatz aus, oder wählen Sie Neuer Überprüfungsregelsatz aus, um einen neuen benutzerdefinierten Regelsatz zu erstellen. Nachdem Sie ihren Regelsatz ausgewählt haben, wählen Sie Weiter aus.

Wenn Sie einen neuen benutzerdefinierten Überprüfungsregelsatz erstellen möchten, verwenden Sie den Assistenten, um die folgenden Einstellungen zu definieren:

Pane Beschreibung Neuer Überprüfungsregelsatz /

Beschreibung der ScanregelGeben Sie einen aussagekräftigen Namen und eine optionale Beschreibung für Ihren Regelsatz ein. Dateitypen auswählen Wählen Sie alle Dateitypen aus, die Sie in die Überprüfung einbeziehen möchten, und wählen Sie dann Weiter aus.

Um einen neuen Dateityp hinzuzufügen, wählen Sie Neuer Dateityp aus, und definieren Sie Folgendes:

– Die Dateierweiterung, die Sie hinzufügen möchten

– Eine optionale Beschreibung

– Gibt an, ob die Dateiinhalte über ein benutzerdefiniertes Trennzeichen verfügen oder ein Systemdateityp sind. Geben Sie dann Ihr benutzerdefiniertes Trennzeichen ein, oder wählen Sie ihren Systemdateityp aus.

Wählen Sie Erstellen aus, um ihren benutzerdefinierten Dateityp zu erstellen.Auswählen von Klassifizierungsregeln Navigieren Sie zu den Klassifizierungsregeln, die Sie für Ihr Dataset ausführen möchten, und wählen Sie sie aus. Wählen Sie Erstellen aus, wenn Sie fertig sind, um Ihren Regelsatz zu erstellen.

Wählen Sie im Bereich Scantrigger festlegen eine der folgenden Optionen aus, und wählen Sie dann Weiter aus:

- Wiederholung zum Konfigurieren eines Zeitplans für eine wiederkehrende Überprüfung

- Einmal zum Konfigurieren einer Überprüfung, die sofort gestartet wird

Überprüfen Sie im Bereich Überprüfung Ihre Überprüfungsdetails , um zu bestätigen, dass sie korrekt sind, und wählen Sie dann Speichern oder Speichern und ausführen aus, wenn Sie einmal im vorherigen Bereich ausgewählt haben.

Hinweis

Nach dem Start kann es bis zu 24 Stunden dauern, bis die Überprüfung abgeschlossen ist. Sie können Ihre Insight-Berichte überprüfen und den Katalog 24 Stunden nach dem Start der einzelnen Überprüfungen durchsuchen.

Weitere Informationen finden Sie unter Erkunden der Microsoft Purview-Scanergebnisse.

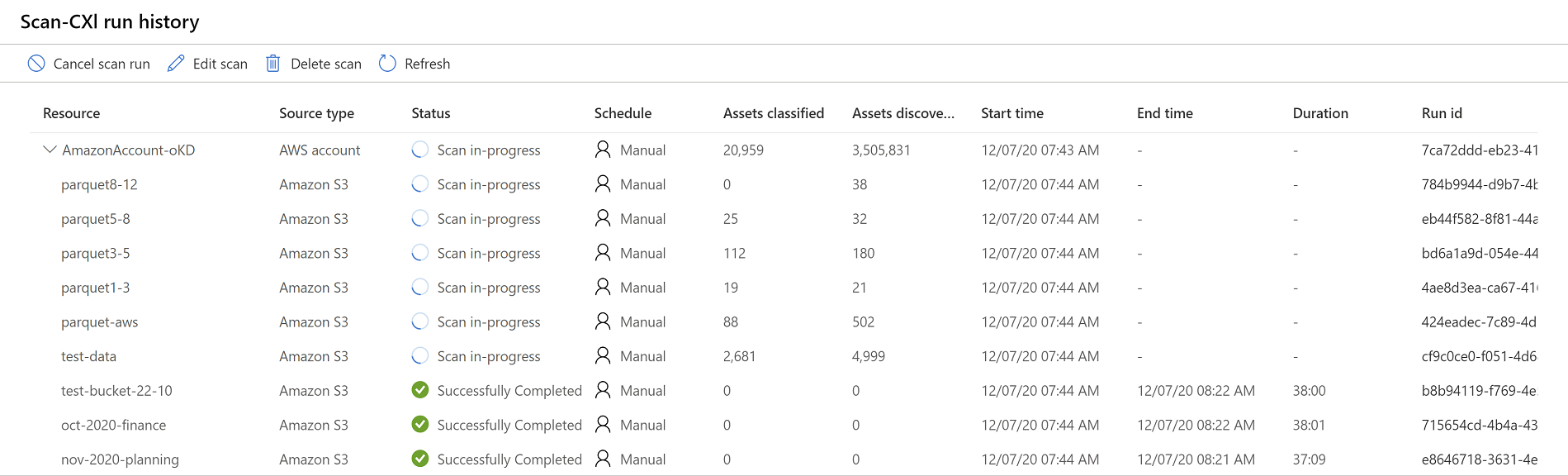

Erkunden von Microsoft Purview-Scanergebnissen

Sobald eine Microsoft Purview-Überprüfung für Ihre Amazon S3-Buckets abgeschlossen ist, führen Sie einen Drilldown im Microsoft Purview Data Map-Bereich durch, um den Scanverlauf anzuzeigen.

Wählen Sie eine Datenquelle aus, um deren Details anzuzeigen, und wählen Sie dann die Registerkarte Scans aus, um alle derzeit ausgeführten oder abgeschlossenen Überprüfungen anzuzeigen. Wenn Sie ein AWS-Konto mit mehreren Buckets hinzugefügt haben, wird der Überprüfungsverlauf für jeden Bucket unter dem Konto angezeigt.

Zum Beispiel:

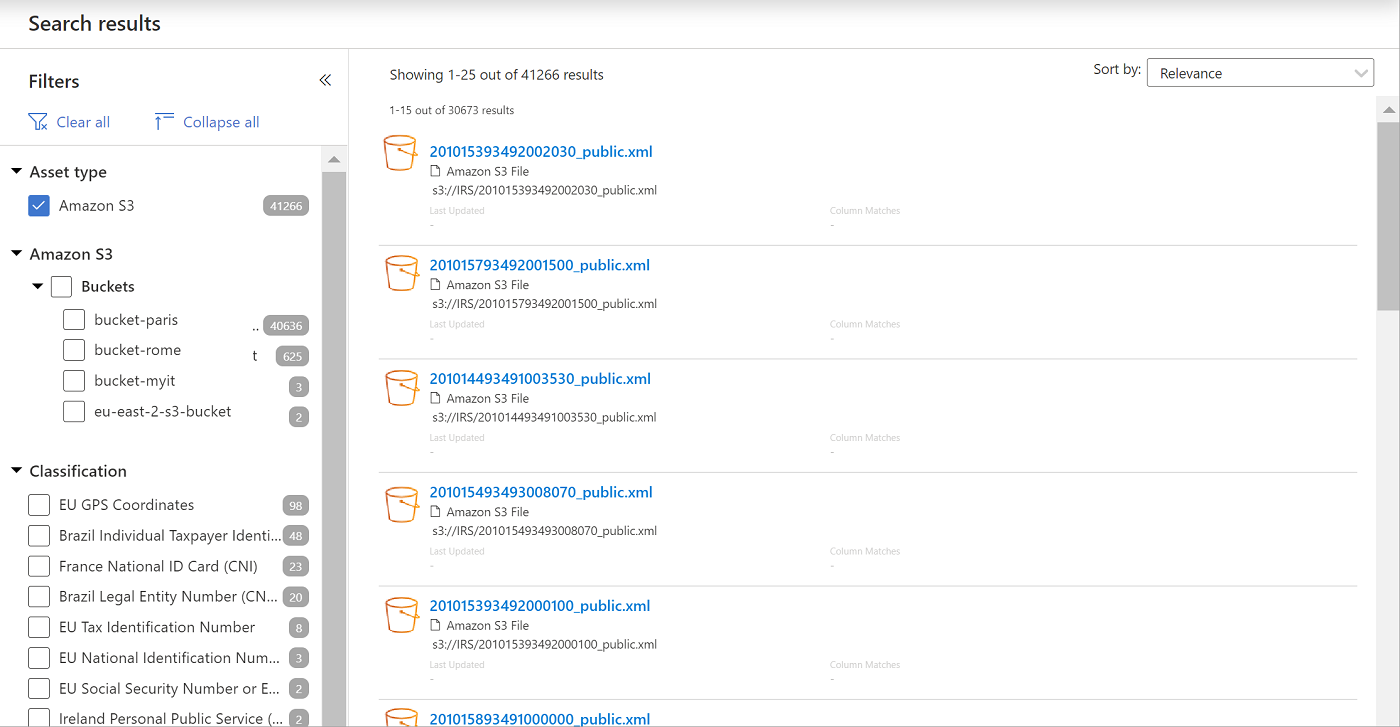

Verwenden Sie die anderen Bereiche von Microsoft Purview, um Details zu den Inhalten in Ihrem Datenbestand zu finden, einschließlich Ihrer Amazon S3-Buckets:

Durchsuchen Sie die Microsoft Purview Unified Catalog, und filtern Sie nach einem bestimmten Bucket. Zum Beispiel:

Zeigen Sie Erkenntnisberichte an, um Statistiken für die Klassifizierung, Vertraulichkeitsbezeichnungen, Dateitypen und weitere Details zu Ihren Inhalten anzuzeigen.

Alle Microsoft Purview Insight-Berichte enthalten die Amazon S3-Überprüfungsergebnisse sowie die restlichen Ergebnisse aus Ihren Azure-Datenquellen. Falls relevant, wurde den Berichtsfilteroptionen ein weiterer Amazon S3-Ressourcentyp hinzugefügt.

Weitere Informationen finden Sie unter Grundlegendes zu Data Estate Insights in Microsoft Purview.

Mindestberechtigungen für Ihre AWS-Richtlinie

Das Standardverfahren zum Erstellen einer AWS-Rolle für Microsoft Purview , die beim Überprüfen Ihrer S3-Buckets verwendet wird, verwendet die AmazonS3ReadOnlyAccess-Richtlinie .

Die AmazonS3ReadOnlyAccess-Richtlinie bietet mindestberechtigungen, die zum Überprüfen Ihrer S3-Buckets erforderlich sind, und kann auch andere Berechtigungen enthalten.

Um nur die mindestberechtigungen anzuwenden, die zum Überprüfen Ihrer Buckets erforderlich sind, erstellen Sie eine neue Richtlinie mit den in den folgenden Abschnitten aufgeführten Berechtigungen, je nachdem, ob Sie einen einzelnen Bucket oder alle Buckets in Ihrem Konto überprüfen möchten.

Wenden Sie Ihre neue Richtlinie auf die Rolle anstelle von AmazonS3ReadOnlyAccess an.

Einzelne Buckets

Beim Überprüfen einzelner S3-Buckets umfassen mindestens AWS-Berechtigungen:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Stellen Sie sicher, dass Sie Ihre Ressource mit dem spezifischen Bucketnamen definieren. Zum Beispiel:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Alle Buckets in Ihrem Konto

Beim Überprüfen aller Buckets in Ihrem AWS-Konto umfassen die aws-Mindestberechtigungen Folgendes:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets-

ListBucket.

Stellen Sie sicher, dass Sie Ihre Ressource mit einem Wildcard definieren. Zum Beispiel:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Problembehandlung

Zum Überprüfen von Amazon S3-Ressourcen muss eine Rolle in AWS IAM erstellt werden, damit der Microsoft Purview-Scannerdienst, der in einem Microsoft-Konto in AWS ausgeführt wird, die Daten lesen kann.

Konfigurationsfehler in der Rolle können zu Verbindungsfehlern führen. In diesem Abschnitt werden einige Beispiele für Verbindungsfehler beschrieben, die beim Einrichten der Überprüfung auftreten können, sowie die Richtlinien zur Problembehandlung für jeden Fall.

Wenn alle in den folgenden Abschnitten beschriebenen Elemente ordnungsgemäß konfiguriert sind und beim Überprüfen von S3-Buckets weiterhin Fehler auftreten, wenden Sie sich an den Microsoft-Support.

Hinweis

Stellen Sie bei Problemen mit dem Richtlinienzugriff sicher, dass weder Ihre Bucketrichtlinie noch Ihre SCP-Richtlinie den Zugriff auf Ihren S3-Bucket von Microsoft Purview aus blockieren.

Weitere Informationen finden Sie unter Bestätigen des Zugriffs auf Ihre Bucketrichtlinie und Bestätigen des Zugriffs auf die SCP-Richtlinie.

Bucket wird mit KMS verschlüsselt

Stellen Sie sicher, dass die AWS-Rolle über KMS Decrypt-Berechtigungen verfügt. Weitere Informationen finden Sie unter Konfigurieren der Überprüfung für verschlüsselte Amazon S3-Buckets.

Für die AWS-Rolle fehlt eine externe ID.

Stellen Sie sicher, dass die AWS-Rolle über die richtige externe ID verfügt:

- Wählen Sie im BEREICH AWS IAM die Registerkarte Rollenvertrauensbeziehungen > aus.

- Führen Sie die Schritte unter Erstellen einer neuen AWS-Rolle für Microsoft Purview erneut aus, um Ihre Details zu überprüfen.

Fehler beim Rollen-ARN gefunden

Dies ist ein allgemeiner Fehler, der auf ein Problem bei der Verwendung des Rollen-ARN hinweist. Beispielsweise können Sie die Problembehandlung wie folgt durchführen:

Stellen Sie sicher, dass die AWS-Rolle über die erforderlichen Berechtigungen zum Lesen des ausgewählten S3-Buckets verfügt. Zu den erforderlichen Berechtigungen gehören

AmazonS3ReadOnlyAccessdie mindestens erforderlichen Leseberechtigungen undKMS Decryptfür verschlüsselte Buckets.Stellen Sie sicher, dass die AWS-Rolle über die richtige Microsoft-Konto-ID verfügt. Wählen Sie im Bereich AWS IAM die Registerkarte Rollenvertrauensstellungen > aus, und führen Sie dann die Schritte unter Erstellen einer neuen AWS-Rolle für Microsoft Purview erneut aus, um Ihre Details zu überprüfen.

Weitere Informationen finden Sie unter Kann den angegebenen Bucket nicht finden.

Der angegebene Bucket wurde nicht gefunden.

Stellen Sie sicher, dass die S3-Bucket-URL ordnungsgemäß definiert ist:

- Navigieren Sie in AWS zu Ihrem S3-Bucket, und kopieren Sie den Bucketnamen.

- Bearbeiten Sie in Microsoft Purview die Amazon S3-Datenquelle, und aktualisieren Sie die Bucket-URL, um ihren kopierten Bucketnamen einzuschließen, indem Sie die folgende Syntax verwenden:

s3://<BucketName>

Schutzrichtlinie

Mithilfe von Zugriffssteuerungsrichtlinien (Schutzrichtlinien) können Organisationen vertrauliche Daten automatisch datenquellenübergreifend schützen. Microsoft Purview scannt bereits Datenressourcen und identifiziert vertrauliche Datenelemente. Mit diesem neuen Feature können Sie den Zugriff auf diese Daten mithilfe von Vertraulichkeitsbezeichnungen aus Microsoft Purview Information Protection automatisch einschränken.

Informationen zum Einrichten von Schutzrichtlinien für Amazon S3-Quellen finden Sie unter Erstellen von Schutzrichtlinien für Amazon S3.

Nächste Schritte

Erfahren Sie mehr über Microsoft Purview Insight-Berichte: