Bereitstellen des Lesezugriffs auf Azure Storage mithilfe von Microsoft Purview-Datenbesitzerrichtlinien (Vorschau)

Hinweis

Microsoft Purview Data Catalog (klassisch) und Data Health Insights (klassisch) übernehmen keine neuen Kunden mehr, und diese Dienste, bisher Azure Purview, befinden sich jetzt im Kundensupportmodus.

Wichtig

Dieses Feature ist derzeit in der Vorschau. Die zusätzlichen Nutzungsbedingungen für Microsoft Azure Previews enthalten zusätzliche rechtliche Bestimmungen, die für Azure-Features gelten, die sich in der Betaversion, in der Vorschau oder anderweitig noch nicht in der allgemeinen Verfügbarkeit befinden.

Datenbesitzerrichtlinien sind eine Art von Microsoft Purview-Zugriffsrichtlinien. Sie ermöglichen es Ihnen, den Zugriff auf Benutzerdaten in Quellen zu verwalten, die für die Erzwingung von Datenrichtlinien in Microsoft Purview registriert wurden. Diese Richtlinien können direkt im Microsoft Purview-Governanceportal erstellt werden und werden nach der Veröffentlichung von der Datenquelle erzwungen.

In diesem Leitfaden wird beschrieben, wie ein Datenbesitzer den Zugriff auf Azure Storage-Datasets in Microsoft Purview delegieren kann. Derzeit werden diese beiden Azure Storage-Quellen unterstützt:

- Blobspeicher

- Azure Data Lake Storage Gen2 (ADLS)

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Erstellen Sie kostenlos ein Konto.

Ein neues oder vorhandenes Microsoft Purview-Konto. Befolgen Sie diese Schnellstartanleitung, um eine zu erstellen.

Regionsunterstützung

- Alle Microsoft Purview-Regionen werden unterstützt.

- Speicherkonten in den folgenden Regionen werden ohne zusätzliche Konfiguration unterstützt. Zonenredundante Speicherkonten (ZRS) werden jedoch nicht unterstützt.

- Australien Zentral

- Australien (Osten)

- Australien (Südosten)

- Brasilien Süd

- Kanada, Mitte

- Kanada, Osten

- Indien, Mitte

- USA (Mitte)

- Ostasien

- USA (Osten) 2

- USA (Osten)

- Frankreich, Mitte

- Deutschland, Westen-Mitte

- Japan Osten

- Japan Westen

- Korea zentral

- USA (Norden, Mitte)

- Nordeuropa

- Norwegen Ost

- Polen, Mitte

- Katar, Mitte

- USA (Süden, Mitte)

- Süd-Afrika Nord

- Südostasien

- Indien, Süden

- Schweden, Mitte

- Schweiz Nord

- USA (Westen, Mitte)

- Westeuropa

- USA (Westen)

- USA (Westen) 2

- USA, Westen 3

- VAE Nord

- Vereinigtes Königreich (Süden)

- Vereinigtes Königreich (Westen)

- Speicherkonten in anderen Regionen in der öffentlichen Cloud werden nach dem Festlegen des Featureflags AllowPurviewPolicyEnforcement unterstützt, wie im nächsten Abschnitt beschrieben. Neu erstellte ZRS Storage-Konten werden unterstützt, wenn sie nach dem Festlegen des Featureflags AllowPurviewPolicyEnforcement erstellt wurden.

Bei Bedarf können Sie ein neues Speicherkonto erstellen, indem Sie diese Anleitung befolgen.

Konfigurieren des Abonnements, in dem sich das Azure Storage-Konto befindet, für Richtlinien aus Microsoft Purview

Dieser Schritt ist nur in bestimmten Regionen erforderlich (siehe vorheriger Abschnitt). Damit Microsoft Purview Richtlinien für ein oder mehrere Azure Storage-Konten verwalten kann, führen Sie die folgenden PowerShell-Befehle in dem Abonnement aus, in dem Sie Ihr Azure Storage-Konto bereitstellen. Mit diesen PowerShell-Befehlen kann Microsoft Purview Richtlinien für alle Azure Storage-Konten in diesem Abonnement verwalten.

Wenn Sie diese Befehle lokal ausführen, stellen Sie sicher, dass Sie PowerShell als Administrator ausführen. Alternativ können Sie die Azure-Cloud Shell im Azure-Portal verwenden: https://shell.azure.com.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

Wenn in der Ausgabe des letzten Befehls RegistrationState als Registriert angezeigt wird, ist Ihr Abonnement für Zugriffsrichtlinien aktiviert. Wenn die Ausgabe Registrieren lautet, warten Sie mindestens 10 Minuten, und wiederholen Sie dann den Befehl. Fahren Sie nicht fort, es sei denn, der RegistrationState wird als Registriert angezeigt.

Microsoft Purview-Konfiguration

Registrieren der Datenquelle in Microsoft Purview

Bevor eine Richtlinie in Microsoft Purview für eine Datenressource erstellt werden kann, müssen Sie diese Datenressource in Microsoft Purview Studio registrieren. Die Anweisungen zum Registrieren der Datenressource finden Sie weiter unten in diesem Leitfaden.

Hinweis

Microsoft Purview-Richtlinien basieren auf dem ARM-Pfad der Datenressource. Wenn eine Datenressource in eine neue Ressourcengruppe oder ein neues Abonnement verschoben wird, muss sie die Registrierung aufheben und dann erneut in Microsoft Purview registriert werden.

Konfigurieren von Berechtigungen zum Aktivieren der Datenrichtlinienerzwingung für die Datenquelle

Sobald eine Ressource registriert wurde, aber bevor eine Richtlinie in Microsoft Purview für diese Ressource erstellt werden kann, müssen Sie Berechtigungen konfigurieren. Zum Aktivieren der Datenrichtlinienerzwingung sind eine Reihe von Berechtigungen erforderlich. Dies gilt für Datenquellen, Ressourcengruppen oder Abonnements. Um die Erzwingung von Datenrichtlinien zu aktivieren, müssen Sie sowohl über bestimmte Identitäts- und Zugriffsverwaltungsberechtigungen (IAM) für die Ressource als auch über bestimmte Microsoft Purview-Berechtigungen verfügen:

Sie müssen entweder eine der folgenden IAM-Rollenkombinationen für den Azure-Resource Manager-Pfad der Ressource oder ein übergeordnetes Element (d. a. die Iam-Berechtigungsvererbung) verwenden:

- IAM-Besitzer

- Sowohl IAM-Mitwirkender als auch IAM-Benutzerzugriffsadministrator

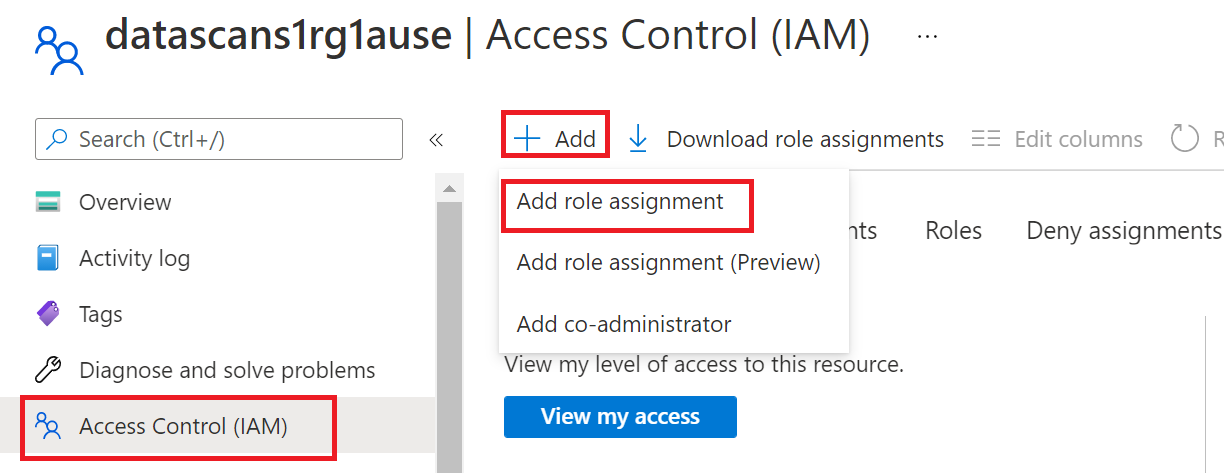

Befolgen Sie diese Anleitung, um Berechtigungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure zu konfigurieren. Der folgende Screenshot zeigt, wie Sie auf den Abschnitt Access Control in der Azure-Portal zugreifen, damit die Datenressource eine Rollenzuweisung hinzufügen kann.

Hinweis

Die Rolle IAM-Besitzer für eine Datenressource kann von einer übergeordneten Ressourcengruppe, einem Abonnement oder einer Abonnementverwaltungsgruppe geerbt werden. Überprüfen Sie, welche Microsoft Entra Benutzer, Gruppen und Dienstprinzipale die ROLLE IAM-Besitzer für die Ressource besitzen oder erben.

Außerdem müssen Sie über die Microsoft Purview-Rolle Datenquellenadministrator für die Sammlung oder eine übergeordnete Sammlung verfügen (wenn die Vererbung aktiviert ist). Weitere Informationen finden Sie im Leitfaden zum Verwalten von Microsoft Purview-Rollenzuweisungen.

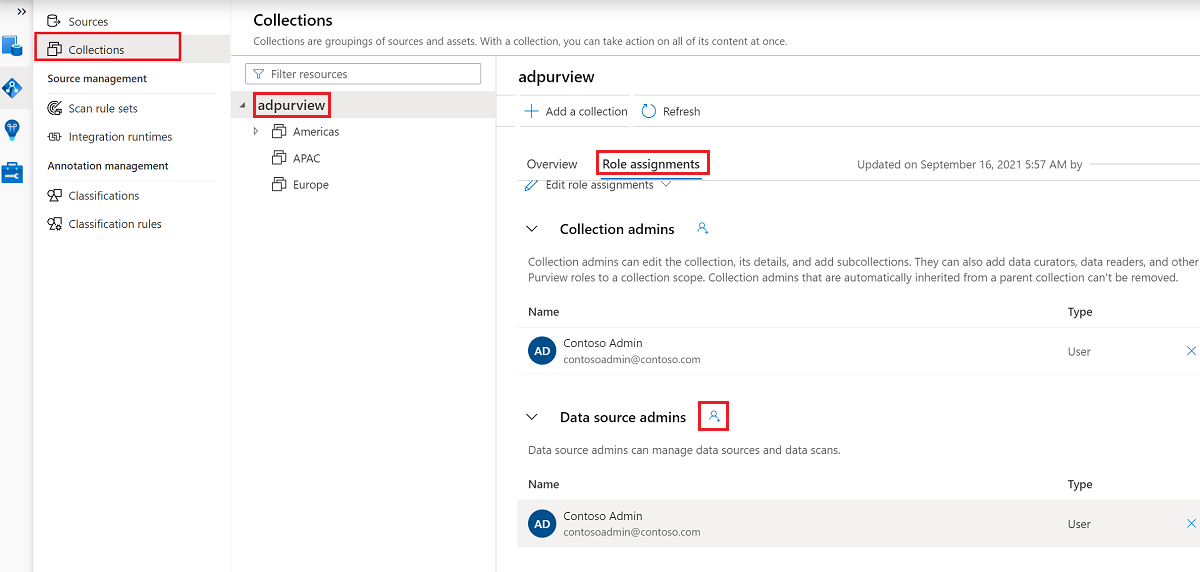

Der folgende Screenshot zeigt, wie Sie die Rolle "Datenquellenadministrator " auf der Stammsammlungsebene zuweisen.

Konfigurieren von Microsoft Purview-Berechtigungen zum Erstellen, Aktualisieren oder Löschen von Zugriffsrichtlinien

Zum Erstellen, Aktualisieren oder Löschen von Richtlinien müssen Sie die Rolle Richtlinienautor in Microsoft Purview auf Stammsammlungsebene abrufen:

- Die Rolle Richtlinienautor kann DevOps- und Datenbesitzerrichtlinien erstellen, aktualisieren und löschen.

- Die Rolle Richtlinienautor kann Self-Service-Zugriffsrichtlinien löschen.

Weitere Informationen zum Verwalten von Microsoft Purview-Rollenzuweisungen finden Sie unter Erstellen und Verwalten von Sammlungen im Microsoft Purview Data Map.

Hinweis

Die Rolle "Richtlinienautor" muss auf der Stammsammlungsebene konfiguriert werden.

Wenn Sie beim Erstellen oder Aktualisieren des Themas einer Richtlinie problemlos Microsoft Entra Benutzer oder Gruppen durchsuchen möchten, können Sie außerdem davon profitieren, dass Sie die Berechtigung Verzeichnisleseberechtigte in Microsoft Entra ID erhalten. Dies ist eine allgemeine Berechtigung für Benutzer in einem Azure-Mandanten. Ohne die Berechtigung Verzeichnisleser muss der Richtlinienautor den vollständigen Benutzernamen oder die E-Mail-Adresse für alle Prinzipale eingeben, die im Betreff einer Datenrichtlinie enthalten sind.

Konfigurieren von Microsoft Purview-Berechtigungen für die Veröffentlichung von Datenbesitzerrichtlinien

Datenbesitzerrichtlinien ermöglichen Überprüfungen und Gleichgewichte, wenn Sie die Microsoft Purview-Richtlinienautor- und Datenquellenadministratorrollen verschiedenen Personen im organization zuweisen. Bevor eine Datenbesitzerrichtlinie wirksam wird, muss sie von einer zweiten Person (Datenquellenadministrator) überprüft und durch Veröffentlichung explizit genehmigt werden. Dies gilt nicht für DevOps- oder Self-Service-Zugriffsrichtlinien, da die Veröffentlichung automatisch erfolgt, wenn diese Richtlinien erstellt oder aktualisiert werden.

Um eine Datenbesitzerrichtlinie zu veröffentlichen, müssen Sie die Rolle Datenquellenadministrator in Microsoft Purview auf Stammsammlungsebene abrufen.

Weitere Informationen zum Verwalten von Microsoft Purview-Rollenzuweisungen finden Sie unter Erstellen und Verwalten von Sammlungen im Microsoft Purview Data Map.

Hinweis

Zum Veröffentlichen von Datenbesitzerrichtlinien muss die Rolle Datenquellenadministrator auf der Stammsammlungsebene konfiguriert werden.

Delegieren der Verantwortung für die Zugriffsbereitstellung an Rollen in Microsoft Purview

Nachdem eine Ressource für die Erzwingung von Datenrichtlinien aktiviert wurde, kann jeder Microsoft Purview-Benutzer mit der Rolle Richtlinienautor auf der Stammsammlungsebene zugriff auf diese Datenquelle aus Microsoft Purview bereitstellen.

Hinweis

Jeder Microsoft Purview-Stammsammlungsadministrator kann neue Benutzer den Stammrollen des Richtlinienautors zuweisen. Jeder Sammlungsadministrator kann neue Benutzer einer Datenquellenadministratorrolle unter der Sammlung zuweisen. Minimieren Sie die Benutzer, die die Rollen Microsoft Purview-Sammlungsadministrator, Datenquellenadministrator oder Richtlinienautor besitzen, und überprüfen Sie sie sorgfältig.

Wenn ein Microsoft Purview-Konto mit veröffentlichten Richtlinien gelöscht wird, werden solche Richtlinien innerhalb eines Zeitraums, der von der jeweiligen Datenquelle abhängt, nicht mehr erzwungen. Diese Änderung kann Auswirkungen auf die Sicherheit und die Verfügbarkeit des Datenzugriffs haben. Die Rollen Mitwirkender und Besitzer in IAM können Microsoft Purview-Konten löschen. Sie können diese Berechtigungen überprüfen, indem Sie zum Abschnitt Zugriffssteuerung (IAM) für Ihr Microsoft Purview-Konto wechseln und Rollenzuweisungen auswählen. Sie können auch eine Sperre verwenden, um zu verhindern, dass das Microsoft Purview-Konto über Resource Manager Sperren gelöscht wird.

Registrieren der Datenquellen in Microsoft Purview für die Erzwingung von Datenrichtlinien

Die Azure Storage-Ressourcen müssen zuerst bei Microsoft Purview registriert werden, um später Zugriffsrichtlinien definieren zu können.

Um Ihre Ressourcen zu registrieren, folgen Sie den Abschnitten Voraussetzungen und Registrieren dieser Leitfäden:

Registrieren und Überprüfen von Azure Storage-Blobs – Microsoft Purview

Registrieren und Überprüfen von Azure Data Lake Storage Gen2 (ADLS) – Microsoft Purview

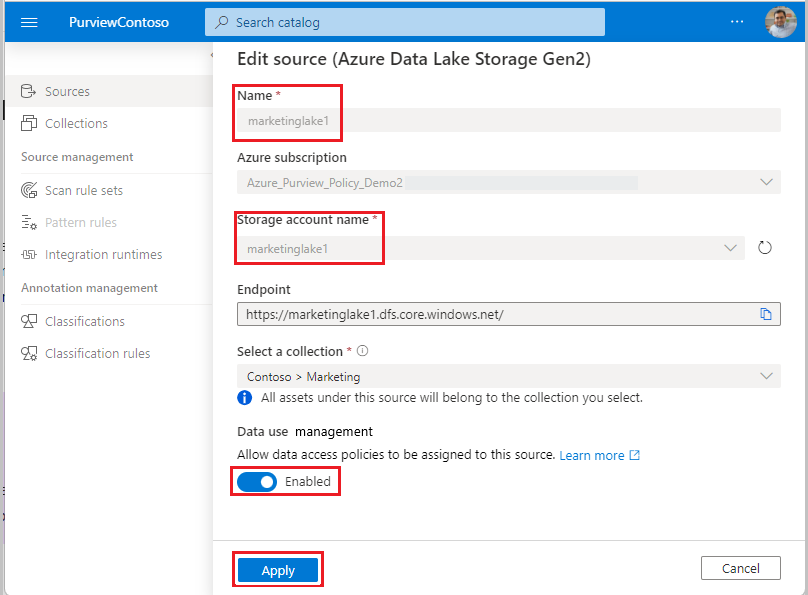

Nachdem Sie Ihre Ressourcen registriert haben, müssen Sie die Datenrichtlinienerzwingung aktivieren. Die Erzwingung von Datenrichtlinien erfordert bestimmte Berechtigungen und kann sich auf die Sicherheit Ihrer Daten auswirken, da sie an bestimmte Microsoft Purview-Rollen delegiert wird, um den Zugriff auf die Datenquellen zu verwalten. Gehen Sie die sicheren Methoden im Zusammenhang mit der Erzwingung von Datenrichtlinien in diesem Leitfaden durch: Aktivieren der Datenrichtlinienerzwingung

Sobald für Ihre Datenquelle der Umschalter Datenrichtlinienerzwingungaktiviert ist, sieht dies wie im folgenden Screenshot aus:

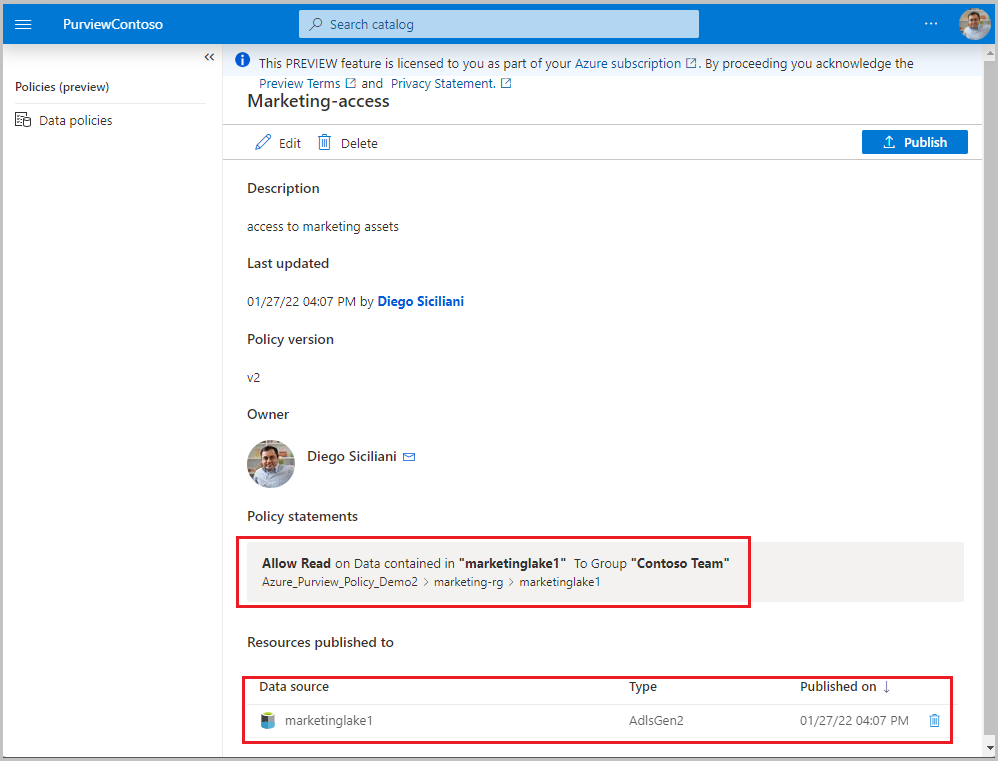

Erstellen und Veröffentlichen einer Datenbesitzerrichtlinie

Führen Sie die Schritte in den Abschnitten Erstellen einer neuen Richtlinie und Veröffentlichen einer Richtlinie des Tutorials zum Erstellen von Datenbesitzerrichtlinien aus. Das Ergebnis ist eine Datenbesitzerrichtlinie, die dem in der Abbildung gezeigten Beispiel ähnelt: eine Richtlinie, die der Gruppe Contoso TeamLesezugriff auf storage account marketinglake1 ermöglicht:

Wichtig

- Veröffentlichen ist ein Hintergrundvorgang. Azure Storage-Konten können bis zu 2 Stunden dauern, um die Änderungen widerzuspiegeln.

Aufheben der Veröffentlichung einer Datenbesitzerrichtlinie

Folgen Sie diesem Link, um die Veröffentlichung einer Datenbesitzerrichtlinie in Microsoft Purview aufzuheben.

Aktualisieren oder Löschen einer Datenbesitzerrichtlinie

Folgen Sie diesem Link, um die Schritte zum Aktualisieren oder Löschen einer Datenbesitzerrichtlinie in Microsoft Purview anzuzeigen.

Datenverbrauch

- Datenconsumer können mithilfe von Tools wie Power BI oder Azure Synapse Analytics-Arbeitsbereich auf das angeforderte Dataset zugreifen.

- Die Befehle Kopieren und Klonen in Azure Storage-Explorer erfordern weitere IAM-Berechtigungen, damit sie zusätzlich zur Richtlinie Allow Modify (Ändern zulassen) von Purview funktionieren. Geben Sie die Berechtigung Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action in IAM für den Microsoft Entra-Prinzipal an.

- Zugriff auf Untercontainer: Richtlinienanweisungen, die für ein Speicherkonto unterhalb der Containerebene festgelegt werden, werden unterstützt. Benutzer können jedoch nicht mit dem Speicherbrowser von Azure-Portal oder Microsoft Azure Storage-Explorer Tool zum Datenasset navigieren, wenn der Zugriff nur auf Datei- oder Ordnerebene des Azure Storage-Kontos gewährt wird. Dies liegt daran, dass diese Apps versuchen, die Hierarchie ab Containerebene nach unten zu durchforsten, und die Anforderung fehlschlägt, da auf dieser Ebene kein Zugriff gewährt wurde. Stattdessen muss die App, die die Daten anfordert, einen direkten Zugriff ausführen, indem sie einen vollqualifizierten Namen für das Datenobjekt bereitstellt. Die folgenden Dokumente zeigen Beispiele für die Durchführung eines direkten Zugriffs. Weitere Informationen finden Sie in den Blogs im Abschnitt Nächste Schritte dieser Anleitung.

Weitere Informationen

- Das Erstellen einer Richtlinie auf Speicherkontoebene ermöglicht den Subjekten den Zugriff auf Systemcontainer, z. B. $logs. Wenn dies nicht erwünscht ist, überprüfen Sie zuerst die Datenquellen, und erstellen Sie dann feiner abgestufte Richtlinien für jede (also auf Container- oder Untercontainerebene).

- Auf das Stammblob in einem Container kann für die Microsoft Entra Prinzipale in einer Microsoft Purview-RBAC-Richtlinie vom Typ Allow-Type zugegriffen werden, wenn der Bereich einer solchen Richtlinie ein Abonnement, eine Ressourcengruppe, ein Speicherkonto oder ein Container im Speicherkonto ist.

- Der Stammcontainer in einem Speicherkonto ist für die Microsoft Entra Prinzipale in einer Microsoft Purview-RBAC-Richtlinie vom Typ "Zulassen" zugänglich, wenn der Bereich einer solchen Richtlinie ein Abonnement, eine Ressourcengruppe oder ein Speicherkonto ist.

Einschränkungen

- Der Grenzwert für Microsoft Purview-Richtlinien, die von Speicherkonten erzwungen werden können, beträgt 100 MB pro Abonnement, was ungefähr 5.000 Richtlinien entspricht.

Bekannte Probleme

Bekannte Probleme im Zusammenhang mit der Richtlinienerstellung

- Erstellen Sie keine Richtlinienanweisungen basierend auf Microsoft Purview-Ressourcensätzen. Selbst wenn sie auf der Benutzeroberfläche für die Erstellung von Microsoft Purview-Richtlinien angezeigt werden, werden sie noch nicht erzwungen. Erfahren Sie mehr über Ressourcensätze.

Zuordnung von Richtlinienaktionen

Dieser Abschnitt enthält eine Referenz dazu, wie Aktionen in Microsoft Purview-Datenrichtlinien bestimmten Aktionen in Azure Storage zugeordnet werden.

| Microsoft Purview-Richtlinienaktion | Datenquellenspezifische Aktionen |

|---|---|

| Lesen | Microsoft.Storage/storageAccounts/blobServices/containers/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read | |

| Modify | Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete | |

| Microsoft.Storage/storageAccounts/blobServices/containers/read | |

| Microsoft.Storage/storageAccounts/blobServices/containers/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/delete | |

Nächste Schritte

Sehen Sie sich Blog, Demo und verwandte Tutorials an:

- Demo der Zugriffsrichtlinie für Azure Storage

- Dokumentation: Konzepte für Microsoft Purview-Datenbesitzerrichtlinien

- Dokumentation: Bereitstellen des Zugriffs auf alle Datenquellen in einem Abonnement oder einer Ressourcengruppe

- Blog: Neuerungen in Microsoft Purview auf der Microsoft Ignite 2021

- Blog: Zugreifen auf Daten, wenn die Berechtigung auf Ordnerebene erteilt wird

- Blog: Zugreifen auf Daten, wenn die Berechtigung auf Dateiebene erteilt wird

- Blog: Gewähren des Zugriffs auf Datenressourcen in Ihrem Unternehmen über die API