Standardmäßige Sicherung mit Microsoft Purview und Schutz vor Überteilung – Phase 2

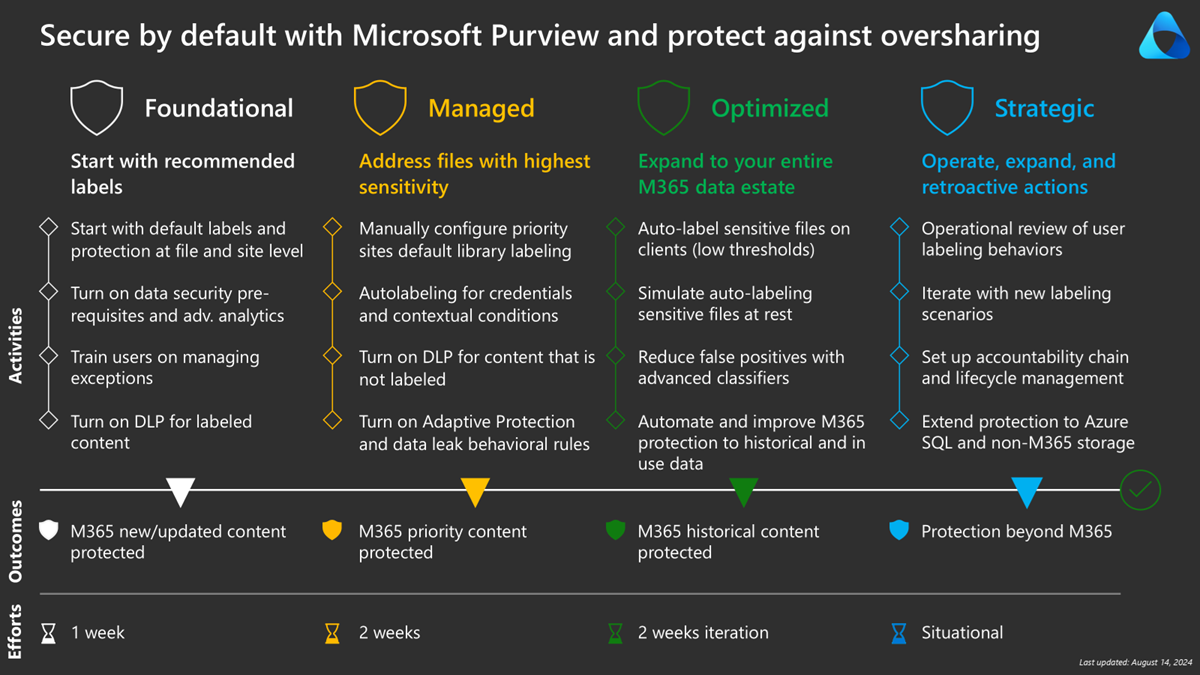

Dieser Leitfaden ist in vier Phasen unterteilt:

- Einführung

- Phase 1: Grundlegend – Beginnen Sie mit der Standardbezeichnung.

- Phase 2: Verwaltet – Adressdateien mit höchster Vertraulichkeit (diese Seite)

- Phase 3: Optimiert– Erweitern Auf Ihren gesamten Microsoft 365-Datenbestand

- Phase 4: Strategisch – Betrieb, Erweiterung und rückwirkende Maßnahmen

In der ersten Phase haben wir erläutert, wie neue und aktualisierte Inhalte gesichert werden. In dieser Phase untersuchen wir, wie Sie Ihre vorhandenen Daten schützen können, beginnend mit den vertraulichsten Daten.

Phase 2: Verwaltet : Adressdateien mit höchster Vertraulichkeit

Identifizieren Sie Ihre prioritätsbasierten Websites aus:

- Bekannte Websites, einschließlich Websites von Führungsteams

- Inhalts-Explorer mit einer hohen Anzahl vertraulicher Dokumente

- Reporting

- Graph-API für Websites mit einer hohen Menge vertraulicher Informationen

Hinweis

Wenn Sie sich für Standarddateien für "Vertraulich\Alle Mitarbeiter" entschieden haben, empfiehlt es sich, sich auf Websites mit einer höheren Prioritätsbezeichnung zu konzentrieren.

Manuelles Konfigurieren von Standardbibliotheksbezeichnungen für Prioritätswebsites

Derzeit sind für die Konfiguration zwei separate Schritte erforderlich:

- Fügen Sie der SharePoint-Website eine Vertraulichkeitsbezeichnung hinzu.

- Definieren Sie eine Vertraulichkeitsbezeichnung als Standard für Dateien in SharePoint-Bibliotheken.

Websitebesitzer können Vertraulichkeitsbezeichnungen auf SharePoint-Websites und die Standardbibliotheksbezeichnung in Bibliotheken konfigurieren. SharePoint-Administratoren können die Vertraulichkeitsbezeichnung der Website im SharePoint-Administratorportal konfigurieren. Später erfahren Sie, wie Sie Vertraulichkeitsbezeichnungen auf Websites und Bibliotheken mit PowerShell konfigurieren.

Automatische Bezeichnung für Anmeldeinformationen und Kontextbedingungen

Purview bietet sowohl clientseitige als auch dienstseitige automatische Bezeichnungen.

Die Kundenseite bietet die Flexibilität des Bewusstseins der Endbenutzer und der Entscheidungsfindung. Im Zusammenhang mit der standardmäßigen Sicherung ist die clientseitige Bezeichnung am nützlichsten, um Empfängern mit niedrigeren Schwellenwerten für vertrauliche Informationen eine höhere Vertraulichkeitsbezeichnung zu empfehlen. Benutzer können entscheiden, ob sie die Empfehlung annehmen oder nicht akzeptieren, und melden, wenn der Bezeichnungsvorschlag nicht geeignet ist.

Die clientseitige automatische Bezeichnung bietet Den Endbenutzern mehr Flexibilität bei der Entscheidungsfindung. Bei der standardmäßigen Sicherung ist die clientseitige Bezeichnung am nützlichsten, um Empfängern mit niedrigeren Schwellenwerten für vertrauliche Informationen eine höhere Vertraulichkeitsbezeichnung zu empfehlen. Benutzer können sich dann entscheiden, die Empfehlung anzunehmen oder nicht anzunehmen, und sie melden, wenn der Bezeichnungsvorschlag nicht geeignet ist.

Dienstseitige Bezeichnungen gelten für vorhandene Dateien in OneDrive und SharePoint sowie beim Transport für E-Mails und stellen weitere Bedingungen bereit, z. B. Kontextbedingungen für:

- Dateityp

- Dateigröße

- Document-Eigenschaften

Im Kontext des standardmäßig sicheren Leitfadens wird zuerst nach Websitekontext und nicht nur nach vertraulichen Informationstypen geschützt. Daher können wir Kontextbedingungen wie Set label to Confidential\All Employees für alle Office/.pdf-Dateierweiterungen für diese Websites verwenden und vorhandene Prioritätswebsites schnell adressieren. In Phase 3 werden weitere Optionen im großen Stil behandelt.

Wichtig

Es wird empfohlen, Richtlinien für die automatische Bezeichnung für Alle Anmeldeinformationen für vertrauliche Informationen zu konfigurieren, da diese Informationen von Angreifern am meisten geschätzt werden. Legen Sie für die clientseitige automatische Bezeichnung die Bezeichnung auf Streng vertraulich\Spezifisch Personen fest. Legen Sie für die dienstseitige automatische Bezeichnung die Bezeichnung auf Streng vertraulich\Alle Mitarbeiter fest.

Aktivieren der Verhinderung von Datenverlust für Inhalte, die nicht mit der Bezeichnung versehen sind

In diesem Stadium ist die Grundlage gut eingerichtet, Standardwerte sind sicher, und wir haben damit begonnen, vorhandene Daten zu behandeln. Das Aktivieren von DLP-Regeln (Data Loss Prevention, Verhinderung von Datenverlust) für nicht bezeichnete Inhalte (verwenden Sie die Bedingung Inhalt ist nicht bezeichnet ) auf Endpunkt und Exchange beschleunigt die Bezeichnung von Inhalten durch Benutzer und verhindert die Freigabe von inhalten ohne Bezeichnung.

Es wird empfohlen, diese DLP-Regelbedingung für Endpunkt-DLP mit Office-/PDF-Dateitypen und für relevante restriktive Aktionen wie das Hochladen in die Cloud zu aktivieren. Benutzer müssen ihre Dateien öffnen und bezeichnen, bevor sie Dateien auf Websites hochladen.

Aktivieren von Verhaltensregeln für adaptiven Schutz und Datenlecks

Insider-Risikomanagement (IRM) bietet eine Analyse- und Steuerungsebene, die auf Benutzerverhalten basiert. Im standardmäßig sicheren Kontext mithilfe von Vertraulichkeitsbezeichnungen kann IRM identifizieren und warnen, wenn Benutzer Bezeichnungen herabstufen oder diese Inhalte herunterladen, verschleiern und/oder exfiltrieren.

Administratoren haben die Kontrolle über die Trigger und Schwellenwerte. Darüber hinaus können Sie jetzt adaptiven Schutz verwenden, um Ihre DLP-Regeln basierend auf dem Risiko des Benutzers zu stärken. Beispielsweise kann eine DLP-Regel standardmäßig überwacht werden, wenn Dateien mit der Bezeichnung Allgemein freigegeben werden. Ein Benutzer, der als hohes Risiko identifiziert wird, kann daran gehindert werden, dieselbe Datei frei zu geben.

Tipp

Es wird empfohlen, eine Standardrichtlinie mit adaptivem Schutz zu aktivieren und zu testen und ggf. in Ihren vorhandenen DLP-Regeln zu durchlaufen.

IRM bietet viele weitere Funktionen, Konfigurationen und Steuerelemente. Sehen Sie sich die folgenden Referenzen und zukünftigen Purview-Bereitstellungsblaupausen an, die das Insider-Risikomanagement ausführlicher behandeln.

Phase 2 – Zusammenfassung

- Verwenden von Vertraulichkeitsbezeichnungen mit Microsoft Teams, Gruppen und SharePoint-Websites

- Hinzufügen einer Vertraulichkeitsbezeichnung zur SharePoint-Dokumentbibliothek

- Konfigurieren einer Standard-Vertraulichkeitsbezeichnung für eine SharePoint-Dokumentbibliothek

- Automatisches Anwenden einer Vertraulichkeitsbezeichnung in Microsoft 365

Siehe auch

- Entitätsdefinition für alle Anmeldeinformationen

- Richtlinienreferenz zur Verhinderung von Datenverlust

- Erste Schritte mit dem Insider-Risikomanagement

- Helfen Sie bei der dynamischen Risikominderung mit adaptivem Schutz

- Informationen zum adaptiven Schutz bei der Verhinderung von Datenverlust

- Untersuchen von Insider-Risikomanagementaktivitäten

- Bewährte Methoden für die Verwaltung Ihres Warnungsvolumens im Insider-Risikomanagement

- Erstellen und Verwalten von Insider-Risikomanagementrichtlinien

Fahren Sie mit Phase 3: Optimiert fort: Erweitern Auf Ihren gesamten Microsoft 365-Datenbestand