Übersicht

Der Microsoft 365-Kundenschlüssel unterstützt RSA-Schlüssel, die in managed HSM (Hardware Secure Module) gespeichert sind, das mit FIPS 140-2 Level 3 kompatibel ist. Azure Key Vault Managed HSM ist ein vollständig verwalteter, hochverfügbarer, standardkonformer Clouddienst mit nur einem Mandanten, mit dem Sie kryptografische Schlüssel für Ihre Cloudanwendungen mit FIPS 140-2 Level 3-validierten HSMs schützen können. Weitere Informationen zu verwaltetem HSM finden Sie in der Übersicht.

Einrichten des Kundenschlüssels mit verwaltetem HSM

Zum Einrichten des Kundenschlüssels mit verwaltetem HSM führen Sie diese Aufgaben in der aufgeführten Reihenfolge aus. Der Rest dieses Artikels enthält ausführliche Anweisungen für jede Aufgabe oder links zu weiteren Informationen zu den einzelnen Schritten des Prozesses.

Wichtig

Verwaltetes HSM verwendet einen anderen Satz von Cmdlets als klassische Azure Key Vault.

Erstellen einer Ressourcengruppenbereitstellung und Aktivieren eines verwalteten HSM

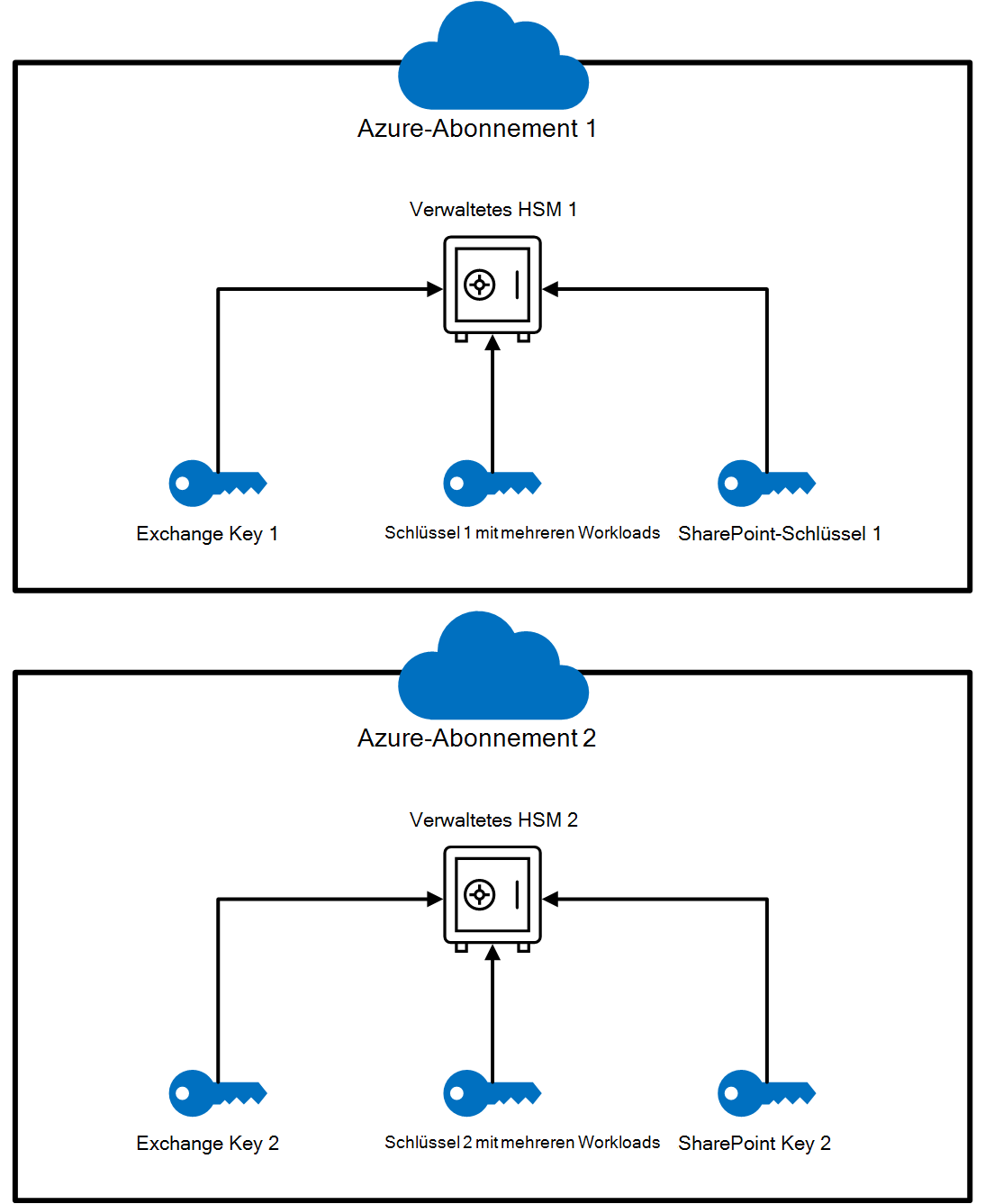

Bei Verwendung von Azure Key Vault erfordert Der Kundenschlüssel in der Regel die Bereitstellung von drei Schlüsseltresorpaaren (insgesamt sechs) – ein Paar für jede Workload. Wenn Sie hingegen verwaltetes HSM verwenden, müssen Sie nur zwei Instanzen (eine pro Abonnement) bereitstellen, unabhängig davon, wie viele der drei Workloads Sie verwenden.

Befolgen Sie die Anweisungen unter Schnellstarts für verwaltetes HSM , um Ihr verwaltetes HSM bereitzustellen und zu aktivieren.

Zuweisen von Berechtigungen zu jedem verwalteten HSM

Verwaltetes HSM verwendet lokale RBAC (rollenbasierte Access Control) für die Zugriffssteuerung. Zum Zuweisen wrapKeyvon Berechtigungen unwrapkey, und get für Ihr verwaltetes HSM müssen Sie der entsprechenden Microsoft 365-App die Rolle Managed HSM Crypto Service Encryption User zuweisen. Weitere Informationen finden Sie unter Verwaltete HSM-Rollenverwaltung.

Suchen Sie nach den folgenden Namen für jede Microsoft 365-App, wenn Sie ihrer Azure-Key Vault die Rolle hinzufügen:

Umtausch:

Office 365 Exchange OnlineSharePoint und OneDrive:

Office 365 SharePoint OnlineRichtlinie für mehrere Workloads (Exchange, Teams, Microsoft Purview Information Protection):

M365DataAtRestEncryption

Wenn die entsprechende Microsoft 365-App nicht angezeigt wird, überprüfen Sie, ob Sie die App im Mandanten registriert haben.

Weitere Informationen zum Zuweisen von Rollen und Berechtigungen finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung zum Verwalten des Zugriffs auf Ihre Azure-Abonnementressourcen.

Zuweisen von Benutzerrollen zu Ihrem verwalteten HSM

Verwaltete HSM-Administratoren führen die tägliche Verwaltung Ihres Schlüsseltresors für Ihre organization durch. Zu diesen Aufgaben gehören Sicherung, Erstellen, Abrufen, Importieren, Auflisten und Wiederherstellen. Weitere Informationen finden Sie unter Zuweisen von Benutzerrollen .

Hinzufügen eines Schlüssels zu jedem verwalteten HSM

Verwaltete HSMs unterstützen nur HSM-geschützte Schlüssel. Wenn Sie einen Schlüssel für ein verwaltetes HSM erstellen, müssen Sie einen RSA-HSM-Schlüssel und keinen anderen Typ erstellen. Anweisungen zum Hinzufügen eines Schlüssels zu jedem Tresor oder verwalteten HSM finden Sie unter Add-AzKeyVaultKey.

Ausführliche Schritte zum lokalen Erstellen und Importieren eines Schlüssels in Ihr HSM finden Sie unter Generieren und Übertragen von HSM-geschützten Schlüsseln für Azure Key Vault. Verwenden Sie die Azure-Anweisungen, um einen Schlüssel in jedem verwalteten HSM zu erstellen.

Überprüfen der Ablaufdaten Ihrer verwalteten HSM-Schlüssel

Um zu überprüfen, ob für Ihre Schlüssel kein Ablaufdatum festgelegt ist, führen Sie das Cmdlet Get-AzKeyVaultKey aus.

Get-AzKeyVaultKey -HsmName <HSM name>

Der Kundenschlüssel kann keinen abgelaufenen Schlüssel verwenden. Vorgänge, die mit einem abgelaufenen Schlüssel versucht wurden, schlagen fehl und führen möglicherweise zu einem Dienstausfall.

Achtung

Es wird dringend empfohlen, dass schlüssel, die mit dem Kundenschlüssel verwendet werden, kein Ablaufdatum haben.

Ein Einmal festgelegtes Ablaufdatum kann nicht entfernt, aber auf ein anderes Datum geändert werden. Wenn ein Schlüssel mit einem Ablaufdatum verwendet werden muss, ändern Sie den Ablaufwert in 31.12.9999, und verwenden Sie den Legacy-Onboardingprozess. Schlüssel, deren Ablaufdatum auf ein anderes Datum als den 31.12.9999 festgelegt ist, schlagen die Microsoft 365-Überprüfung fehl. Der Onboarding-Dienst für Kundenschlüssel akzeptiert nur Schlüssel ohne Ablaufdatum.

Um ein Ablaufdatum zu ändern, das auf einen anderen Wert als 31.12.9999 festgelegt ist, führen Sie das Cmdlet Update-AzKeyVaultKey aus.

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Sichern Ihres verwalteten HSM-Schlüssels

Informationen zum Sichern Ihres verwalteten HSM-Schlüssels finden Sie unter Backup-AzKeyVaultKey.

Abrufen des URI für jeden verwalteten HSM-Schlüssel

Nachdem Sie Ihre verwalteten HSMs eingerichtet und Ihre Schlüssel hinzugefügt haben, führen Sie den folgenden Befehl aus, um den URI für den Schlüssel in jedem verwalteten HSM abzurufen. Verwenden Sie diese URIs, wenn Sie die einzelnen DEP später erstellen und zuweisen. Speichern Sie diese Informationen also an einem sicheren Ort. Führen Sie diesen Befehl einmal für jedes verwaltete HSM aus.

In Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Onboarding in Customer Key mithilfe der Legacymethode

Nachdem alle Schritte zum Einrichten Ihrer Abonnements, verwalteten HSMs und Schlüssel abgeschlossen sind, finden Sie weitere Informationen unter Onboarding in Customer Key mithilfe der Legacymethode.

Nächste Schritte

Nachdem Sie die Schritte in diesem Artikel ausgeführt haben, können Sie DEPs erstellen und zuweisen. Anweisungen finden Sie unter Verwalten des Kundenschlüssels.