Übersicht über die Unternehmenssicherheit in Azure HDInsight auf AKS

Wichtig

Azure HDInsight auf AKS wurde am 31. Januar 2025 eingestellt. Erfahren Sie mit dieser Ankündigung mehr über.

Sie müssen Ihre Workloads zu Microsoft Fabric oder ein gleichwertiges Azure-Produkt migrieren, um eine abrupte Beendigung Ihrer Workloads zu vermeiden.

Wichtig

Dieses Feature befindet sich derzeit in der Vorschau. Die zusätzlichen Nutzungsbedingungen für Microsoft Azure Previews weitere rechtliche Bestimmungen enthalten, die für Azure-Features gelten, die in der Betaversion, in der Vorschau oder auf andere Weise noch nicht in die allgemeine Verfügbarkeit veröffentlicht werden. Informationen zu dieser spezifischen Vorschau finden Sie unter Azure HDInsight auf AKS-Vorschauinformationen. Für Fragen oder Featurevorschläge stellen Sie bitte eine Anfrage auf AskHDInsight mit den Details und folgen Sie uns für weitere Updates zur Azure HDInsight Community.

Azure HDInsight auf AKS bietet standardmäßig Sicherheit, und es gibt mehrere Methoden, um Ihre Unternehmenssicherheitsanforderungen zu erfüllen.

In diesem Artikel werden allgemeine Sicherheitsarchitekturen und Sicherheitslösungen behandelt, indem sie in vier herkömmliche Sicherheitspfeiler unterteilt werden: Umkreissicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Sicherheitsarchitektur

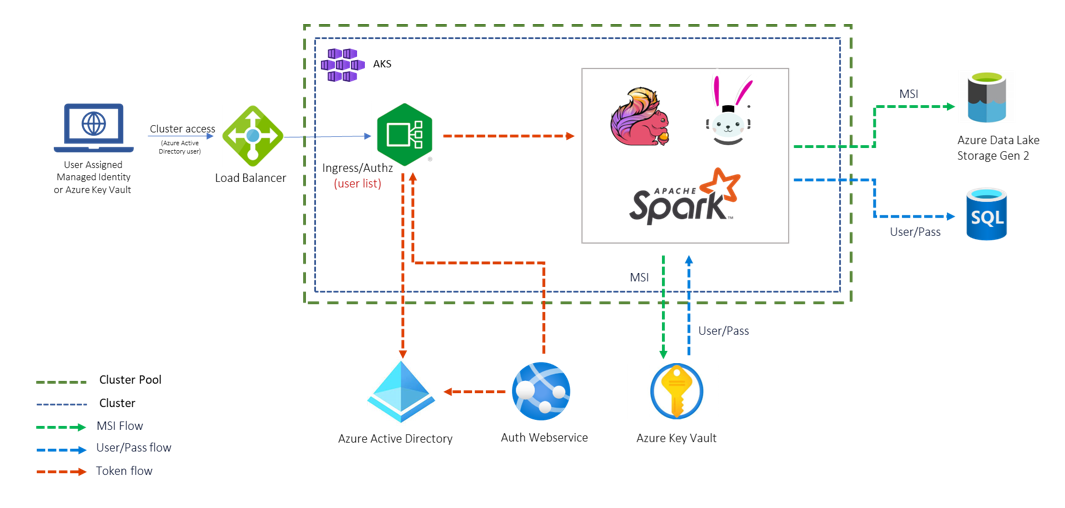

Die Unternehmensbereitschaft für jede Software erfordert strenge Sicherheitskontrollen, um Bedrohungen zu verhindern und zu beheben, die auftreten können. HDInsight auf AKS bietet ein mehrschichtiges Sicherheitsmodell, um Sie auf mehreren Ebenen zu schützen. Die Sicherheitsarchitektur verwendet moderne Autorisierungsmethoden mithilfe von MSI. Der gesamte Speicherzugriff erfolgt über MSI, und der Datenbankzugriff erfolgt über Benutzername/Kennwort. Das Kennwort wird im vom Kunden definierten Azure Key Vault-gespeichert. Dieses Feature macht das Setup standardmäßig robust und sicher.

Das folgende Diagramm veranschaulicht eine allgemeine technische Architektur der Sicherheit in HDInsight auf AKS.

Unternehmenssicherheitspfeiler

Eine Möglichkeit zum Betrachten der Unternehmenssicherheit besteht darin, Sicherheitslösungen auf der Grundlage des Steuerelementtyps in vier Hauptgruppen aufzuteilen. Diese Gruppen werden auch als Sicherheitspfeiler bezeichnet und sind von den folgenden Typen: Umkreissicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Umkreissicherheit

Die Umkreissicherheit in HDInsight auf AKS wird durch virtuellen Netzwerke erreicht. Ein Unternehmensadministrator kann einen Cluster innerhalb eines virtuellen Netzwerks (VNET) erstellen und Netzwerksicherheitsgruppen (NSG) verwenden, um den Zugriff auf das virtuelle Netzwerk einzuschränken.

Authentifizierung

HDInsight auf AKS bietet microsoft Entra ID-basierte Authentifizierung für die Clusteranmeldung und verwendet verwaltete Identitäten (MSI), um den Clusterzugriff auf Dateien in Azure Data Lake Storage Gen2 zu sichern. Verwaltete Identität ist ein Feature von Microsoft Entra-ID, das Azure-Dienste mit einer Reihe automatisch verwalteter Anmeldeinformationen bereitstellt. Mit diesem Setup können sich Unternehmensmitarbeiter mithilfe ihrer Domänenanmeldeinformationen bei den Clusterknoten anmelden. Eine verwaltete Identität von Microsoft Entra ID ermöglicht Ihrer App den einfachen Zugriff auf andere von Microsoft Entra geschützte Ressourcen wie Azure Key Vault, Speicher, SQL Server und Datenbank. Die Identität wird von der Azure-Plattform verwaltet und erfordert keine Bereitstellung oder den Austausch geheimer Schlüssel. Diese Lösung ist ein Schlüssel zum Sichern des Zugriffs auf Ihr HDInsight auf AKS-Cluster und anderen abhängigen Ressourcen. Verwaltete Identitäten machen Ihre App sicherer, indem geheime Schlüssel aus Ihrer App entfernt werden, z. B. Anmeldeinformationen in den Verbindungszeichenfolgen.

Sie erstellen eine vom Benutzer zugewiesene verwaltete Identität, die eine eigenständige Azure-Ressource ist, als Teil des Clustererstellungsprozesses, der den Zugriff auf Ihre abhängigen Ressourcen verwaltet.

Ermächtigung

Eine bewährte Methode, die die meisten Unternehmen befolgen, besteht darin, sicherzustellen, dass nicht jeder Mitarbeiter vollzugriff auf alle Unternehmensressourcen hat. Ebenso kann der Administrator rollenbasierte Zugriffssteuerungsrichtlinien für die Clusterressourcen definieren.

Die Ressourcenbesitzer können die rollenbasierte Zugriffssteuerung (RBAC) konfigurieren. Durch das Konfigurieren von RBAC-Richtlinien können Sie Berechtigungen einer Rolle in der Organisation zuordnen. Diese Abstraktionsebene erleichtert die Sicherstellung, dass Personen nur über die erforderlichen Berechtigungen verfügen, um ihre Aufgaben zu erfüllen. Die von ARM-Rollen verwaltete Autorisierung für die Clusterverwaltung (Kontrollebene) und den Clusterdatenzugriff (Datenebene), die von Clusterzugriffsverwaltungverwaltet wird.

Clusterverwaltungsrollen (Steuerungsebene/ ARM-Rollen)

| Aktion | HDInsight für AKS-Clusterpooladministrator | HDInsight für AKS-Clusteradministrator |

|---|---|---|

| Erstellen/Löschen des Clusterpools | ✅ | |

| Zuweisen von Berechtigungen und Rollen im Clusterpool | ✅ | |

| Cluster erstellen/löschen | ✅ | ✅ |

| Cluster verwalten | ✅ | |

| Konfigurationsverwaltung | ✅ | |

| Skriptaktionen | ✅ | |

| Bibliotheksverwaltung | ✅ | |

| Überwachung | ✅ | |

| Skalierungsaktionen | ✅ |

Die oben genannten Rollen stammen aus der Perspektive der ARM-Vorgänge. Weitere Informationen finden Sie unter Gewähren eines Benutzerzugriffs auf Azure-Ressourcen mithilfe des Azure-Portals – Azure RBAC.

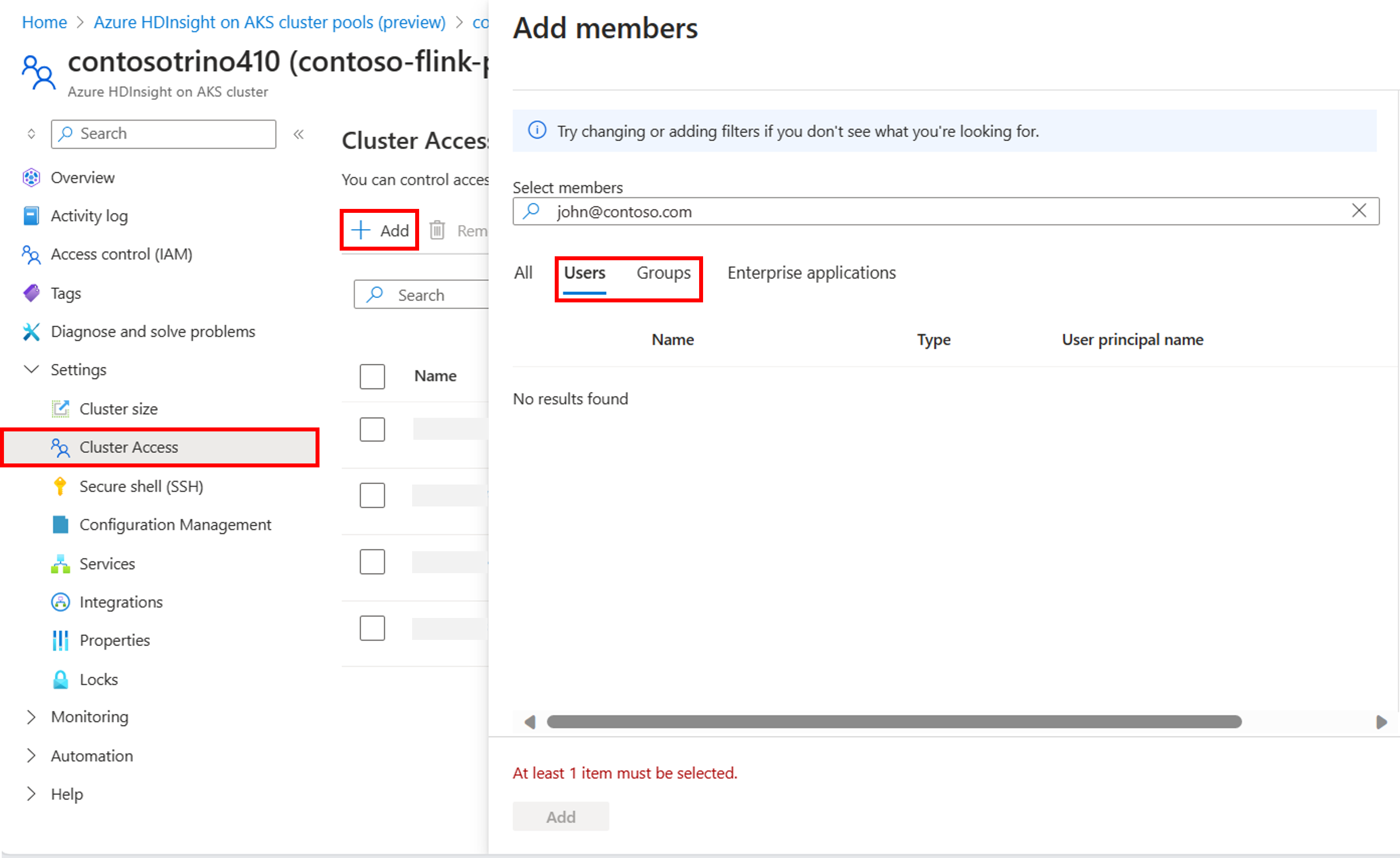

Clusterzugriff (Datenebene)

Sie können Benutzern, Dienstprinzipalen, verwalteten Identitäten den Zugriff auf den Cluster über das Portal oder die Verwendung von ARM ermöglichen.

Dieser Zugriff ermöglicht

- Cluster anzeigen und Aufträge verwalten

- Führen Sie alle Überwachungs- und Verwaltungsvorgänge aus.

- Führen Sie Automatische Skalierungsvorgänge aus, und aktualisieren Sie die Knotenanzahl.

Der Zugriff wurde nicht bereitgestellt

- Clusterlöschung

Wichtig

Jeder neu hinzugefügte Benutzer erfordert eine zusätzliche Rolle "Azure Kubernetes Service RBAC Reader", um den Dienststatus anzuzeigen.

Rechnungsprüfung

Die Überwachung des Clusterressourcenzugriffs ist erforderlich, um nicht autorisierten oder unbeabsichtigten Zugriff auf die Ressourcen nachzuverfolgen. Es ist so wichtig wie der Schutz der Clusterressourcen vor unbefugtem Zugriff.

Der Administrator der Ressourcengruppe kann den gesamten Zugriff auf die HDInsight-Ressourcen und -Daten im AKS-Cluster mithilfe des Aktivitätsprotokolls anzeigen und melden. Der Administrator kann Änderungen an den Zugriffssteuerungsrichtlinien anzeigen und melden.

Verschlüsselung

Der Schutz von Daten ist wichtig, um die Sicherheits- und Complianceanforderungen der Organisation zu erfüllen. Zusammen mit dem Einschränken des Zugriffs auf Daten von nicht autorisierten Mitarbeitern sollten Sie ihn verschlüsseln. Der Speicher und die Datenträger (Betriebssystemdatenträger und beständiger Datenträger), die von den Clusterknoten und Containern verwendet werden, werden verschlüsselt. Daten in Azure Storage werden mithilfe der 256-Bit-AES-Verschlüsselung, einer der stärksten verfügbaren Blockchiffren, verschlüsselt und entschlüsselt und entspricht FIPS 140-2. Die Azure Storage-Verschlüsselung ist für alle Speicherkonten aktiviert, wodurch Daten standardmäßig geschützt werden, Sie müssen Ihren Code oder Ihre Anwendungen nicht ändern, um die Azure Storage-Verschlüsselung zu nutzen. Die Verschlüsselung von Daten während der Übertragung wird mit TLS 1.2 behandelt.

Einhaltung

Azure Compliance-Angebote basieren auf verschiedenen Arten von Zusicherungen, einschließlich formaler Zertifizierungen. Auch Nachweise, Validierungen und Autorisierungen. Bewertungen von unabhängigen Prüfungsfirmen. Vertragsänderungen, Selbstbewertungen und Kundenleitfadendokumente, die von Microsoft erstellt wurden. Informationen zur AKS-Compliance für HDInsight finden Sie im Microsoft Trust Center und in der Übersicht über die Compliance von Microsoft Azure.

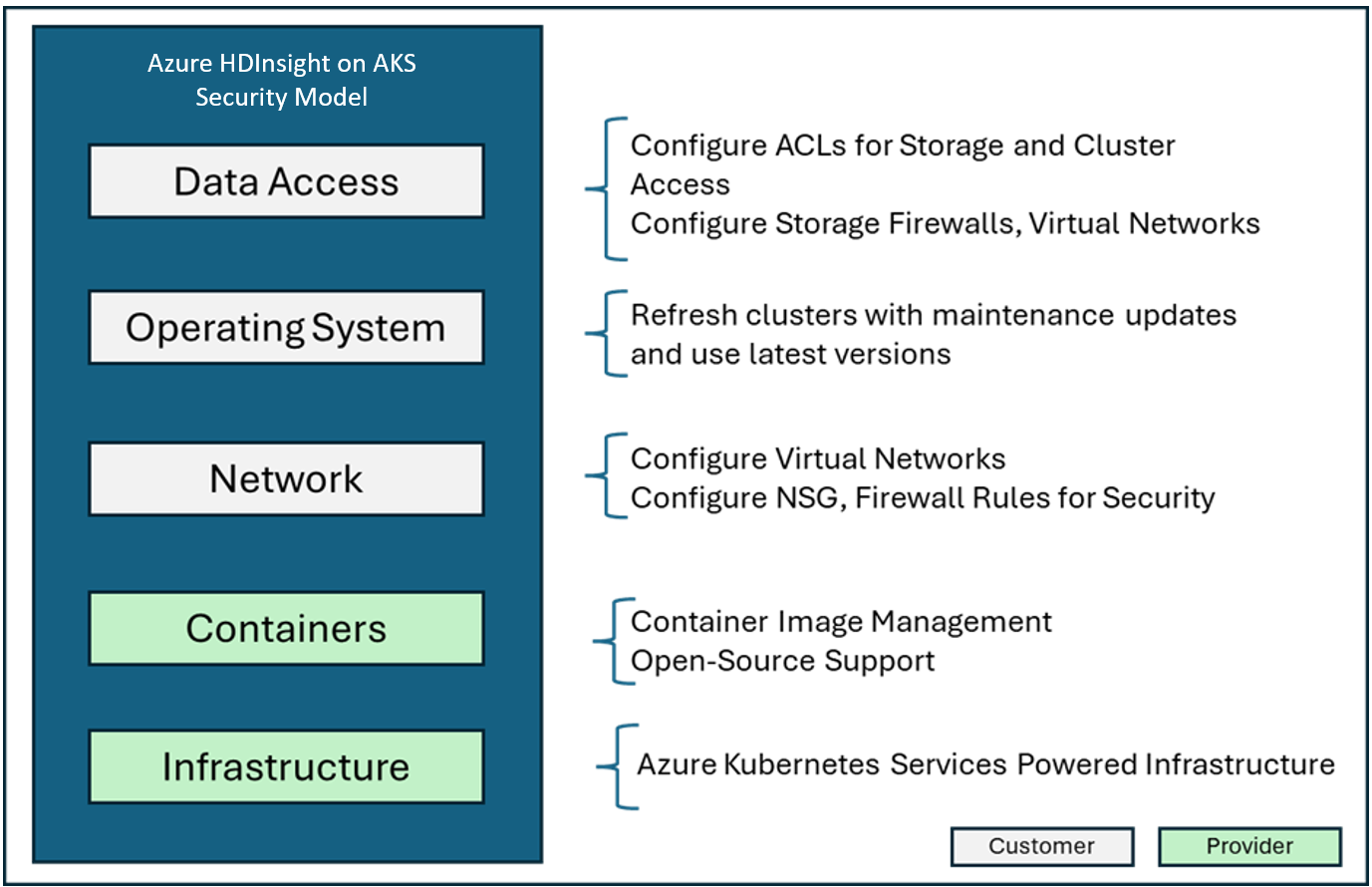

Modell für gemeinsame Verantwortung

Die folgende Abbildung fasst die wichtigsten Sicherheitsbereiche des Systems und die Ihnen zur Verfügung stehenden Sicherheitslösungen zusammen. Außerdem wird hervorgehoben, welche Sicherheitsbereiche Ihre Verantwortung als Kunde sind und welche dem Dienstanbieter HDInsight auf AKS obliegen.

Die folgende Tabelle enthält Links zu Ressourcen für jeden Sicherheitslösungstyp.

| Sicherheitsbereich | Verfügbare Lösungen | Verantwortliche Partei |

|---|---|---|

| Sicherheit des Datenzugriffs | Zugriffsteuerungslisten (ACLs) für Azure Data Lake Storage Gen2 konfigurieren | Kunde |

| Aktivieren Sie die Eigenschaft "Sichere Übertragung erforderlich" auf dem Speicher. | Kunde | |

| Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken | Kunde | |

| Betriebssystemsicherheit | Erstellen Sie Cluster mit den neuesten Versionen von HDInsight auf AKS. | Kunde |

| Netzwerksicherheit | Konfigurieren eines virtuellen Netzwerks | |

| Konfigurieren Sie den -Datenverkehr mithilfe von Firewallregeln | Kunde | |

| Konfigurieren ausgehenden Datenverkehrs erforderlich | Kunde |