Administratorrollen mit Microsoft Entra Privileged Identity Management verwalten

Verwenden Sie Microsoft Entra Privileged Identity Management (PIM), um hochprivilegierte Administratorrollen im Power Platform Admin Center zu verwalten.

Anforderungen

- Entfernen Sie alte Systemadministrator-Rollenzuweisungen in Ihren Umgebungen. Sie können PowerShell-Skripte verwenden, um unerwünschte Benutzende zu inventarisieren und aus der Rolle für die Systemadministration in einer oder mehreren Power Platform-Umgebungen zu entfernen.

Änderungen an der Funktionsunterstützung

Microsoft weist die Rolle System Administrator nicht mehr automatisch Benutzern mit globalen oder Service-Level-Administratorrollen wie Power Platform Administrator und Dynamics 365 Administrator. zu.

Diese Administratoren können sich weiterhin mit den folgenden Berechtigungen bei Power Platform Admin Center anmelden:

- Aktivieren oder Deaktivieren von Einstellungen auf Mandantenebene

- Analyseinformationen für Umgebungen anzeigen

- Kapazitätsverbrauch anzeigen

Diese Administratoren können ohne Lizenz keine Aktivitäten ausführen, die einen direkten Zugriff auf Dataverse Daten erfordern. Zu diesen Aktivitäten zählen folgende Beispiele:

- Aktualisieren der Sicherheitsrolle für einen Benutzer in einer Umgebung

- Installieren von Apps für eine Umgebung

Wichtig

Globale Administratoren, Power Platform Administratoren und Dynamics 365-Dienstadministratoren müssen ein weiteres Schritt ausfüllen, bevor sie Aktivitäten ausführen können, die Zugriff darauf erfordern Dataverse. Sie müssen sich selbst auf die Rolle Systemadministrator in der Umgebung erhöhen, in der Sie Zugriff benötigen. Alle Erhöhungsaktionen werden in Microsoft Purview protokolliert.

Bekannte Einschränkungen

Beim Verwenden der API stellen Sie fest, dass, wenn der Anrufer ein System Administrator ist, der Self-Elevate-Aufruf einen Erfolg zurückgibt, anstatt den Anrufer zu benachrichtigen, dass das System Administrator bereits vorhanden ist.

Benutzende, die diesen Aufruf tätigen, müssen Mandantenadministrierende sein. Eine vollständige Liste der Benutzenden, welche die Kriterien für Mandantenadministrierende erfüllen, finden Sie unter Änderungen bei der Funktionsunterstützung

Wenn Sie ein Dynamics 365 Administrator sind und Umgebung durch eine Sicherheitsgruppe geschützt ist, müssen Sie Mitglied der Sicherheitsgruppe sein. Diese Regel gilt nicht für Benutzer mit den globalen Rollen Administrator oder Power Platform Administrator.

Die Erhöhungs-API kann nur von dem Benutzer aufgerufen werden, der seinen Status erhöhen muss. API-Aufrufe im Namen eines anderen Benutzers zu Erhöhungszwecken werden nicht unterstützt.

Die durch Selbsterhöhung zugewiesene Systemrolle Administrator wird nicht entfernt, wenn die Rollenzuweisung in Privileged Identity Management abläuft. Sie müssen den Benutzer manuell aus der Systemrolle Administrator entfernen. Siehe Bereinigungsaktivität

Für alle, die das Microsoft Power Platform CoE Starter-Kit verwenden, ist eine Problemumgehung verfügbar. Weitere Informationen und Einzelheiten finden Sie unter PIM-Problem und Problemumgehung 8119.

Rollenzuweisungen über Gruppen werden nicht unterstützt. Stellen Sie sicher, dass Sie dem Benutzer Rollen direkt zuweisen.

Auf die Rolle des Systemadministrators selbst erhöhen

Wir unterstützen die Erhöhung entweder mithilfe von PowerShell oder über eine intuitive Benutzeroberfläche im Power Platform Admin Center.

Anmerkung

Benutzende, die versuchen, ihre Berechtigungen selbstständig zu erweitern, müssen globale Administrierende, Power Platform-Administrierende oder Dynamics 365-Administrierende sein. Die Benutzeroberfläche im Power Platform Admin Center ist für Benutzende mit anderen Entra ID-Administrationsrollen nicht verfügbar und der Versuch, die eigenen Berechtigungen über die PowerShell-API selbstständig zu erweitern, gibt einen Fehler zurück.

Selbstständige Erweiterung von Berechtigungen über PowerShell

PowerShell einrichten

Installieren Sie das MSAL PowerShell-Modul. Sie müssen das Modul nur einmal installieren.

Install-Module -Name MSAL.PS

Weitere Informationen zum Einrichten von PowerShell finden Sie unter Schnellstart-Web-API mit PowerShell und Visual Studio Code.

Schritt 1: Führen Sie das Skript zur Erhöhung aus

In diesem PowerShell-Skript führen Sie Folgendes durch:

- Authentifizieren Sie sich Mithilfe der Power Platform-API.

- Erstellen Sie eine

http-Abfrage mit Ihrer Umgebungs-ID. - Rufen Sie den API Endpunkt auf, um eine Erhöhung anzufordern.

Ihre Umgebungs-ID hinzufügen

Erhalten Sie Ihre Umgebungs-ID über die Registerkarte Umgebungen vom Power Platform Admin Center.

Fügen Sie Ihre eindeutige

<environment id>dem Skript hinzu.

Das Skript ausführen

Kopieren Sie das Skript, und fügen Sie es in die PowerShell-Konsole ein.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Schritt 2: Das Ergebnis bestätigen

Bei Erfolg wird eine Ausgabe ähnlich der folgenden angezeigt. Suchen Sie nach "Code": "UserExists" als Beweis dafür, dass Sie Ihre Rolle erfolgreich erhöht haben.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Fehler

Möglicherweise erhalten Sie eine Fehlermeldung, wenn Sie nicht die richtigen Berechtigungen haben.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Schritt 3: Aufräumaktion

Führen Sie Remove-RoleAssignmentFromUsers aus, um Benutzer aus der Systemadministrator-Sicherheitsrolle zu entfernen, nachdem die Zuweisung in PIM abgelaufen ist.

-roleName: „System Administrator“ oder eine andere Rolle-usersFilePath: Pfad zur CSV-Datei mit Liste der Benutzerprinzipalnamen (einer pro Zeile)-environmentUrl: Gefunden unter admin.powerplatform.microsoft.com-processAllEnvironments: (Optional) Verarbeiten Sie alle Ihre Umgebungen-geo: Ein gültiges GEO-outputLogsDirectory: Pfad, in den Protokolldateien geschrieben werden

Beispielskript

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

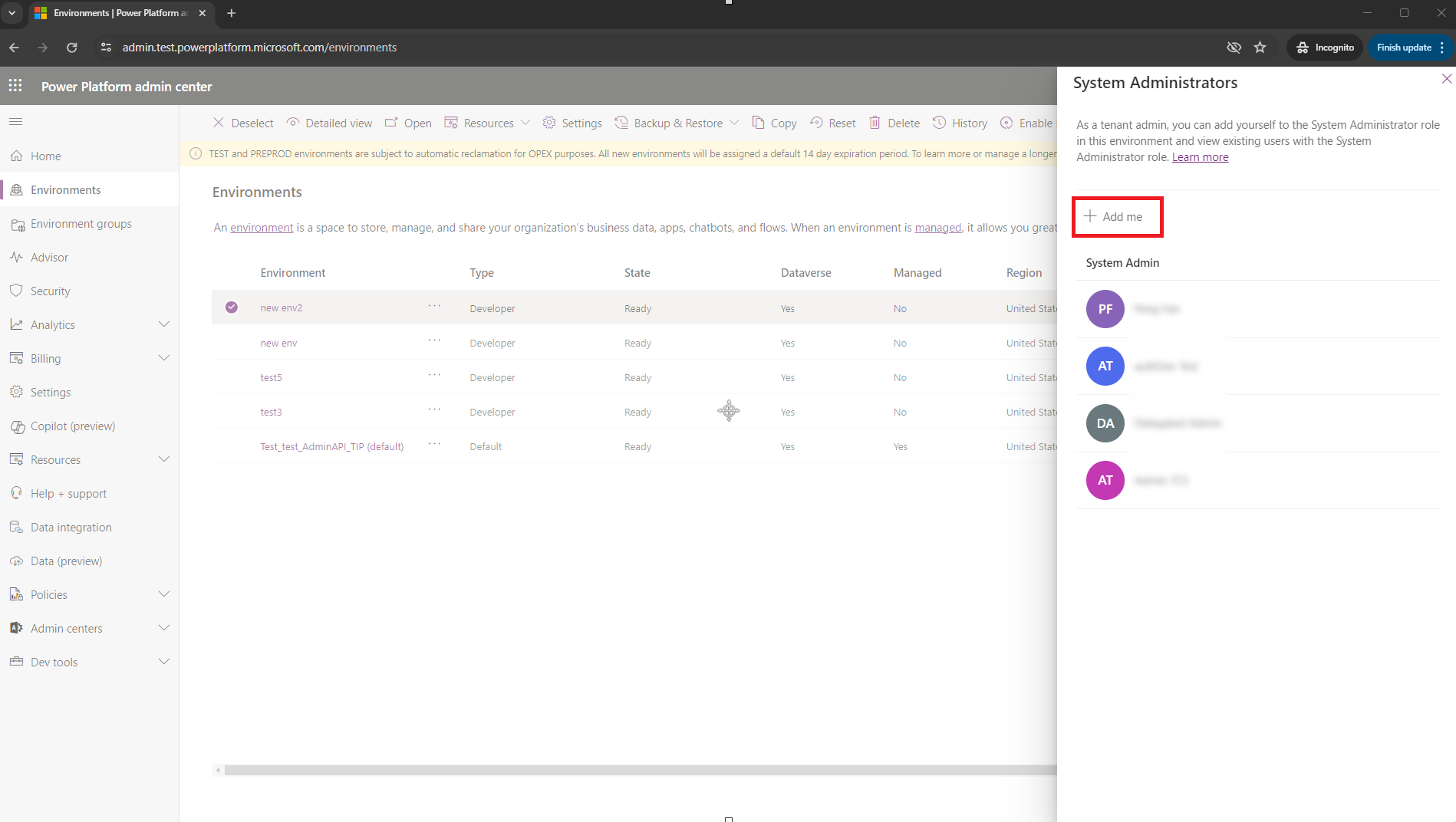

Selbstständiges Erhöhen von Berechtigungen über das Power Platform Admin Center

Melden Sie sich beim Power Platform Admin Center an.

Wählen Sie in diesem Bereich auf der linken Seite Umgebungen.

Setzen Sie das Häkchen neben Ihrer Umgebung.

Wählen Sie in der Befehlsleiste Mitgliedschaft aus, um die selbstständige Erweiterung einer Berechtigung anzufordern.

Der Bereich Systemadministrierende wird angezeigt. Fügen Sie sich selbst zur Systemadministrationsrolle hinzu, indem Sie Mich hinzufügen auswählen.