E-Mail-Exfiltrationssteuerelemente für Konnektoren

Microsoft Exchange ermöglicht Administratoren, die automatische Weiterleitung von E-Mails zu deaktivieren und für externe Empfänger automatisch auf Remotedomänen zu antworten. Exchange verwendet dazu Header vom Typ „Nachricht“, z. B. die automatische Weiterleitung, die von Outlook und Outlook für Webclients empfangen wird.

Microsoft Power Platform bietet die Möglichkeit, bestimmte SMTP-Header in E-Mail-Nachrichten einzufügen, die über gesendet Power Automate und Power Apps werden. Dies geschieht mithilfe von Microsoft 365 Exchange-/Outlook-Connectors. Mit diesen SMTP-Headern können Sie geeignete Exfiltrationsregeln einrichten. Diese Regeln gelten für die unbefugte Übertragung von Daten von einem Gerät zu einem anderen in Exchange für ausgehende E-Mails.

Weitere Einzelheiten zum Microsoft 365 Outlook-Connector finden Sie unter: SMTP-Header.

Anmerkung

Diese Methode der Exfiltrationskontrolle ist in GCC High - und DoD-Umgebungen nicht verfügbar. In diesen Clouds werden die x-ms-mail-*Header nicht verwendet.

Blockieren der Exfiltration weitergeleiteter E-Mails

Administratoren können Exchange-Nachrichtenflowregeln einrichten, um E-Mails zu überwachen oder zu blockieren, die von Power Automate und/oder Power Apps mit dem Microsoft 365 Outlook-Connector gesendet werden. Das Format des SMTP-Headers verwendet eine reservierte Phrase „Microsoft Power Automate“ oder „Microsoft Power Apps“. Es wird mit dem Header-Typ „x-ms-mail-application“ eingefügt. Zum Beispiel:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Zur Identifizierung der Vorgangs-ID wird ein reserviertes Wort wie „Weiterleiten“, „Antworten“ oder „Senden“ mit dem Header-Typ „x-ms-mail-operation-type“ eingefügt. Zum Beispiel:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

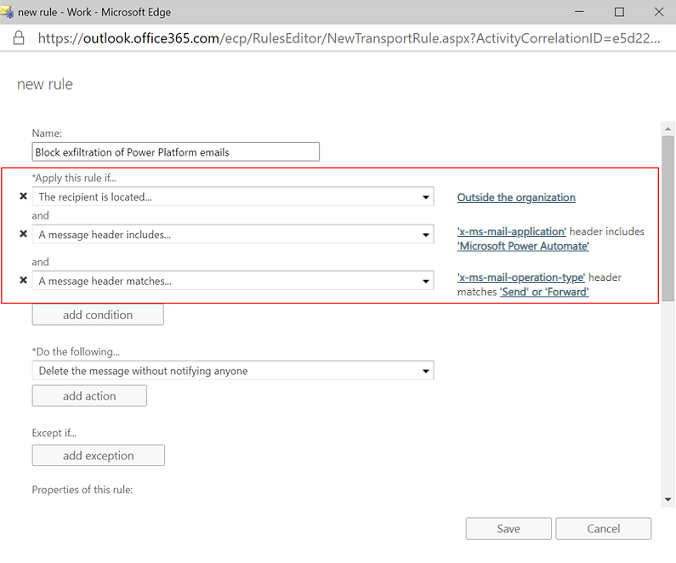

Exchange-Administratoren können diese Header verwenden, um Exfiltrationsblockierungsregeln im Exchange Admin Center einzurichten, wie im Beispiel hier gezeigt. Hier lehnt die Regel „Nachrichtenfluss“ ausgehende E-Mail-Nachrichten ab mit:

- 'x-ms-mail-application' Header gesetzt als 'Microsoft Power Automate' und

- 'x-ms-mail-operation-type'-Kopfzeile als 'Senden' oder 'Weiterleiten' festgelegt

Dies entspricht der Exchange-Regel „Nachrichtenfluss“, die für den Nachrichtentyp „Automatische Weiterleitung“ eingerichtet ist. Diese Regel verwendet Outlook und Outlook für Webclients.

Bestimmte Flows von der Blockierung der Exfiltration ausnehmen

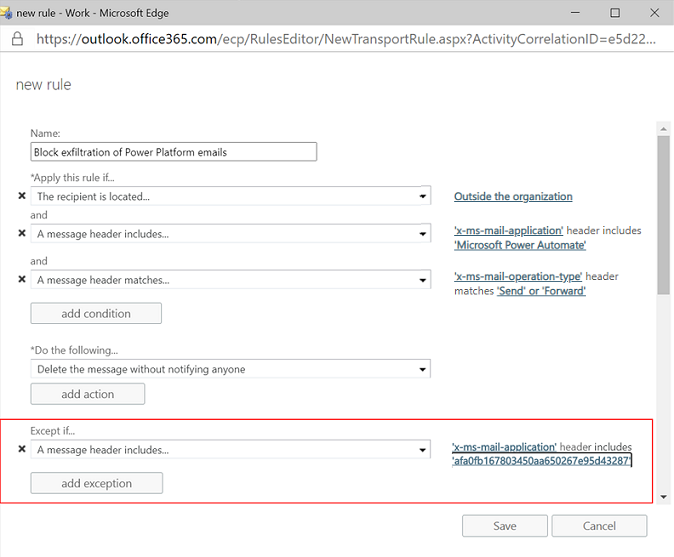

Zusätzlich zu den Nachrichten „x-ms-mail-application“ fügt Power Platform außerdem die Workflow-ID als neuen „User-Agent“-Header ein. Dies entspricht der App- oder Flow-ID. Beispiel: ''

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Wenn Sie als Administrator Flows (oder Apps) aufgrund eines legitimen Geschäftsszenarios von der Exfiltration ausnehmen möchten, verwenden Sie die Workflow-ID als Teil des User-Agent-Headers. Alle anderen Ausnahmebedingungen, die von Exchange-Regeln angeboten werden, wie z. B. die Absenderadresse, bleiben verfügbar, um die legitimen Geschäftsanwendungsfälle von der Blockierungsdurchsetzung auszunehmen. Beispiel: ''

Administratoren können auch andere Ausnahmefunktionen in Exchange-E-Mail-Regeln verwenden, um Flows von den Exfiltrationsblockierungsregeln auszunehmen. Beispielsweise ermöglicht eine eindeutige Absenderadresse legitimen Geschäftsanwendungsfällen, die Kontrolle zu umgehen.