Über die Datenverschlüsselung

Daten sind die wertvollste und unersetzlichste Ressource eines Unternehmens, und die Verschlüsselung ist als letzte und stärkste Verteidigungslinie in einer mehrschichtigen Datensicherheitsstrategie. Microsoft Clouddienste und Produkte für Unternehmen verwenden Verschlüsselung, um Kundendaten zu schützen und Ihnen dabei zu helfen, die Kontrolle darüber zu behalten.

Schutz ruhender Daten

Die Verschlüsselung Ihrer Informationen macht sie für Unbefugte unlesbar, selbst wenn diese Ihre Firewalls durchbrechen, Ihr Netzwerk infiltrieren, sich physisch Zugriff auf Ihre Geräte verschaffen oder die Berechtigungen auf Ihrem lokalen Computer umgehen. Die Verschlüsselung wandelt Daten so um, dass nur jemand mit dem Entschlüsselungsschlüssel darauf zugreifen kann.

Dynamics 365 verwendet einen heterogenen Speicher (Dataverse), um die Daten zu speichern. Die Daten werden auf verschiedene Speichertypen verteilt:

- Azure SQL-Datenbank für relationale Daten

- Azure Blob Storage für binäre Daten wie Bilder und Dokumente

- Azure Search für die Suchindizierung

- Azure Cosmos DB für Überwachungsdaten

- Azure Data Lake für Analysen

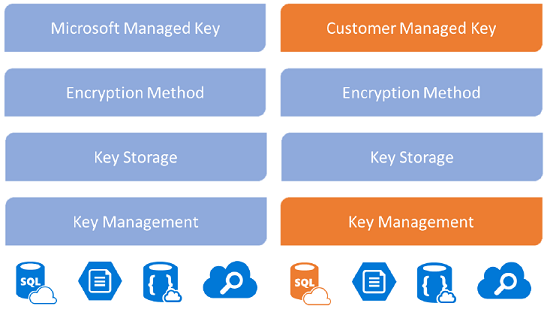

Standardmäßig verwaltet und speichert Microsoft den Datenbankverschlüsselungsschlüssel für Ihre Umgebungen mithilfe eines von Microsoft verwalteten Schlüssels. Power Platform bietet jedoch einen vom Kunden verwalteten Schlüssel (CMK) für zusätzliche Datenschutzkontrolle, mit dem Sie den Datenbankverschlüsselungsschlüssel selbst verwalten können. Der Schlüssel befindet sich in Ihrem eigenen Azure Key Vault, sodass Sie den Schlüssel bei Bedarf rotieren oder austauschen können. Außerdem können Sie den Zugriff von Microsoft auf Ihre Kundendaten verhindern, indem Sie den Schlüsselzugriff auf unsere Dienste jederzeit widerrufen.

Administratoren können ihren eigenen Schlüssel mit ihrer eigenen Schlüsselgeneratorhardware (HSM) bereitstellen oder Azure Key Vault verwenden, um einen Schlüssel zu generieren. Die Schlüsselverwaltungsfunktion vereinfacht die Verwaltung von Verschlüsselungsschlüsseln durch die Verwendung von Azure Key Vault zur sicheren Speicherung von Verschlüsselungsschlüsseln. Azure Key Vault trägt zum Schutz von kryptografischen Schlüsseln und Geheimnissen bei, die von Cloudanwendungen und -diensten verwendet werden. Verschlüsselungsschlüssel müssen die folgenden Azure Key Vault-Anforderungen erfüllen:

- 2048-Bit- oder 4096-Bit-RSA-Schlüssel

- HSM BYOK

- Azure Key Vault – verwaltetes HSM

Administratoren können den Verschlüsselungsschlüssel auch jederzeit wieder auf einen von Microsoft verwalteten Schlüssel zurücksetzen.

Schutz von Daten während der Übertragung

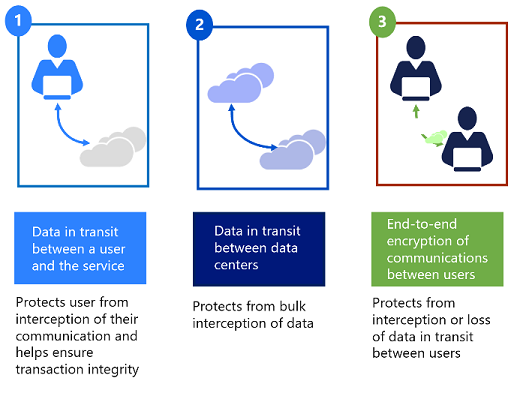

Azure schützt Daten bei der Übertragung zu oder von externen Komponenten sowie Daten bei der internen Übertragung, z. B. zwischen zwei virtuellen Netzwerken. Azure verwendet branchenübliche Transportprotokolle wie TLS zwischen Benutzergeräten und Microsoft-Rechenzentren sowie innerhalb der Rechenzentren selbst. Um Ihre Daten noch besser zu schützen, verwendet die interne Kommunikation zwischen Microsoft-Diensten das Microsoft-Backbonenetzwerk und ist daher nicht dem öffentlichen Internet ausgesetzt.

Microsoft verwendet mehrere Verschlüsselungsmethoden, Protokolle und Algorithmen in seinen Produkten und Diensten, um einen sicheren Pfad für die Übertragung von Daten durch die Infrastruktur bereitzustellen und die Vertraulichkeit von Daten zu schützen, die in der Infrastruktur gespeichert sind. Microsoft verwendet einige der stärksten und sichersten Verschlüsselungsprotokolle der Branche, um den unbefugten Zugriff auf Ihre Daten zu verhindern. Eine ordnungsgemäße Schlüsselverwaltung ist ein wesentliches Element der Best Practices für die Verschlüsselung, und Microsoft hilft, sicherzustellen, dass Verschlüsselungsschlüssel ordnungsgemäß gesichert sind.

Beispiele für Protokolle und Technologien sind:

- Transport Layer Security/Secure Sockets Layer (TLS/SSL), das symmetrische Kryptografie basierend auf einem gemeinsamen Geheimnis verwendet, um Nachrichten während der Übertragung durch das Netzwerk zu verschlüsseln.

- Internet Protocol Security (IPsec), eine Reihe von Protokollen nach Industriestandard, der verwendet wird, um Authentifizierung, Integrität und Vertraulichkeit auf IP-Paketebene bereitzustellen, wenn Daten über das Netzwerk übertragen werden.

- Advanced Encryption Standard (AES)-256, die Spezifikation des National Institute of Standards and Technology (NIST) für eine Datenverschlüsselung mit symmetrischem Schlüssel, die von der amerikanischen Regierung übernommen wurde, um den Data Encryption Standard (DES) und die RSA-2048-Verschlüsselungstechnologie mit öffentlichem Schlüssel zu ersetzen.