Konfigurieren des Power BI-Berichtsservers mit dem Microsoft Entra-Anwendungsproxy

Dieser Artikel beschreibt, wie Sie Microsoft Entra Anwendungsproxy verwenden, um eine Verbindung zu Power BI Report Server und SQL Server Reporting Services (SSRS) 2016 und höher herzustellen. Durch diese Integration können Benutzer, die sich nicht im Unternehmensnetzwerk befinden, von ihren Client-Browsern aus auf ihre Power BI Report Server- und Reporting Services-Berichte zugreifen und sind durch Microsoft Entra ID geschützt. Weitere Informationen zum Remotezugriff auf lokale Anwendungen über den Microsoft Entra-Anwendungsproxy.

Umgebungsdetails

Wir haben diese Werte in dem Beispiel verwendet, das wir erstellt haben.

- Domäne: umacontoso.com

- Power BI-Berichtsserver: PBIRSAZUREAPP.umacontoso.com

- SQL Server-Datenquelle: SQLSERVERAZURE.umacontoso.com

Konfigurieren von Power BI-Berichtsserver

Konfigurieren Sie nach der Installation von Power BI-Berichtsserver (sofern auf einer Azure-VM) die URLs für den Webdienst und das Webportal von Power BI-Berichtsserver mit den folgenden Schritten:

Erstellen Sie Ein- und Ausgangsregeln Regeln für die VM-Firewall für Port 80 (Port 443, wenn HTTPS-URLs konfiguriert sind). Erstellen Sie außerdem Ein- und Ausgangsregeln für die Azure-VM im Azure-Portal für das TCP-Protokoll (Port 80).

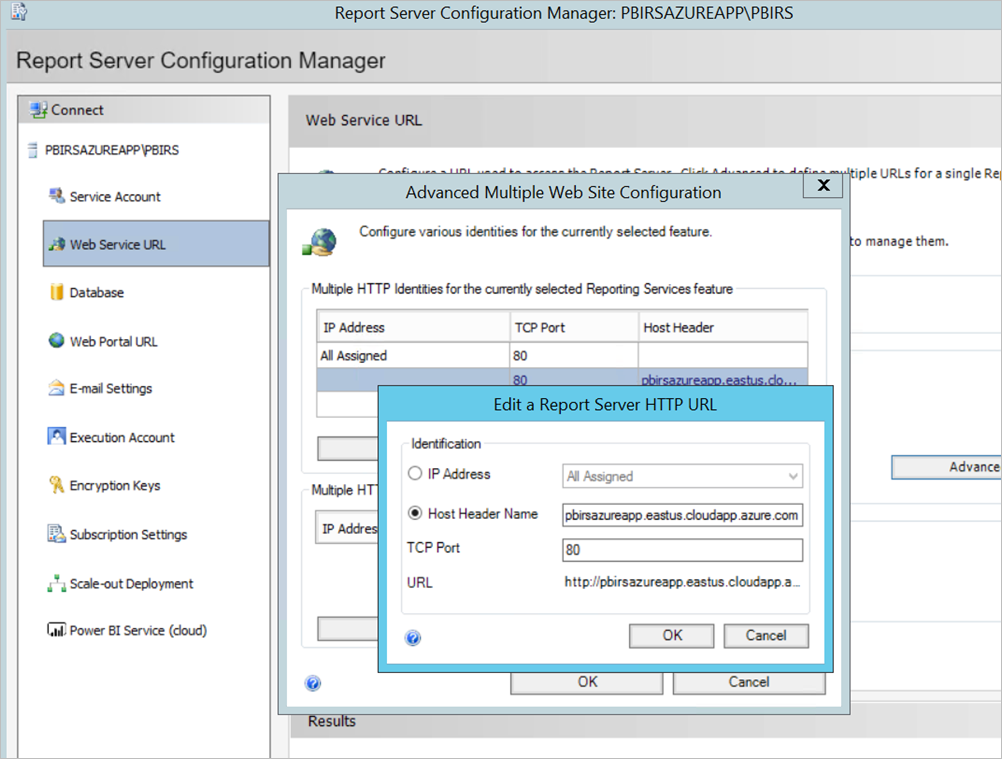

Der für die VM in unserer Umgebung konfigurierte DNS-Name ist

pbirsazureapp.eastus.cloudapp.azure.com.Konfigurieren Sie die URL des externen Webdiensts und des Webportals von Power BI-Berichtsserver, indem Sie die Registerkarte Erweitert und dann die Schaltfläche> Hinzufügen auswählen. Wählen Sie den >Hostheadernamen aus, und fügen Sie den Hostnamen (DNS-Namen), wie hier gezeigt, hinzu.

Wir haben den vorherigen Schritt für die Abschnitte „Webdienst“ und „Webportal“ durchgeführt und die URLs erhalten, die im Konfigurations-Manager des Berichtsservers registriert sind:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

Im Azure-Portal sehen wir im Abschnitt „Netzwerk“ zwei IP-Adressen für die VM:

- Öffentliche IP-Adresse.

- Private IP-Adresse.

Die öffentliche IP-Adresse wird für den Zugriff von außerhalb des virtuellen Computers verwendet.

Daher haben wir den Hostdateieintrag der VM (Power BI-Berichtsserver) hinzugefügt, der die öffentliche IP-Adresse und den Hostnamen

pbirsazureapp.eastus.cloudapp.azure.comenthält.Beachten Sie, dass sich beim Neustart der VM die dynamische IP-Adresse ändern kann und Sie die richtige IP-Adresse erneut in die Hostdatei eintragen müssen. Um dies zu vermeiden, können Sie die öffentliche IP-Adresse im Azure-Portal als statisch festlegen.

Auf die URLs des Webdiensts und Webportals sollte nach Durchführung der oben genannten Änderungen erfolgreich zugegriffen werden können.

Beim Zugriff auf die URL

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerauf dem Server werden wir dreimal zur Eingabe von Anmeldeinformationen aufgefordert, woraufhin ein leerer Bildschirm angezeigt wird.Fügen Sie den folgenden Registrierungseintrag hinzu:

Registrierungsschlüssel

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0Fügen Sie den neuen mehrzeiligen Wert

BackConnectionHostNamesund den Hostnamenpbirsazureapp.eastus.cloudapp.azure.comhinzu.

Danach können wir auch auf die URLs auf dem Server zugreifen.

Konfigurieren von Power BI-Berichtsserver für die Zusammenarbeit mit Kerberos

1. Konfigurieren des Authentifizierungstyps

Wir müssen den Authentifizierungstyp für den Berichtsserver konfigurieren, um die eingeschränkte Kerberos-Delegierung zuzulassen. Diese Konfiguration erfolgt in der Datei rsreportserver.config.

Wechseln Sie in der Datei „rsreportserver.config“ zum Abschnitt Authentication/AuthenticationTypes.

Wir möchten sicherstellen, dass RSWindowsNegotiate in der Liste der Authentifizierungstypen zuerst aufgeführt ist. Die Ansicht sollte ungefähr wie folgt aussehen.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Wenn Sie die Konfigurationsdatei ändern mussten, müssen Sie im Berichtsserver-Konfigurations-Manager den Berichtsserverdienst beenden und neu starten, damit die Änderungen wirksam werden.

2. Registrieren von Dienstprinzipalnamen (Service Principal Names, SPNs)

Öffnen Sie die Eingabeaufforderung als Administrator, und führen Sie die folgenden Schritte aus.

Registrieren Sie mit den folgenden Befehlen die folgenden SPNs unter dem Dienstkonto für Power BI-Berichtsserver:

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Registrieren Sie mit den folgenden Befehlen (für eine Standardinstanz von SQL Server) die folgenden SPNs unter dem SQL Server-Dienstkonto:

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Konfigurieren von Delegierungseinstellungen

Wir müssen die Delegierungseinstellungen für das Dienstkonto des Berichtsservers konfigurieren.

Öffnen Sie „Active Directory-Benutzer und -Computer“.

Öffnen Sie in „Active Directory-Benutzer und -Computer“ die Eigenschaften des Dienstkontos des Berichtsservers.

Wir möchten die eingeschränkte Delegierung mit Protokollübertragung konfigurieren. Bei der eingeschränkten Delegierung müssen wir explizit angeben, an welche Dienste die Delegierung erfolgen soll.

Klicken Sie mit der rechten Maustaste auf das Dienstkonto des Berichtsservers, und wählen Sie Eigenschaften aus.

Wählen Sie die Registerkarte Delegierung aus.

Wählen Sie Benutzer bei Delegierungen angegebener Dienste vertrauen aus.

Wählen Sie dann Beliebiges Authentifizierungsprotokoll verwenden aus.

Klicken Sie unter Dienste, für die dieses Konto delegierte Anmeldeinformationen verwenden kann auf Hinzufügen.

Wählen Sie im Dialogfeld „Neu“ Benutzer oder Computer aus.

Geben Sie das Dienstkonto für den SQL Server-Dienst ein, und klicken Sie auf OK.

Es beginnt mit MSSQLSvc.

Fügen Sie die SPNs hinzu.

Wählen Sie OK aus. Der SPN sollte jetzt in der Liste angezeigt werden.

Diese Schritte helfen dabei, Power BI-Berichtsserver so zu konfigurieren, dass der Kerberos-Authentifizierungsmechanismus verwendet wird und die Testverbindung mit der Datenquelle auf Ihrem lokalen Computer funktioniert.

Konfigurieren des Microsoft Entra-Anwendungsproxy-Connectors

Informationen zur Konfiguration des Anwendungsproxy-Connectors finden Sie in diesem Artikel

Wir haben den Anwendungsproxy-Connector auf Power BI Report Server installiert, aber Sie können ihn auch auf einem separaten Server konfigurieren und sicherstellen, dass die Delegierung richtig eingerichtet ist.

Stellen Sie sicher, dass der Connector für Delegierungszwecke vertraulich ist

Stellen Sie sicher, dass dem Connector bei Delegierungen des dem Anwendungspool-Konto des Berichtsservers hinzugefügten SPN vertraut wird.

Konfigurieren Sie die eingeschränkte Kerberos-Delegation (KCD), damit der Microsoft Entra-Anwendungsproxy-Dienst Benutzeridentitäten an das Berichtsserver-Anwendungspool-Konto delegieren kann. Konfigurieren Sie KCD, indem Sie den Anwendungsproxy-Connector aktivieren, um Kerberos-Tickets für Ihre Benutzer abzurufen, die in Microsoft Entra ID authentifiziert wurden. Anschließend übergibt dieser Server den Kontext an die Zielanwendung bzw. in diesem Fall an Power BI-Berichtsserver.

Wiederholen Sie zum Konfigurieren von KCD für jeden Connectorcomputer die folgenden Schritte.

- Melden Sie sich bei einem Domänencontroller als Domänenadministrator an, und öffnen Sie dann Active Directory-Benutzer und -Computer.

- Suchen Sie nach dem Computer, auf dem der Connector ausgeführt wird.

- Doppelklicken Sie auf den Computer, und wählen Sie anschließend die Registerkarte Delegierung aus.

- Legen Sie die Delegierungseinstellungen auf Computer bei Delegierungen angegebener Dienste vertrauen fest. Wählen Sie dann Beliebiges Authentifizierungsprotokoll verwenden aus.

- Wählen Sie Hinzufügen und anschließend Benutzer oder Computer aus.

- Geben Sie das Dienstkonto ein, das Sie für den Power BI-Berichtsserver verwenden. Dies ist das Konto, dem Sie bei der Konfiguration des Berichtsservers den SPN hinzugefügt haben.

- Klicken Sie auf OK.

- Um die Änderungen zu speichern, klicken Sie erneut auf OK.

Veröffentlichen über den Microsoft Entra-Anwendungsproxy

Jetzt können Sie den Microsoft Entra-Anwendungsproxy konfigurieren.

Veröffentlichen Sie Power BI-Berichtsserver über den Anwendungsproxy mit den folgenden Einstellungen. Schrittweise Anleitungen zum Veröffentlichen einer Anwendung über den Anwendungsproxy finden Sie unter Hinzufügen einer lokalen Anwendung zu Microsoft Entra ID.

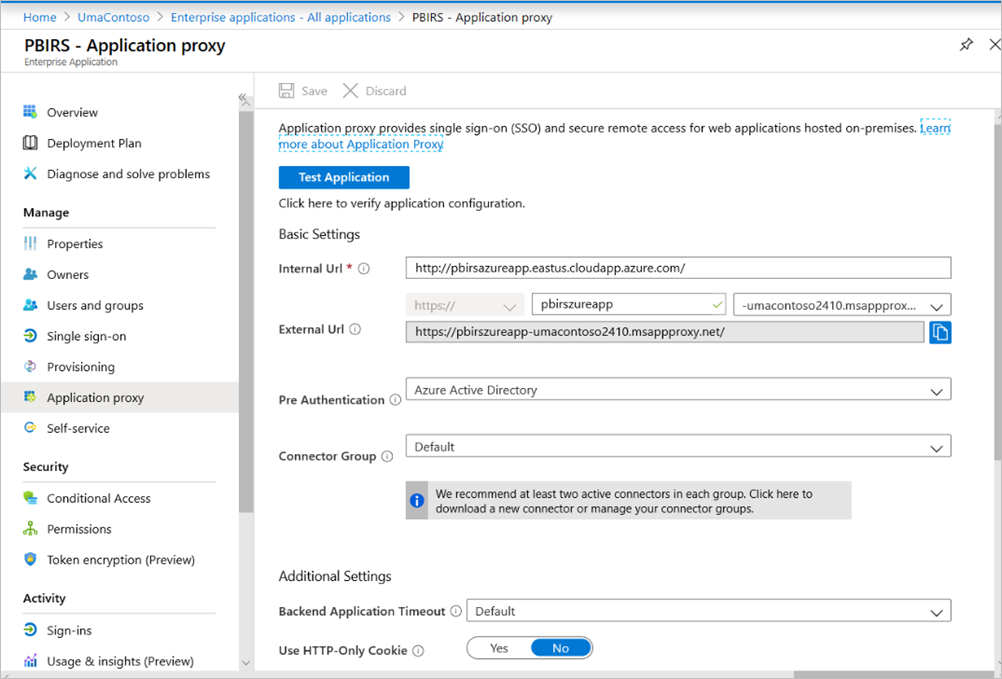

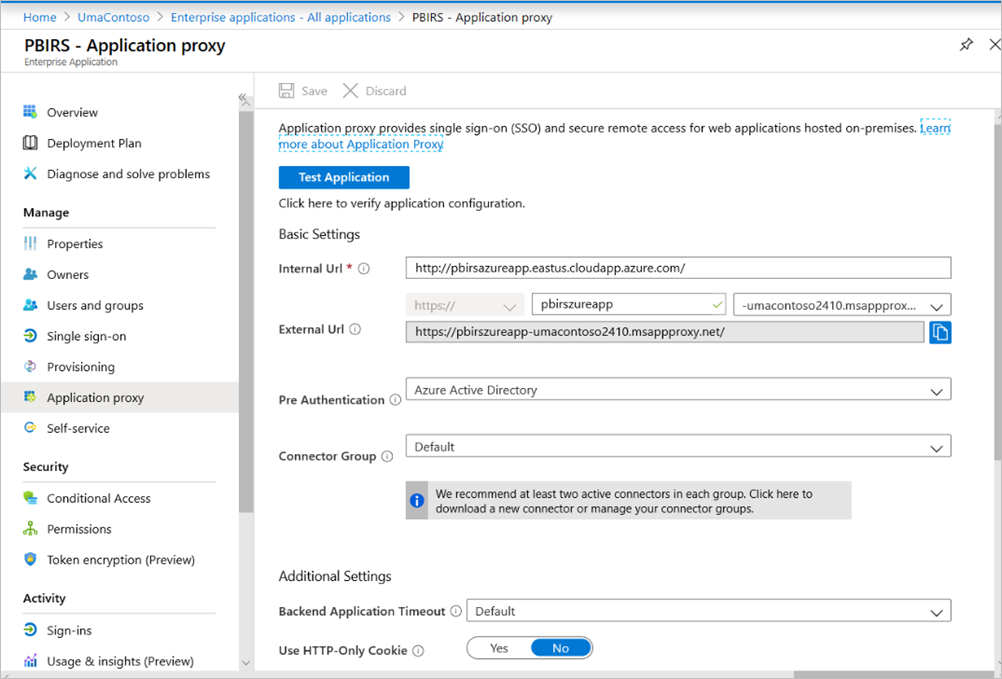

Interne URL: Geben Sie die URL des Berichtsservers ein, den der Connector im Unternehmensnetzwerk erreichen kann. Diese URL muss von dem Server aus erreichbar sein, auf dem der Connector installiert ist. Eine bewährte Praxis ist die Verwendung einer Top-Level-Domain wie beispielsweise

https://servername/, um Probleme mit Unterpfaden zu vermeiden, die über den Anwendungsproxy veröffentlicht werden. Verwenden Sie beispielsweisehttps://servername/, aber nichthttps://servername/reports/oderhttps://servername/reportserver/. Wir haben unsere Umgebung mithttps://pbirsazureapp.eastus.cloudapp.azure.com/konfiguriert.Hinweis

Wir empfehlen die Verwendung einer sicheren HTTPS-Verbindung mit dem Berichtsserver. Eine entsprechende Anleitung finden Sie unter Konfigurieren von SSL-Verbindungen auf einem Berichtsserver im einheitlichen Modus.

Externe URL: Geben Sie die öffentliche URL ein, mit der die Power BI Mobile-App eine Verbindung herstellt. Bei Verwendung einer benutzerdefinierten Domäne kann dieser Wert beispielsweise wie folgt aussehen:

https://reports.contoso.com. Laden Sie zur Verwendung einer benutzerdefinierten Domäne ein Zertifikat für die Domäne hoch, und erstellen Sie für einen DNS-Eintrag einen Verweis auf die Standarddomäne „msappproxy.net“ für Ihre Anwendung. Eine ausführliche Anleitung finden Sie unter Arbeiten mit benutzerdefinierten Domänen im Microsoft Entra-Anwendungsproxy.

Wir haben die externe URL für unsere Umgebung als https://pbirsazureapp-umacontoso2410.msappproxy.net/ konfiguriert.

- Vorauthentifizierungsmethode: Microsoft Entra-ID.

- Connectorgruppe: Standard.

Im Abschnitt Zusätzliche Einstellungen wurden keine Änderungen vorgenommen. Sie sind so konfiguriert, dass sie mit den Standardoptionen funktionieren.

Wichtig

Beachten Sie beim Konfigurieren des Anwendungsproxys, dass die Eigenschaft Timeout der Back-End-Anwendung auf Standard (85 Sekunden) festgelegt ist. Wenn Sie Berichte haben, deren Ausführung länger als 85 Sekunden dauert, legen Sie diese Eigenschaft auf Lang (180 Sekunden) fest. Dies ist der höchstmögliche Timeoutwert. Bei der Konfigurierung mit der Einstellung Lang müssen alle Berichte innerhalb von 180 Sekunden ausgeführt werden, oder es tritt ein Timeout auf, und ein Fehler wird ausgegeben.

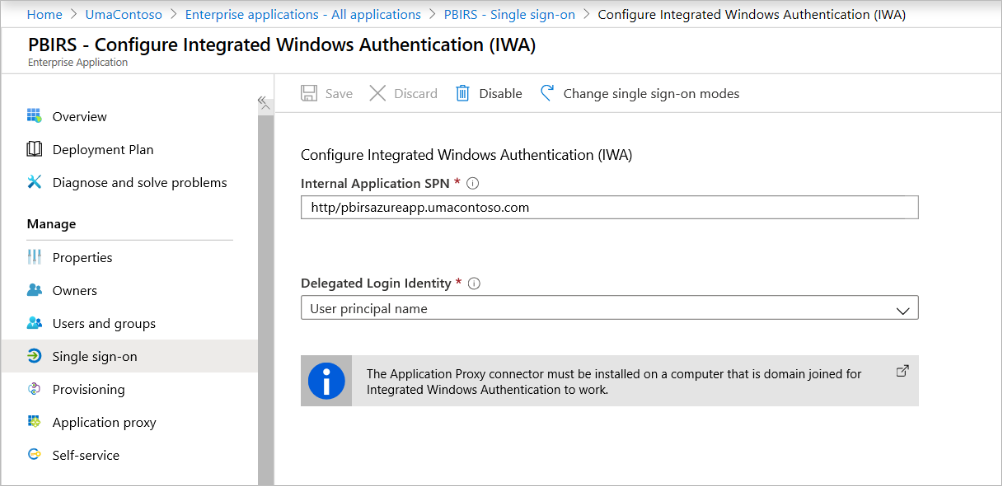

Einmaliges Anmelden konfigurieren

Nachdem die App veröffentlicht wurde, konfigurieren Sie die Einstellungen für einmaliges Anmelden anhand der folgenden Schritte:

Wählen Sie auf der Anwendungsseite im Portal Einmaliges Anmelden aus.

Legen Sie den Modus für einmaliges Anmelden auf Integrierte Windows-Authentifizierung fest.

Legen Sie Interner Anwendungs-SPN auf den zuvor festgelegten Wert fest. Sie können diesen Wert folgendermaßen ermitteln:

- Führen Sie einen Bericht aus, oder richten Sie eine Testverbindung mit der Datenquelle so ein, dass ein Kerberos-Ticket erstellt wird.

- Öffnen Sie nach erfolgreicher Einrichtung der Berichts-/Testverbindung die Eingabeaufforderung, und führen Sie den folgenden Befehl aus:

klist. Im Ergebnisabschnitt sollte ein Ticket mit einem SPN des Typshttp/zu sehen sein. Wenn dieser mit dem SPN identisch ist, den Sie mit Power BI-Berichtsserver konfiguriert haben, verwenden Sie diesen SPN in diesem Abschnitt.

Wählen Sie die delegierte Identität für die Anmeldung für den zu verwendenden Connector im Auftrag Ihrer Benutzer. Weitere Informationen finden Sie unter Bereitstellen von einmaligem Anmelden bei Ihren Apps mit dem Anwendungsproxy.

Es wird empfohlen, den Benutzerprinzipalnamen zu verwenden. In unserem Beispiel haben wir sie so konfiguriert, dass sie mit der Option Benutzerprinzipalname arbeitet:

Klicken Sie zum Speichern der Änderungen auf Speichern.

Abschließen der Einrichtung der Anwendung

Zum Abschluss der Anwendungseinrichtung wechseln Sie zum Abschnitt Benutzer und Gruppen. Weisen Sie dort Benutzer zu, die Zugriff auf diese Anwendung erhalten.

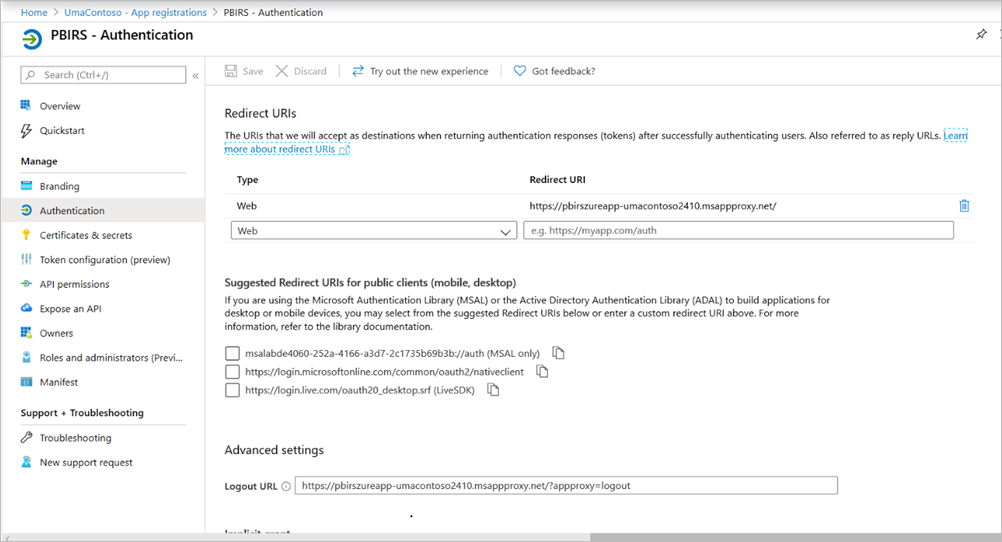

Konfigurieren Sie im Abschnitt Authentifizierung von „App-Registrierung“ für die Power BI-Berichtsserver-Anwendung Umleitungs-URLs und Erweiterte Einstellungen wie folgt:

- Erstellen Sie eine neue Umleitungs-URL, und konfigurieren Sie für sie Typ = Web und Umleitungs-URI =

https://pbirsazureapp-umacontoso2410.msappproxy.net/. - Legen Sie im Abschnitt Erweiterte Einstellungen die Option Abmelde-URL auf

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logoutfest.

- Erstellen Sie eine neue Umleitungs-URL, und konfigurieren Sie für sie Typ = Web und Umleitungs-URI =

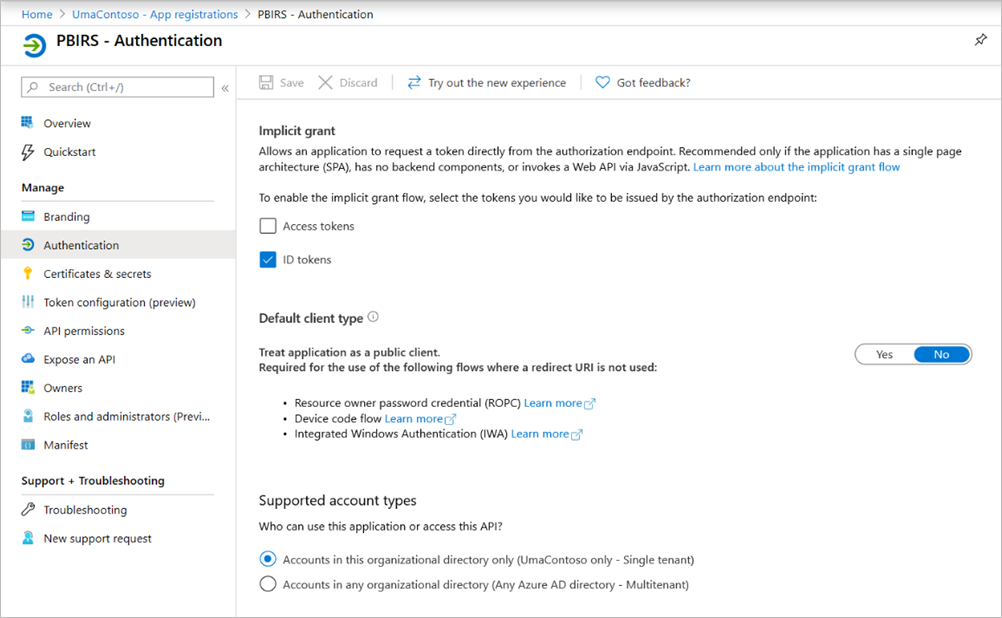

Setzen Sie die Konfiguration des Abschnitts Authentifizierung von „App-Registrierung“ für die Power BI-Berichtsserver-Anwendung für Implizite Gewährung, Standardclienttyp und Unterstützte Kontotypen wie folgt fort:

- Legen Sie Implizite Gewährung auf ID-Token fest.

- Legen Sie Standardclienttyp auf Nein fest.

- Legen Sie Unterstützte Kontotypen auf Nur Konten in diesem Organisationsverzeichnis (nur UmaContoso – Einzelner Mandant) fest.

Sobald einmaliges Anmelden eingerichtet wurde und die URL

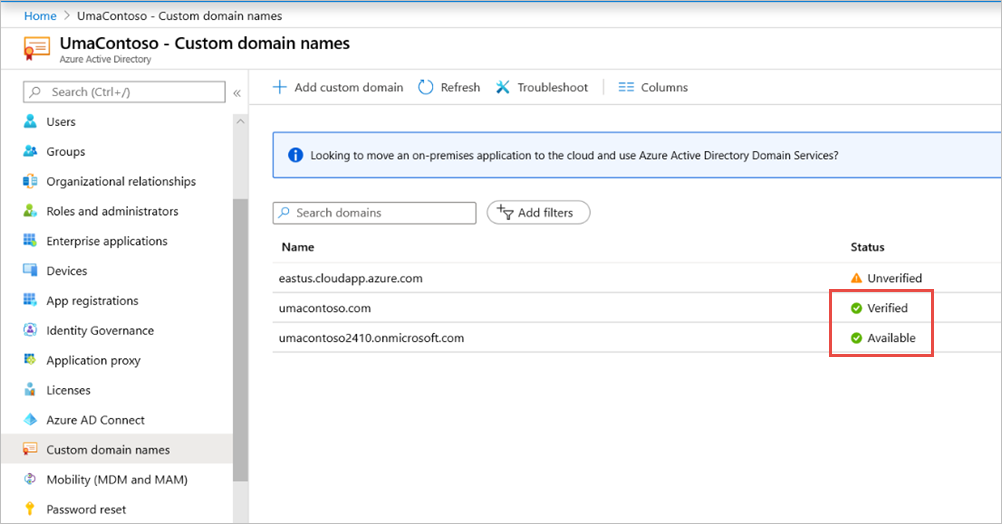

https://pbirsazureapp-umacontoso2410.msappproxy.netfunktioniert, müssen wir sicherstellen, dass das Konto, mit dem wir uns anmelden, mit dem Konto synchronisiert wird, dem die Berechtigungen in Power BI-Berichtsserver zur Verfügung gestellt werden.Wir müssen zunächst die benutzerdefinierte Domäne konfigurieren, die für die Anmeldung verwendet werden soll, und dann sicherstellen, dass Sie bestätigt wird.

In diesem Fall haben wir eine Domäne mit dem Namen umacontoso.com gekauft und die DNS-Zone mit den Einträgen konfiguriert. Sie können auch versuchen, die Domäne

onmicrosoft.comzu verwenden und sie mit lokalem AD zu synchronisieren.Lesen Sie dazu den Artikel Tutorial: Zuordnen eines vorhandenen benutzerdefinierten DNS-Namens zu Azure App Service.

Nachdem Sie den DNS-Eintrag für die benutzerdefinierte Domäne erfolgreich bestätigt haben, sollte der Status entsprechend der Domäne im Portal als Verifiziert angezeigt werden.

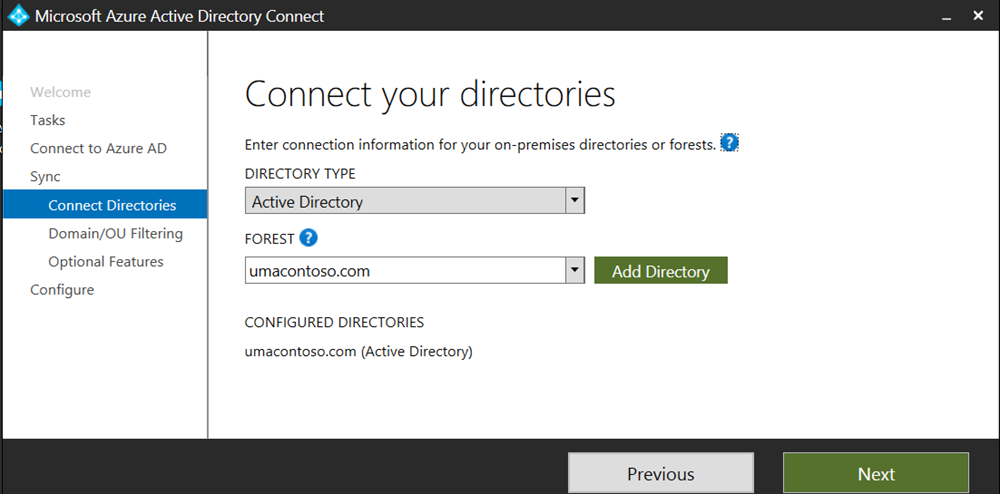

Installieren Sie Microsoft Entra Connect auf dem Domänencontroller, und konfigurieren Sie die Synchronisierung mit Microsoft Entra ID.

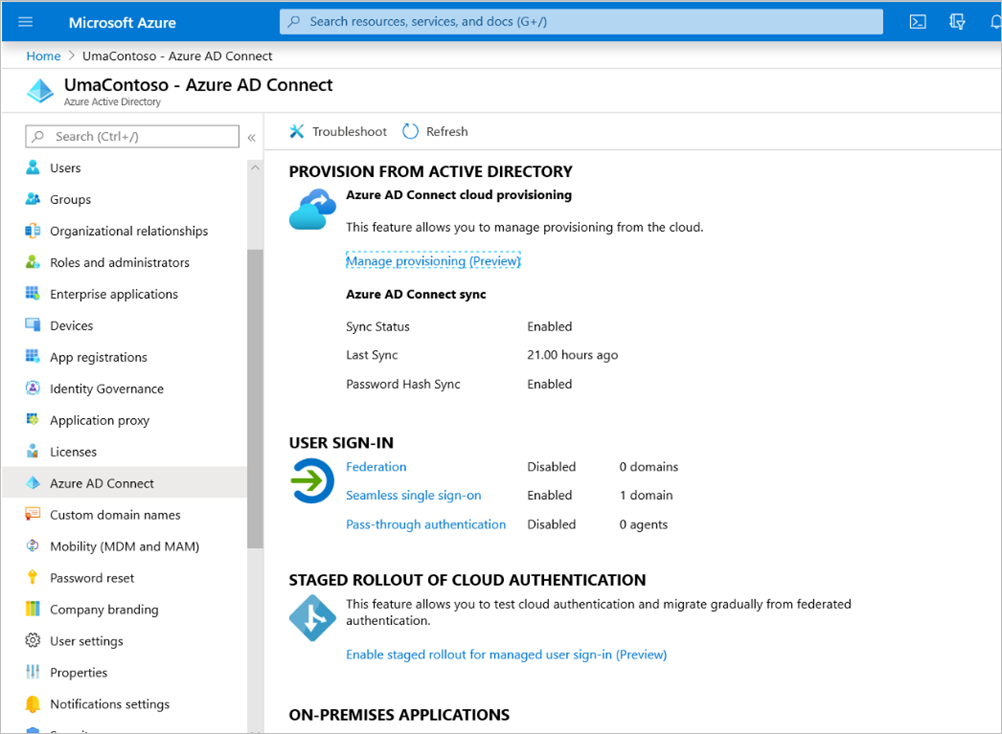

Nachdem Microsoft Entra ID mit lokalem AD synchronisiert wurde, wird im Azure-Portal der folgende Status angezeigt:

Nachdem die Synchronisierung erfolgt ist, öffnen Sie auf dem Domänencontroller „Active Directory-Domänen und -Vertrauensstellungen“. Klicken Sie mit der rechten Maustaste auf „Active Directory-Domänen und - Vertrauensstellungen“ > Eigenschaften und fügen Sie den UPN hinzu. In unserer Umgebung ist

umacontoso.comdie benutzerdefinierte Domäne, die wir gekauft haben.Nachdem Sie den UPN hinzugefügt haben, sollten Sie in der Lage sein, die Benutzerkonten mit dem UPN so zu konfigurieren, dass das Microsoft Entra-Konto und das lokale AD-Konto miteinander verbunden sind und dass das Token bei der Authentifizierung erkannt wird.

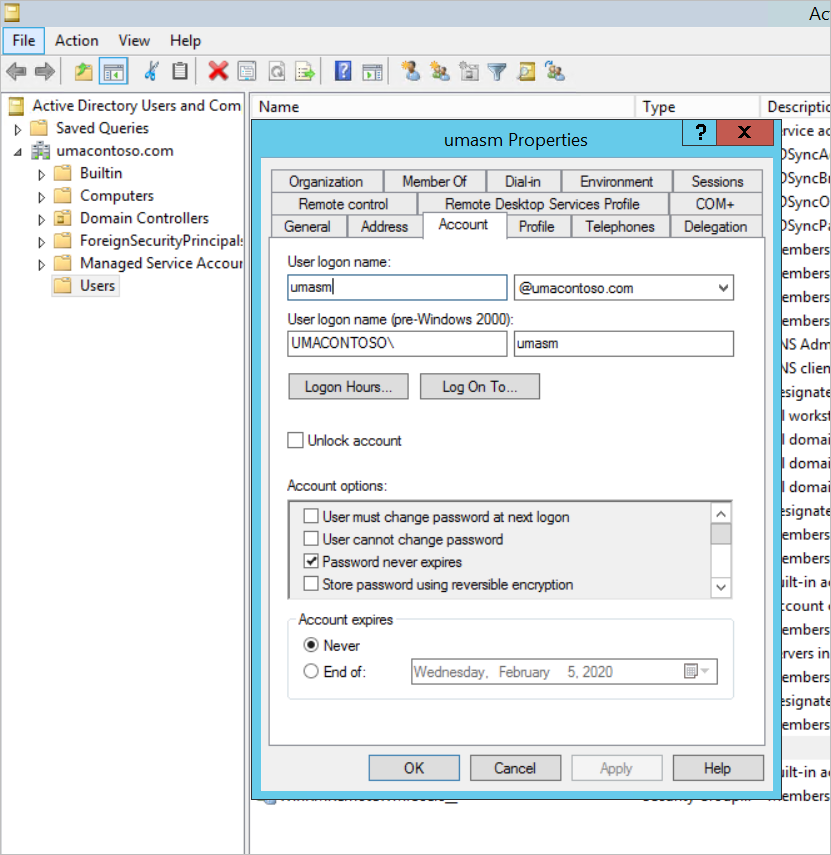

Der AD-Domänenname ist in der Dropdownliste im Abschnitt Benutzeranmeldename aufgeführt, nachdem Sie den vorherigen Schritt ausgeführt haben. Konfigurieren Sie den Benutzernamen, und wählen Sie die Domäne in der Dropdownliste im Abschnitt Benutzeranmeldename der AD-Benutzereigenschaften aus.

Nach erfolgreicher AD-Synchronisierung sehen Sie das lokale AD-Konto im Azure-Portal unter dem Abschnitt Benutzer und Gruppen der Anwendung. Die Quelle des Kontos ist Windows Server AD.

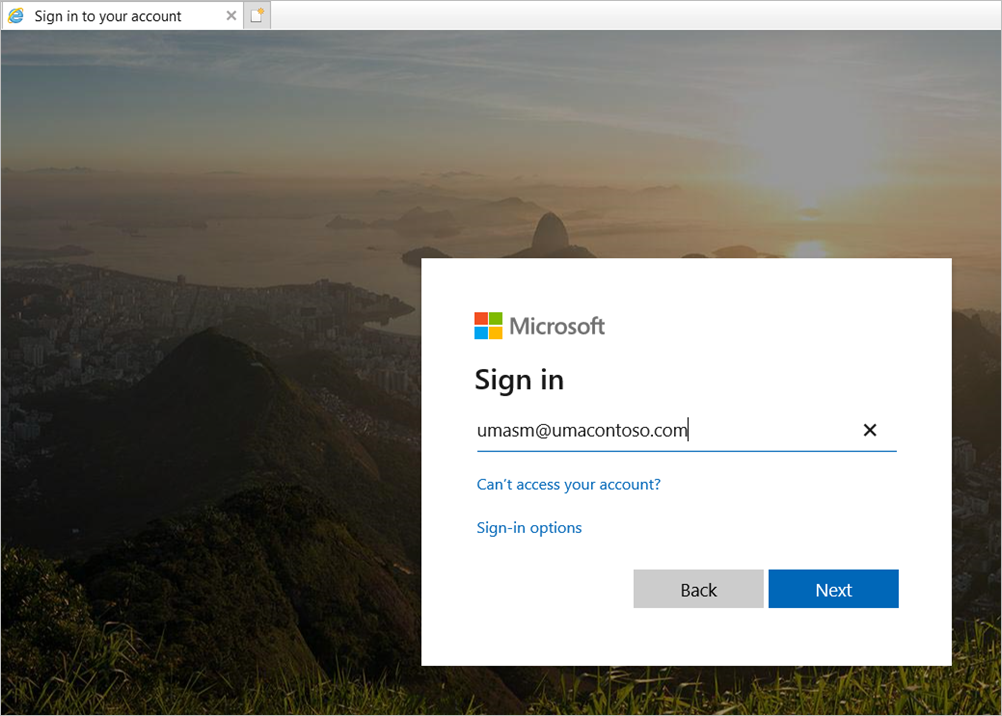

Die Anmeldung mit

umasm@umacontoso.comentspricht der Verwendung der Windows-AnmeldeinformationenUmacontoso\umasm.Diese vorherigen Schritte sind zutreffend, wenn Sie AD lokal konfiguriert haben und planen, es mit Microsoft Entra ID zu synchronisieren.

Erfolgreiche Anmeldung nach Ausführung der oben aufgeführten Schritte:

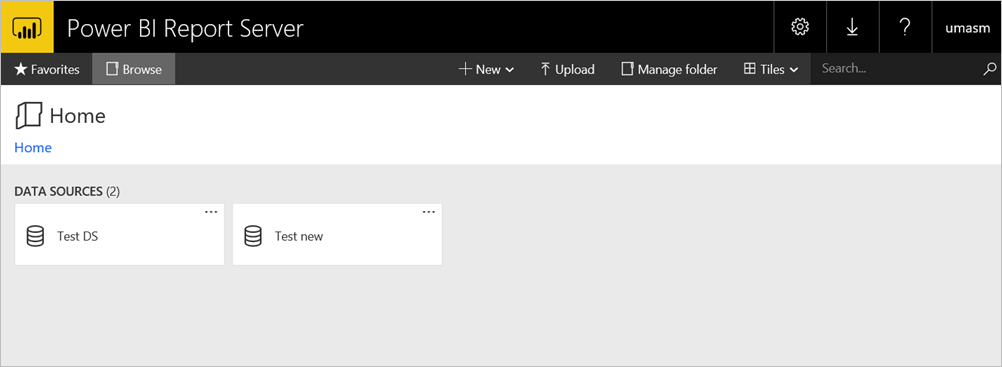

Gefolgt von der Anzeige des Webportals:

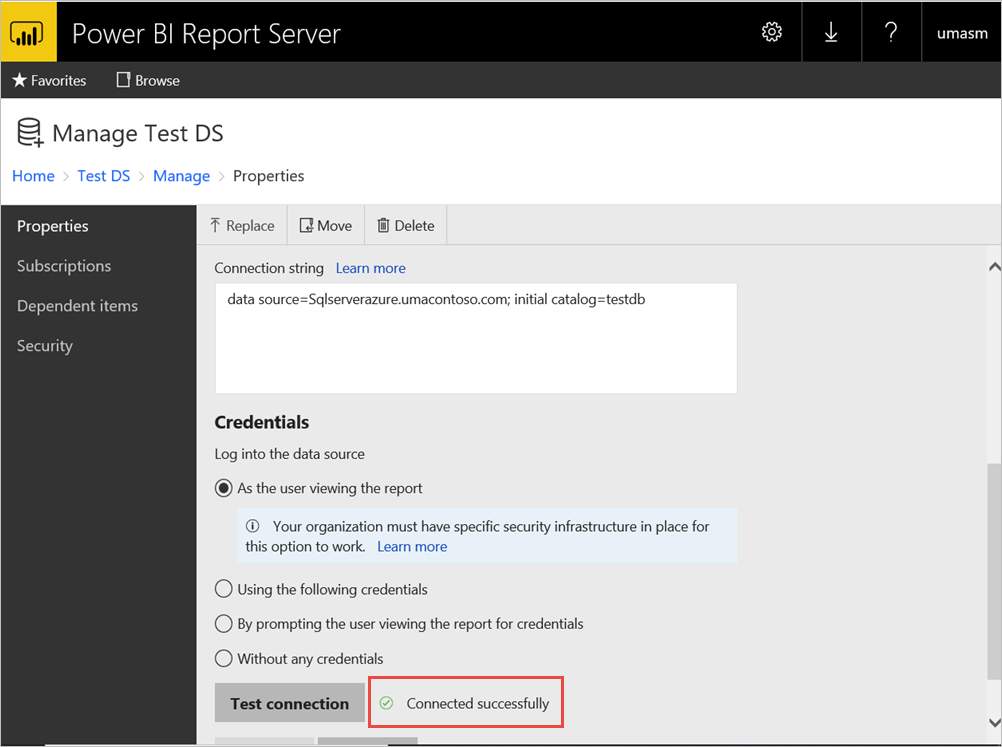

Bei erfolgreicher Testverbindung mit der Datenquelle unter Verwendung von Kerberos als Authentifizierungsmechanismus:

Zugriff in Power BI Mobile-Apps

Konfigurieren der Anwendungsregistrierung

Bevor die mobile Power BI-Anwendung eine Verbindung zum Power BI Report Server herstellen und auf diesen zugreifen kann, müssen Sie die Anwendungsregistrierung konfigurieren, die automatisch für Sie unter Veröffentlichen über den Microsoft Entra-Anwendungsproxy weiter oben in diesem Artikel erstellt wurde.

Hinweis

Wenn Sie Richtlinien für bedingten Zugriff verwenden, die erfordern, dass die mobile Power BI-App eine genehmigte Client-Anwendung ist, können Sie Microsoft Entra-Anwendungsproxy nicht verwenden, um die mobile Power BI-App mit dem Power BI-Berichtsserver zu verbinden.

Wählen Sie auf der Übersichtseite von Microsoft Entra ID die Option App-Registrierungen aus.

Suchen Sie auf der Registerkarte Alle Anwendungen nach der Anwendung, die Sie für Power BI-Berichtsserver erstellt haben.

Wählen Sie die Anwendung aus, und wählen Sie dann Authentifizierung aus.

Fügen Sie die folgenden Umleitungs-URIs basierend auf der von Ihnen verwendeten Plattform hinzu.

Fügen Sie beim Konfigurieren der App für Power BI Mobile iOS die folgenden Umleitungs-URIs des Typs „Öffentlicher Client (Mobilgerät und Desktop)“ hinzu:

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Fügen Sie beim Konfigurieren der App für Power BI Mobile Android die folgenden Umleitungs-URIs des Typs „Öffentlicher Client (Mobilgerät und Desktop)“ hinzu:

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Wenn Sie die App für Power BI Mobile iOS und für Power BI Mobile Android konfigurieren, fügen Sie der Liste der für iOS konfigurierten Umleitungs-URIs den folgenden Umleitungs-URI des Typs „Öffentlicher Client (Mobilgerät und Desktop)“ hinzu:

urn:ietf:wg:oauth:2.0:oob

Wichtig

Die Umleitungs-URIs müssen hinzugefügt werden, damit die Anwendung ordnungsgemäß funktioniert.

Herstellen einer Verbindung in Power BI Mobile-Apps

- Stellen Sie in der Power BI Mobile-App eine Verbindung mit Ihrer Berichtsserverinstanz her. Geben Sie hierzu die Externe URL für die Anwendung ein, die Sie über den Anwendungsproxy veröffentlicht haben.

- Wählen Sie Verbinden aus. Sie werden zur Anmeldeseite von Microsoft Entra geleitet.

- Geben Sie gültige Anmeldeinformationen für Ihren Benutzer ein, und wählen Sie Anmelden aus. Die Elemente Ihres Berichtsservers werden angezeigt.

Zugehöriger Inhalt

- Herstellen einer Verbindung mit dem Berichtsserver und SSRS über Power BI Mobile-Anwendungen

- Aktivieren des Remotezugriffs auf Power BI Mobile über den Microsoft Entra-Anwendungsproxy

Weitere Fragen? Stellen Sie Ihre Frage in der Power BI-Community.