Microsoft Entra SSO

Sie können Microsoft Entra Single Sign-On (SSO) verwenden, um sich beim Datengateway zu authentifizieren und auf Clouddatenquellen zuzugreifen, die auf der microsoft Entra ID-basierten Authentifizierung basieren. Wenn Sie Microsoft Entra-SSO für eine entsprechende Datenquelle auf dem lokalen Datengateway konfigurieren, werden Abfragen unter der Microsoft Entra-Identität des Benutzers ausgeführt, der mit dem Power BI-Bericht interagiert.

Azure Virtual Networks (VNets) bieten Netzwerkisolation und Sicherheit für Ihre Ressourcen in der Microsoft-Cloud. Lokale Datengateways helfen Ihnen dabei, eine sichere Möglichkeit zum Herstellen einer Verbindung mit diesen Datenquellen zu erreichen. Microsoft Entra SSO ermöglicht Benutzern, nur Daten anzuzeigen, auf die sie Zugriff haben.

Hinweis

VNet-Datengateways, die in der öffentlichen Vorschau für semantische Power BI Premium-Modelle verfügbar sind, müssen kein lokales Datengateway zum Herstellen einer Verbindung mit Ihren VNet-Datenquellen installieren. Weitere Informationen zu VNet-Gateways und deren aktuellen Einschränkungen finden Sie unter Was ist ein Datengateway für virtuelle Netzwerke (VNet)?

Die hier aufgeführten Datenquellen werden von Microsoft Entra SSO nicht mit einem lokalen Datengateway hinter einem Azure VNet unterstützt:

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- Azure-Blobs

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Web

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto (bei Verwendung der neueren Funktion „DataExplorer“)

- VSTS

- Workplace Analytics

Weitere Informationen zu SSO und eine Liste der für Microsoft Entra-SSO unterstützten Datenquellen finden Sie unter Übersicht über das einmalige Anmelden für lokale Datengateways in Power BI.

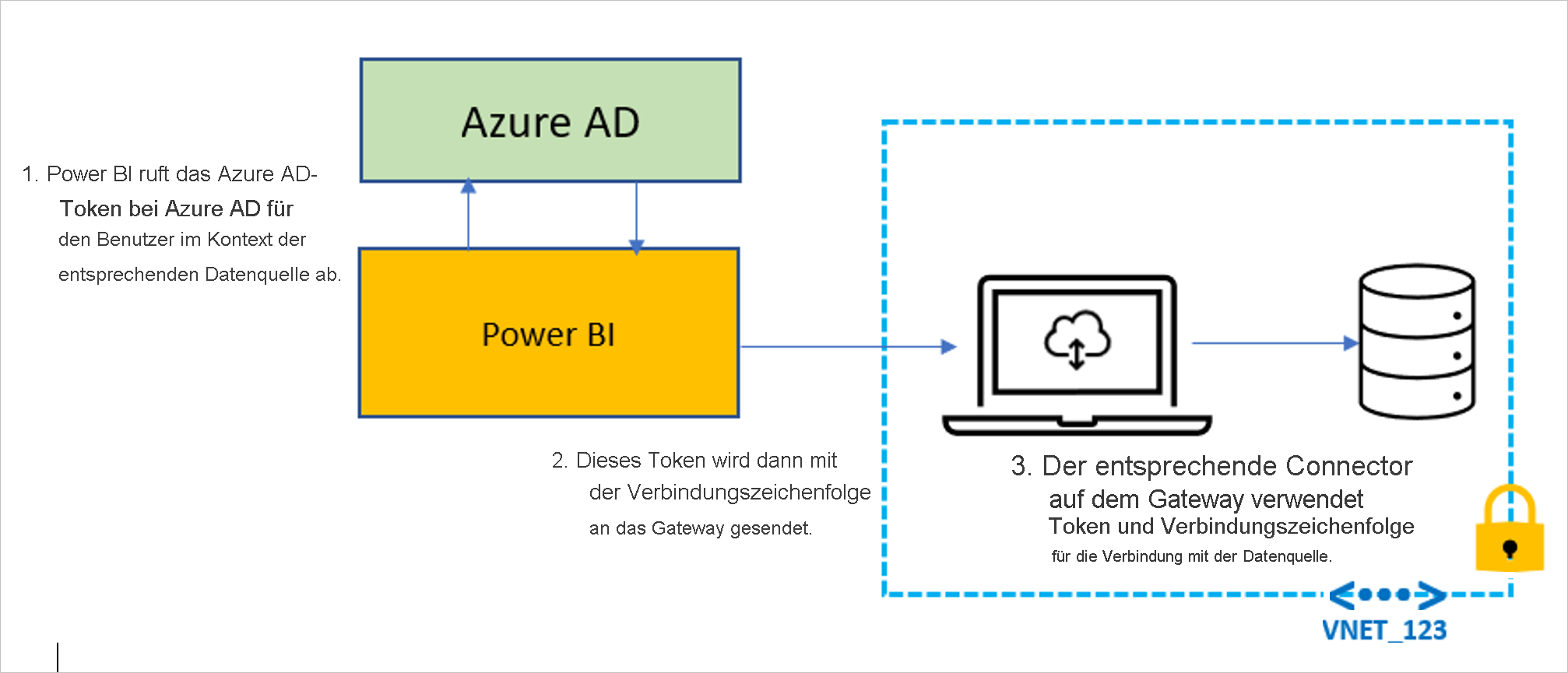

Abfrageschritte beim Ausführen von Microsoft Entra-SSO

Aktivieren von Microsoft Entra-SSO für Gateway

Da das Microsoft Entra-Token des Benutzers über das Gateway übergeben wird, ist es möglich, dass ein Administrator des Gatewaycomputers Zugriff auf diese Token erhält. Um sicherzustellen, dass ein Benutzer mit böswilliger Absicht diese Token nicht abfangen kann, stehen folgende Schutzmechanismen zur Verfügung:

- Nur Fabric-Administratoren können Microsoft Entra SSO für einen Mandanten aktivieren, indem sie die Einstellung im Microsoft Fabric-Verwaltungsportal aktivieren. Weitere Informationen finden Sie unter Einmaliges Anmelden von Microsoft Entra für Gateways.

- Als Fabric-Administrator können Sie auch steuern, wer Gateways in Ihrem Mandanten installieren kann. Weitere Informationen finden Sie unter Verwalten von Gatewayinstallationsprogrammen.

Die Microsoft Entra-SSO-Funktion ist für lokale Datengateways standardmäßig deaktiviert. Als Fabric-Administrator müssen Sie das Microsoft Entra Single Sign-On (SSO) für die Einstellung des Gatewaymandanten im Verwaltungsportal aktivieren, bevor Datenquellen Microsoft Entra SSO auf einem lokalen Datengateway verwenden können.